Resumen ejecutivo

Imagine un escenario en el que los actores maliciosos no necesitan engañarlo para que revele su contraseña. No necesitan realizar sofisticados ataques de ingeniería social ni explotar vulnerabilidades en su sistema operativo. En su lugar, pueden simplemente obligar a su computadora a autenticarse en un sistema controlado por el atacante, y ordenar efectivamente a su máquina que entregue credenciales valiosas. Este método de ataque se denomina coacción de autenticación.

Aunque los ataques de coacción de autenticación como PrintNightmare se hicieron muy conocidos en los últimos años, recientemente hemos observado una tendencia creciente de un nuevo tipo de ataque de coacción de autenticación. Estos ataques se centran en explotar protocolos poco utilizados y pueden atravesar las defensas diseñadas específicamente para los exploits conocidos.

Ofrecemos una guía práctica para comprender y defenderse mejor contra esta amenaza tan extendida y altamente eficaz. Los ataques de coacción de autenticación hacen un uso indebido de una característica fundamental de Windows que permite a las computadoras ejecutar procedimientos en máquinas remotas. Los atacantes manipulan esta característica para obligar a las máquinas, incluidos los activos más críticos de nivel 0, como los controladores de dominio, a autenticarse en sistemas controlados por los atacantes. Este ataque aprovecha el diseño de los protocolos de autenticación legítimos en entornos Microsoft Windows y no requiere permisos especiales.

Analizamos ejemplos reales de actores de amenazas que hacen un uso indebido de estos mecanismos de autenticación inherentes a Windows. Nuestro análisis exhaustivo cubre el flujo de la coacción de autenticación e incluye un estudio de caso de un ataque real en el que los actores de amenazas explotaron una interfaz de llamada a procedimiento remoto (RPC) poco conocida y rara vez supervisada.

Investigadores de seguridad, entre ellos Unit 42, han documentado el uso de herramientas de coacción como PetitPotam (CVE-2021-36942) en ataques reales. Microsoft ha publicado avisos de seguridad en los que reconoce el potencial de explotación de este CVE.

Ofrecemos estrategias prácticas de supervisión, detección y prevención que las organizaciones deben implementar para ayudar a identificar anomalías de comportamiento y paquetes RPC sospechosos, con el fin de lograr una detección y respuesta más eficaces.

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas mencionadas gracias a los siguientes productos:

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

| Temas relacionados con Unit 42 | Escalada de privilegios, Windows |

Descripción general de la coacción de autenticación

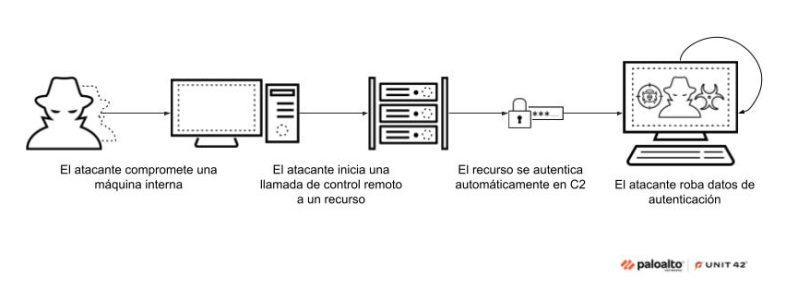

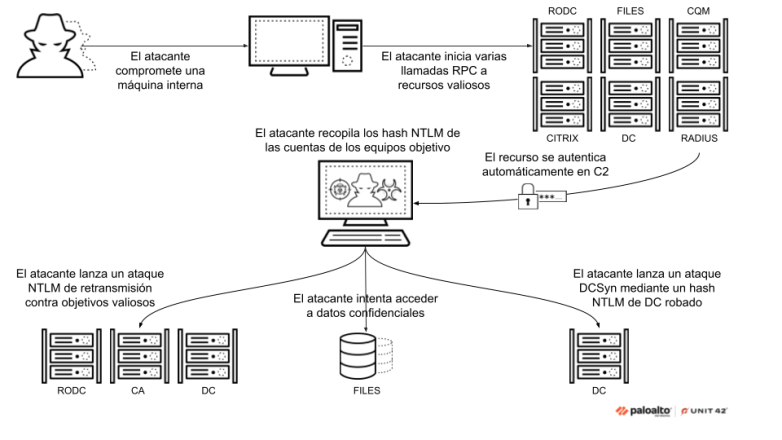

En esencia, la coacción de autenticación consiste en manipular el equipo del objetivo para que inicie un intento de autenticación en un servidor controlado por el atacante. Cuando un equipo Windows intenta conectarse a un recurso, como un directorio compartido o una impresora, necesita autenticarse automáticamente en el recurso remoto. Los atacantes aprovechan este comportamiento de autenticación automática. Al configurar un receptor malicioso, pueden engañar a una máquina objetivo para que crea que el sistema del atacante es un recurso legítimo al que debe conectarse. Cuando la máquina objetivo intenta conectarse, envía sus credenciales cifradas al atacante. En la Figura 1 se muestra un escenario simplificado.

Los ataques de coacción de autenticación exitosos pueden dar lugar a un compromiso total del dominio. Esto permite a los atacantes robar datos confidenciales, implementar malware en las redes y establecer un acceso persistente que puede permanecer sin detectar durante largos períodos de tiempo.

Lo que hace que este método de ataque sea especialmente preocupante es la amplia disponibilidad de repositorios de código de prueba de concepto (PoC) en plataformas como GitHub, lo que reduce significativamente la barrera de entrada para los posibles atacantes. La disponibilidad de código de explotación listo para usar y su integración en marcos de pruebas de penetración como Metasploit, así como su uso con herramientas como Mimikatz, han dado lugar a métodos de ataque prácticos. Ahora, incluso los adversarios con conocimientos técnicos mínimos pueden implementar estos ataques.

Se han documentado varias técnicas de coacción de autenticación en escenarios de ataque reales. En mayo de 2022, la Agencia de Seguridad Cibernética y de Infraestructuras (CISA) informó sobre un grupo patrocinado por el Estado ruso que estaba explotando PrintNightmare, CVE-2021-34527. Este exploit permitía al actor de amenazas acceder a cuentas de correo electrónico y en la nube y extraer documentos. La CISA incluye este CVE en su catálogo de vulnerabilidades explotadas conocidas. Lo que este catálogo no muestra es que los atacantes ahora se inclinan por explotar funciones RPC poco comunes y desconocidas para evitar la detección por parte de los mecanismos de defensa tradicionales.

Análisis en profundidad: Técnicas de coacción para la autenticación

RPC: la columna vertebral de Windows y Active Directory

Para comprender la coacción de autenticación, debemos examinar los conceptos básicos de los mensajes RPC. RPC es un mecanismo fundamental de comunicación entre procesos (IPC) profundamente integrado en todos los sistemas operativos Windows. RPC es un mecanismo fundamental de comunicación entre procesos (IPC) profundamente integrado en todos los sistemas operativos Windows. RPC suele ser accesible para cuentas de usuario de dominio estándar o con pocos privilegios. Las funciones RPC se ejecutan llamando a métodos específicos en las interfaces disponibles, lo que implica que un cliente envíe una solicitud a un servidor. Cada uno de estos métodos tiene un número de operación único (opnum) dentro de su interfaz que define la acción específica que realiza la operación.

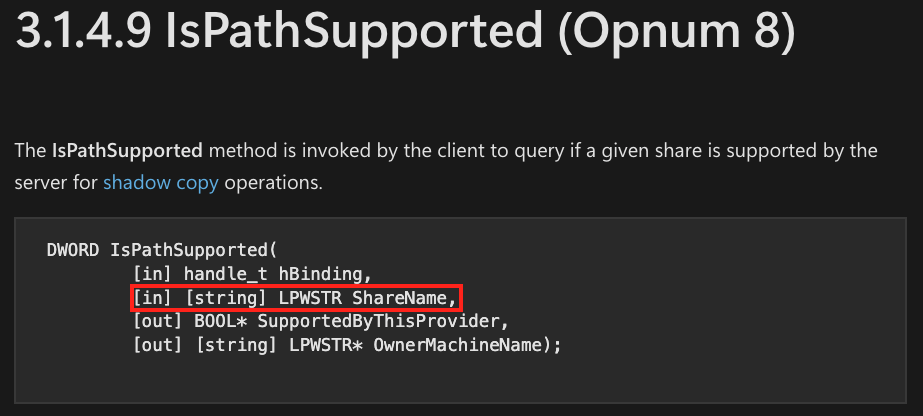

Muchos protocolos de Windows utilizan la funcionalidad RPC como marco de comunicación subyacente. Algunas funciones pueden operar localmente dentro de un sistema, mientras que otras están diseñadas para su ejecución remota. Las llamadas a funciones remotas pueden aceptar una ruta de convención de nomenclatura universal (UNC) como parámetro para facilitar la comunicación con una máquina remota, por ejemplo, \\share\path\to\file. En la Figura 2 se muestra un ejemplo de una función RPC que toma un parámetro de formato UNC (ShareName).

Uso indebido de interfaces RPC poco comunes

En los últimos años, varias funciones RPC se han asociado estrechamente con técnicas de coacción. Por ejemplo, el exploit PrintNightmare que utiliza la función RpcRemoteFindFirstPrinterChangeNotificationEx es muy conocido y ya está cubierto de forma habitual por las herramientas de seguridad. Sin embargo, existen otras herramientas de explotación y prueba de concepto disponibles públicamente que simplifican la ejecución de estos complejos ataques. Esto ha provocado que los equipos de seguridad se centren con frecuencia en supervisar las interfaces y funciones a las que se dirigen esas herramientas. Pero a medida que los defensores refuerzan estos vectores conocidos, los atacantes se inclinan cada vez más por opnums menos conocidos que es poco probable que sean supervisados. Por ejemplo, un repositorio de métodos de autenticación forzada de Windows enumera 16 funciones operativas en cinco protocolos que los actores de amenazas pueden utilizar para lanzar un ataque de coacción. El autor de este repositorio señala que aún quedan por probar más de 240 funciones, que podrían explotarse de la misma manera. Comprender el alcance de las superficies de ataque que son potencialmente vulnerables a estas herramientas de ataque comunes es fundamental para implementar defensas básicas.

En la Tabla 1 se muestran las herramientas de ataque de coacción de autenticación más conocidas y los protocolos RPC que son vulnerables a ellas.

| Herramienta común de exploit/ataque | Protocolo |

| PrinterBug (PrintNightmare) | MS-RPRN

(Protocolo remoto del sistema de impresión) |

| PetitPotam | MS-EFSR

(Protocolo remoto del sistema de cifrado de archivos) |

| DFSCoerce | MS-DFSNM

(Protocolo de administración de espacios de nombres de sistemas de archivos distribuidos) |

| ShadowCoerce | MS-FSRVP

(Protocolo VSS remoto de servidor de archivos) |

| PrintNightmare | MS-PAR

(Protocolo remoto asíncrono del sistema de impresión) |

| CheeseOunce | MS-EVEN

(Protocolo remoto de registro de eventos) |

Tabla 1. Vulnerabilidades de coacción y herramientas de ataque conocidas públicamente, y su correspondiente protocolo RPC.

Caso práctico real: uso de funciones RPC poco comunes

En esta sección se analiza un ataque real en el que los actores de amenazas utilizaron funciones RPC poco comunes para llevar a cabo ataques de coacción de autenticación.

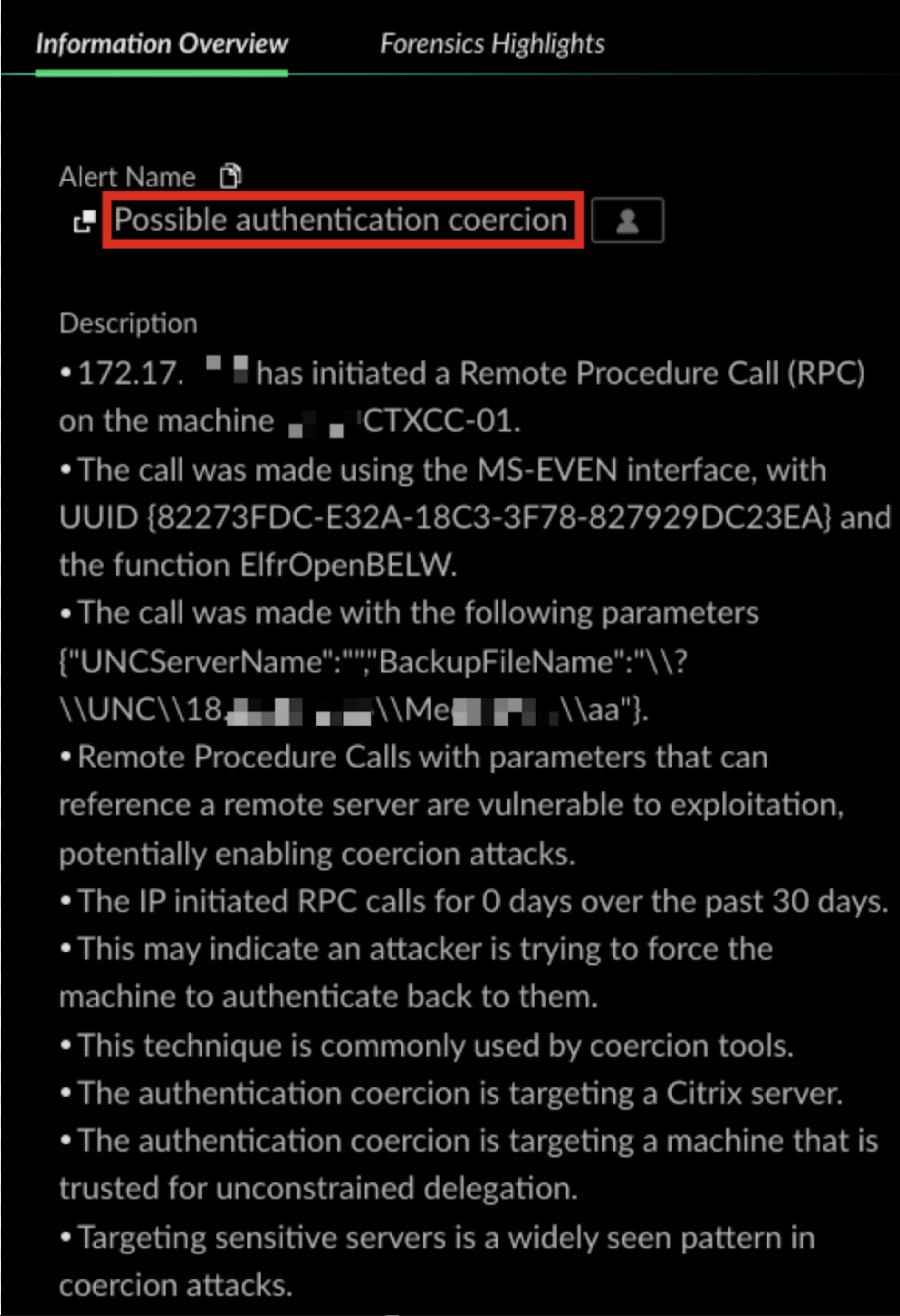

En marzo de 2025, detectamos una posible actividad de coacción en varios servidores de la red de una organización del sector sanitario. La alerta indicaba que un equipo de la red estaba intentando coaccionar al servidor local para que se pusiera en contacto con una dirección IP externa a través de RPC. El atacante explotó la interfaz de registro de eventos remotos (MS-EVEN) con una herramienta de ataque disponible públicamente. MS-EVEN expone los métodos RPC para leer eventos tanto en registros de eventos en vivo como en copias de seguridad en equipos remotos. La combinación de esta interfaz y función es poco común en la organización, ya que ningún otro equipo había utilizado ese protocolo específico en los 30 días anteriores. En la Figura 3 se muestra la alerta que desencadenó este ataque.

La alerta “Posible coacción de autenticación” de Cortex XDR que se muestra en la Figura 3 reveló los siguientes artefactos:

- La dirección IP interna que inició el RPC remoto: 172.17.XX.XX

- Dos cuentas de usuario que iniciaron sesión en la dirección IP interna comprometida ese día.

- La dirección IP que se analizó a partir de los parámetros del RPC.

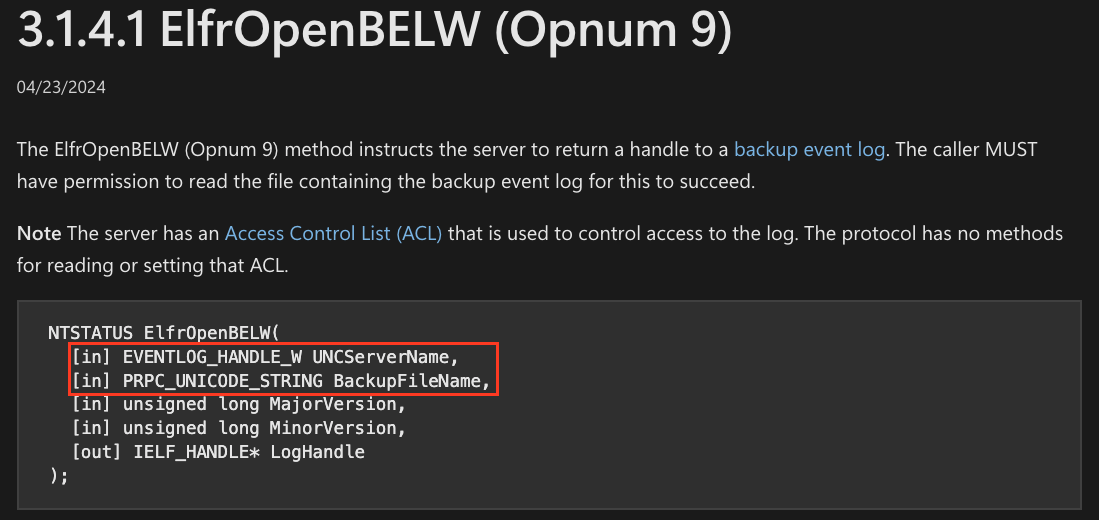

El actor de amenazas utilizó la función ElfrOpenBELW para ejecutar el ataque de coacción. En la Figura 4 se muestra una explicación detallada del opnum.

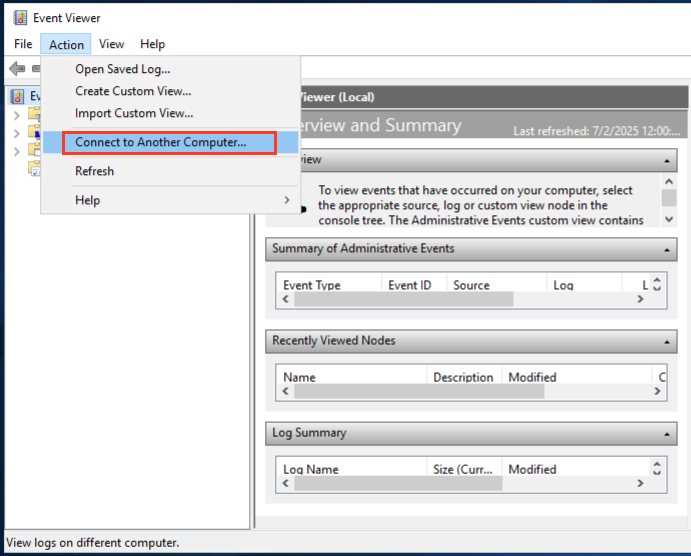

En la Figura 5 se muestra el uso legítimo de MS-EVEN al conectarse a un servidor remoto en la consola “Visor de eventos”.

En este ejemplo, la dirección IP utilizada en la función ElfrOpenBELW era externa a la organización. La primera autenticación exitosa de ese día se produjo a las 5 de la mañana desde una máquina Kali Linux externa. La ausencia de actividad maliciosa en la cuenta del usuario indica que el actor de amenazas había comprometido la cuenta del usuario antes del ataque. Después de estas conexiones iniciales, la dirección IP interna intentó autenticarse mediante NTLM en una amplia gama de servidores críticos dentro de la organización, entre los que se incluyen:

- Controladores de dominio

- Controladores de dominio de solo lectura (RODC)

- Servidores RADIUS

- Servidores Citrix

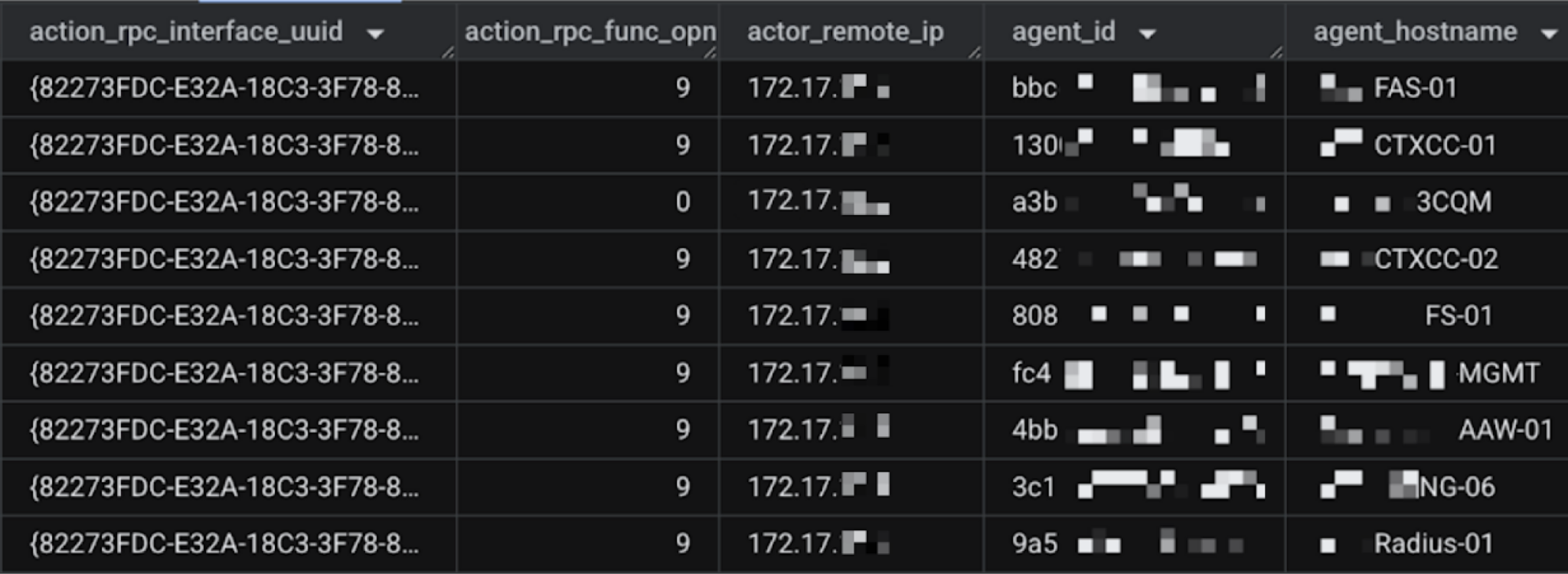

Todos estos intentos de autenticación se produjeron en un breve intervalo de tiempo y todos fracasaron. A continuación, el actor hizo que esos servidores críticos iniciaran la autenticación en una máquina controlada por el atacante, robó los hash NTLM de los servidores, se desplazó lateralmente y escaló privilegios. En la Figura 6 se muestran las acciones RPC realizadas por el host comprometido en una amplia variedad de servidores de la organización.

Este comportamiento destacó por varias razones:

- La rareza del uso de esta interfaz RPC y opnum.

- El número de mensajes RPC y protocolos iniciados por la máquina en un breve período de tiempo.

- Los parámetros de los mensajes RPC.

- La rareza del tráfico de red hacia la dirección IP desde el parámetro UNC.

Este comportamiento es similar al funcionamiento de las herramientas de ataque automático y activó una alerta en la organización para indicar que podría estar produciéndose un ataque.

Dado que la coacción de autenticación RPC no requiere permisos especiales y se puede realizar desde cualquier máquina con acceso de red al servidor remoto, el atacante utilizó este método como la forma principal de obtener credenciales. Observamos que el atacante envió RPCS maliciosos a más de 10 recursos remotos. Todas las llamadas procedían de la misma máquina y todas fallaron al autenticarse a través de NTLM.

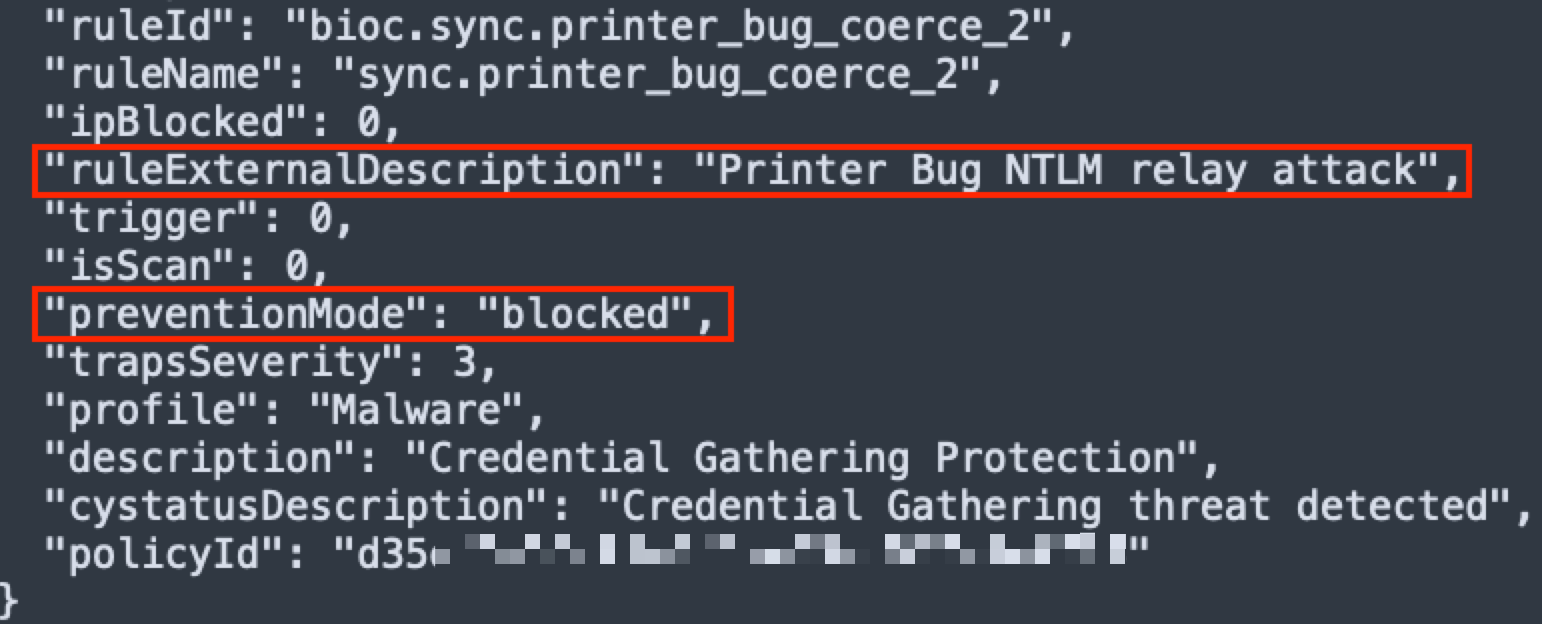

En la Figura 7 se muestra el registro de la regla del agente que impidió la ejecución del ataque.

El atacante logró eludir algunas de las medidas de prevención del agente y obligó a un servidor Citrix y a un RODC a autenticarse en sus servidores de comando y control (C2).

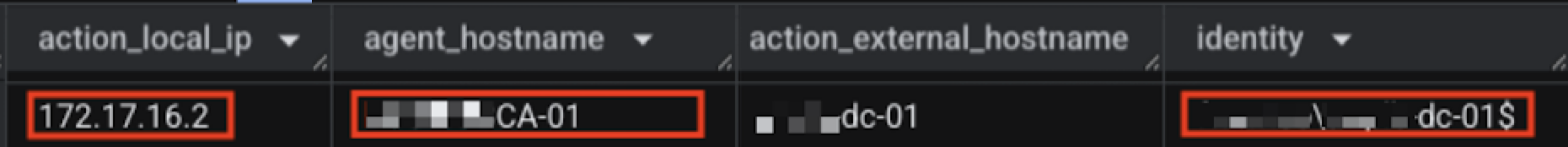

Una hora más tarde, el atacante realizó un relé NTLM desde la misma dirección IP interna. El atacante utilizó el hash de la cuenta de máquina de los servidores Citrix y RODC comprometidos para atacar los servidores de la autoridad de certificación (CA). En la Figura 8 se muestra la autenticación retransmitida desde una cuenta de máquina DC a un servidor CA desde la dirección IP comprometida por el atacante. El atacante también intentó iniciar un ataque DCSync con los hash DC robados.

En la Figura 9 se muestra un resumen de las acciones del atacante.

El uso de protocolos poco utilizados en este tipo de ataques es una tendencia al alza. Nuestra telemetría interna revela un aumento de los ataques de coacción de autenticación contra organizaciones, en los que los actores de amenazas hacen un uso indebido de protocolos y funciones únicos. Una de las principales razones de este aumento es que, a medida que las herramientas de defensa evolucionan y mejoran, los atacantes encuentran formas más diversas y aún no detectadas de ejecutar sus ataques. Este ciclo significa que los defensores deben crear enfoques más avanzados para la detección.

No se deje coaccionar: mecanismos de detección y prevención

La supervisión del tráfico RPC es un primer paso crucial para detectar actividades sospechosas. Sin embargo, dicha supervisión presenta retos importantes, debido al gran volumen y la complejidad de las comunicaciones RPC. Los defensores pueden filtrar mejor el tráfico RPC benigno e identificar actividades de coacción maliciosas siguiendo los consejos que se indican a continuación.

Supervisión y detección genéricas de RPC

Una detección genérica eficaz de RPC implica identificar atributos sospechosos y su relevancia para diversos recursos. Para mejorar el rendimiento y la eficacia en el análisis de eventos RPC, es esencial filtrar los mensajes no relevantes. Y lo que es más importante, los equipos de seguridad deben buscar anomalías en el tráfico RPC. Esto podría incluir:

- Parámetros de ruta UNC: diversas técnicas de coacción explotan las rutas UNC. Dado que el tráfico RPC local es menos susceptible de ser sospechoso, considere la posibilidad de filtrar las llamadas que se realizan localmente. Investigue los parámetros RPC que puedan parecer maliciosos o que apunten a una dirección IP sospechosa.

- Origen y destino: realice un seguimiento de los RPC que tengan combinaciones inusuales de origen o destino, o llamadas que tengan como objetivo activos críticos.

- GUID de interfaz y opnum: cada protocolo RPC tiene varios opnums que los atacantes pueden utilizar para forzar la autenticación en un servidor remoto. Para ayudar a identificar estos intentos, supervise las llamadas a interfaces poco comunes y vulnerables conocidas (por ejemplo, MS-RPRN, MS-EFSR, MS-DFSNM, MS-FSRVP) y sus opnums específicos.

Prevención y refuerzo de RPC

Mejorar la estrategia de detección de la comunicación RPC es un factor clave para eliminar los ataques de coacción. Los protocolos críticos que deben permanecer habilitados requieren detecciones más personalizadas, mientras que otros protocolos basados en RPC pueden gestionarse de una manera más genérica. Las siguientes medidas pueden ayudar a prevenir los ataques de coacción en una fase temprana:

- Filtros RPC de Windows: Windows ofrece mecanismos integrados para filtrar el tráfico RPC, que los defensores pueden aprovechar para bloquear las técnicas de coacción conocidas. Los administradores pueden utilizar la utilidad netsh rpc filter para controlar y bloquear mejor el tráfico RPC en función de diversas condiciones.

- Aplicación de la firma SMB: refuerce la seguridad aplicando la firma SMB en todo el dominio. Aunque no se trata de una mitigación directa de RPC, dificulta a los actores de amenazas la retransmisión de autenticaciones coaccionadas.

- Protección ampliada para la autenticación (EPA): EPA es una característica de seguridad de Windows diseñada para proteger mejor las credenciales de autenticación durante las conexiones de red. La documentación de Microsoft proporciona más detalles sobre la implementación de esta característica.

- Deshabilitar los servicios RPC no utilizados: minimice la superficie de ataque de los activos deshabilitando los servicios basados en RPC que no se utilicen en ellos. Permita solo los servicios necesarios que se ajusten al propósito del activo.

En la Tabla 2 se ofrece información detallada para detectar ataques de coerción conocidos.

| Protocolo | Barra vertical SMB | GUID de interfaz | Funciones clave (Opnums) | Exploit común/ Herramienta de ataque |

Mitigación primaria |

| MS-RPRN

(Protocolo remoto del sistema de impresión) |

\pipe\spoolss | 12345678-1234-abcd-ef00-0123456789ab | RpcRemoteFindFirstPrinterChangeNotification (opnum 62)

RpcRemoteFindFirstPrinterChangeNotificationEx (opnum 65) |

PrinterBug (PrintNightmare) | Deshabilitar el servicio Cola de impresión en los controladores de dominio; aplicar la firma SMB. |

| MS-EFSR

(Protocolo remoto del sistema de cifrado de archivos) |

\PIPE\efsrpc

\PIPE\lsarpc, \PIPE\samr, \PIPE\lsass, \PIPE\netlogon |

c681d488-d850-11d0-8c52-00c04fd90f7e

df1941c5-fe89-4e79-bf10-463657acf44d |

EfsRpcOpenFileRaw (opnum 0)

EfsRpcEncryptFileSrv (opnum 4) EfsRpcDecryptFileSrv (opnum 5) EfsRpcQueryUsersOnFile (opnum 6) EfsRpcQueryRecoveryAgents (opnum 7) EfsRpcFileKeyInfo (opnum 12) EfsRpcDuplicateEncryptionInfoFile (opnum 13) EfsRpcAddUsersToFileEx (opnum 15) EfsRpcFileKeyInfoEx (opnum 16) |

PetitPotam | Habilitar la protección ampliada para la autenticación (EPA) y deshabilitar HTTP en los servidores AD CS; deshabilitar NTLM en los servidores AD CS; deshabilitar el servicio EFSRPC si no es necesario. |

| MS-DFSNM

(Protocolo de administración de espacios de nombres de sistemas de archivos distribuidos) |

\PIPE\netdfs | 4fc742e0-4a10-11cf-8273-00aa004ae673 | NetrDfsAddStdRoot (opnum 12)

NetrDfsRemoveStdRoot (opnum 13) |

DFSCoerce | Aplicar la firma SMB/LDAP; deshabilitar la autenticación NTLMv1; limitar la delegación sin restricciones de Kerberos. |

| MS-FSRVP

(Protocolo VSS remoto de servidor de archivos) |

\PIPE\FssagentRpc | a8e0653c-2744-4389-a61d-7373df8b2292 | IsPathSupported (opnum 8)

IsPathShadowCopied (opnum 9) |

ShadowCoerce | Deshabilitar el Servicio de agente VSS del servidor de archivos si no es necesario. |

| MS-PAR

(Protocolo remoto asíncrono del sistema de impresión) |

\PIPE\spoolss | 76f03f96-cdfd-44fc-a22c-64950a001209 | RpcAsyncOpenPrinter (opnum 0) | PrintNightmare | Deshabilitar el servicio Cola de impresión en los controladores de dominio; aplicar la firma SMB. |

| MS-EVEN

(Protocolo remoto de registro de eventos) |

\PIPE\even | 82273fdc-e32a-18c3-3f78-827929dc23ea | ElfrOpenBELW (opnum 9) | CheeseOunce | Deshabilitar el registro de eventos remoto en los controladores de dominio; se aplican las protecciones generales de retransmisión NTLM. |

Tabla 2. Protocolos RPC, interfaces y opnums para detectar técnicas de ataque de coacción conocidas públicamente.

Conclusión

La coacción de autenticación, especialmente mediante el uso indebido de interfaces RPC que rara vez se supervisan, representa un reto importante y en constante evolución para la seguridad de los entornos Windows y Active Directory. Aunque las defensas tradicionales contra la coacción proporcionan una protección suficiente contra las técnicas conocidas, estas protecciones ya no son suficientes. Los atacantes utilizan ahora funciones RPC poco frecuentes y no supervisadas, por lo que los defensores deben buscar estos métodos de coacción difíciles de detectar.

La dependencia de RPC en toda la infraestructura de Windows crea una amplia superficie de ataque. Para adelantarse a las posibles amenazas, las organizaciones deben ir más allá de la supervisión de herramientas de ataque y PoC específicas disponibles públicamente y adoptar una supervisión RPC genérica y sensible al contexto. Esto significa buscar activamente anomalías, no solo en vectores de coacción conocidos, sino también en interfaces y funciones RPC menos utilizadas. Prácticas como el establecimiento de bases de referencia de comportamiento y la recopilación y el aprovechamiento de análisis avanzados ya no son opcionales, sino esenciales.

Al identificar y responder de forma proactiva a estos sutiles cambios en la metodología de los atacantes, las organizaciones pueden mejorar significativamente su postura de seguridad y crear defensas más resistentes contra los adversarios.

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas mencionadas gracias a los siguientes productos:

- Cortex XDR y XSIAM

- El análisis del comportamiento de usuarios y entidades (UEBA) está diseñado para detectar amenazas basadas en la autenticación y las credenciales mediante el análisis de la actividad de los usuarios a partir de múltiples fuentes de datos, incluidos los endpoints, los firewalls de red, Active Directory, las soluciones de gestión de identidades y accesos, y las cargas de trabajo en la nube. Cortex crea perfiles de comportamiento de la actividad de los usuarios a lo largo del tiempo mediante el aprendizaje automático. Al comparar la actividad nueva con la actividad pasada, la actividad de los pares y el comportamiento esperado de la entidad, Cortex detecta mejor las actividades anómalas que indican ataques basados en credenciales.

- El servicio de detección y respuesta gestionadas de Unit 42 ofrece detección, investigación y respuesta/remediación de amenazas de forma continua, las 24 horas del día, los 7 días de la semana, a clientes de todos los tamaños en todo el mundo.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00080005045107

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Recursos adicionales

- Búsqueda de funciones RPC para forzar autenticaciones en protocolos de Microsoft - Remi Gascou, Black Hat 2022

- Cómo funciona RPC - Documentación de Microsoft

- Catálogo de vulnerabilidades explotadas conocidas - Agencia de Seguridad Cibernética y de Infraestructuras de EE. UU.

- Los ciberdelincuentes patrocinados por el Estado ruso obtienen acceso a la red aprovechando los protocolos de autenticación multifactor predeterminados y la vulnerabilidad “PrintNightmare” - Agencia de Seguridad Cibernética y de Infraestructuras de EE. UU.

- Manic Menagerie 2.0: la evolución de un actor de amenazas altamente motivado - Unit 42

- Threat Brief: vulnerabilidad RCE del administrador de cola de impresión de Windows (CVE-2021-34527, también conocida como PrintNightmare) - Unit 42

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42