Resumen ejecutivo

En los últimos meses, hemos estado analizando la actividad de una amenaza persistente avanzada (APT) conocida por sus actividades de espionaje contra entidades gubernamentales de habla árabe. Seguimos la pista a este actor de amenazas de Oriente Medio como Ashen Lepus (también conocido como WIRTE).

Compartimos detalles de una campaña de espionaje prolongada y esquiva dirigida a entidades gubernamentales y diplomáticas de todo Oriente Medio. Hemos descubierto que el grupo ha creado nuevas versiones de su cargador personalizado, documentado anteriormente, y ha distribuido un nuevo conjunto de malware al que hemos denominado AshTag. El grupo también ha actualizado su arquitectura de comando y control (C2) para evadir el análisis y mezclarse con el tráfico legítimo de Internet.

Ashen Lepus se mantuvo activo de forma persistente durante todo el conflicto entre Israel y Hamás, lo que lo distingue de otros grupos afiliados cuyas actividades disminuyeron durante el mismo período. Ashen Lepus continuó con su campaña incluso después del alto el fuego de Gaza en octubre de 2025, implementando variantes de malware recién desarrolladas y participando en actividades prácticas dentro de los entornos de las víctimas.

Esta campaña pone de relieve una evolución tangible en la seguridad operativa y las tácticas, técnicas y procedimientos (TTP) de Ashen Lepus. Si bien sus operaciones a lo largo de los años han demostrado solo una sofisticación moderada, el grupo ha adoptado recientemente tácticas más avanzadas que incluyen:

- Cifrado personalizado mejorado de la carga útil.

- Ocultación de la infraestructura mediante subdominios legítimos.

- Ejecución en memoria para minimizar los artefactos forenses.

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas descritas en este artículo por medio de los siguientes productos y servicios:

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

| Temas relacionados con Unit 42 | Malware, Grupos de actores maliciosos |

Antecedentes de Ashen Lepus

Investigamos una campaña llevada a cabo por un grupo de amenazas afiliado a Hamás que ha estado activo desde 2018. Sus operaciones se centran en el ciberespionaje y la recopilación de información y tienen como objetivo entidades gubernamentales de todo Oriente Medio.

Atribuimos esta actividad con un alto grado de confianza a Ashen Lepus. Nuestra atribución se basa en el Marco de atribución de Unit 42 y tiene en cuenta la infraestructura de red, el modus operandi y el malware que el grupo ha utilizado a lo largo de sus campañas. Los artefactos de atribución se detallan en el Apéndice A.

Operaciones de Ashen Lepus: victimología y motivación

Ashen Lepus es conocido por atacar a entidades geográficamente cercanas, como la Autoridad Palestina, Egipto y Jordania. Las campañas recientes muestran una expansión significativa en el alcance operativo: según las últimas subidas a VirusTotal, el grupo ahora está atacando a entidades de otros países de habla árabe, incluidos Omán y Marruecos.

A pesar de la mayor presencia geográfica observada en sus recientes ataques, los temas de los señuelos del grupo siguen siendo en gran medida los mismos. La mayoría de los temas de los señuelos siguen estando relacionados con asuntos geopolíticos de Oriente Medio, principalmente los que afectan a los territorios palestinos. Sin embargo, la campaña actual muestra un aumento de los señuelos relacionados con Turquía y su relación con la administración palestina. Este cambio en los temas de los señuelos sugiere que las entidades turcas pueden ser un nuevo área de interés operativo. En la Tabla 1 se detallan estos temas.

| Tema del señuelo | Traducción automática |

| اتفاقية الشراكة بين المغرب وتركيا | Acuerdo de asociación entre Marruecos y Turquía |

| 1302 وزير الدفاع التركي غيرنا استراتيجيتنا في مكافحة التنظيمات الارهابية | El ministro de Defensa turco cambió nuestra estrategia en la lucha contra las organizaciones terroristas en 1302. |

| أنباء عن تدريب عناصر من حماس في سوريا تحديدا في الجنوب بدعم تركي | Informes sobre elementos de Hamás entrenándose en Siria, concretamente en el sur, con apoyo turco. |

| تقرير عن مقترح حماس لتوحيد السلاح الفلسطيني تحت مظلة السلطة | Informe sobre la propuesta de Hamás de unificar las armas palestinas al amparo de la Autoridad. |

| مشاريع القرارات الخاصة بدولة فلسطين سري للغاية | Proyectos de resolución relativos al Estado de Palestina. Confidencial. |

Tabla 1. Temas de señuelos utilizados en una campaña reciente de Ashen Lepus.

Análisis de los últimos avances de la campaña de Ashen Lepus

Análisis del archivo señuelo

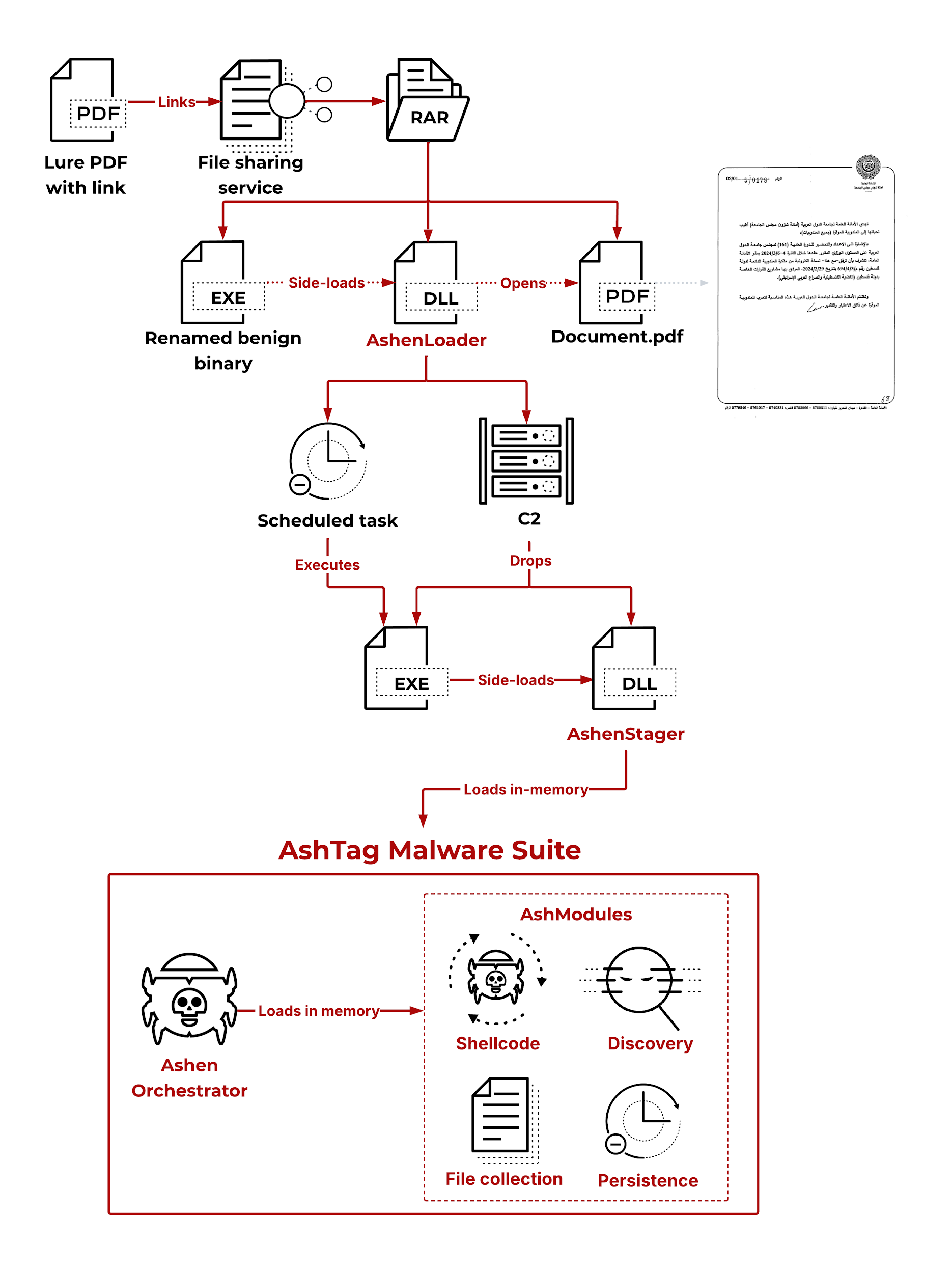

Desde al menos 2020, Ashen Lepus ha empleado una cadena de infección coherente y de varias etapas que distribuye un nuevo conjunto de malware que denominamos AshTag. La cadena suele comenzar con un archivo PDF señuelo benigno que guía a los objetivos a un servicio de intercambio de archivos para descargar un archivo RAR que contiene una carga maliciosa. En la Figura 1 se muestran dos ejemplos de señuelos, relacionados con debates mantenidos por la Liga de los Estados Árabes y el Consejo de Seguridad de las Naciones Unidas.

La descarga y apertura del archivo RAR inicia la cadena de eventos que conduce a una infección. Esta infección involucra los siguientes tres archivos:

- Un archivo binario que se hace pasar por un documento confidencial o político.

- Un cargador malicioso, que se ejecuta en segundo plano.

- Un archivo PDF adicional que sirve de señuelo, llamado Document.pdf.

Cuando la persona objetivo ejecuta el binario para leer el artículo, el binario carga lateralmente el primer cargador malicioso (netutils.dll), que a su vez abre el archivo PDF señuelo para su visualización. En la Figura 2 se ilustra la cadena de infección inicial en Cortex XDR, mostrando las alertas activadas por los ejecutables de Windows responsables de la carga lateral y la persistencia de DLL.

Evolución de la arquitectura C2

Al comparar esta campaña con campañas anteriores, se observa que ha habido un cambio en la convención de nomenclatura de dominios C2 del grupo. En lugar de alojar sus servidores C2 en sus propios dominios, el grupo ahora registra nuevos subdominios relacionados con API y autenticación de dominios legítimos. Este cambio forma parte de la transición del grupo hacia una mayor seguridad operativa (OpSec) y ayuda a que su actividad se mezcle con la actividad benigna de la red. Los dominios suelen tener temas tecnológicos o médicos, como api.healthylifefeed[.]com, api.softmatictech[.]com y auth.onlinefieldtech[.]com.

También observamos una clara separación entre los diferentes servidores para las diferentes herramientas dentro de la cadena de ejecución. Los dominios tienen formatos variables y están alojados en múltiples números de sistemas autónomos (ASN). Dado que los servidores están geolocalizados, las herramientas de análisis automático no pueden ejecutar toda la cadena para enlazar las diferentes etapas.

En esta campaña, el grupo tomó varias medidas de precaución para evitar la detección y el análisis. Por ejemplo, las cargas secundarias están incrustadas en etiquetas HTML de una página web aparentemente benigna. Además, el servidor C2 realiza comprobaciones iniciales en el endpoint de la víctima, para evitar enviar la carga a entornos de sandbox. El servidor comprueba la geolocalización de la víctima y comprueba cadenas de agente de usuario específicas en el tráfico que son exclusivas del malware.

La nueva suite de malware AshTag y la evolución de la campaña

La campaña AshTag supone una mejora significativa con respecto a las herramientas tradicionales del grupo. En campañas anteriores, los autores no entregaban una carga útil completa, sino que terminaban el proceso principal utilizando una simple DLL .NET. Consideramos que las campañas anteriores observadas en el mundo real fueron una fase de prueba en el desarrollo de la cadena de ataque. Sin embargo, en esta campaña, Ashen Lepus está implementando un conjunto de malware más sofisticado y con todas las funciones, al que hemos denominado AshTag. Unit 42 asigna el nombre “Lepus” a los grupos de amenazas asociados con los territorios palestinos, y hemos etiquetado los componentes del malware como “Ash” para reflejar los recursos de ataque básicos y contundentes que se acumulan para sofocar las defensas del sistema, lo que permite que el ataque completo se afiance.

AshTag es un conjunto de herramientas modulares .NET actualmente en desarrollo activo, con amplias funciones, entre las que se incluyen la exfiltración de archivos, la descarga de contenido y la ejecución en memoria de módulos adicionales.

La cadena de infección de AshTag se desarrolla de la siguiente manera:

- La víctima objetivo hace clic en el archivo binario, esperando abrir un documento.

- El archivo binario carga una DLL en segundo plano. Esta DLL es el primer cargador malicioso, al que llamamos AshenLoader.

- AshenLoader abre el documento PDF señuelo en el escritorio.

- En segundo plano, AshenLoader recupera y ejecuta otro DLL cargado de forma paralela: un stager al que llamamos AshenStager.

- AshenStager recupera y ejecuta la carga útil de AshTag.

- AshenStager también establece su persistencia a través de una tarea programada, ejecutada por svchost.exe.

En la Figura 3 se muestra la cadena de ataque completa.

Flujo de ejecución inicial del cargador

Cuando se ejecuta AshenLoader, intenta recopilar y enviar datos de reconocimiento iniciales al servidor C2 del atacante. La carga útil de AshenStager está incrustada en la página web del C2, entre las etiquetas HTML personalizadas <headerp>, un método de incrustación que ya se ha documentado en el pasado. Además de estas similitudes, hemos identificado nuevas características de AshenLoader, que se describen en el Apéndice B.

AshenLoader recupera y ejecuta un stager al que denominamos AshenStager. En campañas anteriores, este stager se llamaba Stager-X64, siguiendo la nomenclatura interna de los atacantes. Ahora rastreamos AshenStager como parte del conjunto de malware AshTag. AshenStager se carga lateralmente mediante un ejecutable legítimo emparejado con una DLL personalizada maliciosa, llamada wtsapi32.dll.

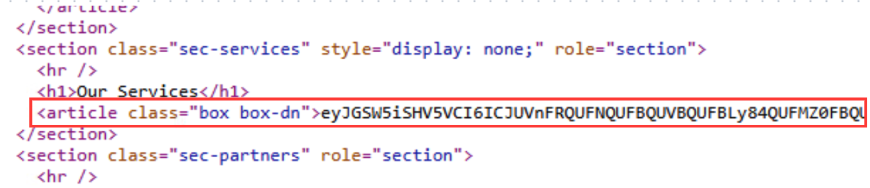

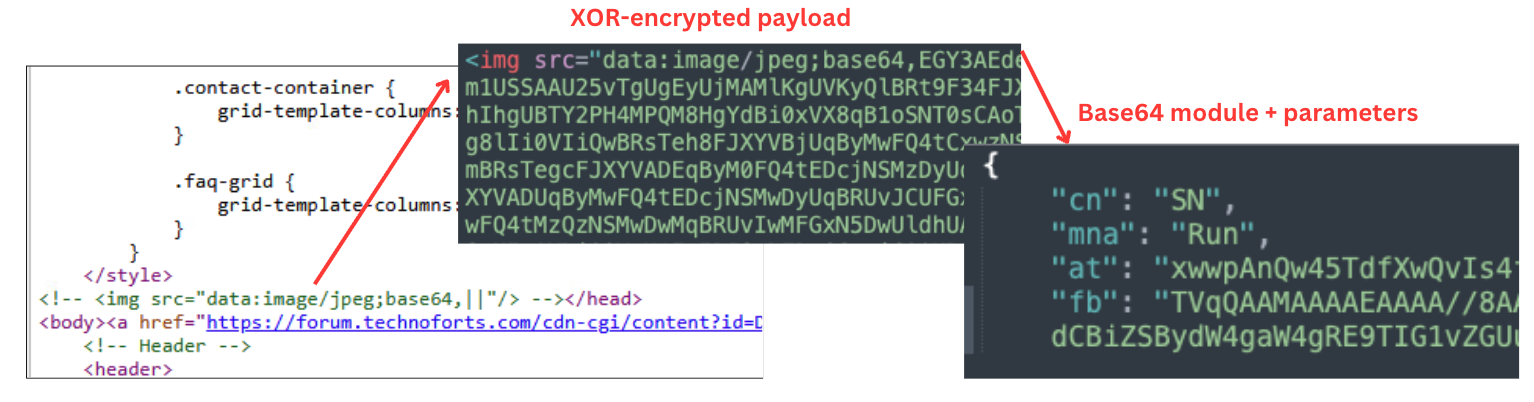

AshenStager está diseñado para enviar una solicitud HTTP a su servidor C2, donde analiza la respuesta HTML para extraer otra carga útil cifrada que se oculta dentro de las etiquetas <article>. Después de extraer la carga útil, AshenStager decodifica, analiza e inyecta la carga útil en la memoria. La carga útil final de esta cadena es un conjunto de malware, que está orquestado por una herramienta que denominamos AshenOrchestrator. En la Figura 4 se muestra la carga útil codificada en Base64 del orquestador incrustada en el contenido HTML del servidor C2.

Suite de malware AshTag

AshTag es una puerta trasera modular .NET diseñada para la persistencia sigilosa y la ejecución remota de comandos. AshTag se disfraza como una utilidad legítima de VisualServer para evadir sospechas. En realidad, esta puerta trasera es una suite de malware con múltiples funciones que utiliza AshenOrchestrator para llevar a cabo comunicaciones y ejecutar otras cargas útiles en la memoria.

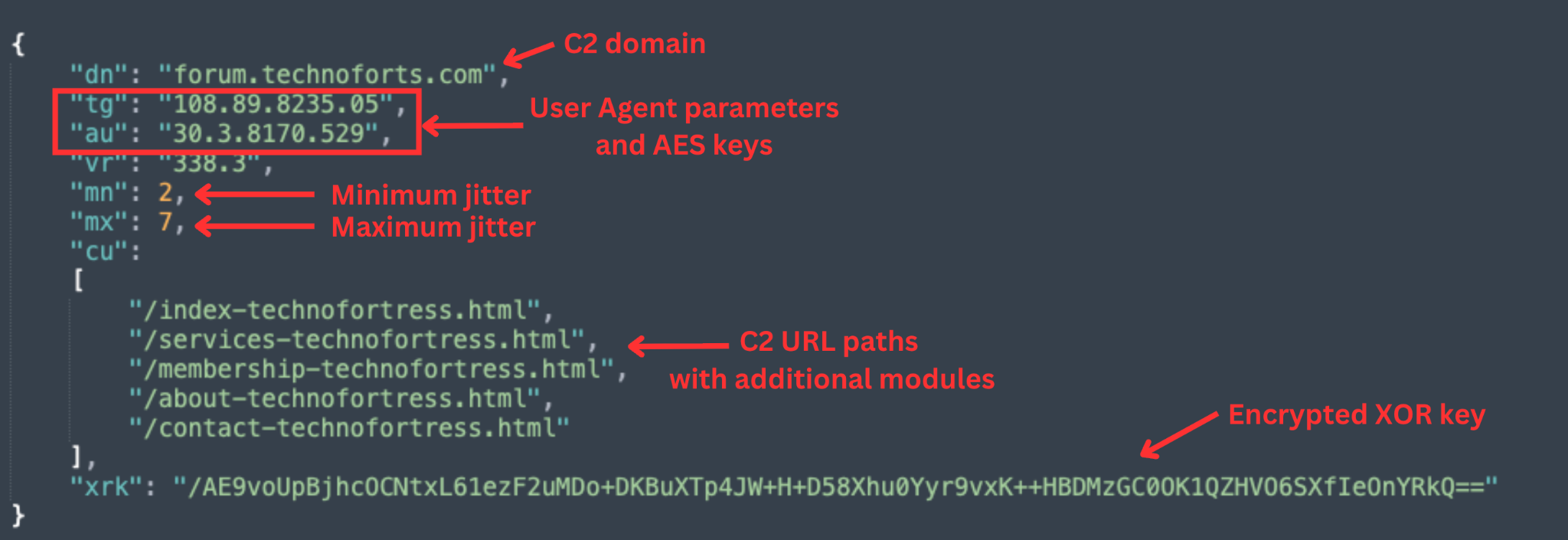

Cuando AshenStager recupera la carga útil de AshenOrchestrator, el stager recibe un archivo JSON codificado en Base64. El archivo JSON contiene la carga útil y la configuración de la misma. La configuración contiene parámetros como rutas URL específicas que conducen a diferentes módulos, claves de cifrado y el dominio C2. La configuración también incluye búferes de tiempo de espera (jitter), mn y mx, que se utilizan para evitar la detección de la baliza C2. En la Figura 5 se muestra un ejemplo de dicha configuración.

Al igual que la mayoría de las herramientas utilizadas en esta campaña, AshenOrchestrator extrae su siguiente carga útil de etiquetas HTML incrustadas. Sin embargo, en este caso, la carga útil está aún mejor oculta. En lugar de utilizar un nombre de etiqueta codificado, el stager busca una etiqueta específica comentada dentro de la página HTML que contiene el nombre de la etiqueta relevante. En la Figura 6 se muestra el esquema de incrustación de la carga útil.

AshenOrchestrator crea una clave AES única a partir de los parámetros tg y au, y descifra la clave de cifrado XOR xrk. A continuación, la clave XOR descifrada se utiliza para descifrar el valor HTML incrustado que contiene la carga útil. La carga útil en sí es un módulo específico contenido en otro JSON codificado en Base64 que tiene parámetros de configuración adicionales. Estos parámetros determinan el nombre del método de carga del módulo (mna) y el nombre de la clase (cn). En la Tabla 2 se enumeran los diferentes nombres de clase que espera AshenOrchestrator y sus funcionalidades inferidas.

| Nombre de clase (cn) | Propósitos inferidos |

| PR1, PR2, PR3 | Persistencia

Gestión de procesos |

| UN1, UN2, UN3 | Desinstalar

Actualizar Eliminar |

| SCT | Captura de pantalla |

| FE | Explorador de archivos

Gestión de archivos |

| SN | Huella digital del sistema |

Tabla 2. Diferentes módulos de Ashen y sus propósitos inferidos.

El valor mna determina la acción que AshenOrchestrator realiza para cada módulo que recupera. Hay cuatro acciones posibles:

- Cargar contenido adicional.

- Descargar el módulo al disco.

- Ejecutar el módulo como un ensamblado .NET.

- Inyectar el módulo en la memoria.

El análisis del método de inyección reveló que su código no se había implementado realmente y solo devolvía falso, lo que indica que ciertos aspectos del conjunto de malware AshTag aún se encuentran en desarrollo activo.

Recuperar los diferentes módulos para su análisis fue una tarea complicada, en parte porque Ashen Lepus parece estar rotando activamente los módulos que se ocultan dentro del contenido de la página web. Esto explicaría por qué no todos los módulos están disponibles al mismo tiempo. Además, descubrimos que diferentes claves de cifrado abren diferentes tipos de módulos.

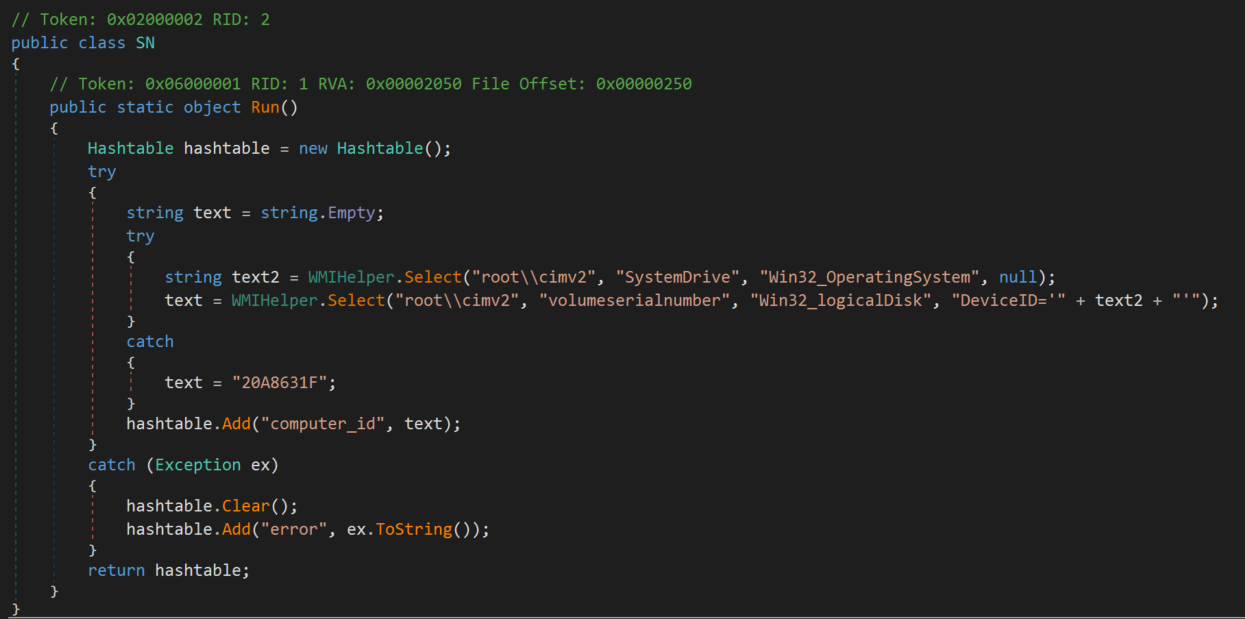

A pesar de estos factores que complican la tarea, pudimos recuperar uno de los módulos responsables de la huella digital del sistema, denominado internamente módulo SN. El módulo es un programa .NET extremadamente simple que ejecuta consultas WMI y envía un ID único de la víctima a los atacantes. En la Figura 7 se muestra la función principal del módulo SN.

Identificamos las operaciones del agente de amenazas en nuestra telemetría, lo que indicaba que utilizaban módulos adicionales para preparar y extraer archivos.

Actividad manual de Ashen Lepus

Tras la infección automatizada inicial, el autor de la amenaza accedió al sistema comprometido para llevar a cabo el robo manual de datos. Unos días después de la infección original, los atacantes cargaron un módulo personalizado a través de AshenOrchestrator y comenzaron a almacenar documentos específicos en la carpeta C:\Users\Public.

Nuestro análisis indica que el autor de la amenaza descargó estos documentos directamente de las cuentas de correo electrónico de las víctimas, lo que revela el objetivo principal del grupo: obtener documentos específicos relacionados con la diplomacia. Esto concuerda con informes anteriores sobre la práctica del grupo de obtener información relacionada con conflictos geopolíticos regionales.

Para extraer los archivos almacenados, Ashen Lepus descargó la herramienta de código abierto Rclone y transfirió los datos a un servidor controlado por los atacantes. Esta parece ser la primera vez que se observa a este grupo de amenazas utilizando Rclone para la extracción de datos. Al hacerlo, Ashen Lepus se une a un número cada vez mayor de actores que aprovechan las herramientas legítimas de transferencia de archivos para mezclar su actividad maliciosa con el tráfico de red benigno y evitar ser detectados.

Conclusión

Ashen Lepus sigue siendo un actor de espionaje persistente, que demuestra una clara intención de continuar sus operaciones a lo largo del reciente conflicto regional, a diferencia de otros grupos de amenazas afiliados, cuya actividad ha disminuido significativamente. Las actividades de los actores de amenazas a lo largo de los últimos dos años, en particular, ponen de relieve su compromiso con la recopilación constante de información.

Durante esta campaña, Ashen Lepus ha comenzado a distribuir su nueva suite de malware, AshTag. AshTag es una suite modular .NET, capaz de exfiltrar datos, ejecutar comandos y ejecutar cargas útiles en memoria.

Aunque las TTP básicas del grupo no son muy sofisticadas, esta campaña revela una evolución en su enfoque. Hemos observado un claro esfuerzo por mejorar la seguridad operativa mediante la mejora del cifrado de la carga útil, el traslado de la infraestructura a subdominios de apariencia inocente y la ejecución de cargas útiles en la memoria. Esta metodología de "bajo costo y alto impacto" permite a los actores de amenazas eludir eficazmente las defensas estáticas y frustrar los análisis.

La expansión de la victimología de Ashen Lepus más allá de sus objetivos geográficos tradicionales, unida a los nuevos temas de los señuelos, sugiere una ampliación de su ámbito operativo. Estimamos que Ashen Lepus seguirá adaptando su conjunto de herramientas y sus objetivos para perseguir sus objetivos de inteligencia geopolítica. Las organizaciones de Oriente Medio, en particular las del sector gubernamental y diplomático, deben permanecer alerta ante esta amenaza en evolución.

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas descritas en este artículo por medio de los siguientes productos y servicios:

- Los modelos de aprendizaje automático y las técnicas de análisis de Advanced WildFire se han revisado y actualizado a la luz de los indicadores compartidos en esta investigación.

- URL Filtering avanzado y Advanced DNS Security identifican como maliciosos los dominios y URL conocidos asociados con esta actividad.

- Cortex XDR y XSIAM

- Cortex XDR ayuda a prevenir las amenazas descritas en este blog empleando el motor de prevención de malware. Este enfoque combina varias capas de protección, entre ellas Advanced WildFire, la protección contra amenazas de comportamiento y el módulo de análisis local, para ayudar a impedir que el malware, tanto conocido como desconocido, cause daños en los endpoints.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00 800 050 45107

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Indicadores de vulneración (IoC)

Hashes SHA256 de muestras de malware

Archivos RAR

- 3502c9e4896802f069ef9dcdba2a7476e1208ece3cd5ced9f1c4fd32d4d0d768

- 1f3bd755de24e00af2dba61f938637d1cc0fbfd6166dba014e665033ad4445c0

- 4e1f7b48249dd5bf3a857d5d017f0b88c0372749fa156f5456056767c5548345

- 3d445c25752f86c65e03d4ebed6d563d48a22e424ba855001ad2db2290bf564c

- 7e5769cd8128033fc933fbf3346fe2eb9c8e9fc6aa683546e9573e7aa01a8b6b

Variante n.º 1 de AshenLoader

- f554c43707f5d87625a3834116a2d22f551b1d9a5aff1e446d24893975c431bc - dwampi.dll

- a17858f40ff506d59b5ee1ba2579da1685345206f2c7d78cb2c9c578a0c4402b - dwampi.dll

- ebe3b6977f66be30a22c2aff9b50fec8529dfa46415ea489bd7961552868f6b5 - dwampi.dll

- 8870bd358d605a5685a5f9f7785b5fee5aebdcb20e4e62153623f764d7366a3c - dwampi.dll

- 2d71d7e6ffecab8eefa2d6a885bcefe639fca988bdcac99e9b057e61698a1fd6 - dwampi.dll

- 8c44fa9bf68341c61ccaca0a3723945543e2a04d9db712ae50861e3fa6d9cc98 - wtsapi32.dll

- f380bd95156fbfb93537f35941278778819df1629cb4c5a4e09fe17f6293b7b7 - wtsapi32.dll

Variante n.º 2 de AshenLoader

- f9816bc81de2e8639482c877a8defcaed9b15ffdce12beaef1cff3fea95999d4 - srvcli.dll

- e71a292eafe0ca202f646af7027c17faaa969177818caf08569bd77838e93064 - srvcli.dll

- 739a5199add1d970ba22d69cc10b4c3a13b72136be6d45212429e8f0969af3dc - netutils.dll

- b00491dc178a3d4f320951bccb17eb85bfef23e718b4b94eb597c90b5b6e0ba2 - netutils.dll

AshenStager

- 6bd3d05aef89cd03d6b49b20716775fe92f0cf8a3c2747094404ef98f96e9376 - wtsapi32.dll

AshenOrchestrator

- 30490ba95c42cefcca1d0328ea740e61c26eaf606a98f68d26c4a519ce918c99

Módulo AshTag designado como "SN"

- 66ab29d2d62548faeaeadaad9dd62818163175872703fda328bb1b4894f5e69e

Claves AES y Nonce

Variante n.º 1 de AshenLoader

- Clave: {9a 20 51 98 4a 2b b1 76 ef 98 87 e3 be 87 f9 ca 44 ba 8c 19 a8 ef ba 55 62 98 e1 2a 39 21 ea 8b}

- Nonce: {44 ba 8c 19 a8 ef ba 55 62 98 e1 2a 39 21 ea 8b}

Variante n.º 2 de AshenLoader

- Clave: {60 3d eb 10 15 ca 71 be 2b 73 ae f0 85 7d 77 81 1f 35 2c 07 3b 61 08 d7 2d 98 10 a3 09 14 df f4} (generic default key)

- Nonce: {f0 f1 f2 f3 f4 f5 f6 f7 f8 f9 fa fb fc fd fe ff} (nonce genérico por defecto)

- Clave XOR de AshenStager: msasn1.dll

Dominios C2

Puerta trasera

- forum.techtg[.]com

- forum.technoforts[.]com

Servidor de exfiltración

- api.technology-system[.]com

Variantes de cargadores n.º 1

- api.healthylifefeed[.]com

- api.softmatictech[.]com

- apiv2.onlinefieldtech[.]com

- auth.onlinefieldtech[.]com

- status.techupinfo[.]com

- api.medicinefinders[.]com

- account.techupinfo[.]com

Variantes de cargadores n.º 2

- api.systemsync[.]info

- api.widetechno[.]info

Nombres de tareas programadas

- C:\Windows\System32\Tasks\Windows\WindowsDefenderUpdate\Windows Defender Updater

- C:\Windows\System32\Tasks\Windows\WindowsServicesUpdate\Windows Services Updater

- C:\Windows\System32\Tasks\Automatic Windows Update

Apéndice A: Atribución

Nuestra evaluación utiliza el Marco de atribución de Unit 42, que proporciona una metodología sistemática y basada en pruebas para relacionar la actividad maliciosa observada con grupos de amenazas específicos. Este enfoque va más allá de las evaluaciones subjetivas, lo que nos permite evaluar rigurosamente varias dimensiones de los datos sobre amenazas, incluidas las TTP, las herramientas, la seguridad operativa, la infraestructura de red y la victimología.

Tácticas, técnicas y procedimientos (TTP)

Existe una coincidencia significativa entre esta campaña y el modus operandi habitual de Ashen Lepus. El grupo crea constantemente señuelos escritos en árabe que se centran en la situación política y militar en Oriente Medio, con especial énfasis en los territorios palestinos.

Aunque la información pública sobre la actividad del grupo tras el compromiso es limitada, las acciones de espionaje observadas en este incidente, concretamente el robo selectivo de documentos diplomáticos, guardan una estrecha relación con los intereses conocidos del grupo en materia de recopilación de información y su nivel de sofisticación.

Superposiciones de la infraestructura

Hemos identificado claras coincidencias en la infraestructura con informes históricos sobre el grupo. En concreto, la estructura de las URL observada en esta campaña coincide con los hallazgos de Check Point. Por ejemplo, la URL citada en su informe tiene el mismo esquema de nomenclatura de subdominios y la misma estructura de parámetros de URL que observamos en versiones anteriores del cargador (api/v1.0/account?token=):

- hxxps://support-api.financecovers[.]com/api/v1.0/account?token={encrypted_recon_data}

En el informe de OWN Security también se documentó una URL similar:

- https://cdn.techpointinfo.com/api/v1.0/account?token={encrypted_recon_data}

Artefactos de malware

El análisis del cargador revela características clave que coinciden con campañas anteriores de este grupo, según lo documentado por Check Point. En particular, el cargador sigue incrustando cargas útiles de la siguiente etapa dentro de etiquetas HTML de páginas web aparentemente benignas y utiliza señuelos de ejecución con una estructura similar para iniciar la cadena de infección. El grupo también utiliza los mismos nombres de archivo para sus cargas útiles: tanto su puerta trasera SharpStage .NET como las versiones anteriores de su cargador se denominaban wtsapi32.dll.

Apéndice B: Desarrollo de nuevas versiones del cargador

AshenLoader es una posible evolución del anterior cargador IronWind del grupo. A lo largo de 2025, Ashen Lepus estuvo modificando activamente AshenLoader, que en su mayor parte conservó la misma funcionalidad. Además de la capacidad de AshenLoader para comunicarse con el servidor C2 para descargar y ejecutar cargas útiles adicionales, se actualizaron las siguientes características:

- Algoritmo de cifrado: los autores de la amenaza implementaron un cifrado AES-CTR-256 en las versiones del malware que compilaron desde principios hasta finales de 2025, en contraste con el algoritmo TEA mencionado en investigaciones anteriores. En las muestras compiladas desde mediados hasta finales de 2025, los autores modificaron los valores de la clave de cifrado y el contador (nonce). En ambas variantes, el nonce y las claves AES están codificados en los binarios.

- Huellas digitales de datos adicionales de los endpoints infectados: las nuevas variantes proporcionan a los autores de la amenaza información más detallada sobre el terminal infectado que las versiones anteriores, como la lista de archivos del directorio ProgramFiles.

- Actualizaciones de URI: las variantes analizadas en investigaciones públicas anteriores utilizaban el parámetro token enviado en la solicitud GET inicial de baliza. Las variantes anteriores de 2025 pasaron a utilizar los parámetros id= y q=. Las variantes de finales de 2025 cambiaron de nuevo el esquema y comenzaron a utilizar auth=. Además, parte de la URI cambió de /v1/ a /v2/.

Aunque estas características no cambian significativamente la funcionalidad del cargador, son formas sencillas y eficaces de evitar los motores de detección estáticos.

Recursos adicionales

Molerats en la nube - Cybereason

Tarjeta del grupo de amenazas WIRTE - Agencia de Desarrollo de Transacciones Electrónicas (ETDA)

WIRTE: : à la recherche du temps perdu - OWN CERT

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42