Resumen ejecutivo

En junio de 2025, observamos una nueva familia de ransomware llamada 01flip que atacaba a un grupo limitado de víctimas en la región Asia-Pacífico. El ransomware 01flip está escrito íntegramente en el lenguaje de programación Rust y es compatible con arquitecturas multiplataforma gracias a la función de compilación cruzada de Rust.

Es probable que estos atacantes, motivados por intereses económicos, llevaran a cabo el ataque de forma manual. Hemos confirmado una supuesta filtración de datos de una organización afectada en un foro de la web oscura poco después del ataque. Actualmente estamos rastreando esta actividad como CL-CRI-1036, lo que significa un conjunto de actividades maliciosas que probablemente estén relacionadas con la ciberdelincuencia.

Nuestras principales conclusiones son las siguientes:

- Los atacantes con motivaciones económicas detrás de CL-CRI-1036 utilizan el ransomware 01flip, una familia de ransomware recientemente observada y escrita íntegramente en Rust.

- Este ransomware es compatible con una arquitectura multiplataforma, que incluye Windows y Linux.

- Un actor de amenazas potencialmente asociado con CL-CRI-1036 está ofreciendo datos a la venta en foros de la web oscura (probablemente robados con el ransomware 01flip).

Aunque el impacto de CL-CRI-1036 es limitado en este momento, es probable que esta actividad esté relacionada con supuestas filtraciones de datos.

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas descritas gracias a los siguientes productos y servicios:

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

| Temas relacionados con Unit 42 | Rust, Sliver, Ransomware, Cybercrime |

Antecedentes

A principios de junio de 2025, los investigadores de Unit 42 investigaron un ejecutable sospechoso de Windows. El ejecutable nos llamó la atención porque es un binario basado en Rust que mostraba un comportamiento similar al de un ransomware en nuestro entorno aislado.

Nuestro análisis inicial reveló que se trata de una nueva familia de ransomware escrita íntegramente en Rust, llamada “01flip”. Este nombre se basa en la extensión del archivo adjunto (.01flip) y la dirección de correo electrónico (01Flip@proton[.]me) que se encuentra en la nota de rescate.

Tras una investigación más exhaustiva, descubrimos una versión para Linux del ransomware 01flip, que no había sido detectada en al menos tres meses desde que la muestra se envió inicialmente a VirusTotal.

Descripción general de la campaña

Victimología

En el momento de redactar este informe, hemos observado un número mínimo de víctimas. Sin embargo, entre las víctimas de este ransomware se encuentran organizaciones responsables de infraestructuras sociales críticas en el sudeste asiático.

Tras una investigación más exhaustiva, hemos encontrado una publicación en un foro de seguridad en línea de una presunta víctima del ransomware 01flip, en la que afirma que los atacantes habían comprometido su servidor Zimbra, una solución de correo electrónico para empresas.

Debido a la falta de información sobre las víctimas, suponemos que el uso del ransomware 01flip se encuentra en una fase muy temprana. Sin embargo, podría haber varias víctimas en Filipinas y Taiwán, según una publicación en un foro de la web oscura que creemos que proviene de un actor de amenazas vinculado a CL-CRI-1036.

Acceso inicial

La investigación sobre una red de víctimas reveló que el presunto atacante había estado intentando utilizar antiguos exploits, como CVE-2019-11580, contra las aplicaciones conectadas a Internet desde principios de abril de 2025. Aún no está claro cómo los atacantes obtuvieron acceso a este sistema. Un mes después, lograron implementar una versión para Linux de Sliver, un marco de emulación de adversarios multiplataforma disponible públicamente y escrito en Go.

Posexplotación

A finales de mayo de 2025, el actor de amenazas detrás de CL-CRI-1036 realizó con éxito un movimiento lateral a otra máquina Linux descargando otro implante Sliver, que era un implante con perfil TCP Pivot. Una semana más tarde, confirmamos que los atacantes implementaron múltiples instancias del ransomware 01flip en muchos dispositivos de la red, incluidas máquinas Windows y Linux.

Los métodos exactos que utilizaron los atacantes para implementar el ransomware tras el compromiso inicial siguen sin estar claros. Sin embargo, dada la rápida distribución del ransomware a múltiples dispositivos, es muy probable que los atacantes lleven a cabo las siguientes actividades, posiblemente a través de Sliver y sus módulos:

- Reconocimiento práctico

- Volcado de credenciales

- Movimiento lateral

Análisis técnico del ransomware 01flip

Análisis inicial

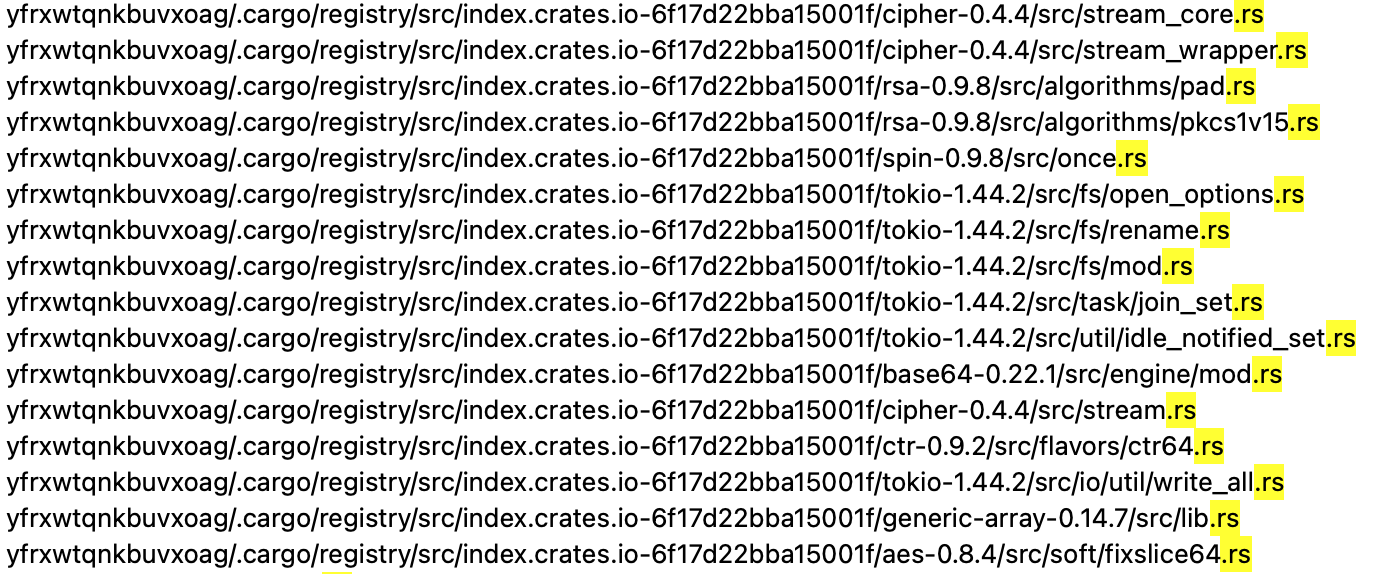

A finales de octubre, observamos versiones del ransomware 01flip tanto para Windows como para Linux. La muestra del ransomware 01flip no está empaquetada ni muy ofuscada, a diferencia de otro malware utilizado por los ciberdelincuentes. Por lo tanto, podemos identificar fácilmente que está compilada a partir del código fuente Rust, debido a la extensión del archivo (.rs), como se muestra en la Figura 1.

En la Figura 2 se muestran las diferencias en los resultados obtenidos con rustbininfo entre las muestras de las plataformas Windows y Linux. La herramienta rustbininfo genera una lista de dependencias (conocidas como “crates” en Rust), que utilizamos para comparar las dos muestras.

Aparte de las bibliotecas específicas de la arquitectura, podemos ver que la versión de Rust, el hash de confirmación y las versiones de las bibliotecas coinciden en su mayor parte. Por lo tanto, la mayor parte de la funcionalidad es idéntica, pero también hemos observado algunas diferencias que describiremos más adelante.

El compilador Rust suele generar un código ensamblador más complejo que los compiladores C/C++ tradicionales. Esta complejidad añadida puede dificultar la ingeniería inversa del malware Rust a los analistas de malware. A pesar de ello, las funcionalidades del malware son sencillas y directas.

Funcionalidad del ransomware

A continuación se ofrece una descripción general del comportamiento del ransomware 01flip:

- Enumera todas las unidades posibles (por ejemplo, de la A: a la Z:).

- Crea notas de rescate, RECOVER-YOUR-FILE.TXT, en todos los directorios grabables.

- Cambia el nombre de los archivos que contienen extensiones específicas con la siguiente convención de nomenclatura: <ORIGINAL_FILENAME>.<UNIQUE_ID>.<0 o 1>.01flip.

- Cifra los archivos con AES-128-CBC y RSA-2048.

- Se elimina a sí mismo.

Técnicas de evasión de la defensa

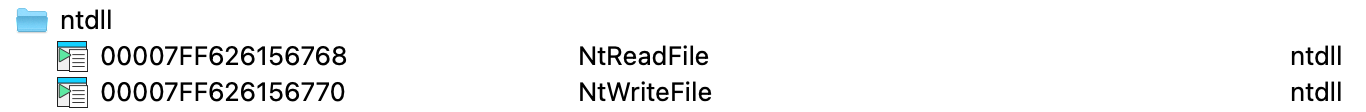

El ransomware 01flip emplea varias técnicas de evasión. Por ejemplo, tanto la versión para Linux como la versión para Windows están diseñadas para utilizar API de bajo nivel o llamadas al sistema en la medida de lo posible, ya que este tipo de actividad es menos probable que destaque entre la actividad normal del sistema operativo. En la Figura 3 se muestra un ejemplo de API nativas utilizadas en nuestra muestra de la versión para Windows del ransomware 01flip.

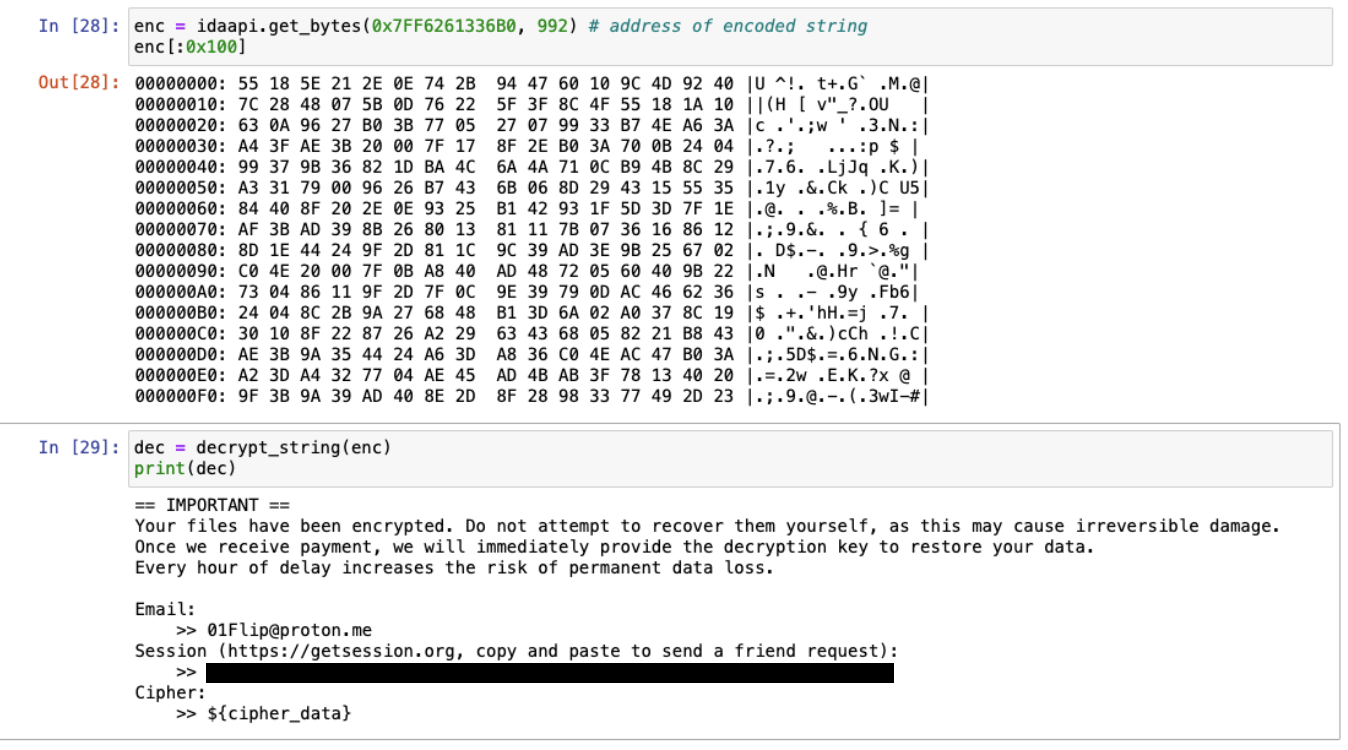

Además, la mayoría de las cadenas definidas por el usuario en el código del ransomware están codificadas. Estas cadenas se decodifican en tiempo de ejecución:

- El contenido de la nota de rescate

- El nombre del archivo de la nota de rescate

- La lista de extensiones

- La clave pública RSA

El algoritmo decodifica cada cadena codificada realizando una operación SUB cada dos bytes, como se muestra a continuación.

|

1 2 3 4 5 |

from more_itertools import chunked def decrypt_string(enc: bytes) -> str: return ''.join(chr(chunk[0] - chunk[1]) for chunk in chunked(enc, 2)) |

Las cadenas codificadas se incrustan en la sección .text o .data de la variante de Windows en función de su longitud. En la Figura 4 se muestra cómo el ransomware 01flip decodifica la plantilla de la nota de rescate.

Técnicas como invocar llamadas al sistema y cadenas codificadas no son una estrategia de evasión eficaz por sí solas. Dado que la muestra del ransomware 01flip que hemos analizado funciona según lo previsto en un entorno sandbox, sigue siendo relativamente fácil de detectar.

La mayoría de los ransomware son relativamente sencillos y ruidosos. Sin embargo, algunas de las muestras de ransomware 01flip implementan una técnica anti-sandbox sencilla que consiste en comprobar si el nombre del archivo contiene la cadena 01flip. Si el nombre del archivo de la muestra contiene la cadena 01flip, el ransomware procede a eliminar el indicador sin realizar el cifrado del archivo.

Cifrado de datos

El ransomware 01flip deja notas de rescate en todos los directorios grabables antes de cifrar los archivos. Estas notas de rescate contienen información de contacto y datos cifrados necesarios para obtener una clave que permita descifrar los archivos de la víctima, tal y como se muestra en la Figura 5.

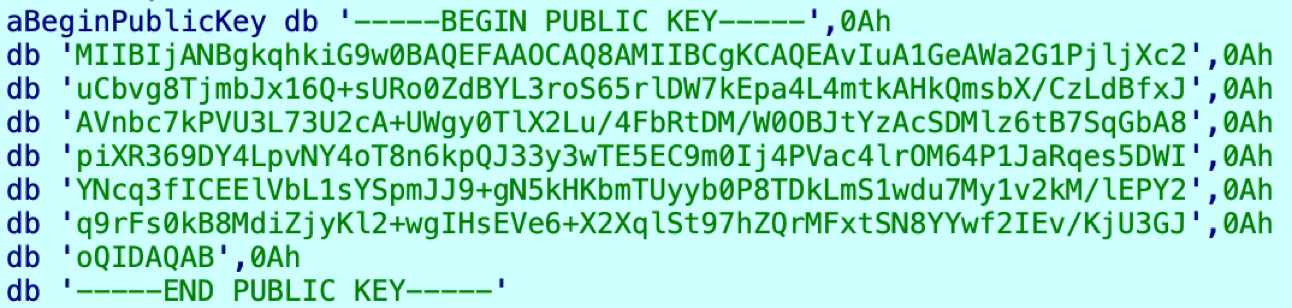

El ransomware 01flip excluye del cifrado los archivos con extensiones específicas. La lista de extensiones excluidas del cifrado se encuentra en el Apéndice A. Por último, 01flip cifra los archivos utilizando el algoritmo de cifrado AES. La clave de sesión utilizada para la actividad de cifrado de archivos del ransomware está a su vez cifrada mediante una clave pública RSA incrustada. En la Figura 6 se muestra un ejemplo de esta clave RSA.

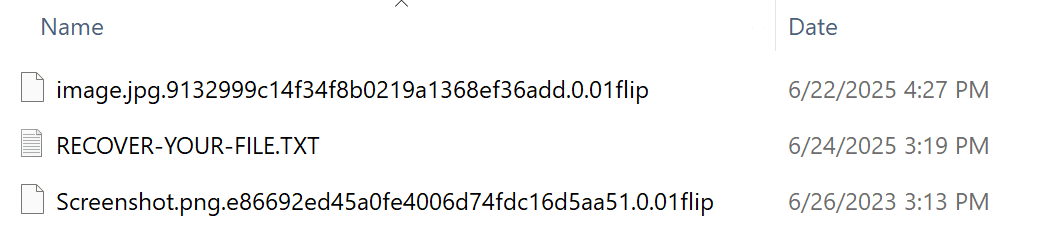

Los archivos cifrados se renombran con la convención de nomenclatura específica <ORIGINAL_FILENAME>.<UNIQUE_ID>.<0 o 1>.01flip, como se muestra en la Figura 7.

Extracción del indicador

Tras completar el cifrado, el ransomware 01flip intenta eliminar cualquier rastro de sí mismo para evitar que pueda recuperarse desde un host infectado. Las variantes de Windows y Linux invocan los siguientes comandos, respectivamente, tras sustituir ${self_name} por su nombre de archivo actual.

|

1 2 3 |

# Windows ping 127.0.0.7 -n 5 > Nul & fsutil file setZeroData offset=0 length=4194303 ${self_name} > Nul & Del /f /q ${self_name} |

|

1 2 3 |

# Linux sleep 5 && dd if=/dev/urandom of=${self_name} bs=1M count=4 > /dev/null 2>&1 && rm ${self_name} > /dev/null 2>&1 |

Posible atribución

Actividad de los atacantes

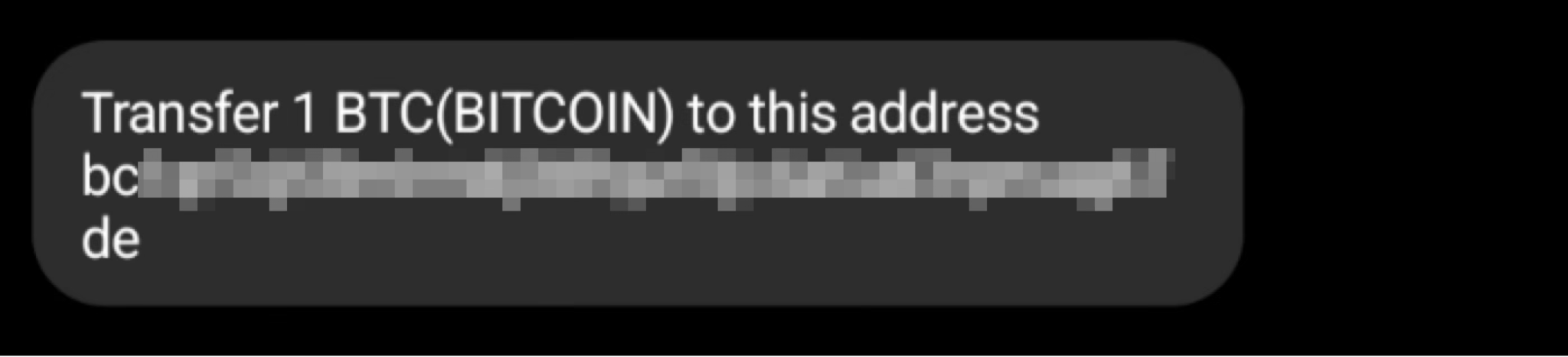

Los atacantes responsables de esta campaña han exigido hasta ahora un bitcoin (BTC) por descifrar los archivos. La comunicación con los atacantes se lleva a cabo a través de un correo electrónico seguro o un canal de mensajería privado. En la Figura 8 se muestra un ejemplo de la demanda a través del texto del canal de mensajería.

A finales de octubre, los atacantes responsables de CL-CRI-1036 no parecen operar un sitio de doble extorsión como los que se ven habitualmente en los grupos recientes de ransomware como servicio (RaaS).

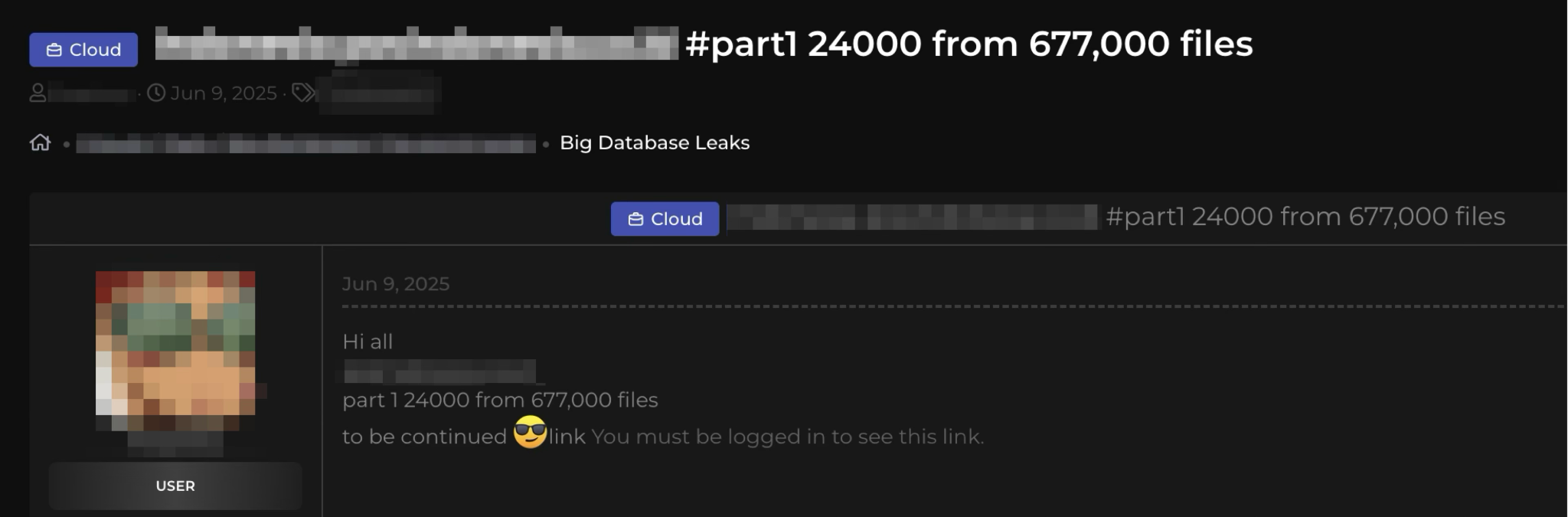

Una investigación más exhaustiva reveló una supuesta filtración de datos de la organización afectada en un foro de la web oscura publicada al día siguiente de la implementación del ransomware. En la Figura 9 se muestra esta publicación. Aunque no pudimos verificar la legitimidad de la publicación, los datos parecen ser creíbles según las reacciones positivas de otros usuarios del foro.

Aunque el usuario que publicó este mensaje está registrado en este foro desde abril de 2023, solo hemos podido confirmar tres publicaciones desde junio de 2025. El mensaje indica que también se atacó a víctimas en Taiwán y Filipinas. El nombre de usuario en sí no es especialmente único, pero hemos confirmado que un usuario de habla rusa con el mismo nombre de usuario lleva vendiendo datos y acceso a la red en el conocido foro de la web oscura XSS desde 2020.

Cabe destacar que el ransomware 01flip no puede extraer datos, por lo que la única conexión entre este usuario y 01flip es la víctima.

¿Posible solapamiento con LockBit?

Durante nuestro análisis del ransomware 01flip, descubrimos que hay una extensión particularmente interesante en la lista de extensiones de archivo excluidas del cifrado, que es lockbit, como se muestra en la Figura 10.

Evitar el cifrado de archivos con la extensión lockbit implica una posible coincidencia entre el actor de amenazas detrás de CL-CRI-1036 y el grupo detrás del ransomware LockBit, al que seguimos como Flighty Scorpius. Sin embargo, aparte de este extraño fragmento de código, no encontramos ninguna otra conexión entre estas dos familias de ransomware.

Conclusión

Hemos descrito una actividad emergente, que actualmente seguimos como CL-CRI-1036, en la que atacantes con motivaciones económicas utilizaron un nuevo ransomware basado en Rust llamado 01flip. Esta actividad pone de relieve los retos a los que se enfrentan los defensores frente a los atacantes que utilizan lenguajes de programación modernos en el desarrollo de malware. Según nuestro análisis, esta campaña parece estar en sus primeras fases y podría estar relacionada con una supuesta filtración de datos en un foro de la web oscura.

Protección y mitigación de Palo Alto Networks

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas mencionadas gracias a los siguientes productos:

- Los modelos de aprendizaje automático y las técnicas de análisis de Advanced WildFire se han revisado y actualizado a la luz de los indicadores compartidos en esta investigación.

- Cortex XDR y XSIAM ayudan a prevenir las amenazas descritas en este blog mediante el uso del motor de prevención de malware. Este enfoque combina varias capas de protección, entre las que se incluyen WildFire, Behavioral Threat Protection y el módulo Local Analysis, para evitar que el malware conocido y desconocido cause daños a los terminales.

Además, el módulo Anti-Ransomware permite a Cortex XDR proteger contra actividades basadas en el cifrado asociadas con el ransomware, para ayudar a analizar y detener el ransomware antes de que se produzca cualquier pérdida de datos.

- Cortex Xpanse puede ayudar a detectar instancias de software inseguro conectadas a Internet, como Atlassian Crowd Server, que se señaló como explotado por CVE-2019-11580 y que dio lugar al acceso inicial.

Cortex Xpanse cuenta con una regla de superficie de ataque para «Atlassian Crowd Server inseguro» destinada a identificar este ejemplo, así como muchas otras detecciones listas para usar para aplicaciones con vulnerabilidades RCE que resultan atractivas para los operadores de ransomware.

Todas las detecciones de Cortex Xpanse también están disponibles en Cortex XSIAM como parte del complemento Attack Surface Management (ASM).

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00 800 050 45107

- Corea del Sur: +82.080.467.8774

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Indicadores de vulneración (IoC)

Muestras de elementos malintencionados

Versión para Windows del ransomware 01flip

- Hash SHA-256: 6aad1c36ab9c7c44350ebe3a17178b4fd93c2aa296e2af212ab28d711c0889a3

- Tamaño de archivo: 741,888 bytes

- Tipo de archivo: Ejecutable PE32+ (GUI) x86-64 (despojado a PDB externo), para MS Windows

Versión para Linux del ransomware 01flip

- Hash SHA-256: e5834b7bdd70ec904470d541713e38fe933e96a4e49f80dbfb25148d9674f957

- Tamaño de archivo: 948,640 bytes

- Tipo de archivo: Ejecutable ELF de 64 bits LSB, x86-64, versión 1 (SYSV), vinculado estático, despojado

Baliza Linux Sliver, pivote TCP como C2

- Hash SHA-256: ba41f0c7ea36cefe7bc9827b3cf27308362a4d07a8c97109704df5d209bce191

- Tamaño de archivo: 13,414,400 bytes

- Tipo de archivo: Ejecutable ELF de 64 bits LSB, x86-64, versión 1 (SYSV), vinculado estáticamente, despojado

Apéndice: Lista de exclusión de cifrado

A-L

- 01flip

- 386

- Idf

- Ink

- a

- adv

- ani

- apk

- app

- bat

- bin

- cab

- cmd

- com

- cpl

- cur

- deb

- deskthemepack

- diagcab

- diagcfg

- diagpkg

- dll

- dmg

- dmp

- drv

- encrypt

- exe

- fnt

- fon

- gadget

- hlp

- hta

- icl

- icns

- ico

- ics

- idx

- ini

- ipa

- iso

- key

- la

- lnk

- lock

- lockbit

M-Z

- mod

- mp3

- mp4

- mpa

- msc

- msi

- msp

- msstyles

- msu

- nls

- nomedia

- o

- ocx

- otf

- part

- pdb

- pif

- prf

- ps1

- reg

- rom

- rpd

- rtp

- scr

- sfcache

- shs

- so

- spl

- sys

- theme

- themepack

- tmp

- ttf

- wad

- wav

- winmd

- wma

- woff

- wpx

- xex

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42