Resumen ejecutivo

Las pruebas sugieren que trabajadores TI de Corea del Norte están utilizando tecnología “deepfake” en tiempo real para infiltrarse en las organizaciones a través de puestos de trabajo remotos, lo que plantea importantes riesgos de seguridad, legales y de cumplimientonormativo. Las estrategias de detección que describimos en este informe proporcionan a los equipos de seguridad y RR. HH una guía práctica para reforzar sus procesos de contratación contra esta amenaza.

En nuestra demostración, tomó poco más de una hora, sin experiencia previa, en aprender cómo crear un deepfake en tiempo real utilizando herramientas de fácil acceso y hardware de consumo económico. Esto permite a los adversarios crear fácilmente identidades sintéticas convincentes, y, por lo tanto, operar sin ser detectados y, potencialmente, generar ingresos para los regímenes sancionados.

Aunque todavía podemos detectar limitaciones en la tecnología deepfake actual, estas limitaciones están disminuyendo rápidamente. Las organizaciones deben implementar defensas en capas combinando procedimientos de verificación mejorados, controles técnicos y supervisión continua a lo largo del ciclo de vida del empleado.

Los clientes de Palo Alto Networks cuentan con una mejor protección frente a las amenazas de las que se habla en este artículo gracias a Servicios contra amenazas internas de Unit 42.

Las organizaciones pueden contratar al Equipo de respuesta ante incidentes de Unit 42 para obtener ayuda específica con esta amenaza y otras.

Entrevistando candidatos de Corea del Norte

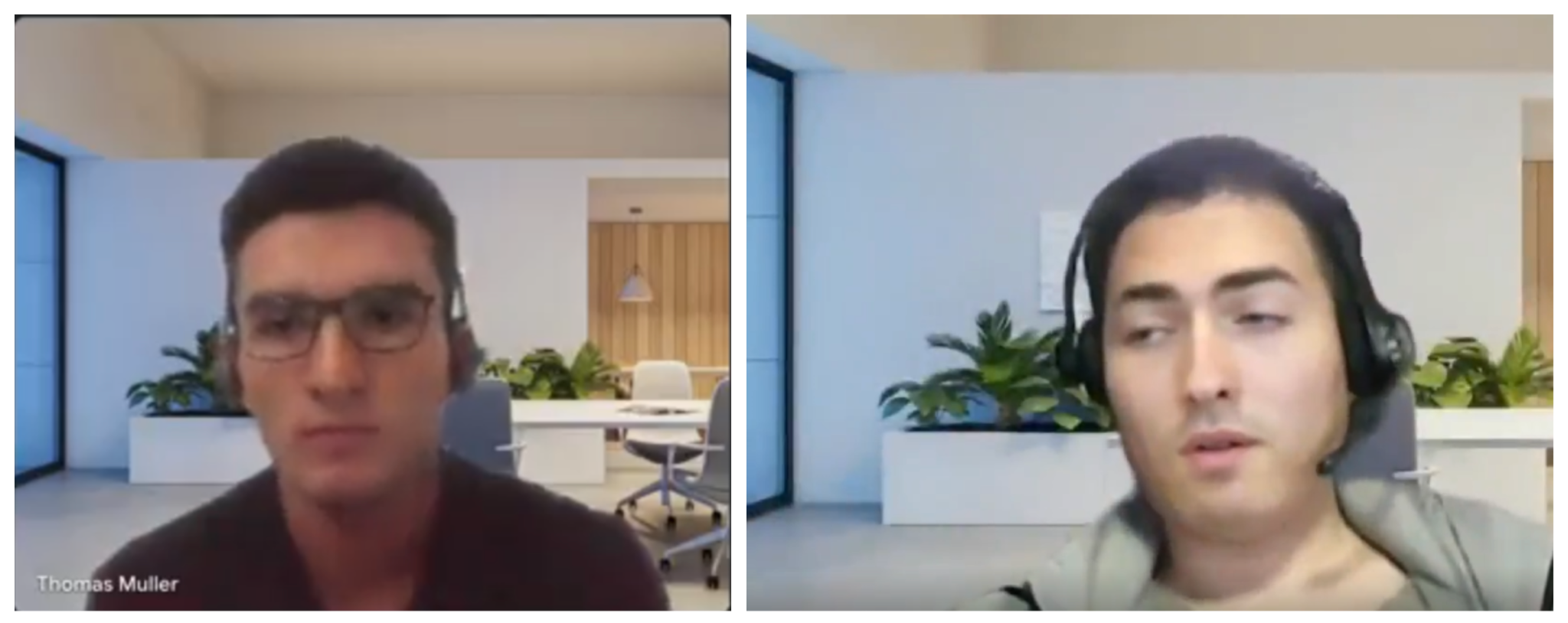

Las comunidades de adquisición de talentos y ciberseguridad han informado recientemente de un aumento de candidatos que emplean deepfakes en tiempo real durante las entrevistas de trabajo. Los investigadores han documentado casos en los que los entrevistados presentaban secuencias de vídeo sintéticas, utilizando fondos virtuales idénticos en diferentes perfiles de candidatos, como se muestra en la Figura 1.

El boletín del ingeniero pragmático documentó un caso práctico de una empresa polaca de IA que se encontró con dos candidatos distintos con deepfake. Los entrevistadores sospecharon que se trataba del mismo individuo controlando a ambos, especialmente cuando el operador mostró una confianza notablemente mayor durante la segunda entrevista técnica tras haber experimentado previamente el formato y las preguntas de la entrevista.

El análisis de Unit 42 de los indicadores compartidos en el informe del ingeniero pragmático coincide con las tácticas, técnicas y procedimientos (TTP) conocidos atribuidos a la República Popular Democrática de Corea (RPDC): Operaciones de trabajadores informáticos. Esto representa una evolución lógica de su esquema establecido de infiltración laboral fraudulenta.

Los actores de Corea del Norte han demostrado sistemáticamente un gran interés por las técnicas de manipulación de identidades. En nuestra investigación de 2023, informamos sobre sus esfuerzos para crear identidades sintéticas respaldadas por información personal comprometida, lo que dificulta su detección.

Encontramos más pruebas cuando analizamos la brecha de Cutout.pro, un servicio de manipulación de imágenes por IA, que reveló decenas de direcciones de correo electrónico probablemente vinculadas a operaciones de trabajadores informáticos de la RPDC. La figura 2 muestra este tipo de manipulación de imágenes en fotografías de rostros intercambiados.

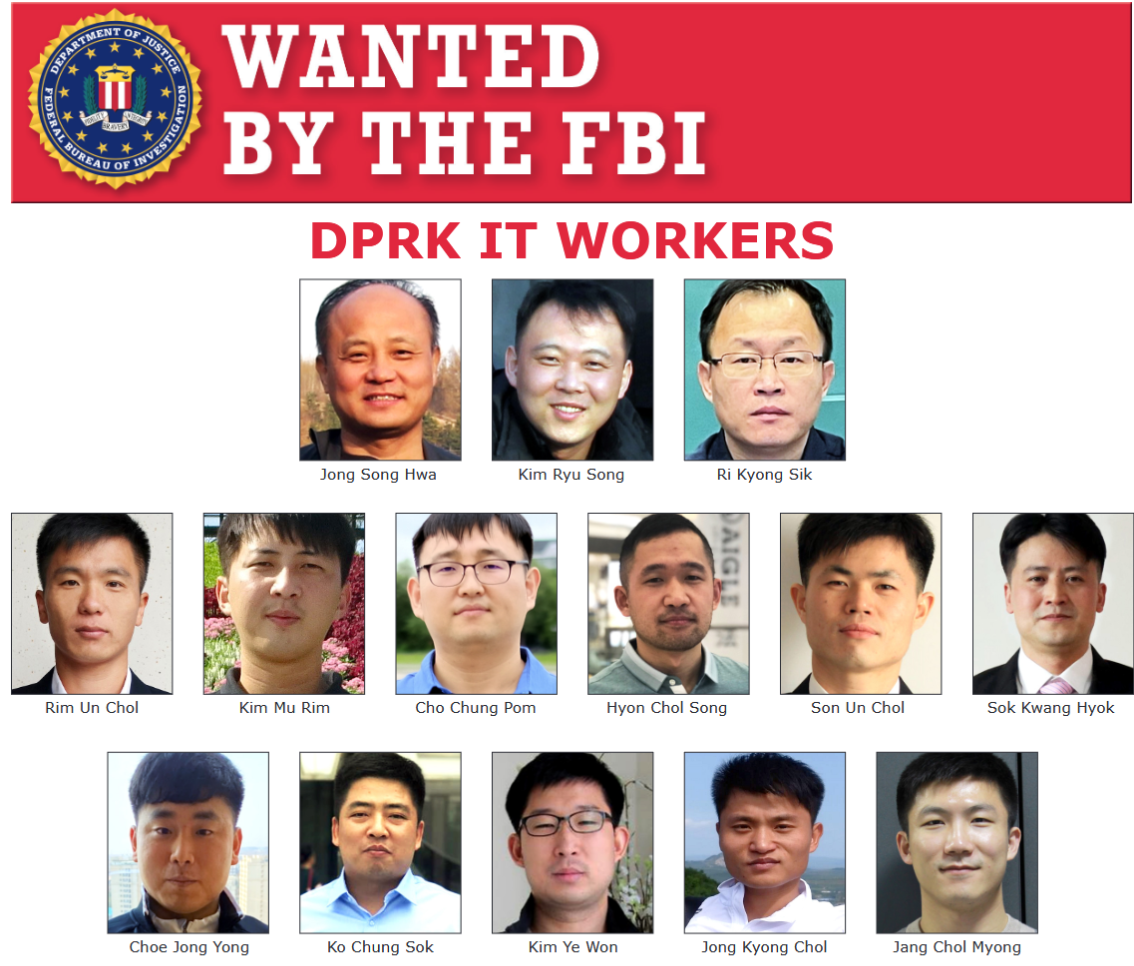

Los trabajadores TI de la RPDC avanzaron progresivamente en su metodología de infiltración mediante la implementación de la tecnología deepfake en tiempo real. Esto ofrece dos ventajas operativas fundamentales. En primer lugar, permite que un mismo operador realice varias entrevistas para el mismo puesto utilizando diferentes personas sintéticas. En segundo lugar, ayuda a los agentes a evitar ser identificados y añadidos a boletines de seguridad y avisos de búsqueda como el que se muestra en la Figura 3. Combinado, ayuda a los trabajadores informáticos de la RPDC a disfrutar de una mayor seguridad operativa y una menor detectabilidad.

De cero a pasable

Un investigador sin experiencia en manipulación de imágenes, con conocimientos limitados sobre deepfake y un ordenador de cinco años creó una identidad sintética para entrevistas de trabajo en 70 minutos. La facilidad de creación demuestra lo peligrosamente accesible que se ha vuelto esta tecnología para los actores maliciosos.

Utilizando únicamente un motor de búsqueda de IA, una conexión a Internet pasable y una unidad de procesamiento gráfico GTX 3070 adquirida a finales de 2020, produjeron lo que se muestra en la Figura 4.

Figura 4. Una demostración de deepfake en tiempo real con hardware barato y ampliamente disponible.

Solo utilizaron imágenes individuales generadas por thispersonnotexist[.]org, que permite el uso de rostros generados con fines personales y comerciales, así como herramientas gratuitas para deepfakes. Con ellas, generaron múltiples identidades, como se muestra en la Figura 5.

Figura 5. Una demostración de cambio de identidad.

Un simple cambio de vestuario y de imagen de fondo podría ser todo lo que se necesita para volver a presentarse ante un reclutador como un candidato totalmente nuevo. De hecho, lo que más tiempo tomóde todo este proceso ha sido crear una fuente de cámara virtual para realizar capturas en el software de videoconferencia.

Con un poco más de tiempo, una unidad de procesamiento gráfico mucho más potente, y una versión con mayor resolución del mismo proceso se obtuvieron resultados más convincentes, como se muestra en la Figura 6.

Figura 6. Un deepfake de mayor calidad que utiliza una técnica que consume más recursos.

Oportunidades de detección

Existen varias deficiencias técnicas en los sistemas de deepfake en tiempo real que crean oportunidades para su detección:

- Problemas de coherencia temporal: los movimientos rápidos de la cabeza provocaron distorsiones perceptibles, ya que el sistema de seguimiento tiene dificultades para mantener una posición precisa de los puntos de referencia.

- Tratamiento de las oclusiones: cuando la mano del operador pasaba por encima de su cara, el sistema deepfake no reconstruía de forma correcta la cara que se encontraba parcialmente oscurecida.

- Adaptación de la iluminación: los cambios repentinos en las condiciones de iluminación revelan incoherencias en el renderizado, especialmente en los bordes de la cara.

- Sincronización audiovisual: se detectaron ligeros retrasos entre los movimientos de los labios y el habla si se observaba minuciosamente.

En este momento, hay varias formas de complicar la vida a los aspirantes a "deepfakers". El método más eficaz parece ser pasar la mano por la cara, lo que interrumpe el seguimiento de los puntos de referencia faciales.

Govind Mittal et al. de la Universidad de Nueva York sugieren estrategias adicionales:

- Movimientos rápidos de la cabeza

- Expresiones faciales exageradas

- Cambios bruscos de iluminación

Estas técnicas aprovechan los puntos débiles de los sistemas deepfake en tiempo real, provocando distorsiones visibles que ayudan a los humanos a detectar las falsificaciones con gran precisión.

En las figuras 7a-c mostraremos tres opciones más para añadir al repertorio de un entrevistador.

Figura 7a. La "oreja al hombro".

Figura 7b. El "espectáculo de la nariz".

Figura 7c. El "cielo o tierra".

Estrategias de mitigación

La campaña de trabajadores informáticos de la RPDC exige una estrecha colaboración entre los equipos de recursos humanos (RR. HH) y los de seguridad de la información. Cuando ambos trabajan juntos, ofrecen a una organización más oportunidades de detección en todo el ciclo de vida de la contratación y el empleo.

Advertencia: Las siguientes son estrategias de mitigación que pretenden ofrecer ideas y sugerencias para la consideración del lector. Se facilitan únicamente con fines informativos y no deben considerarse asesoramiento jurídico. Antes de aplicar cualquiera de estas prácticas, consulte con su propio asesor jurídico para confirmar la conformidad con la legislación aplicable.

Para equipos de RR.HH:

- Solicitar a los candidatos que enciendan sus cámaras durante las entrevistas, incluidas las consultas iniciales.

- Grabar estas sesiones (con el debido consentimiento) para posibles análisis forenses.

- Implementar un flujo de trabajo completo de verificación de la identidad que incluya lo siguiente:

- Verificación la autenticidad de los documentos mediante herramientas forenses automatizadas que comprueban los elementos de seguridad, los indicadores de manipulación y la coherencia de la información en todos los documentos presentados.

- Validación de identidad con detección de usuarios reales integrada que requiere que los candidatos presenten su identificación física mientras realizan acciones específicas en tiempo real.

- Comparación entre los documentos de identidad y el entrevistado, para asegurarse de que la persona entrevistada coincide con su supuesta identificación.

- Capacitar a los responsables de selección de personal y a los equipos técnicos encargados de las entrevistas para identificar patrones sospechosos en las entrevistas en vídeo, como movimientos oculares poco naturales, incoherencias en la iluminación o problemas de sincronización audiovisual.

- Fomentar que los entrevistadores se sientan cómodos al pedirles a los candidatos que realicen movimientos difíciles para el software deepfake (por ejemplo, giros de perfil, gestos con las manos cerca de la cara o movimientos rápidos de la cabeza).

Para los equipos de seguridad:

- Proteger el proceso de contratación registrando las direcciones IP de las solicitudes de empleo y verificando que no provengan de infraestructuras anónimas o regiones geográficas sospechosas.

- Enriquecer los números de teléfono facilitados para comprobar si se trata de operadores de Servicios de voz sobre IP(VoIP), en particular los que suelen asociarse a la ocultación de identidades.

- Mantener acuerdos de intercambio de información con empresas asociadas y participar en los Centros de Análisis e Intercambio de Información (ISAC) aplicables para estar al día de las últimas técnicas de identidad sintética.

- Identificar y bloquear las aplicaciones de software que permiten la instalación de cámaras web virtuales en dispositivos gestionados por la empresa cuando no exista una justificación empresarial legítima para su uso.

Indicadores adicionales:

- Supervisar los patrones anómalos de acceso a la red después de la contratación, especialmente las conexiones a servicios de anonimización o las transferencias de datos no autorizadas.

- Implementar métodos de autenticación multifactor que requieran la posesión física de los dispositivos, dificultando la suplantación de identidades.

Consideraciones de políticas organizativas:

- Desarrollar protocolos claros para abordar los casos de sospecha de identidad sintética, incluidos los procedimientos de escalamiento y métodos de preservación de evidencias.

- Crear un programa de concienciación sobre seguridad que eduque a todos los empleados implicados en la contratación sobre las señales de alerta de identidad sintética.

- Establecer controles técnicos que limiten el acceso de los nuevos empleados hasta que se completen hitos de verificación adicionales.

- Documentar los fallos de verificación y compartir los indicadores técnicos apropiados con los socios de la industria y los organismos gubernamentales pertinentes.

Mediante la aplicación de estas estrategias de detección y mitigación por capas, las organizaciones pueden reducir significativamente el riesgo de infiltración de identidades sintéticas, manteniendo al mismo tiempo un proceso de contratación eficiente para los candidatos legítimos.

Conclusión

La amenaza de la identidad sintética, ejemplificada por las operaciones de los trabajadores informáticos de Corea del Norte representa un desafío en constante evolución para las organizaciones de todo el mundo. Nuestra investigación demuestra la alarmante accesibilidad de la creación de identidades sintéticas, con una reducción continua de las barreras técnicas a medida que los rostros generados por IA, las herramientas de falsificación de documentos y las tecnologías de manipulación de voz/vídeo en tiempo real se vuelven más sofisticadas y fácilmente disponibles.

A medida que las tecnologías de identidad sintética siguen evolucionando, las organizaciones deben aplicar estrategias de defensa en capas que combinen lo siguiente:

- Procedimientos de verificación reforzados

- Contramedidas asistidas por IA para la detección de deepfakes

- Verificación continua a lo largo del empleo

Este enfoque mejora significativamente la capacidad de una organización para detectar y mitigar no solo a los informáticos de Corea del Norte, sino también una variedad de amenazas similares.

Ningún método de detección por sí solo garantizará la protección contra las amenazas de identidad sintética, pero una estrategia de defensa en capas mejora significativamente la capacidad de su organización para identificar y mitigar estos riesgos. Si se combinan las mejores prácticas de RR. HH. con controles de seguridad, se puede mantener un proceso de contratación eficiente a la vez que se protege contra las sofisticadas tácticas empleadas por los trabajadores informáticos de Corea del Norte y otros actores de amenazas similares.

Los clientes de Palo Alto Networks pueden protegerse mejor contra las amenazas mencionadas a través de los servicios de amenazas internas de Unit 42 para mejorar de forma integral la detección y la corrección.

Si cree que su seguridad puede haber sido comprometida o si tiene un asunto urgente, póngase en contacto con el equipo de respuesta a incidentes de Unit 42 o llame a los siguientes números:

- América del Norte: Llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- REINO UNIDO: +44.20.3743.3660

- Europa y Oriente Medio: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00080005045107

Palo Alto Networks compartió estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente protecciones para sus clientes y desbaratar sistemáticamente a los ciberactores malintencionados. Obtenga más información sobre Cyber Threat Alliance.

Recursos adicionales

- Falso trabajador informático de Corea del Norte vinculado al ataque de phishing a la aplicación de videoconferencias BeaverTail – Unit 42, Palo Alto Networks

- Las empresas mundiales pagan a trabajadores de Corea del Norte sin saberlo: cómo atraparlos - Unit 42, Palo Alto Networks

- Hackear a los empleadores y buscar empleo: dos campañas relacionadas con el empleo llevan el sello de los actores de amenazas de la RPDC - Unit 42, Palo Alto Networks

- Entrevista contagiosa: actores de amenazas de la RPDC atraen a solicitantes de empleo del sector tecnológico para instalar nuevas variantes del malware BeaverTail e InvisibleFerret - Unit 42, Palo Alto Networks

- Trampa: detección de deepfakes en vídeos en tiempo real mediante el desafío y la respuesta - Govind Mittal, Chinmay Hegde, Nasir Memon

- Se descubren falsificadores de la IA durante la contratación de desarrolladores tecnológicos: postmortem - Gergely Orosz, el ingeniero pragmático

- Esto es lo que ocurre en una entrevista deepfake - Billy Hurley, IT Brew

- La dinámica emergente de las campañas de estafa deepfake en la web - Unit 42

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42