Resumen ejecutivo

Esta investigación revela un nuevo grupo de ciberespionaje que Unit 42 rastrea como TGR-STA-1030. Nos referimos a la actividad del grupo como las "Campañas de la Sombra" (Shadow Campaigns). Evaluamos con alta confianza que TGR-STA-1030 es un grupo alineado con un estado que opera desde Asia. Durante el último año, este grupo ha comprometido a organizaciones gubernamentales y de infraestructura crítica en 37 países. Esto significa que aproximadamente uno de cada cinco países ha experimentado una brecha crítica por parte de este grupo en el último año. Además, entre noviembre y diciembre de 2025, observamos al grupo realizando reconocimiento activo contra infraestructura gubernamental asociada a 155 países.

Este grupo ataca principalmente a ministerios y departamentos gubernamentales. Por ejemplo, el grupo ha comprometido con éxito:

- Cinco entidades de control fronterizo/fuerzas del orden a nivel nacional

- Tres ministerios de finanzas y varios otros ministerios gubernamentales

- Departamentos a nivel mundial que se alinean con funciones económicas, comerciales, de recursos naturales y diplomáticas

Dada la escala del compromiso y la importancia de estas organizaciones, hemos notificado a las entidades afectadas y les hemos ofrecido asistencia a través de protocolos de divulgación responsable.

Aquí describimos la sofisticación técnica de los actores, incluidas las técnicas de phishing y explotación, las herramientas y la infraestructura utilizadas por el grupo. Proporcionamos indicadores defensivos que incluyen infraestructura activa en el momento de esta publicación. Además, exploramos en profundidad la victimología por región con la intención de demostrar las supuestas motivaciones del grupo. Los resultados indican que este grupo prioriza sus esfuerzos contra países que han establecido o están explorando ciertas asociaciones económicas.

Adicionalmente, hemos compartido previamente estos indicadores con colegas de la industria para asegurar defensas robustas en todo el sector contra este actor de amenazas.

Los clientes de Palo Alto Networks están mejor protegidos contra las amenazas descritas en este artículo a través de productos y servicios, que incluyen:

- Advanced URL Filtering y Advanced DNS Security

- Advanced WildFire

- Advanced Threat Prevention

- Cortex XDR y XSIAM

Si cree que puede haber sido comprometido o tiene un asunto urgente, contacte al equipo de Respuesta a Incidentes de Unit 42.

| Temas relacionados de Unit 42 | Asia, Phishing |

Introducción al actor

Unit 42 identificó por primera vez a TGR-STA-1030 (también conocido como UNC6619) al investigar un clúster de campañas de phishing maliciosas (referidas aquí como las "Campañas de la Sombra") dirigidas a gobiernos europeos a principios de 2025. Usamos el prefijo TGR-STA como un marcador de posición para denotar un grupo temporal de actividad alineada con un estado mientras continuamos refinando la atribución a una organización específica.

Desde nuestra investigación inicial, hemos identificado infraestructura del actor que data desde enero de 2024, lo que sugiere que el grupo ha estado activo durante al menos dos años. Durante el último año, hemos monitoreado la evolución y expansión del grupo a medida que ha comprometido:

- Cinco entidades de control fronterizo/fuerzas del orden a nivel nacional

- Tres ministerios de finanzas y varios otros ministerios gubernamentales

- Departamentos a nivel mundial que se alinean con funciones económicas, comerciales, de recursos naturales y diplomáticas

Evaluamos con alta confianza que TGR-STA-1030 es un grupo alineado con un estado que opera desde Asia. Basamos esta evaluación en los siguientes hallazgos:

- Uso frecuente de herramientas y servicios regionales

- Preferencias de configuración de idioma

- Objetivos y tiempos que se alinean rutinariamente con eventos e inteligencia de interés para la región

- Conexiones upstream (ascendentes) a infraestructura operativa originada en la región

- La actividad del actor se alinea rutinariamente con la zona horaria GMT+8

Además, encontramos que uno de los atacantes utiliza el alias "JackMa", que podría referirse al empresario multimillonario y filántropo que cofundó Alibaba Group y Yunfeng Capital.

Phishing

En febrero de 2025, Unit 42 investigó un clúster de campañas de phishing maliciosas dirigidas a gobiernos europeos. Estas campañas seguían un patrón de envío a destinatarios de correo electrónico gubernamentales con un señuelo sobre una reorganización de un ministerio o departamento y enlaces a archivos maliciosos alojados en mega[.]nz. La Figura 1 a continuación muestra un ejemplo.

Al hacer clic en el enlace, se descarga un archivo comprimido con un idioma y nombre consistentes con el país y ministerio objetivo.

Evaluamos que una entidad gubernamental de Estonia identificó la campaña y subió uno de esos archivos zip a un repositorio público de malware. En este caso, el nombre de archivo en estonio era:

Politsei- ja Piirivalveameti organisatsiooni struktuuri muudatused.zip

Esto se traduce como "Cambios en la estructura organizativa de la Junta de Policía y Guardia Fronteriza.zip".

Cargador Diaoyu

Al analizar el archivo, encontramos que el contenido fue modificado por última vez el 14 de febrero de 2025. Además, el archivo en sí contiene un archivo ejecutable con un nombre idéntico al ZIP y un archivo de cero bytes llamado pic1.png.

Revisando los metadatos del ejecutable, encontramos que la versión del archivo se presenta como 2025,2,13,0, lo que sugiere que el archivo probablemente fue creado un día antes, el 13 de febrero. Esta fecha también corresponde a la marca de tiempo de compilación PE.

Adicionalmente, los metadatos muestran que el nombre original del archivo era DiaoYu.exe. El término Diaoyu se traduce como pescar, o phishing en un contexto de ciberseguridad.

El malware emplea una protección de ejecución de doble etapa para frustrar el análisis automatizado en sandbox. Más allá del requisito de hardware de una resolución de pantalla horizontal mayor o igual a 1440, la muestra realiza una comprobación de dependencia ambiental para un archivo específico (pic1.png) en su directorio de ejecución.

En este contexto, pic1.png actúa como una comprobación de integridad basada en archivos. Si la muestra de malware se envía a un sandbox de forma aislada, la ausencia de este archivo auxiliar provoca que el proceso termine correctamente antes de la detonación, ocultando efectivamente su comportamiento malicioso. Solo al satisfacer estos requisitos previos, el malware procede a auditar el host en busca de los siguientes productos de ciberseguridad:

- Avp.exe (Kaspersky)

- SentryEye.exe (Avira)

- EPSecurityService.exe (Bitdefender)

- SentinelUI.exe (Sentinel One)

- NortonSecurity.exe (Symantec)

Esta selección reducida de productos es interesante, y no está claro por qué el actor eligió buscar solo estos productos específicos. Si bien varias familias de malware comúnmente verifican la presencia de productos antivirus, los autores de malware suelen incluir una lista más completa que abarca una variedad de proveedores globales.

Después de verificar estos productos, el malware descarga los siguientes archivos desde GitHub:

- hxxps[:]//raw.githubusercontent[.]com/padeqav/WordPress/refs/heads/master/wp-includes/images/admin-bar-sprite[.]png

- hxxps[:]//raw.githubusercontent[.]com/padeqav/WordPress/refs/heads/master/wp-includes/images/Linux[.]jpg

- hxxps[:]//raw.githubusercontent[.]com/padeqav/WordPress/refs/heads/master/wp-includes/images/Windows[.]jpg

Cabe señalar que el proyecto de GitHub padeqav ya no está disponible.

Finalmente, el malware realiza una serie de acciones sobre estos archivos que resultan en última instancia en la instalación de una carga útil (payload) de Cobalt Strike.

Explotación

Además de las campañas de phishing, el grupo a menudo combina intentos de explotación con sus actividades de reconocimiento para obtener acceso inicial a las redes objetivo. Hasta la fecha, no hemos observado al grupo desarrollando, probando o desplegando exploits de día cero (zero-day). Sin embargo, evaluamos que el grupo se siente cómodo probando y desplegando una amplia gama de herramientas comunes, kits de explotación y código de prueba de concepto para exploits de día N (N-day).

Por ejemplo, durante el último año, nuestro servicio Advanced Threat Prevention ha detectado y bloqueado intentos del grupo para explotar los siguientes tipos de vulnerabilidades:

- Vulnerabilidad de escalada de privilegios en SAP Solution Manager

- Vulnerabilidad de lectura remota de archivos XXE en Pivotal Spring Data Commons

- Vulnerabilidad de ejecución remota de código en Microsoft Open Management Infrastructure

- Vulnerabilidad de ejecución remota de código en Microsoft Exchange Server

- Vulnerabilidad de ejecución remota de código en D-Link

- Intento de solicitud de recorrido de directorios HTTP

- Intento de inyección SQL HTTP

- Vulnerabilidad de ejecución remota de código OGNL en Struts2

- Vulnerabilidad de ejecución remota de comandos en Ruijieyi Networks

- Vulnerabilidad de ejecución remota de comandos en Eyou Email System

- Vulnerabilidad de inyección SQL en Beijing Grandview Century eHR Software

- Vulnerabilidad de ejecución remota de código en Weaver Ecology-OA

- Intento de acceso a win.ini de Microsoft Windows detectado

- Vulnerabilidad de elusión de autenticación en descarga de archivos en Commvault CommCell CVSearchService

- Vulnerabilidad de ejecución remota de código en Zhiyuan OA

En una ocasión, observamos al actor conectándose a servicios de pasaportes electrónicos y visados electrónicos asociados con un ministerio de relaciones exteriores. Debido a que el servidor para estos servicios estaba configurado con el software Atlassian Crowd, el actor intentó explotar la CVE-2019-11580, cargando un payload llamado rce.jar. El código incluido en el payload era similar a la descripción del código de otro análisis de la CVE-2019-11580 proporcionado por Anquanke.

Herramientas

Evaluamos que el grupo depende en gran medida de una mezcla de marcos de comando y control (C2) y herramientas comunes en la región de los actores para moverse lateralmente y mantener acceso persistente dentro de los entornos comprometidos.

Marcos de trabajo C2

Desde 2024 hasta principios de 2025, observamos al grupo desplegando comúnmente payloads de Cobalt Strike. Sin embargo, con el tiempo el grupo hizo una transición lenta hacia VShell como su herramienta preferida.

VShell es un marco C2 basado en Go. El grupo a menudo configura su acceso web en puertos TCP efímeros de 5 dígitos utilizando números ordenados. En noviembre de 2025, NVISO publicó una investigación exhaustiva sobre los orígenes de esta herramienta, sus características y su uso a gran escala por múltiples grupos de amenazas y actores.

En el último año, evaluamos que el grupo también ha aprovechado marcos como Havoc, SparkRat y Sliver con diversos grados de éxito.

Web Shells

TGR-STA-1030 ha desplegado frecuentemente web shells en servidores web expuestos externamente, así como en servidores web internos, para mantener el acceso y permitir el movimiento lateral. Las tres web shells más comunes utilizadas por el grupo son Behinder, Neo-reGeorg y Godzilla.

Además, notamos durante una investigación que el grupo intentó ofuscar sus web shells Godzilla utilizando código del proyecto de GitHub Tas9er. Este proyecto ofusca el código creando funciones y cadenas con nombres como Baidu. También añade mensajes explícitos a los gobiernos.

Túneles

Hemos observado al grupo aprovechando GO Simple Tunnel (GOST), Fast Reverse Proxy Server (FRPS) e IOX tanto en su infraestructura C2 como en redes comprometidas para tunelizar el tráfico de red deseado.

Presentando ShadowGuard

Durante una investigación, identificamos al grupo utilizando un nuevo rootkit del kernel de Linux, ShadowGuard. La muestra que descubrimos (hash SHA-256 7808B1E01EA790548B472026AC783C73A033BB90BBE548BF3006ABFBCB48C52D) es un rootkit eBPF (Extended Berkeley Packet Filter) diseñado para sistemas Linux. En este momento, evaluamos que el uso de este rootkit es exclusivo de este grupo.

Las puertas traseras (backdoors) eBPF son notoriamente difíciles de detectar porque operan completamente dentro del espacio del kernel, que es altamente confiable. Los programas eBPF no aparecen como módulos separados. En su lugar, se ejecutan dentro de la máquina virtual BPF del kernel, lo que los hace inherentemente sigilosos. Esto les permite manipular funciones centrales del sistema y registros de auditoría antes de que las herramientas de seguridad o las aplicaciones de monitoreo del sistema puedan ver los datos reales.

Esta puerta trasera aprovecha la tecnología eBPF para proporcionar las siguientes capacidades de sigilo a nivel de kernel:

- Ocultamiento a nivel de kernel: Puede ocultar detalles de información de procesos directamente a nivel de kernel.

- Ocultamiento de procesos (intercepción de llamadas al sistema): La herramienta intercepta llamadas críticas al sistema, específicamente utilizando señales de interrupción (kill signals) personalizadas (puntos de entrada y salida) para identificar qué procesos el atacante desea ocultar.

- Oculta IDs de proceso (PIDs) especificados, haciéndolos invisibles para las herramientas de análisis estándar del espacio de usuario como el comando ps aux estándar de Linux.

- Puede ocultar hasta 32 procesos simultáneamente.

- Ocultamiento de archivos y directorios: Cuenta con una verificación codificada (hard-coded) para ocultar específicamente directorios y archivos llamados swsecret.

- Listas permitidas: La puerta trasera incluye un mecanismo de lista permitida donde los procesos colocados en la lista son excluidos deliberadamente y no se ven afectados por la funcionalidad de ocultamiento.

Cuando se inicia, el programa verificará automáticamente lo siguiente:

- Privilegios de root

- Soporte eBPF

- Soporte Tracepoint

Los comandos de ejemplo una vez que ShadowGuard se ha iniciado se muestran a continuación en la Tabla 1.

| Comando | Descripción general |

| kill -900 1234 | -900 = Agregar PID objetivo (1234) a la lista permitida |

| kill -901 1234 | -901 = Eliminar PID objetivo (1234) de la lista permitida |

| touch swsecret_config.txt

mkdir swsecret_data Nota: Por defecto, ShadowGuard esconde/oculta cualquier directorio o archivo llamado swsecret. Este podría ser un nombre en clave interno abreviado utilizado por los desarrolladores del rootkit para etiquetar sus propios archivos. Ejemplo: “Poner toda la configuración y registros dentro de un directorio llamado swsecret.” |

ls -la los archivos/directorios que comienzan con swsecret deberían mostrarse como un punto . (es decir, deberían estar ocultos) |

Tabla 1. Ejemplos de comandos para ShadowGuard.

Infraestructura

De manera consistente con cualquier actor avanzado que realiza ciberespionaje, este grupo hace grandes esfuerzos para enmascarar y ofuscar el origen de sus operaciones. Sin embargo, a pesar de todos sus mejores esfuerzos, es excepcionalmente difícil superar los siguientes dos desafíos:

- Inspección de tráfico de red: Es ampliamente conocido que varias naciones emplean métodos para censurar y filtrar el tráfico que entra/sale de sus respectivos países. Como tal, es extremadamente improbable que grupos de ciberespionaje extranjeros enruten voluntariamente su tráfico de red a través de cualquier nación que emplee estas capacidades de inspección.

- Evolución de la red: Mantener la infraestructura para operaciones de ciberespionaje es difícil. Requiere la creación rutinaria de nuevos dominios, servidores privados virtuales (VPS) y túneles de red. Estudiar la infraestructura de un grupo a lo largo del tiempo casi siempre revela errores y fallos donde los túneles colapsan o tal vez los servicios de protección de identidad caducan.

Estructura de red

Evaluamos que el grupo aplica un enfoque de infraestructura de múltiples niveles para ofuscar sus actividades.

Orientada a la víctima

El grupo alquila y configura rutinariamente sus servidores C2 en infraestructura propiedad de una variedad de proveedores de VPS legítimos y comúnmente conocidos. Sin embargo, a diferencia de la mayoría de los grupos que configuran su infraestructura maliciosa en proveedores "a prueba de balas" (bulletproof) o en ubicaciones oscuras, este grupo prefiere establecer su infraestructura en países que tienen un fuerte estado de derecho.

Por ejemplo, el grupo elige frecuentemente servidores virtuales en EE. UU., Reino Unido y Singapur. Evaluamos que esta preferencia por estas ubicaciones probablemente ayuda al grupo de tres maneras:

- La infraestructura puede parecer más legítima para los defensores de la red.

- Esto podría permitir conexiones de baja latencia a través de América, Europa y el Sudeste Asiático.

- Estas ubicaciones tienen leyes, políticas y prioridades separadas que rigen las operaciones de sus organizaciones nacionales de aplicación de la ley y de inteligencia extranjera. Por lo tanto, tener infraestructura en estas ubicaciones probablemente requiere esfuerzos de cooperación entre agencias para que sus gobiernos investiguen y rastreen al grupo de manera efectiva.

Relés (Relays)

Para conectarse a la infraestructura C2, el grupo alquila infraestructura VPS adicional que utiliza para retransmitir el tráfico. Estos hosts a menudo se configuran con SSH en el puerto 22 o en un puerto efímero de número alto. En algunos casos, también hemos observado hosts configurados con RDP en el puerto 3389.

Proxies

Con el tiempo, el grupo ha aprovechado una variedad de capacidades para anonimizar sus conexiones a la infraestructura de relés. A principios de 2025, observamos al grupo utilizando infraestructura que asociamos con DataImpulse, una compañía que proporciona servicios de proxy residencial. Desde entonces, hemos observado al grupo utilizando la red Tor y otros servicios de proxy.

Upstream (Ascendente)

Al rastrear la infraestructura upstream, es importante reconocer que el objetivo principal de un grupo de espionaje es robar datos. Para lograr esa tarea, un grupo tiene que construir una ruta desde la red comprometida de regreso a una red a la que pueda acceder. Como tal, el flujo de datos upstream típicamente se correlaciona geográficamente con la ubicación física del grupo.

Como se señaló anteriormente, el acto de mantener toda esta infraestructura y sus conexiones asociadas es bastante desafiante. En ocasiones, el grupo comete errores ya sea porque olvida establecer un túnel o porque un túnel colapsa. Cuando esto sucede, el grupo se conecta directamente desde su infraestructura upstream.

En varias ocasiones, hemos observado al grupo conectándose directamente a la infraestructura de relé y orientada a la víctima desde direcciones IP pertenecientes al Sistema Autónomo (AS) 9808. Estas direcciones IP son propiedad de un proveedor de servicios de internet en la región del grupo.

Dominios

Hemos identificado varios dominios utilizados por el grupo para facilitar las comunicaciones C2 de malware. La mayoría se registraron con los siguientes dominios de nivel superior (TLD):

- me

- live

- help

- tech

Entre los dominios destacados se incluyen:

- gouvn[.]me

El grupo utilizó este dominio para atacar a países francófonos que usan gouv para denotar dominios gubernamentales. Si bien el actor apuntó consistentemente este nombre de dominio a una infraestructura VPS arrendada orientada a la víctima, notamos una anomalía a fines de 2024. Aunque el dominio nunca apuntó a él, el actor parece haber copiado un certificado X.509 con el nombre común gouvn[.]me desde un VPS orientado a la víctima a un servidor de Tencent ubicado en la región de los actores. Aquí fue visible durante cuatro días en noviembre de 2024.

- dog3rj[.]tech

El grupo utilizó este dominio para atacar a naciones europeas. Es posible que el nombre de dominio pueda ser una referencia a "DOGE Jr", que tiene varios significados en un contexto occidental, como el Departamento de Eficiencia Gubernamental de EE. UU. o el nombre de una criptomoneda. Este dominio fue registrado utilizando una dirección de correo electrónico asociada con el dominio 888910[.]xyz.

- zamstats[.]me

El grupo utilizó este dominio para atacar al gobierno de Zambia.

Panorama global de objetivos

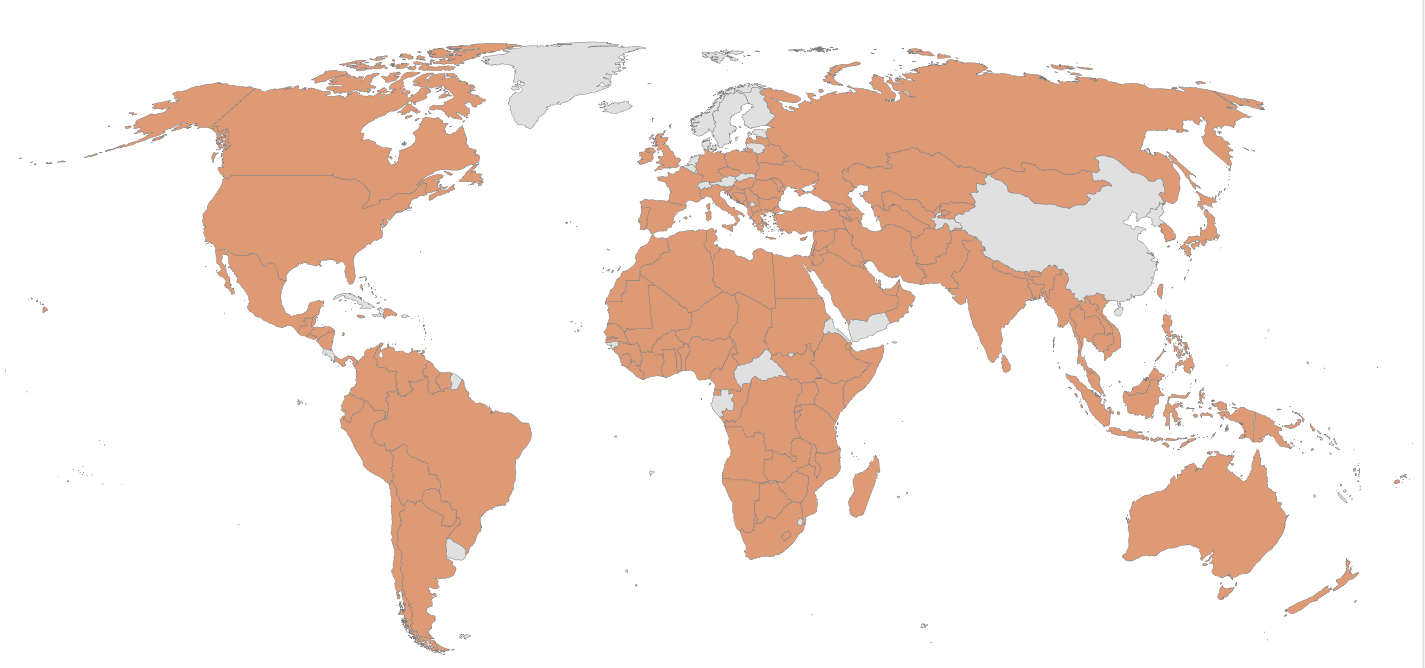

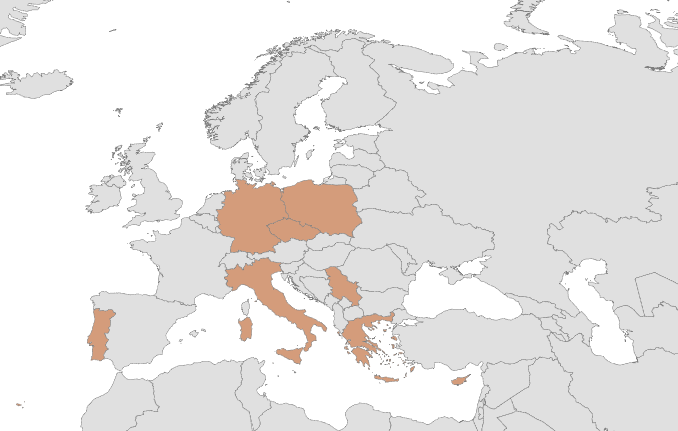

En el transcurso del último año, el grupo ha aumentado sustancialmente sus esfuerzos de escaneo y reconocimiento. Este cambio sigue a la evolución del grupo desde correos electrónicos de phishing hacia exploits para el acceso inicial. Lo más emblemático de esta actividad es que observamos al grupo escaneando infraestructura en 155 países entre noviembre y diciembre de 2025, como se indica en la Figura 2.

Dada la naturaleza expansiva de la actividad, algunos analistas podrían asumir erróneamente que el grupo simplemente lanza escaneos amplios a través de todo el espacio IPv4 desde 1.1.1[.]1 hasta 255.255.255[.]255, pero ese no es el caso. Según nuestra observación, el grupo enfoca su escaneo estrechamente en la infraestructura gubernamental y objetivos específicos de interés en cada país.

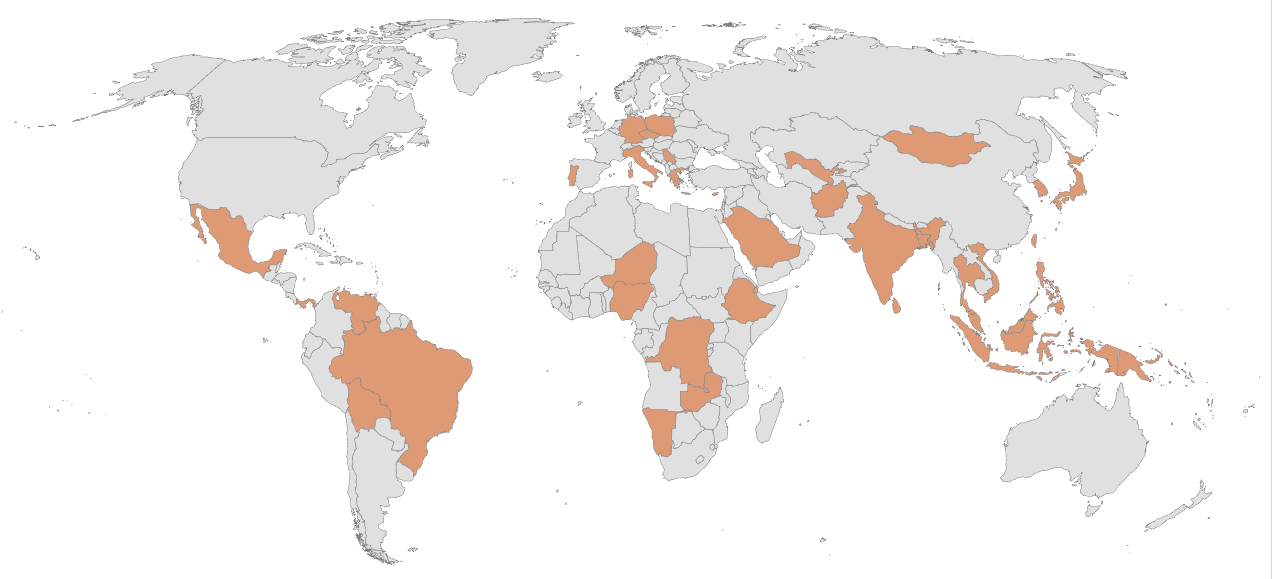

Los esfuerzos de reconocimiento del grupo arrojan luz sobre sus intereses globales. También hemos observado el éxito del grupo al comprometer varias organizaciones gubernamentales y de infraestructura crítica a nivel mundial. Evaluamos que durante el último año, el grupo comprometió al menos 70 organizaciones en 37 países, como se muestra en la Figura 3. Los atacantes pudieron mantener el acceso a varias de las entidades afectadas durante meses.

Las organizaciones afectadas incluyen ministerios y departamentos del interior, asuntos exteriores, finanzas, comercio, economía, inmigración, minería, justicia y energía.

Este grupo comprometió el parlamento de una nación y a un alto funcionario electo de otra. También comprometió a empresas de telecomunicaciones a nivel nacional y a varias organizaciones nacionales de policía y contraterrorismo.

Si bien este grupo podría estar persiguiendo objetivos de espionaje, sus métodos, objetivos y escala de operaciones son alarmantes, con posibles consecuencias a largo plazo para la seguridad nacional y los servicios clave.

Al monitorear de cerca el momento de las operaciones del grupo, hemos establecido correlaciones entre varias de sus campañas y eventos del mundo real. Estas correlaciones informan las evaluaciones sobre las posibles motivaciones del grupo. Las siguientes secciones proporcionan información adicional sobre situaciones notables por región geográfica.

América

Durante el cierre del gobierno de EE. UU. que comenzó en octubre de 2025, el grupo comenzó a mostrar un mayor interés en organizaciones y eventos que ocurrían en países de América del Norte, Central y del Sur. Durante ese mes, observamos escaneos de infraestructura gubernamental en Brasil, Canadá, República Dominicana, Guatemala, Honduras, Jamaica, México, Panamá y Trinidad y Tobago.

Quizás el reconocimiento más pronunciado ocurrió el 31 de octubre de 2025, cuando observamos conexiones a al menos 200 direcciones IP que alojaban infraestructura del Gobierno de Honduras. El momento de esta actividad cae solo 30 días antes de la elección nacional, en la cual ambos candidatos señalaron apertura para restaurar las relaciones diplomáticas con Taiwán.

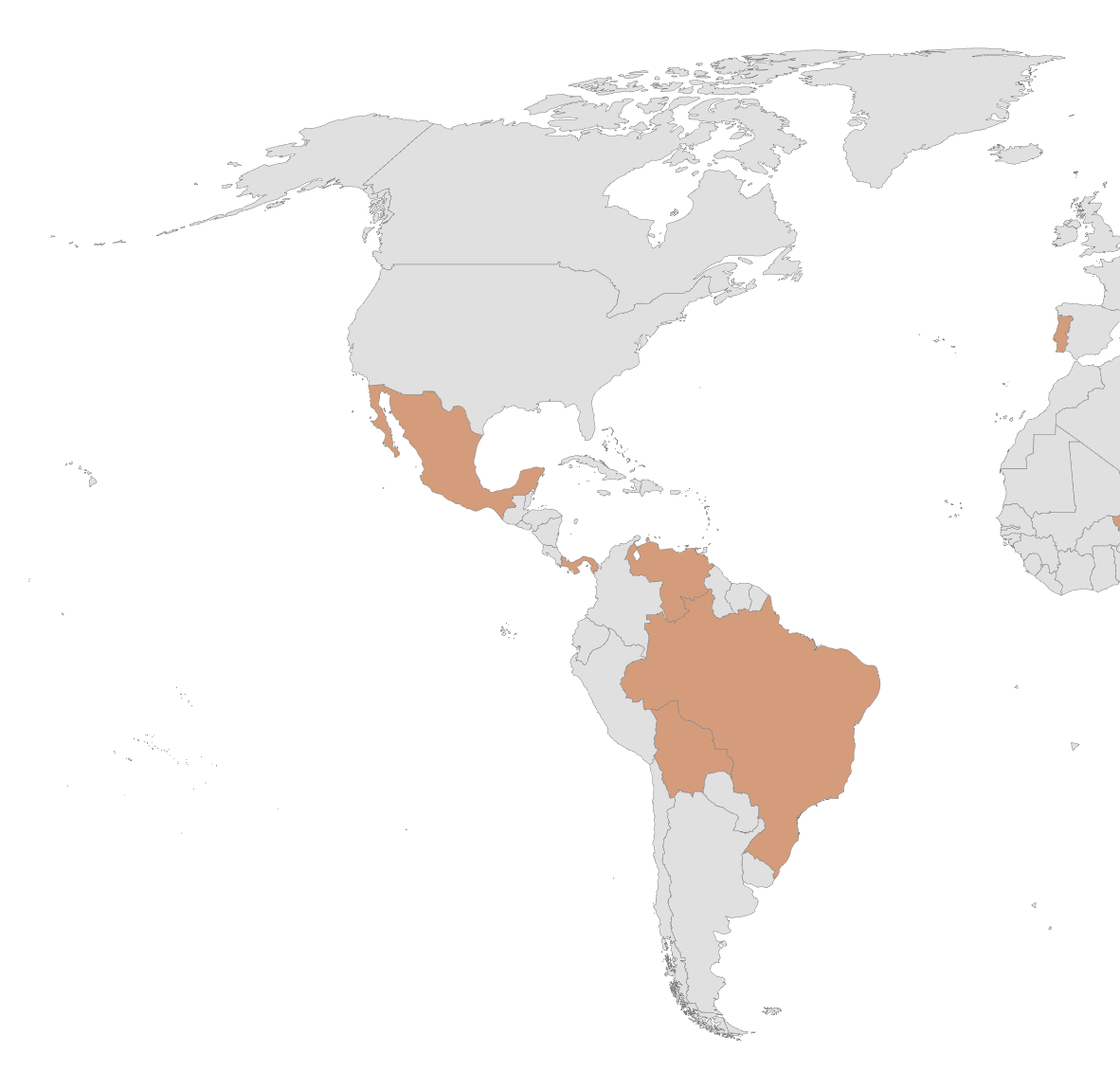

Además de las actividades de reconocimiento, evaluamos que el grupo probablemente comprometió entidades gubernamentales en Bolivia, Brasil, México, Panamá y Venezuela, como se indica en la Figura 4.

Bolivia

Evaluamos que el grupo probablemente comprometió la red de una entidad boliviana asociada con la minería. La motivación detrás de esta actividad podría estar asociada con el interés en minerales de tierras raras.

Consideramos notable que el tema de los derechos mineros se convirtiera en un foco central en la reciente elección presidencial de Bolivia. A finales de julio de 2025, el candidato Jorge Quiroga prometió cancelar acuerdos mineros multimillonarios que el gobierno boliviano había firmado previamente con dos naciones.

Brasil

Evaluamos que el grupo comprometió el Ministerio de Minas y Energía de Brasil. Se considera que Brasil tiene la segunda mayor reserva de minerales de tierras raras del mundo.

Según informes públicos, las exportaciones de estos minerales se triplicaron en la primera mitad de 2025. A medida que las compañías asiáticas endurecen su control global sobre estos recursos, EE. UU. ha comenzado a mirar a Brasil para un abastecimiento alternativo.

En octubre, el Encargado de Negocios de EE. UU. en Brasil sostuvo reuniones con ejecutivos mineros en el país. A principios de noviembre, la Corporación Financiera de Desarrollo Internacional de EE. UU. invirtió 465 millones de dólares en Serra Verde (un productor brasileño de tierras raras). Esto ha sido visto como un esfuerzo para reducir la dependencia de Asia para estos minerales clave.

México

Evaluamos que el grupo comprometió dos de los ministerios de México. Es muy probable que esta actividad esté asociada con acuerdos comerciales internacionales.

El 25 de septiembre de 2025, Mexico News Daily informó sobre una investigación sobre los últimos planes de México para imponer aranceles a ciertos bienes. Coincidentemente, se vio tráfico de red malicioso originándose desde redes pertenecientes a los ministerios de México dentro de las 24 horas posteriores al anuncio de la investigación comercial.

Panamá

En diciembre de 2025, un informe declaró que las autoridades locales destruyeron un monumento, provocando la condena inmediata de algunos líderes y llamados a una investigación.

Coincidentemente, casi al mismo tiempo, evaluamos que TGR-STA-1030 probablemente comprometió infraestructura gubernamental que puede estar asociada con la investigación.

Venezuela

El 3 de enero de 2026, EE. UU. lanzó la Operación Resolución Absoluta (Operation Absolute Resolve). Esta operación resultó en la captura del presidente venezolano y su esposa. En los días que siguieron, TGR-STA-1030 realizó extensas actividades de reconocimiento dirigidas a al menos 140 direcciones IP propiedad del gobierno.

Evaluamos además que tan pronto como el 4 de enero de 2026, el grupo probablemente comprometió una dirección IP que se geolocaliza en una instalación de Venezolana de Industria Tecnológica, como se ve en la Figura 5. Esta organización fue fundada originalmente como una empresa conjunta entre el gobierno venezolano y una compañía de tecnología asiática. La empresa permitió la producción de computadoras como un paso temprano hacia la profundización de los lazos tecnológicos y económicos entre las dos regiones.

Europa

A lo largo de 2025, TGR-STA-1030 aumentó su enfoque en las naciones europeas. En julio de 2025, aplicó un enfoque concertado hacia Alemania, donde inició conexiones a más de 490 direcciones IP que alojaban infraestructura gubernamental.

En agosto de 2025, el presidente checo Petr Pavel se reunió en privado con el Dalai Lama durante un viaje a la India. En las semanas que siguieron, observamos escaneos de infraestructura gubernamental checa, incluyendo:

- El Ejército

- La Policía

- El Parlamento

- Ministerios del Interior, Finanzas y Asuntos Exteriores

A principios de noviembre, una fuente de noticias tibetana anunció que el presidente checo también copatrocinaría la gala del 90 cumpleaños del Dalai Lama. Poco después, presenciamos una segunda ronda de escaneos enfocados estrechamente en el sitio web del presidente checo.

Por separado, a finales de agosto, el grupo aplicó un enfoque concertado en la infraestructura de la Unión Europea. Observamos al grupo intentando conectarse a más de 600 direcciones IP que alojaban dominios *.europa[.]eu.

Además de las actividades de reconocimiento, evaluamos que el grupo probablemente comprometió entidades gubernamentales en países de Chipre, Chequia, Alemania, Grecia, Italia, Polonia, Portugal y Serbia, como se muestra en la Figura 6. Al hacerlo, el grupo comprometió al menos un ministerio de finanzas donde buscó recopilar inteligencia sobre desarrollo internacional tanto del país afectado como de la Unión Europea.

Chipre

Evaluamos que el grupo comprometió infraestructura gubernamental a principios de 2025. El momento de esta actividad coincidió con los esfuerzos de una nación asiática para expandir ciertas asociaciones económicas en toda Europa. En ese momento, Chipre también estaba tomando medidas preparatorias para asumir la presidencia del Consejo de la Unión Europea a finales de año, una posición que ocupa actualmente.

Grecia

Evaluamos que el grupo probablemente comprometió infraestructura asociada con el Proyecto Syzefxis. Este proyecto tenía la intención de modernizar las organizaciones del sector público griego utilizando servicios de internet de alta velocidad.

Asia y Oceanía

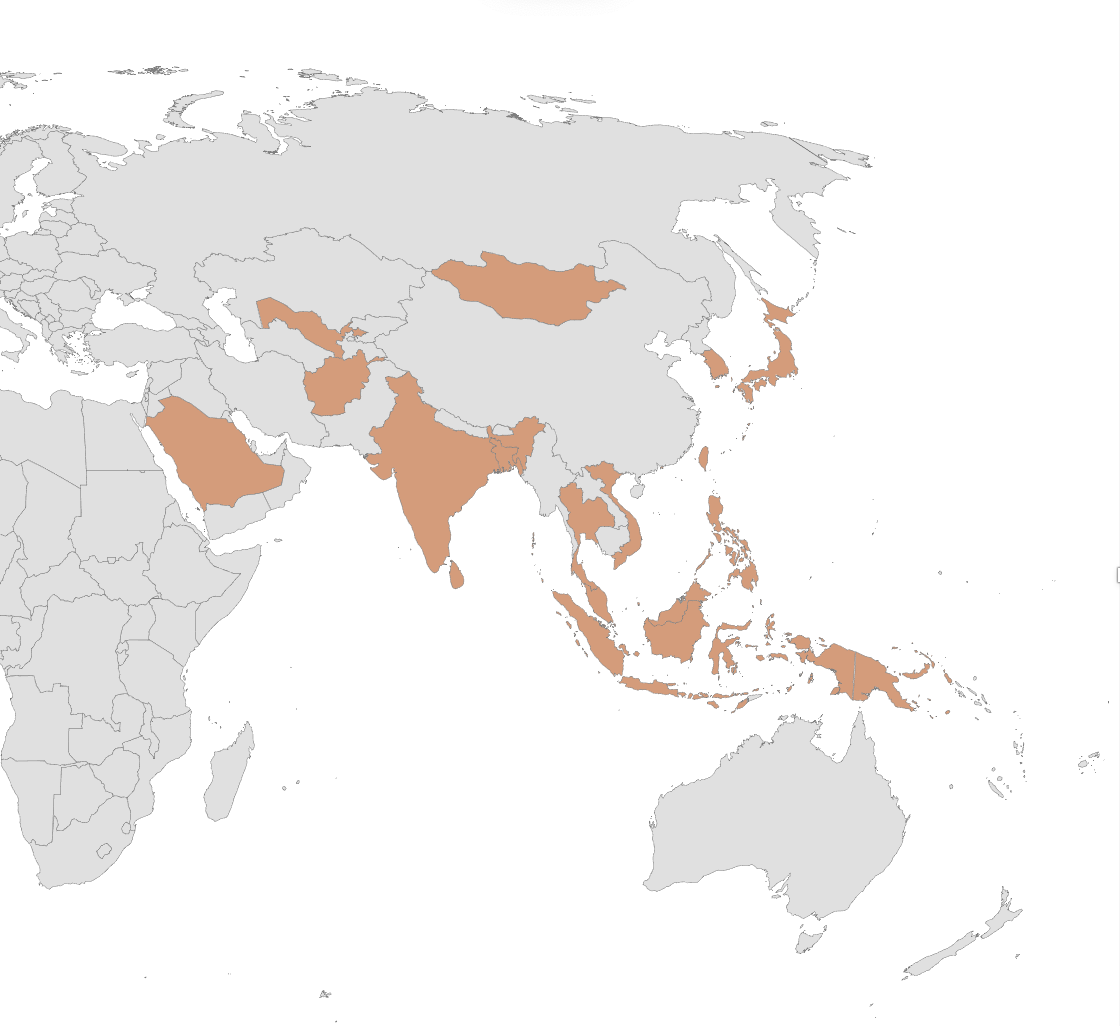

Si bien el grupo realiza escaneos ampliamente en ambos continentes, TGR-STA-1030 parece priorizar sus esfuerzos de reconocimiento contra países en el Mar de China Meridional y las regiones del Golfo de Tailandia. Rutinariamente observamos escaneos de infraestructura gubernamental en Indonesia, Tailandia y Vietnam. Por ejemplo, a principios de noviembre de 2025, observamos conexiones a 31 direcciones IP que alojaban infraestructura gubernamental tailandesa.

Además, vale la pena señalar que los esfuerzos de reconocimiento del grupo a menudo se extienden más allá de las conexiones a contenido web en los puertos 80 y 443. En noviembre de 2025, también observamos al grupo intentando iniciar conexiones al puerto 22 (SSH) en infraestructura perteneciente a:

- El Departamento del Tesoro de Australia

- El Ministerio de Finanzas de Afganistán

- La Oficina del Primer Ministro y el Consejo de Ministros de Nepal

Además de las actividades de reconocimiento, evaluamos que el grupo probablemente comprometió entidades gubernamentales y de infraestructura crítica en países como Afganistán, Bangladesh, India, Indonesia, Japón, Malasia, Mongolia, Papúa Nueva Guinea, Arabia Saudita, Sri Lanka, Corea del Sur, Taiwán, Tailandia, Uzbekistán y Vietnam, como se muestra en la Figura 7.

Indonesia

En marzo de 2024, Indonesia se comprometió a aumentar ciertos esfuerzos de coordinación antiterrorista. A mediados de 2025, el grupo comprometió a una entidad de aplicación de la ley indonesia.

Evaluamos que el grupo también comprometió infraestructura asociada con un funcionario del gobierno indonesio. Esta actividad podría haber estado asociada con la extracción de recursos naturales de la provincia de Papúa. Encontramos que el funcionario tenía la tarea de supervisar el desarrollo en la provincia y la inversión extranjera en el sector minero.

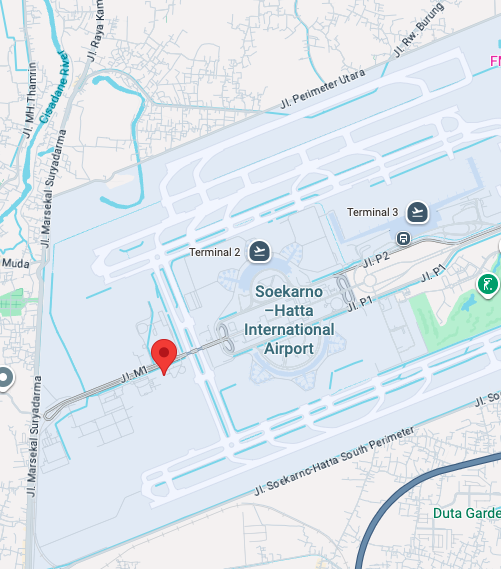

El grupo también comprometió una aerolínea indonesia. La infraestructura comprometida se geolocaliza en instalaciones en el Aeropuerto Internacional Soekarno-Hatta como se muestra en la Figura 8. La aerolínea había estado en conversaciones con un fabricante aeroespacial de EE. UU. para comprar nuevos aviones como parte de sus planes de crecimiento estratégico. Al mismo tiempo, un interés competidor estaba promoviendo activamente aviones de un fabricante con sede en el Sudeste Asiático.

Malasia

Evaluamos que el grupo comprometió múltiples departamentos y ministerios del gobierno de Malasia. Usando este acceso, el grupo buscó extraer datos de inteligencia económica y de inmigración.

Además, evaluamos que el grupo comprometió una gran entidad financiera privada en Malasia que proporciona microcréditos en apoyo de hogares de bajos ingresos y pequeñas empresas.

Mongolia

El grupo comprometió a una entidad de aplicación de la ley de Mongolia el 15 de septiembre de 2025. Poco después, el Ministro de Justicia y Asuntos Internos de Mongolia se reunió con una contraparte de una nación asiática. Tras la reunión, ambos países señalaron la intención de ampliar la cooperación para combatir el crimen transnacional.

Dado el momento, evaluamos que esta actividad probablemente estuvo asociada con la recopilación de inteligencia en apoyo de la reunión inicial y las discusiones de cooperación en curso.

Taiwán

A principios de 2025, el grupo comprometió a un importante proveedor en la industria de equipos de energía de Taiwán. Con este acceso, creemos que el grupo pudo acceder a archivos comerciales y directorios relacionados con proyectos de generación de energía en todo Taiwán. Además, evaluamos que a mediados de diciembre de 2025, el grupo recuperó el acceso a esta red.

Tailandia

Evaluamos que el 5 de noviembre de 2025, el grupo comprometió un departamento gubernamental tailandés donde probablemente buscó inteligencia económica y de comercio internacional. El momento de esta actividad se superpone con el esfuerzo del gobierno para expandir las relaciones diplomáticas con las naciones vecinas. Como tal, evaluamos que la actividad fue probablemente recopilación de inteligencia en apoyo de la visita y futuras discusiones de cooperación.

África

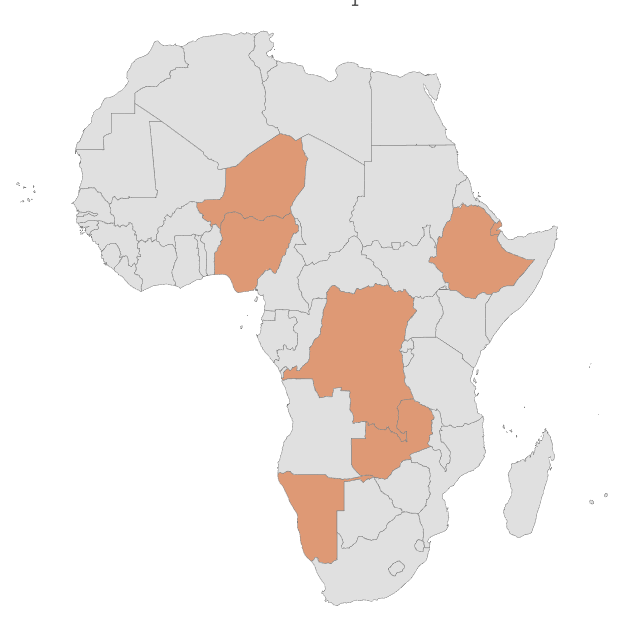

Es nuestra observación que cuando se trata de naciones africanas, el enfoque del grupo permanece dividido entre intereses militares y el avance de intereses económicos, específicamente esfuerzos mineros.

Evaluamos que el grupo probablemente comprometió entidades gubernamentales y de infraestructura crítica en países de la República Democrática del Congo, Yibuti, Etiopía, Namibia, Níger, Nigeria y Zambia, como se muestra en la Figura 9:

República Democrática del Congo (RDC)

Evaluamos que en diciembre de 2025, el grupo comprometió un ministerio gubernamental en este país. Encontramos que a principios de año, una empresa minera asiática fue responsable de un derrame de ácido que causó impactos significativos en un río en la vecina Zambia. En noviembre de 2025, un segundo derrame por otra empresa asiática impactó las vías fluviales alrededor de Lubumbashi, la segunda ciudad más grande de la RDC. Este evento llevó a las autoridades a suspender las operaciones mineras para una subsidiaria de Zhejiang Huayou Cobalt Co. Dado el momento y el enfoque único del grupo en las operaciones mineras, evaluamos que la actividad podría estar relacionada con esta situación minera.

Yibuti

Varias naciones mantienen bases militares en Yibuti. Estas bases permiten combatir la piratería en alta mar, así como otras funciones de logística y defensa regional a través del Mar Arábigo, el Golfo Pérsico y el Océano Índico.

A mediados de noviembre, un nuevo Grupo de Escolta Naval de una de las naciones asumió responsabilidades en la región. Durante su debut operativo, el grupo escoltó a un granelero registrado en Panamá llamado Nasco Gem que transporta carga como carbón y mineral. En el contexto de la actividad cibernética, esto podría estar relacionado con los objetivos en el sector minero que observamos de TGR-STA-1030.

Evaluamos que a fines de octubre de 2025, el grupo obtuvo acceso a una red gubernamental de Yibuti. Dado el momento de la actividad, creemos que podría estar asociada con la recopilación de inteligencia en apoyo de las operaciones de traspaso naval.

Zambia

Evaluamos que el grupo comprometió una red gubernamental de Zambia en 2025. Esta actividad probablemente esté asociada con la situación de Sino-Metals Leach Zambia.

En febrero, una presa que contenía desechos de una operación minera asiática colapsó y contaminó un río importante con cianuro y arsénico. La situación y los esfuerzos de limpieza asociados siguen siendo un punto de discordia política.

Conclusión

TGR-STA-1030 sigue siendo una amenaza activa para el gobierno y la infraestructura crítica en todo el mundo. El grupo ataca principalmente a ministerios y departamentos gubernamentales con fines de espionaje. Evaluamos que prioriza sus esfuerzos contra países que han establecido o están explorando ciertas asociaciones económicas.

Durante el último año, este grupo ha comprometido a organizaciones gubernamentales y de infraestructura crítica en 37 países. Dada la escala del compromiso y la importancia de las entidades gubernamentales afectadas, estamos trabajando con colegas de la industria y socios gubernamentales para crear conciencia sobre la amenaza e interrumpir esta actividad.

Alentamos a los defensores de redes e investigadores de seguridad a aprovechar los indicadores de compromiso (IoCs) proporcionados a continuación para investigar y desplegar defensas contra este grupo.

Protección y mitigación de Palo Alto Networks

Los clientes de Palo Alto Networks están mejor protegidos contra las amenazas discutidas anteriormente a través de los siguientes productos y servicios:

- Advanced URL Filtering y Advanced DNS Security identifican URLs y dominios conocidos asociados con esta actividad como maliciosos.

- Los modelos de aprendizaje automático y las técnicas de análisis de Advanced WildFire han sido revisados y actualizados a la luz de los indicadores compartidos en esta investigación.

- Advanced Threat Prevention está diseñado para defender las redes contra amenazas comunes y amenazas dirigidas.

- Cortex XDR y XSIAM ayudan a proteger contra las amenazas descritas en este blog mediante el uso del Motor de Prevención de Malware. Este enfoque combina varias capas de protección, incluyendo Advanced WildFire, Protección contra Amenazas Comportamentales y el módulo de Análisis Local, diseñados para evitar que tanto el malware conocido como el desconocido causen daños en los endpoints.

Si cree que puede haber sido comprometido o tiene un asunto urgente, póngase en contacto con el equipo de Respuesta a Incidentes de Unit 42 o llame al:

- América del Norte: Línea gratuita: +1 (866) 486-4842 (866.4.UNIT42)

- Reino Unido: +44.20.3743.3660

- Europa y Medio Oriente: +31.20.299.3130

- Asia: +65.6983.8730

- Japón: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 000 800 050 45107

- Corea del Sur: +82.080.467.8774

Palo Alto Networks ha compartido estos hallazgos con nuestros miembros compañeros de la Cyber Threat Alliance (CTA). Los miembros de la CTA utilizan esta inteligencia para desplegar rápidamente protecciones para sus clientes e interrumpir sistemáticamente a los actores cibernéticos maliciosos. Conozca más sobre la Cyber Threat Alliance.

Indicadores de compromiso

Direcciones IP

- 138.197.44[.]208

- 142.91.105[.]172

- 146.190.152[.]219

- 157.230.34[.]45

- 157.245.194[.]54

- 159.65.156[.]200

- 159.203.164[.]101

- 178.128.60[.]22

- 178.128.109[.]37

- 188.127.251[.]171

- 188.166.210[.]146

- 208.85.21[.]30

Dominios

- abwxjp5[.]me

- brackusi0n[.]live

- dog3rj[.]tech

- emezonhe[.]me

- gouvn[.]me

- msonline[.]help

- pickupweb[.]me

- pr0fu5a[.]me

- q74vn[.]live

- servgate[.]me

- zamstats[.]me

- zrheblirsy[.]me

SHA256 de Phishing/Descargador

- 66ec547b97072828534d43022d766e06c17fc1cafe47fbd9d1ffc22e2d52a9c0

- 23ee251df3f9c46661b33061035e9f6291894ebe070497ff9365d6ef2966f7fe

SHA256 de Cobalt Strike

- 5175b1720fe3bc568f7857b72b960260ad3982f41366ce3372c04424396df6fe

- 358ca77ccc4a979ed3337aad3a8ff7228da8246eebc69e64189f930b325daf6a

- 293821e049387d48397454d39233a5a67d0ae06d59b7e5474e8ae557b0fc5b06

- c876e6c074333d700adf6b4397d9303860de17b01baa27c0fa5135e2692d3d6f

- b2a6c8382ec37ef15637578c6695cb35138ceab42ce4629b025fa4f04015eaf2

- 5ddeff4028ec407ffdaa6c503dd4f82fa294799d284b986e1f4181f49d18c9f3

- 182a427cc9ec22ed22438126a48f1a6cd84bf90fddb6517973bcb0bac58c4231

SHA256 de ShadowGuard

- 7808b1e01ea790548b472026ac783c73a033bb90bbe548bf3006abfbcb48c52d

SHA256 del exploit CVE-2019-11580

- 9ed487498235f289a960a5cc794fa0ad0f9ef5c074860fea650e88c525da0ab4

Obtener actualizaciones de Unit 42

Obtener actualizaciones de Unit 42