Avant-propos

Imaginez un scénario où des acteurs malveillants n’ont même plus besoin de vous soutirer votre mot de passe. Plus besoin d’ingénierie sociale élaborée ni d’exploiter les failles de votre système d’exploitation. Ils peuvent simplement forcer votre machine à s’authentifier auprès d’un serveur qu’ils contrôlent, comme si votre ordinateur leur remettait lui-même ses identifiants. Cette technique porte un nom : la coercition d’authentification.

Alors que des attaques de coercition d’authentification comme PrintNightmare se sont largement répandues ces dernières années, nous observons aujourd’hui une montée en puissance d’une nouvelle catégorie de coercition. Ces attaques s’appuient sur des protocoles rarement utilisés et parviennent à échapper aux mécanismes de défense conçus pour les exploits déjà documentés.

Nous proposons ici un guide pratique pour comprendre cette menace – répandue et redoutablement efficace – et pour mieux s’en prémunir. Les attaques de coercition d’authentification détournent une fonctionnalité fondamentale de Windows, qui permet à une machine d’exécuter des procédures sur un système distant. Les attaquants exploitent cette capacité pour forcer des machines, y compris les actifs Tier 0 les plus critiques (comme les contrôleurs de domaine), à s’authentifier auprès de serveurs qu’ils contrôlent. Cette technique repose sur la façon dont les protocoles d’authentification légitimes sont conçus dans les environnements Microsoft Windows et ne nécessite aucune permission particulière.

Nous présentons également des exemples réels montrant comment des acteurs de la menace détournent ces mécanismes d’authentification intégrés à Windows. Notre analyse détaillée retrace l’ensemble du cycle d’une attaque par coercition d’authentification et inclut une étude de cas réelle, dans laquelle des acteurs de la menace ont exploité une interface d’appel de procédure distante (Remote Procedure Call, ou RPC) peu connue et rarement surveillée.

Des chercheurs en sécurité, dont Unit 42, ont déjà documenté l’usage d’outils de coercition tels que PetitPotam (CVE-2021-36942) dans des attaques observées sur le terrain. Microsoft a publié des avis de sécurité reconnaissant le potentiel d’exploitation de cette vulnérabilité.

Nous proposons également des stratégies concrètes de surveillance, de détection et de prévention que les organisations peuvent mettre en œuvre pour repérer plus efficacement les anomalies comportementales et les paquets RPC suspects – et ainsi renforcer considérablement leurs capacités de détection et réponse.

Les clients de Palo Alto Networks sont mieux protégés contre les menaces mentionnées ci-dessus grâce aux produits suivants :

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident.

| Unit 42 – Thématiques connexes | Escalade des privilèges, Windows |

Présentation : la coercition d’authentification

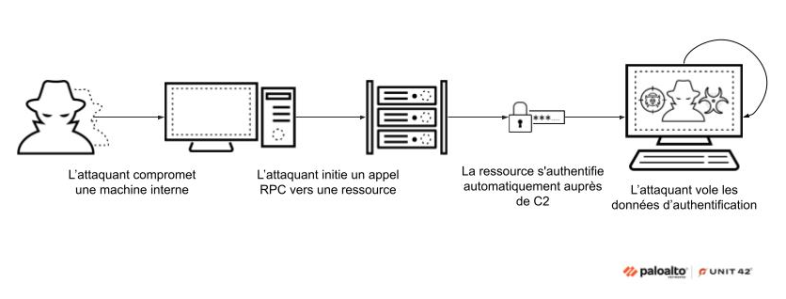

En somme, la coercition d’authentification consiste à manipuler une machine cible pour qu’elle initie elle-même une tentative d’authentification vers un serveur contrôlé par l’attaquant. Lorsqu'une machine Windows cherche à accéder à une ressource distante (ex. : dossier partagé, imprimante), elle s’authentifie automatiquement auprès de cette dernière. C’est précisément ce mécanisme d’auto-authentification que les attaquants détournent. En configurant un service d’écoute malveillant, ils peuvent amener la machine ciblée à croire que le système de l’attaquant est une ressource légitime à laquelle elle doit se connecter. Au moment de cette connexion, la machine envoie alors ses matériels d’authentification hachés à l’attaquant. La Figure 1 illustre ce scénario simplifié.

Lorsqu’elles aboutissent, les attaques de coercition d’authentification peuvent mener à une compromission complète du domaine. Les attaquants peuvent alors voler des données sensibles, déployer des malwares sur l’ensemble du réseau et établir un accès persistant pouvant rester invisible sur une période prolongée.

Ce qui rend cette méthode d’attaque particulièrement préoccupante, c’est la disponibilité massive de référentiels des codes de preuve de concept (PoC) sur des plateformes comme GitHub, qui réduit considérablement la barrière d’entrée pour les attaquants. L’existence de codes d’exploitation prêts à l’emploi, intégrés dans des frameworks de test de pénétration tels que Metasploit ou utilisés avec des outils comme Mimikatz, a transformé ces techniques en méthodes d’attaque immédiatement opérationnelles. Désormais, même des adversaires disposant de compétences techniques limitées peuvent mener ce type d’attaque.

Plusieurs techniques de coercition d’authentification ont été observées dans des attaques réelles. En mai 2022, la Cybersecurity and Infrastructure Security Agency (CISA) signalait qu’un groupe soutenu par l’État russe exploitait PrintNightmare, CVE-2021-34527. Cet exploit a permis à l’acteur malveillant d’accéder à des comptes cloud et de messagerie, et d’exfiltrer des documents. La CISA répertorie cette vulnérabilité dans son catalogue des vulnérabilités exploitées. Ce que ce catalogue ne montre pas, en revanche, c’est que les attaquants se tournent désormais vers des fonctions RPC rares et insuffisamment surveillées pour échapper aux mécanismes de défense traditionnels.

Au cœur de la mécanique : les techniques de coercition d’authentification

RPC : l’ossature de Windows et d’Active Directory

Pour comprendre la coercition d’authentification, il faut revenir aux bases des messages RPC. Le RPC est un mécanisme fondamental de communication inter-processus (IPC), profondément intégré à chaque système d’exploitation Windows. Il permet aux programmes d’exécuter des procédures et des services, qu’ils résident localement sur la même machine ou à distance sur un réseau. Le RPC est souvent accessible à des comptes utilisateurs standards ou faiblement privilégiés au sein du domaine. Les fonctions RPC sont exécutées en appelant des méthodes spécifiques exposées par des interfaces disponibles, ce qui implique qu’un client envoie une requête à un serveur. Chaque méthode possède un numéro d’opération (opnum) unique au sein de son interface, qui définit l’action précise qu’elle réalise.

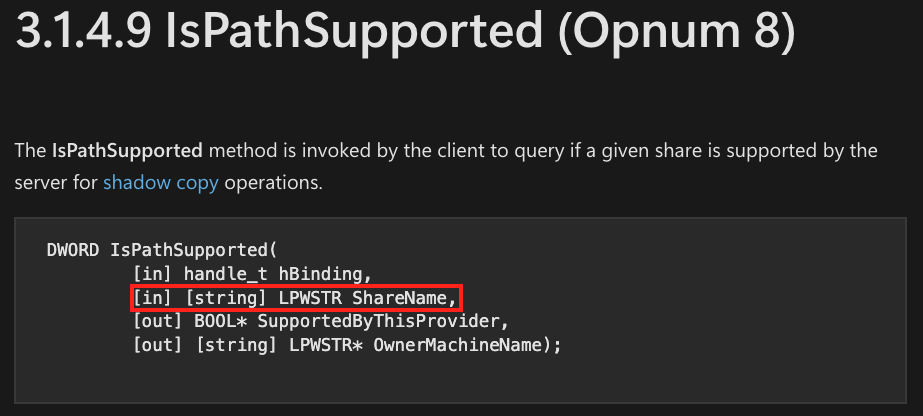

De nombreux protocoles Windows reposent sur la fonctionnalité RPC comme couche de communication sous-jacente. Certaines fonctions s’exécutent localement sur un système, tandis que d’autres sont conçues pour des appels distants. Ces appels distants peuvent accepter un chemin au format UNC (Universal Naming Convention) en paramètre afin de communiquer avec une machine distante –par exemple : \\share\path\to\file. La Figure 2 montre un exemple de fonction RPC acceptant un paramètre au format UNC (ShareName).

Détournement d’interfaces RPC rares

Ces dernières années, plusieurs fonctions RPC ont été étroitement associées aux techniques de coercition d’authentification. Par exemple, l’exploit PrintNightmare, qui s’appuie sur la fonction RpcRemoteFindFirstPrinterChangeNotificationEx, est bien documenté et déjà largement couvert par les outils de sécurité. Cependant, d’autres outils d’exploitation et preuves de concept disponibles publiquement facilitent aujourd’hui l’exécution de ces attaques complexes. En conséquence, les équipes de sécurité concentrent souvent leur surveillance sur les interfaces et fonctions ciblées par ces outils. Mais à mesure que les défenseurs renforcent ces vecteurs connus, les attaquants se tournent de plus en plus vers des opnums moins répandus et surveillés. Ainsi, un dépôt intitulé Windows Coerced Authentication Methods répertorie 16 fonctions opérationnelles réparties sur cinq protocoles, que des acteurs malveillants peuvent utiliser pour lancer une attaque de coercition. L’auteur du dépôt indique que plus de 240 fonctions restent encore à tester – et pourraient potentiellement être exploitées de la même manière. Comprendre l’étendue des surfaces d’attaque potentiellement vulnérables à ces outils couramment utilisés est essentiel pour mettre en place des mesures de défense de base.

Le Tableau 1 associe les principaux outils d’attaque et exploits de coercition d’authentification aux protocoles RPC qui y sont vulnérables.

| Exploit/outil d’attaque courant | Protocole |

| PrinterBug (PrintNightmare) | MS-RPRN

(Print System Remote Protocol) |

| PetitPotam | MS-EFSR

(Encrypting File System Remote Protocol) |

| DFSCoerce | MS-DFSNM

(Distributed File System Namespace Management Protocol) |

| ShadowCoerce | MS-FSRVP

(File Server Remote VSS Protocol) |

| PrintNightmare | MS-PAR

(Print System Asynchronous Remote Protocol) |

| CheeseOunce | MS-EVEN

(EventLog Remoting Protocol) |

Tableau 1. Exploits et outils de coercition connus publiquement, et leurs protocoles RPC associés.

Étude de cas réelle : Exploitation de fonctions RPC rares

Cette section présente une attaque réelle dans laquelle des acteurs de la menace ont utilisé des fonctions RPC peu courantes pour mener des opérations de coercition d’authentification.

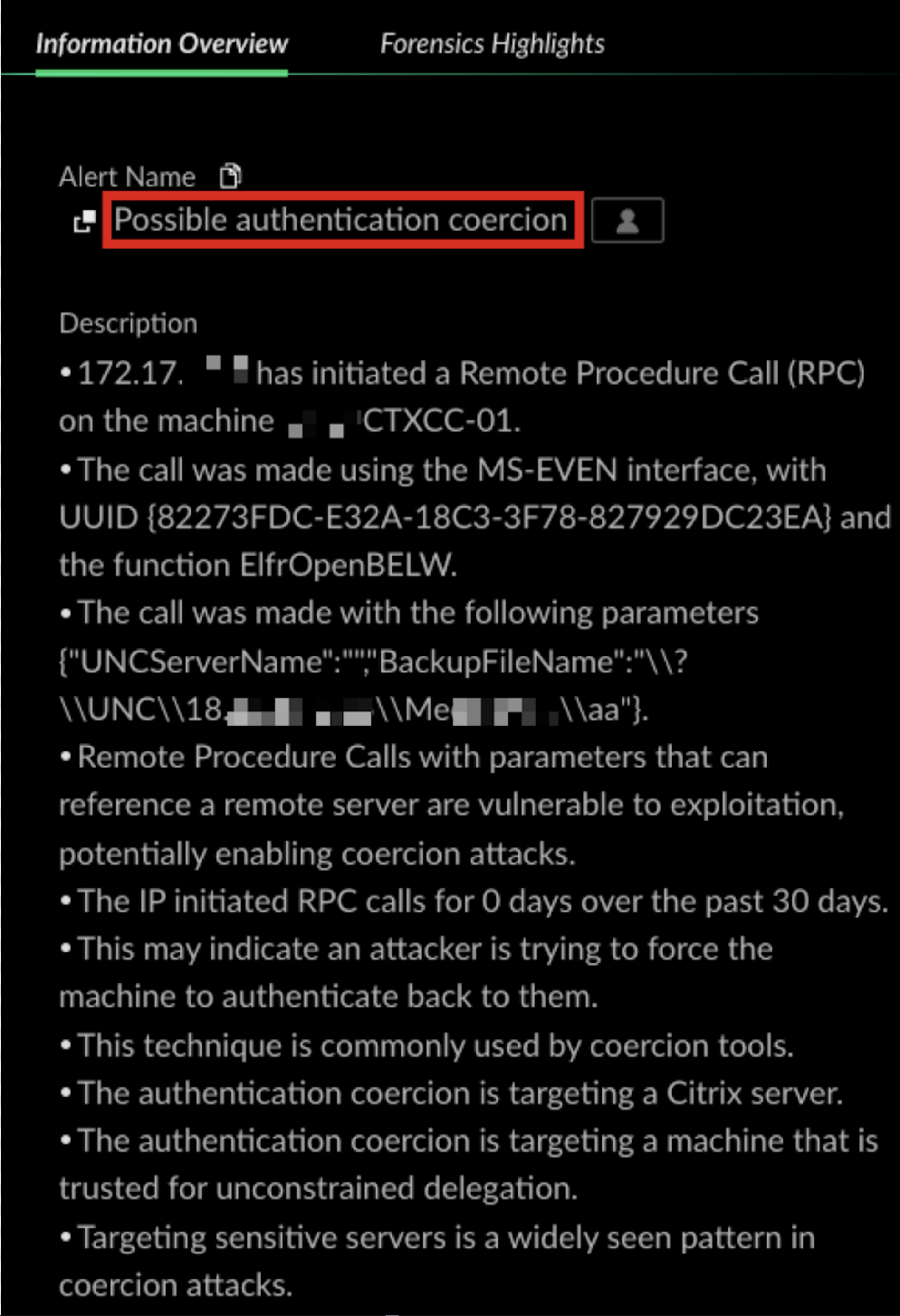

En mars 2025, nous avons détecté une activité potentiellement liée à de la coercition sur plusieurs serveurs du réseau d’une organisation du secteur de la santé. L’alerte indiquait qu’une machine du réseau tentait de forcer le serveur local à contacter une adresse IP externe via RPC. L’attaquant a exploité l’interface de journalisation d’événements à distance (MS-EVEN) en s’appuyant sur un outil d’attaque disponible publiquement. MS-EVEN expose les méthodes RPC permettant de lire les journaux d’événements actifs ou archivés sur des machines distantes. L’utilisation combinée de cette interface et de cette fonction était inhabituelle dans l’organisation : aucune autre machine n’avait utilisé ce protocole au cours des 30 jours précédents. La Figure 3 montre l’alerte générée par cette attaque.

L’alerte « Possible authentication coercion » de Cortex XDR présentée dans la Figure 3 révélait les éléments suivants :

- L’adresse IP interne à l’origine de l’appel RPC distant : 172.17.XX.XX

- Deux comptes utilisateurs s’étant connectés à cette adresse IP compromise au cours de la journée

- L’adresse IP extraite des paramètres de la requête RPC

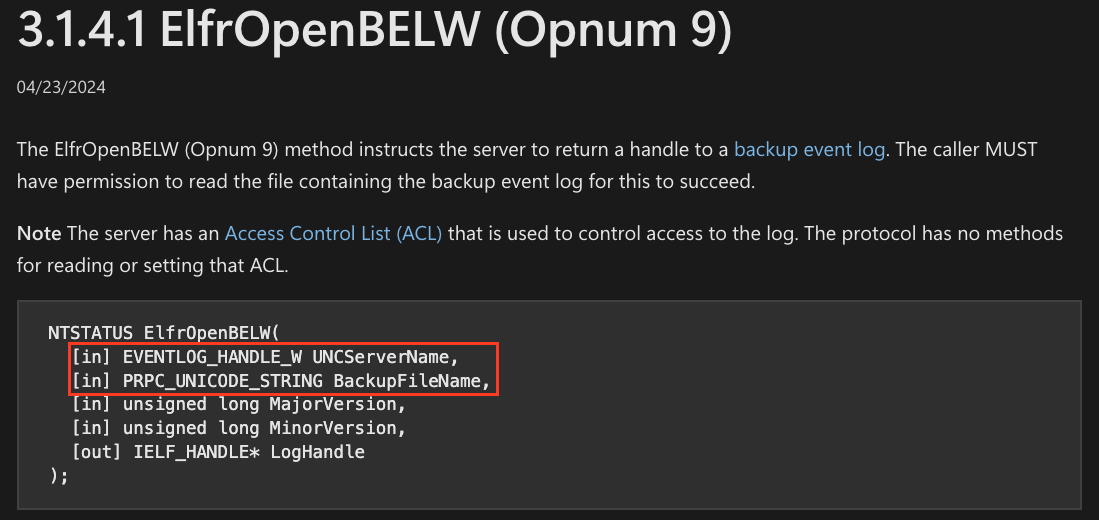

L’acteur de la menace a utilisé la fonction ElfrOpenBELW pour mener l’attaque de coercition. La Figure 4 présente une description détaillée de cet opnum.

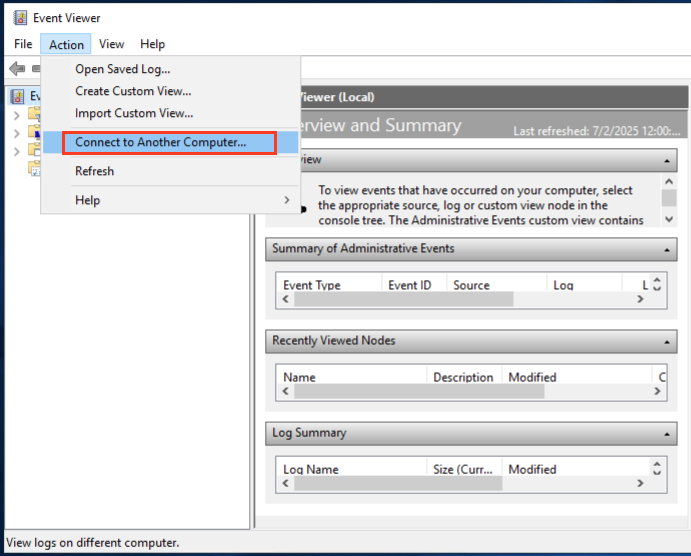

La Figure 5 illustre l’utilisation légitime de MS-EVEN lors de la connexion à un serveur distant dans la console « Observateur d’événements ».

Dans cet exemple, l’adresse IP utilisée dans la fonction ElfrOpenBELW était externe à l’organisation. La première authentification réussie ce jour-là a eu lieu à 5 heures du matin, depuis une machine Kali Linux externe. L’absence d’activité malveillante associée au compte utilisateur indique que l’acteur de la menace avait compromis ce compte avant l’attaque. À la suite de ces premières connexions, l’adresse IP interne a tenté de s’authentifier via NTLM auprès d’un large éventail de serveurs critiques de l’organisation, notamment :

- les contrôleurs de domaine

- les contrôleurs de domaine en lecture seule (RODC)

- les serveurs RADIUS

- les serveurs Citrix

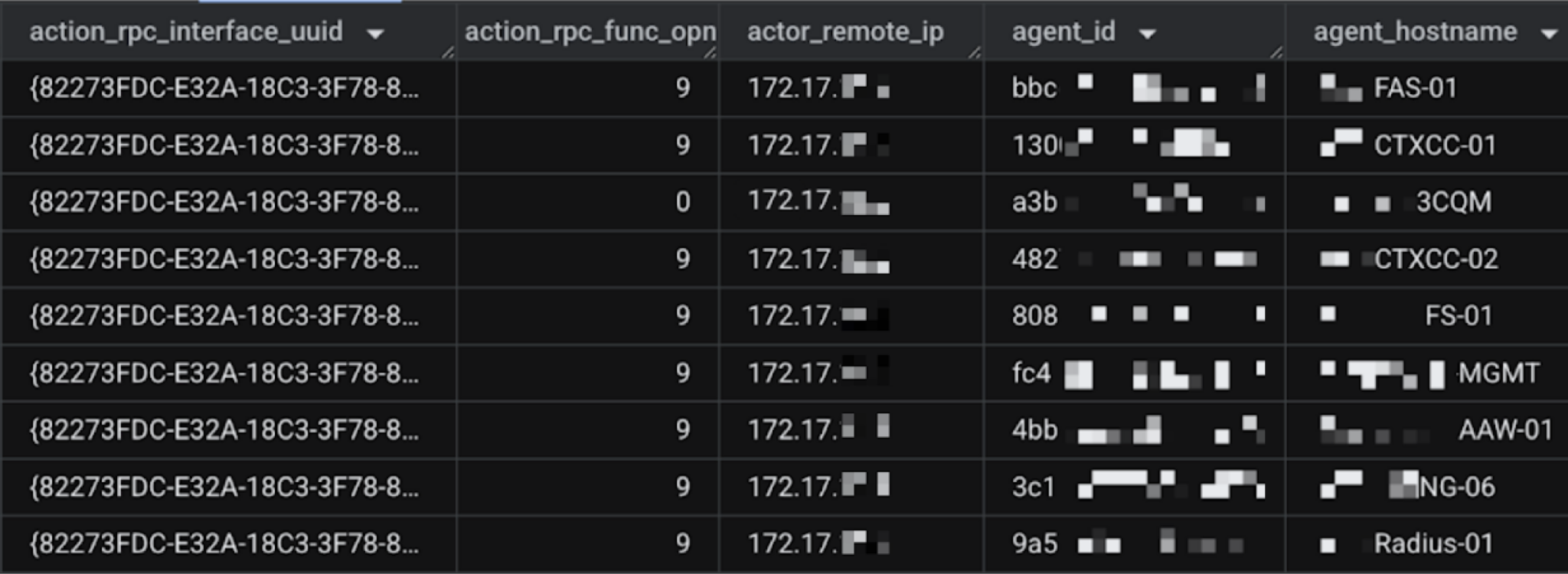

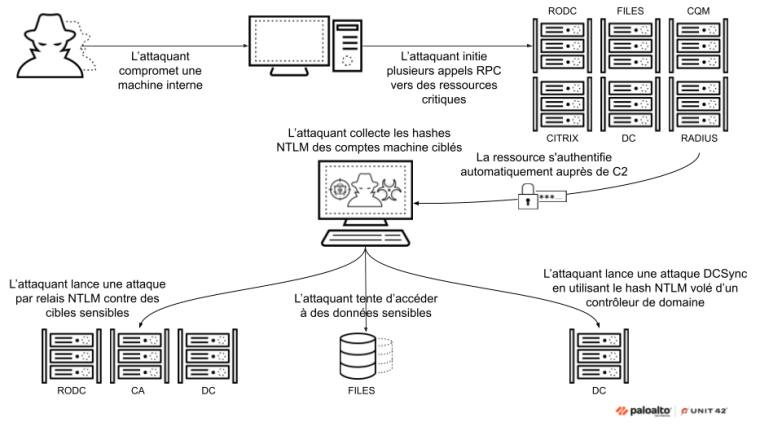

Toutes ces tentatives d’authentification se sont produites dans un laps de temps très court – et ont toutes échoué. L’acteur a ensuite forcé ces serveurs critiques à s’authentifier auprès d’une machine contrôlée par l’attaquant, a volé les hachages NTLM de ces serveurs, s’est déplacé latéralement et a escaladé ses privilèges. La Figure 6 illustre les actions RPC exécutées par l’hôte compromis sur un large éventail de serveurs de l’organisation.

Ce comportement a attiré l’attention pour plusieurs raisons :

- la rareté de l’utilisation de cette interface RPC et de cet opnum

- le nombre de messages RPC et de protocoles initiés par la machine dans un laps de temps très court

- les paramètres contenus dans les messages RPC

- la rareté du trafic réseau vers l’adresse IP figurant dans le paramètre UNC

Ce type de comportement rappelle celui d’outils d’attaque automatisés, ce qui a déclenché une alerte au sein de l’organisation indiquant qu’une attaque était probablement en cours.

Comme la coercition d’authentification via RPC ne nécessite aucune permission particulière et peut être réalisée depuis n’importe quelle machine disposant d’un accès réseau au serveur distant, l’attaquant a utilisé cette méthode comme principal moyen d’obtenir des matériels d’authentification. Nous avons observé que l’attaquant avait envoyé des requêtes RPC malveillantes vers plus de dix ressources distantes. Tous les appels provenaient de la même machine et ont tous échoué à s’authentifier via NTLM.

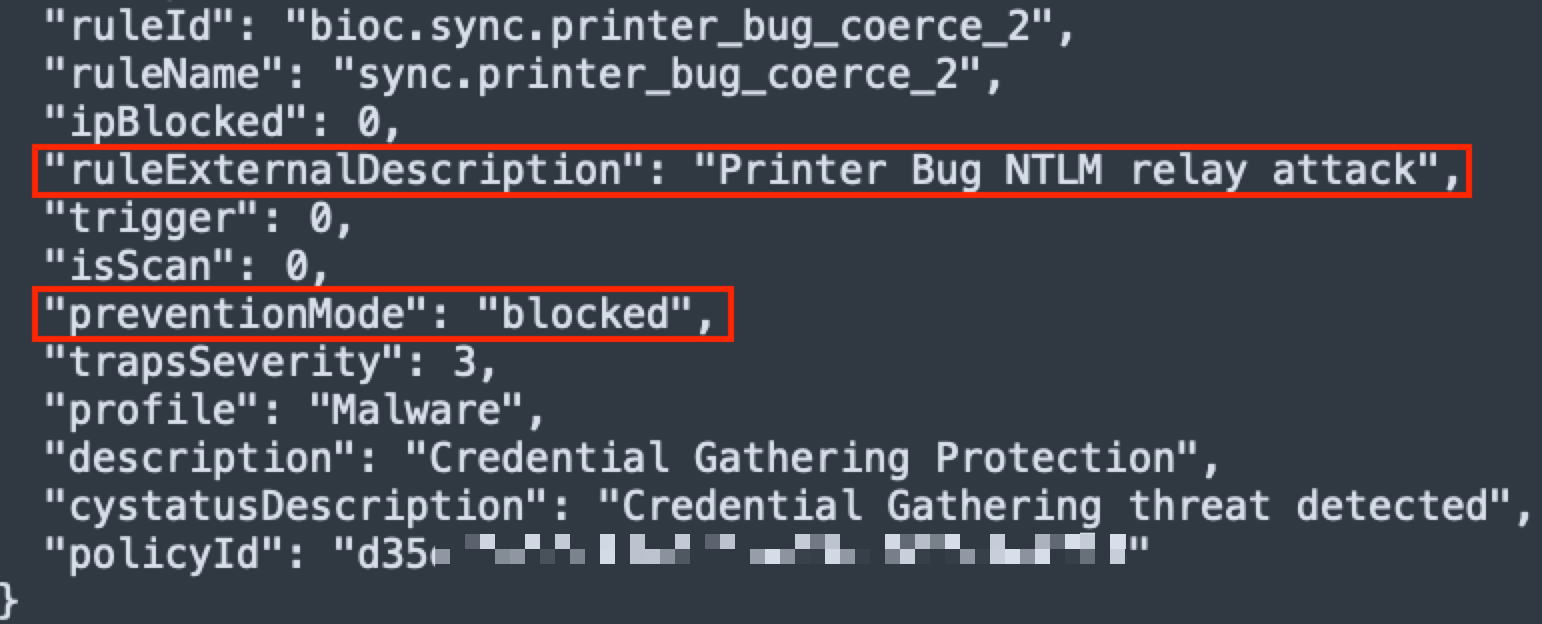

La Figure 7 montre le journal de la règle de l’agent qui a empêché l’exécution de l’attaque.

L’attaquant est parvenu à contourner certaines des protections de l’agent et a forcé un serveur Citrix ainsi qu’un RODC à s’authentifier auprès de ses serveurs de commande et de contrôle (CnC).

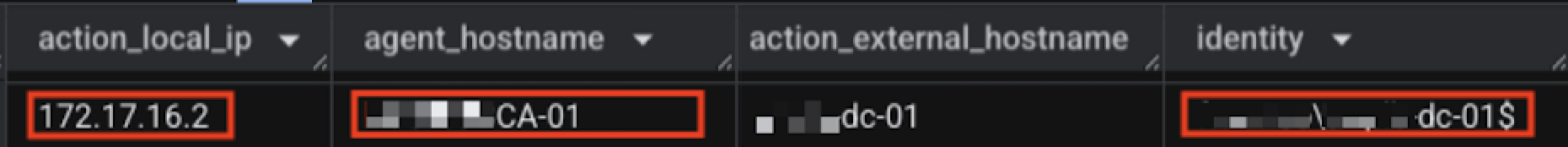

Une heure plus tard, il a réalisé une attaque par relais NTLM depuis la même adresse IP interne. L’attaquant a utilisé le hachage du compte machine des serveurs Citrix et RODC compromis pour cibler les serveurs d’autorité de certification (CA). La Figure 8 montre l’authentification relayée, émise depuis l’adresse IP compromise par l’attaquant, d’un compte machine de contrôleur de domaine vers un serveur CA. L’attaquant a également tenté de lancer une attaque DCSync à l’aide des hachages du contrôleur de domaine volés.

Figure 8. Authentification provenant de l’adresse IP de l’attaquant vers un serveur CA, en utilisant un compte machine de contrôleur de domaine.

La Figure 9 présente un résumé des actions de l’attaquant.

L’exploitation de protocoles rarement utilisés dans ce type d’attaque est une tendance en pleine croissance. Notre télémétrie interne montre une augmentation des attaques de coercition d’authentification visant les organisations, avec des acteurs de la menace détournant des protocoles et des fonctions atypiques. L’une des principales raisons de cette hausse tient au fait que, à mesure que les outils de défense évoluent et se renforcent, les attaquants cherchent – et trouvent – des méthodes plus variées et encore non détectées pour mener leurs attaques. Ce cycle impose aux défenseurs de mettre en place des approches de détection plus avancées.

Ne vous faites pas piéger : les mécanismes de détection et de prévention

La surveillance du trafic RPC constitue une première étape essentielle pour détecter des activités suspectes. Toutefois, cette surveillance présente des défis importants en raison du volume et de la complexité des communications RPC. Les défenseurs peuvent mieux filtrer le trafic RPC bénin et identifier les activités de coercition malveillantes en appliquant les recommandations suivantes.

Surveillance et détection génériques des RPC

Une détection efficace des RPC repose sur l’identification d’attributs suspects et sur l’évaluation de leur impact selon les ressources ciblées. Pour améliorer les performances et l’efficacité de l’analyse des événements RPC, il est essentiel de filtrer les messages non pertinents. Plus important encore, les équipes de sécurité doivent rechercher les anomalies au sein du trafic RPC. Il peut notamment s’agir des éléments suivants :

- Paramètres de chemin UNC : plusieurs techniques de coercition s’appuient sur des chemins UNC. Comme le trafic RPC local est moins susceptible d’être suspect, il peut être judicieux d’exclure les appels effectués localement. Examinez les paramètres RPC qui semblent malveillants ou qui renvoient vers une adresse IP suspecte.

- Source et destination : surveillez les RPC dont l’origine ou la destination est inhabituelle, ou les appels dirigés vers des actifs critiques.

- GUID d’interface et opnum : chaque protocole RPC comporte de multiples opnums que les attaquants peuvent exploiter pour forcer une authentification vers un serveur distant. Pour identifier ces tentatives, surveillez les appels vers des interfaces rares ou connues pour être vulnérables (par exemple MS-RPRN, MS-EFSR, MS-DFSNM, MS-FSRVP) ainsi que leurs opnums spécifiques.

Prévention et durcissement autour des RPC

Améliorer la stratégie de détection des communications RPC est un élément essentiel pour contrer les attaques de coercition. Les protocoles critiques qui doivent rester activés nécessitent des détections plus spécifiques, tandis que d’autres protocoles reposant sur RPC peuvent être gérés de manière plus générique. Les actions suivantes peuvent aider à prévenir les attaques de coercition dès les premières étapes :

- Filtres RPC Windows : Windows propose des mécanismes intégrés permettant de filtrer le trafic RPC, que les défenseurs peuvent exploiter pour bloquer des techniques de coercition connues. Les administrateurs peuvent utiliser l’outil netsh rpc filter pour mieux contrôler et bloquer le trafic RPC selon différents critères.

- Application de la signature SMB : renforcez la sécurité en imposant la signature SMB sur l’ensemble du domaine. Bien qu’il ne s’agisse pas d’une mesure de mitigation RPC directe, cela complique considérablement le relais d’authentifications forcées par des acteurs malveillants.

- Application de la fonctionnalité Extended Protection for Authentication (EPA) : l’EPA est une fonctionnalité de sécurité Windows conçue pour mieux protéger les matériels d’authentification lors des connexions réseau. La documentation Microsoft fournit davantage de détails sur la mise en œuvre de cette fonctionnalité.

- Désactivation des services RPC inutilisés : réduisez la surface d’attaque des actifs en désactivant les services reposant sur RPC qui ne sont pas utilisés. N’autorisez que les services réellement nécessaires et cohérents avec la fonction de l’actif.

Le Tableau 2 fournit des informations détaillées pour détecter les attaques de coercition connues.

| Protocole | SMB Pipe | GUID d’interface | Fonctions clés (Opnums) | Exploit/outil d’attaque courant |

Principale mesure d’atténuation |

| MS-RPRN

(Print System Remote Protocol) |

\pipe\spoolss | 12345678-1234-abcd-ef00-0123456789ab | RpcRemoteFindFirstPrinterChangeNotification (opnum 62)

RpcRemoteFindFirstPrinterChangeNotificationEx (opnum 65) |

PrinterBug (PrintNightmare) | Désactiver le service Print Spooler sur les contrôleurs de domaine ; imposer la signature SMB |

| MS-EFSR

(Print System Remote Protocol) |

\PIPE\efsrpc

\PIPE\lsarpc, \PIPE\samr, \PIPE\lsass, \PIPE\netlogon |

c681d488-d850-11d0-8c52-00c04fd90f7e

df1941c5-fe89-4e79-bf10-463657acf44d |

EfsRpcOpenFileRaw (opnum 0)

EfsRpcEncryptFileSrv (opnum 4) EfsRpcDecryptFileSrv (opnum 5) EfsRpcQueryUsersOnFile (opnum 6) EfsRpcQueryRecoveryAgents (opnum 7) EfsRpcFileKeyInfo (opnum 12) EfsRpcDuplicateEncryptionInfoFile (opnum 13) EfsRpcAddUsersToFileEx (opnum 15) EfsRpcFileKeyInfoEx (opnum 16) |

PetitPotam | Activer Extended Protection for Authentication (EPA) et désactiver HTTP sur les serveurs AD CS ; désactiver NTLM sur les serveurs AD CS ; désactiver le service EFSRPC si non nécessaire |

| MS-DFSNM

(Distributed File System Namespace Management Protocol) |

\PIPE\netdfs | 4fc742e0-4a10-11cf-8273-00aa004ae673 | NetrDfsAddStdRoot (opnum 12)

NetrDfsRemoveStdRoot (opnum 13) |

DFSCoerce | Imposer la signature SMB/LDAP ; désactiver NTLMv1 ; limiter la délégation Kerberos non contrainte |

| MS-FSRVP

(File Server Remote VSS Protocol) |

\PIPE\FssagentRpc | a8e0653c-2744-4389-a61d-7373df8b2292 | IsPathSupported (opnum 8)

IsPathShadowCopied (opnum 9) |

ShadowCoerce | Désactiver le service « File Server VSS Agent Service » si non nécessaire |

| MS-PAR

(Print System Asynchronous Remote Protocol) |

\PIPE\spoolss | 76f03f96-cdfd-44fc-a22c-64950a001209 | RpcAsyncOpenPrinter (opnum 0) | PrintNightmare | Désactiver le service Print Spooler sur les contrôleurs de domaine ; imposer la signature SMB |

| MS-EVEN

(EventLog Remoting Protocol) |

\PIPE\even | 82273fdc-e32a-18c3-3f78-827929dc23ea | ElfrOpenBELW (opnum 9) | CheeseOunce | Désactiver l’EventLog distant sur les contrôleurs de domaine ; appliquer les protections générales contre le relais NTLM |

Tableau 2. Protocoles RPC, interfaces et opnums permettant de détecter les techniques de coercition connues publiquement.

Conclusion

La coercition d’authentification représente un défi majeur et changeant pour la sécurité des environnements Windows et Active Directory, en particulier lorsqu’elle exploite des interfaces RPC rarement surveillées. Si les mécanismes de défense traditionnels offrent une protection adéquate contre les techniques déjà connues, ils ne suffisent plus aujourd’hui. Les attaquants s’appuient désormais sur des fonctions RPC peu visibles et non surveillées, ce qui contraint les défenseurs à traquer ces méthodes de coercition difficiles à détecter.

La dépendance de l’infrastructure Windows au RPC crée une surface d’attaque particulièrement vaste. Pour garder une longueur d’avance sur les menaces, les organisations doivent dépasser la simple surveillance des outils d’attaque ou des preuves de concept disponibles publiquement, et adopter une surveillance RPC générique, contextualisée et adaptée à leur environnement. Cela implique de rechercher activement les anomalies – non seulement sur les vecteurs de coercition bien connus, mais aussi au sein d’interfaces et de fonctions RPC beaucoup moins utilisées. Des pratiques telles que l’établissement de profils comportementaux et l’exploitation d’analyses avancées ne sont plus facultatives : elles sont devenues essentielles.

En identifiant et en traitant de manière proactive ces évolutions subtiles dans les méthodes des attaquants, les organisations peuvent renforcer considérablement leur posture de sécurité et bâtir des défenses plus résilientes face aux adversaires.

Les clients de Palo Alto Networks sont mieux protégés contre les menaces mentionnées ci-dessus grâce aux produits suivants :

- Cortex XDR et XSIAM

- L’analyse du comportement des utilisateurs et des entités (UEBA) est conçue pour détecter les menaces liées à l’authentification et aux identifiants en analysant l’activité des utilisateurs à partir de multiples sources de données : terminaux, pare-feu réseau, Active Directory, solutions IAM et workloads cloud. Cortex établit des profils comportementaux au fil du temps grâce au machine learning. En comparant l’activité nouvelle avec l’activité passée, celle des pairs et le comportement attendu de l’entité, Cortex détecte plus efficacement les anomalies révélatrices d’attaques basées sur des matériels d’authentification.

- Les services managés de détection et réponse à incident (MDR) d’Unit 42 garantissent une détection, une investigation et une réponse/remédiation continues aux organisations de toutes tailles, 24h/7j et partout dans le monde.

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident ou composez l’un des numéros suivants :

- Amérique du Nord : Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44 20 3743 3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81 50 1790 0200

- Australie : +61.2.4062.7950

- Inde : 00080005045107

Palo Alto Networks a partagé ces conclusions avec les autres membres de la Cyber Threat Alliance (CTA). Les membres de la CTA s’appuient sur ces renseignements pour déployer rapidement des mesures de protection auprès de leurs clients et perturber de manière coordonnée les activités des cybercriminels. Cliquez ici pour en savoir plus sur la Cyber Threat Alliance.

Pour aller plus loin

- Searching for RPC Functions to Coerce Authentications in Microsoft Protocols — Remi Gascou, Black Hat 2022

- How RPC Works — Documentation Microsoft

- Known Exploited Vulnerabilities Catalog — U.S. Cybersecurity and Infrastructure Security Agency

- Russian State-Sponsored Cyber Actors Gain Network Access by Exploiting Default Multifactor Authentication Protocols and “PrintNightmare” Vulnerability — U.S. Cybersecurity and Infrastructure Security Agency

- Manic Menagerie 2.0: The Evolution of a Highly Motivated Threat Actor — Unit 42

- Threat Brief: Windows Print Spooler RCE Vulnerability (CVE-2021-34527 AKA PrintNightmare) — Unit 42

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42