Avant-propos

Au cours des derniers mois, nous avons analysé l’activité d’une menace persistante avancée (APT) connue pour ses opérations d’espionnage visant des entités gouvernementales arabophones. Nous suivons cet acteur de la menace actif au Moyen-Orient sous le nom d’Ashen Lepus (ou WIRTE).

Nous partageons ici des éléments relatifs à une campagne d’espionnage de longue durée et difficile à détecter, ciblant des entités gouvernementales et diplomatiques dans l’ensemble du Moyen-Orient. Nous avons constaté que le groupe a développé de nouvelles versions de son loader personnalisé – et déjà documenté –, permettant le déploiement d’une nouvelle suite de malwares, que nous avons baptisée « AshTag ». Le groupe a également mis à jour son architecture de commande et contrôle (CnC) pour contourner l’analyse et se fondre dans le trafic internet légitime.

Ashen Lepus est resté très actif tout au long du conflit Israël-Hamas, au contraire d’autres groupes affiliés dont l’activité a diminué sur la même période. Le groupe a poursuivi sa campagne même après le cessez-le-feu de d’octobre 2025, en déployant de nouvelles variantes de malwares et en agissant directement sur les environnements compromis.

Cette campagne montre une évolution tangible de la sécurité opérationnelle d’Ashen Lepus, ainsi que de ses tactiques, techniques et procédures (TTP). Si ses opérations se caractérisaient jusqu’à présent par une sophistication plutôt modérée, le groupe a désormais recours à des tactiques sensiblement plus avancées. Citons notamment :

- Un chiffrement renforcé et personnalisé des payloads ;

- Une obfuscation de l’infrastructure à l’aide de sous-domaines légitimes ;

- Une exécution en mémoire afin de réduire les artefacts forensiques.

Les clients de Palo Alto Networks sont mieux protégés contre les menaces décrites dans cet article grâce aux produits et services suivants :

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident.

| Unit 42 – Thématiques connexes | Malware, Groupes d'acteurs malveillants |

Ashen Lepus – Contexte

Nous avons analysé une campagne menée par un groupe affilié au Hamas, actif depuis 2018. Ses opérations portent essentiellement sur le cyberespionnage et la collecte de renseignement, avec pour cibles des entités gouvernementales au Moyen-Orient.

Nous attribuons cette activité à Ashen Lepus avec un niveau de confiance élevé. Cette attribution s’appuie sur le cadre d’attribution d’Unit 42 et prend en compte l’infrastructure réseau, le modus operandi et les malwares utilisés par le groupe au fil de ses campagnes. Les éléments d’attribution correspondants figurent en Annexe A.

Opérations d’Ashen Lepus : Victimologie et motivations

Ashen Lepus est connu pour cibler des entités situées dans son voisinage géographique immédiat, notamment l’Autorité palestinienne, l’Égypte et la Jordanie. Les campagnes récentes témoignent toutefois d’un élargissement notable de son périmètre opérationnel : d’après de récentes soumissions à VirusTotal, le groupe vise désormais des entités d’autres pays arabophones, parmi lesquels Oman et le Maroc.

Malgré l’élargissement géographique de leurs attaques récentes, les thématiques de leurs leurres restent globalement inchangées. La majorité continue de porter sur des enjeux géopolitiques du Moyen-Orient, en particulier ceux liés aux territoires palestiniens. Toutefois, la campagne actuelle montre une hausse des leurres faisant référence à la Turquie et à ses relations avec l’administration palestinienne. Le Tableau 1 présente ces thématiques.

| Thème des leurres | Traduction automatique |

| اتفاقية الشراكة بين المغرب وتركيا | Accord de partenariat entre le Maroc et la Turquie |

| 1302 وزير الدفاع التركي غيرنا استراتيجيتنا في مكافحة التنظيمات الارهابية | 1302 Le ministre turc de la Défense : Nous avons modifié notre stratégie de lutte contre les organisations terroristes |

| أنباء عن تدريب عناصر من حماس في سوريا تحديدا في الجنوب بدعم تركي | Informations sur l’entraînement d’éléments du Hamas en Syrie, notamment dans le sud, avec un appui turc |

| تقرير عن مقترح حماس لتوحيد السلاح الفلسطيني تحت مظلة السلطة | Rapport sur la proposition du Hamas visant à unifier les armes palestiniennes sous l’égide de l’Autorité |

| مشاريع القرارات الخاصة بدولة فلسطين سري للغاية | Projets de résolutions concernant l’État de Palestine – Top Secret |

Tableau 1. Thèmes des leurres utilisés dans une campagne récente d’Ashen Lepus.

Analyse des évolutions récentes de la campagne d’Ashen Lepus

Analyse des archives RAR utilisées comme leurres

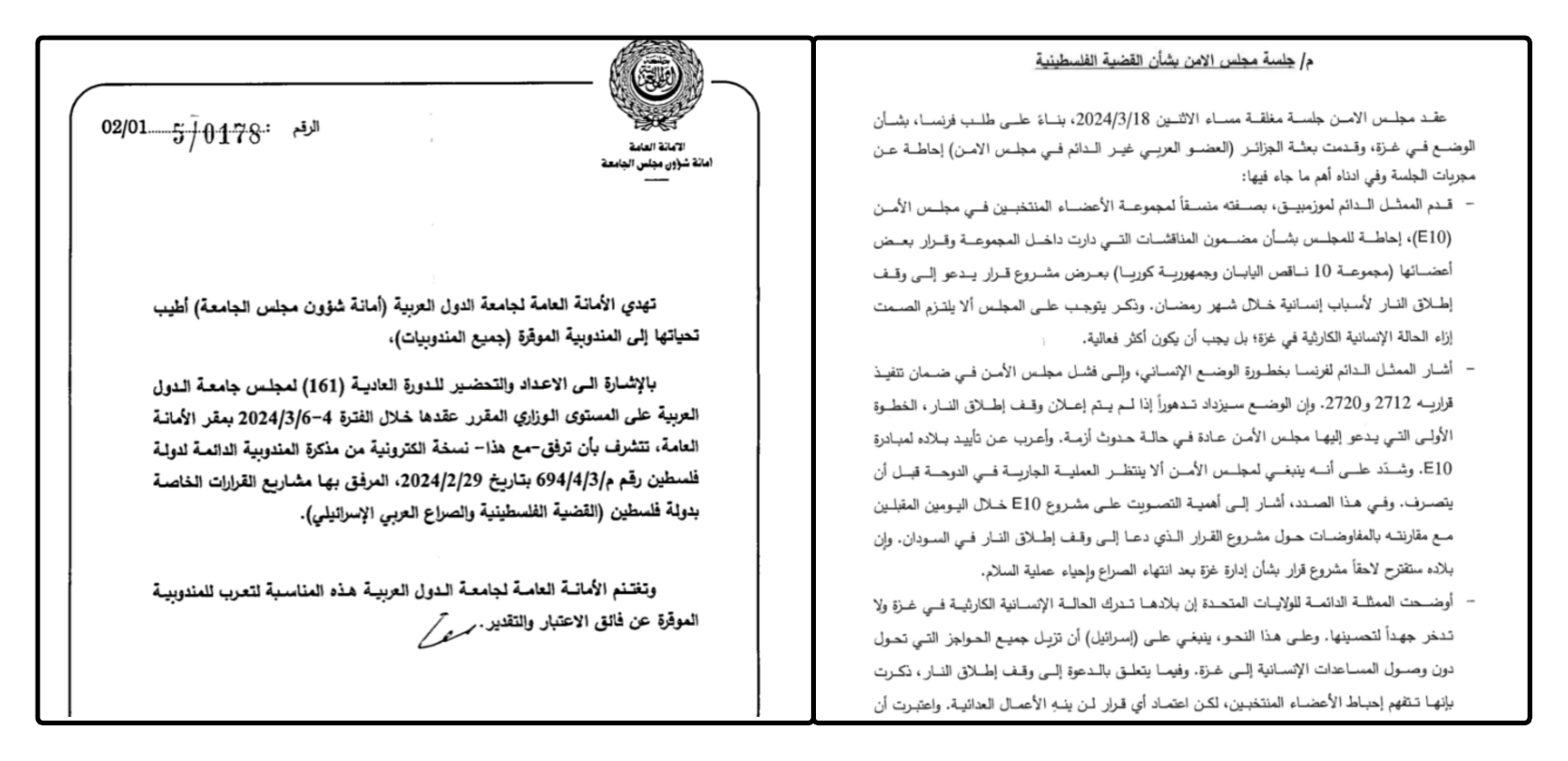

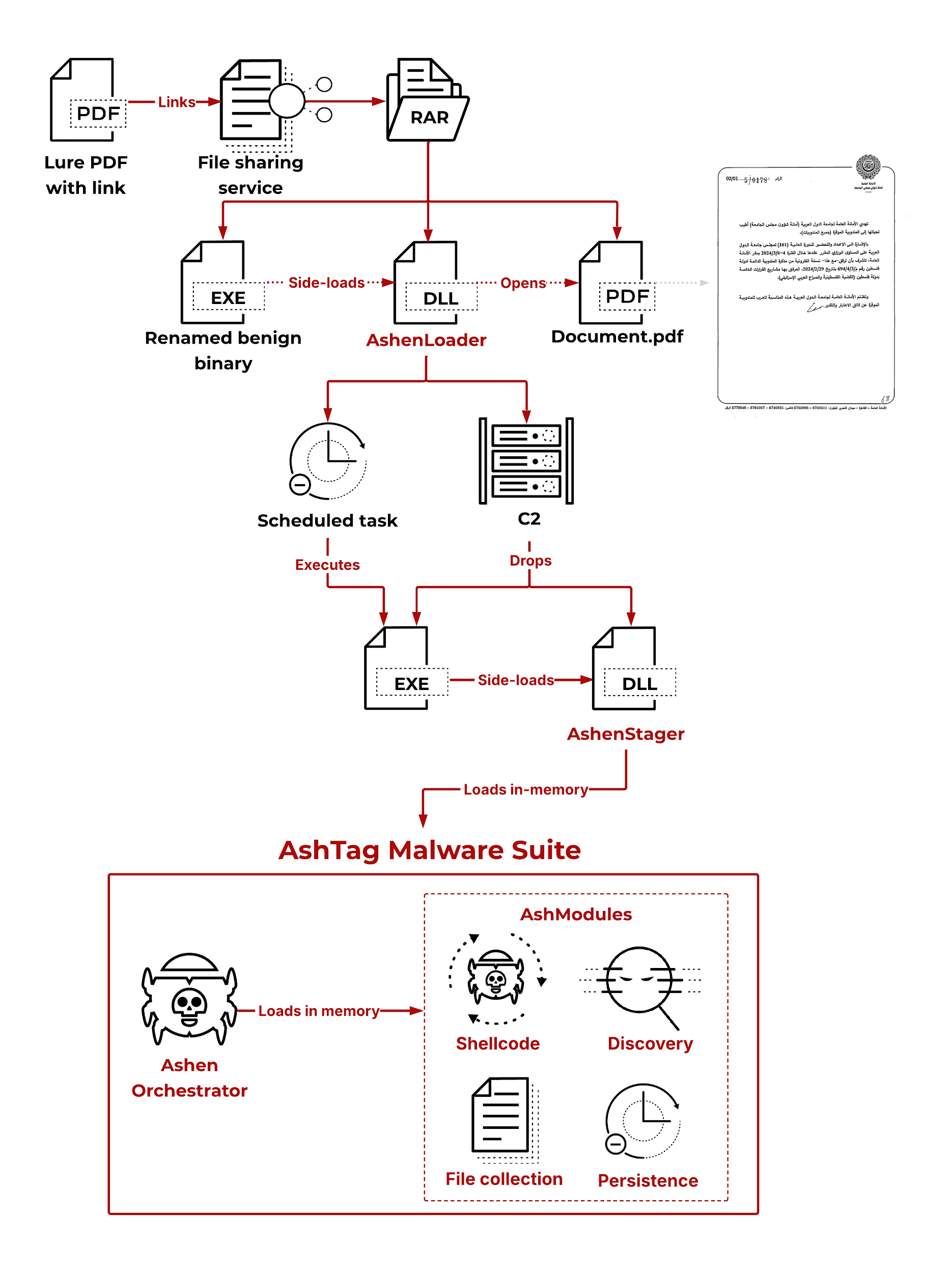

Depuis au moins 2020, Ashen Lepus utilise une chaîne d’infection multi-étapes, stable dans sa structure, pour délivrer une nouvelle suite de malwares que nous appelons « AshTag ». Cette chaîne débute généralement par un leurre bénin au format PDF, qui redirige la cible vers un service de partage de fichiers permettant de télécharger une archive RAR contenant le payload malveillant. La Figure 1 présente deux exemples de leurres, liés à des discussions menées par la Ligue des États arabes et le Conseil de sécurité des Nations Unies.

Le téléchargement puis l’ouverture de l’archive RAR déclenchent la chaîne d’événements menant à l’infection. Celle-ci repose sur trois fichiers :

- Un fichier binaire imitant un document sensible ou politique

- Un loader malveillant, exécuté en arrière-plan

- Un autre leurre au format PDF : Document.pdf

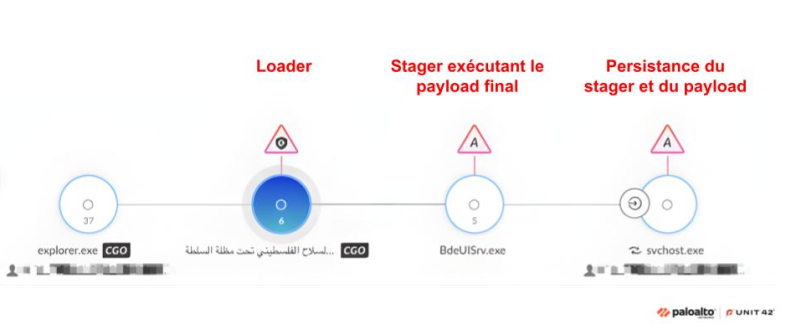

Lorsque la personne ciblée ouvre le binaire pour consulter l’article, celui-ci charge de manière détournée (via le side-loading) le premier loader malveillant (netutils.dll), qui ouvre et affiche le PDF leurre. La Figure 2 illustre la chaîne d’infection initiale dans Cortex XDR et les alertes déclenchées par les exécutables Windows responsables du side-loading des DLL et de la persistance.

Évolution de l’architecture CnC

La comparaison de cette campagne avec les précédentes révèle une modification de la convention de dénomination des domaines CnC du groupe. Au lieu d’héberger ses serveurs de commande et contrôle sur ses propres domaines, le groupe enregistre désormais de nouveaux sous-domaines – de type API ou liés à l’authentification – rattachés à des domaines légitimes. Ce changement s’inscrit dans une volonté d’améliorer son OpSec et permet de fondre plus facilement son activité dans le trafic réseau bénin. Les domaines utilisés reprennent souvent des thématiques technologiques ou médicales, telles que api.healthylifefeed[.]com, api.softmatictech[.]com ou encore auth.onlinefieldtech[.]com.

Nous avons également observé une séparation nette entre les différents serveurs, chacun étant dédié à un outil spécifique de la chaîne d’exécution. Les domaines présentent des formats variés et sont hébergés sur plusieurs numéros de systèmes autonomes (ASN). En raison du géo-repérage de ces serveurs, les outils d’analyse automatisés ne parviennent pas à exécuter l’ensemble de la chaîne et donc à relier les différentes étapes.

Dans cette campagne, le groupe a pris plusieurs mesures de précaution pour contourner la détection et l’analyse. Par exemple, les payloads secondaires sont dissimulés dans des balises HTML au sein d’une page a priori bénigne. Le serveur CnC effectue également des vérifications préliminaires sur le terminal de la victime afin de ne pas envoyer le payload dans une sandbox. Il contrôle notamment la géolocalisation de la victime et inspecte des chaînes User-Agent présentes dans le trafic et propres au malware.

Nouvelle suite de malwares AshTag et évolution de la campagne

La campagne AshTag marque une avancée significative dans l’outillage traditionnel du groupe. Lors des campagnes précédentes, les acteurs ne livraient pas de payload complet et se contentaient de mettre fin au processus parent via une simple DLL .NET. Nous estimons que les campagnes observées dans la nature constituaient une phase de test dans le développement de la chaîne d’attaque. Mais dans la campagne actuelle, Ashen Lepus déploie une suite de malwares plus sophistiquée et pleinement fonctionnelle, que nous avons nommée « AshTag ». Unit 42 utilise le nom « Lepus » pour désigner les groupes liés aux territoires palestiniens. Nous avons attribué le préfixe « Ash » aux composants du malware pour évoquer ces ressources d’attaque rudimentaires mais persistantes qui, couche après couche, finissent par étouffer les défenses d’un système et permettre de déploye l’attaque complète.

AshTag est un outil modulaire en .NET, toujours en cours de développement, qui offre un large éventail de capacités : exfiltration de fichiers, téléchargement de contenus, ou encore exécution en mémoire de modules complémentaires.

La chaîne d’infection d’AshTag est la suivante :

- La victime ciblée clique sur le fichier binaire, pensant ouvrir un document.

- Le binaire charge en arrière-plan (via le side-loading) une DLL détournée : le premier loader malveillant, que nous appelons « AshenLoader ».

- AshenLoader ouvre le leurre au format PDF sur le poste de travail.

- En arrière-plan, AshenLoader récupère et exécute une autre DLL via le side-loading : un stager que nous appelons « AshenStager ».

- AshenStager récupère et exécute le payload AshTag.

- AshenStager établit également sa persistance via une tâche planifiée exécutée par svchost.exe.

La Figure 3 montre la chaîne d’attaque complète.

Flux d’exécution du loader initial

Lors de son exécution, AshenLoader tente de collecter puis d’envoyer des données de reconnaissance initiales vers le serveur CnC de l’attaquant. Le payload AshenStager est dissimulé dans la page web du CnC, entre des balises HTML personnalisées <headerp>. Cette méthode d’intégration a déjà été documentée par le passé. Outre ces similitudes, nous avons identifié de nouvelles fonctionnalités propres à AshenLoader, détaillées à l’Annexe B.

AshenLoader récupère puis exécute un stager que nous appelons « AshenStager ». Dans les campagnes précédentes, ce stager portait le nom de Stager-X64, conformément à la nomenclature interne des attaquants. Nous suivons désormais AshenStager en tant que composant de la suite AshTag. AshenStager est chargé de manière détournée par un exécutable légitime associé à une DLL personnalisée et malveillante, nommée wtsapi32.dll.

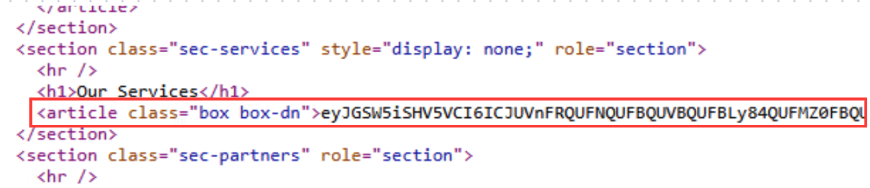

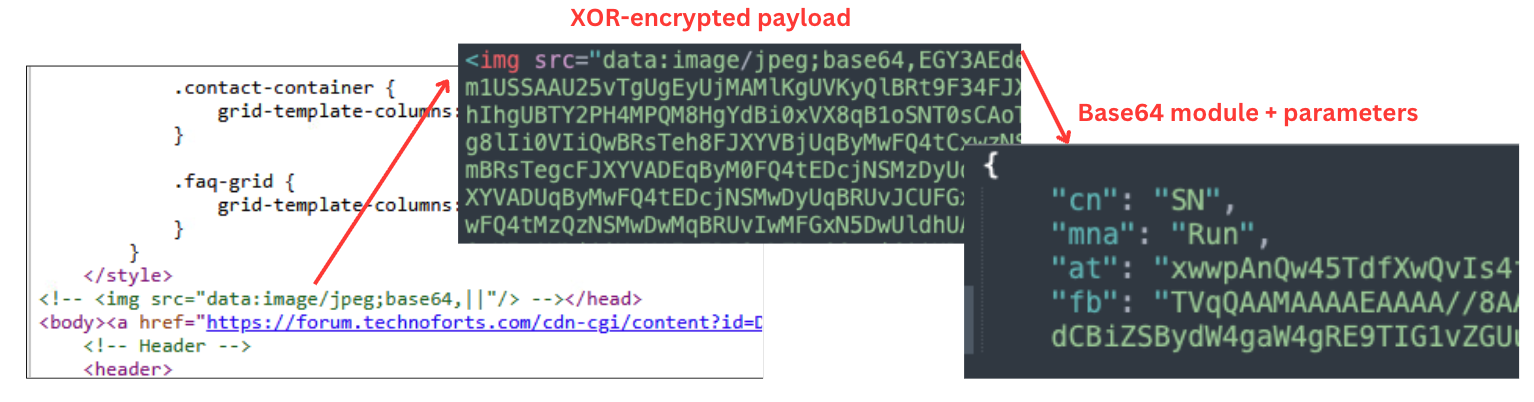

AshenStager est conçu pour envoyer une requête HTTP à son serveur CnC, puis analyser la réponse HTML afin d’en extraire un payload chiffré, dissimulé dans des balises <article>. Une fois extrait, AshenStager le décode, l’interprète et l’injecte en mémoire. Le payload final de cette chaîne est une suite de malwares orchestrée par un outil que nous appelons « AshenOrchestrator ». La Figure 4 illustre le payload encodé en Base64 de cet orchestrateur, intégré dans le contenu HTML du serveur CnC.

Suite malware AshTag

AshTag est une backdoor modulaire en .NET, conçue pour assurer une persistance furtive et l’exécution de commandes à distance. Pour ne pas éveiller les soupçons, AshTag se fait passer pour un utilitaire légitime nommé VisualServer. En réalité, cette backdoor est une suite de malwares complète, qui s’appuie sur AshenOrchestrator pour communiquer et exécuter d’autres payloads directement en mémoire.

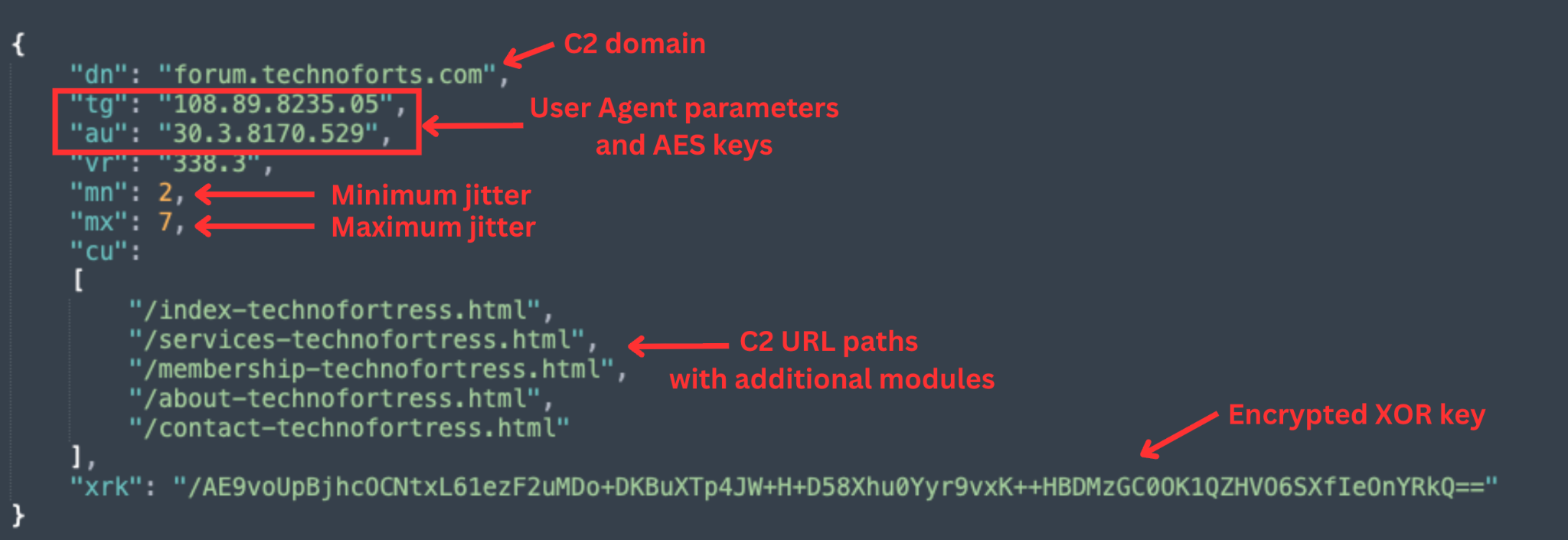

Lorsque AshenStager récupère le payload d’AshenOrchestrator, il reçoit un fichier JSON encodé en Base64. Ce fichier contient à la fois le payload et sa configuration, qui inclut divers paramètres, tels que des chemins d’URL menant aux différents modules, des clés de chiffrement et le domaine CnC. Elle comporte également des plages d’attente aléatoires (jitter) – mn et mx – utilisées pour éviter la détection du beaconing des communications CnC. La Figure 5 montre un exemple de cette configuration.

Comme la plupart des outils employés dans cette campagne, AshenOrchestrator extrait son payload suivant à partir de balises HTML intégrées. Toutefois, dans ce cas précis, le payload est dissimulé de manière encore plus subtile. Au lieu de s’appuyer sur un nom de balise codé en dur, le stager recherche dans la page HTML une balise mise en commentaire, qui contient le nom de balise pertinent. La Figure 6 illustre ce mécanisme d’intégration du payload.

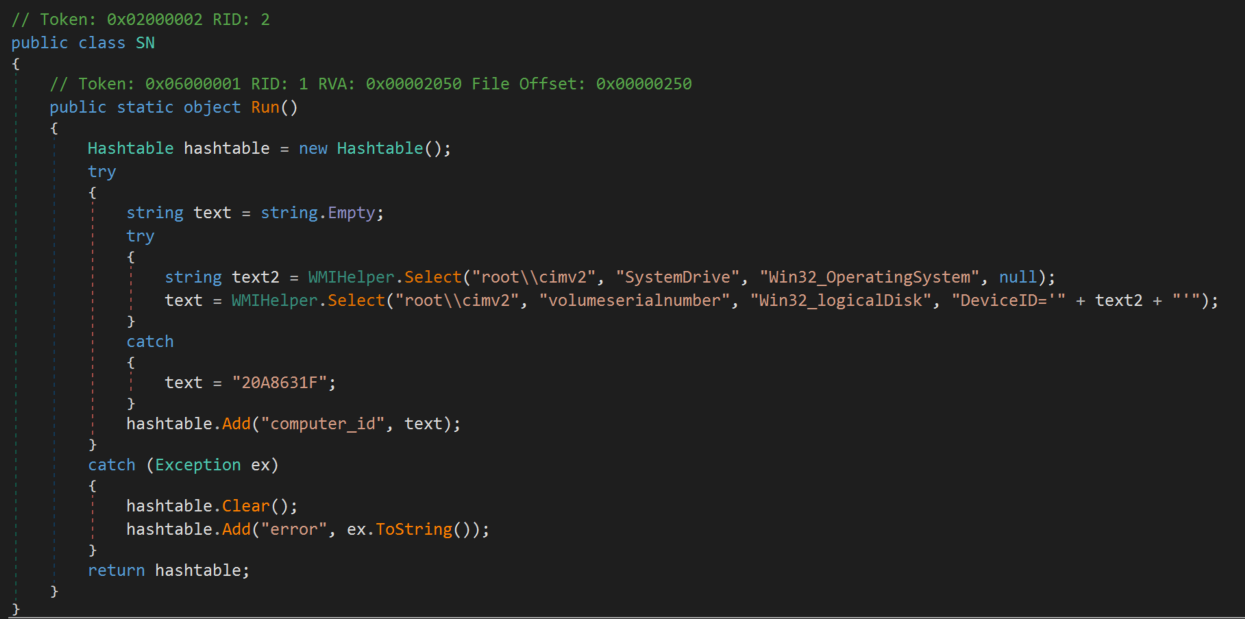

AshenOrchestrator génère une clé AES unique à partir des paramètres tg et au, puis déchiffre la clé XOR xrk. Cette clé XOR déchiffrée est ensuite utilisée pour déchiffrer la valeur HTML intégrée qui contient le payload. Celui-ci correspond à un module spécifique, encapsulé dans un autre fichier JSON encodé en Base64, lequel inclut des paramètres de configuration supplémentaires. Ces paramètres définissent notamment le nom de la méthode de chargement du module (mna) et le nom de classe (cn). Le Tableau 2 répertorie les différents noms de classe attendus par AshenOrchestrator, ainsi que leurs fonctionnalités présumées.

| Nom de classe (cn) | Fonctions présumées |

| PR1, PR2, PR3 | Persistence

Gestion des processus |

| UN1, UN2, UN3 | Désinstallation

Mise à jour Suppression |

| SCT | Capture d’écran |

| FE | Explorateur de fichiers

Gestion de fichiers |

| SN | Collecte des empreintes système (Fingerprinting) |

Tableau 2. Les différents modules Ashen et leurs objectifs présumés.

La valeur mna détermine l’action qu’AshenOrchestrator exécute pour chaque module qu’il récupère. Quatre actions sont possibles :

- Téléverser du contenu supplémentaire

- Télécharger le module sur le disque

- Exécuter le module en tant qu’assemblages .NET

- Injecter le module en mémoire

L’analyse de la méthode d’injection a révélé que son code n’était en réalité pas implémenté et renvoyait simplement la valeur false, ce qui indique que certains volets de la suite de malwares AshTag sont toujours en cours de développement.

La récupération des différents modules à des fins d’analyse s’est révélée complexe, en partie parce qu’Ashen Lepus semble effectuer une rotation régulière des modules dissimulés dans les pages web. Cela expliquerait pourquoi tous les modules ne sont pas accessibles simultanément. Nous avons également constaté que différentes clés de chiffrement permettent d’accéder à différents types de modules.

Malgré ces difficultés, nous avons pu récupérer l’un des modules chargés de collecter les empreintes système – désigné en interne sous le nom de module SN. Il s’agit d’un programme .NET extrêmement simple, qui exécute des requêtes WMI et renvoie aux attaquants un identifiant unique de la victime. La Figure 7 présente la fonction principale du module SN.

Nos données de télémétrie ont permis d’identifier les opérations menées par l’acteur de la menace, montrant qu’il recourait à d’autres modules pour préparer puis exfiltrer des fichiers.

Post-exploitation par Ashen Lepus

Après l’infection initiale automatisée, l’acteur de la menace a accédé au système compromis pour procéder à un vol de données en interaction directe. Quelques jours après l’infection d’origine, les attaquants ont chargé un module personnalisé via AshenOrchestrator et commencé à regrouper des documents spécifiques dans le dossier C:\Users\Public.

Notre analyse indique que ces documents ont été téléchargés directement depuis les comptes de messagerie de la victime, révélant l’objectif principal du groupe : obtenir des documents ciblés liés à des enjeux diplomatiques. Cette pratique s’inscrit dans la continuité des observations précédentes sur la collecte de renseignements menée par le groupe dans le cadre de conflits géopolitiques régionaux.

Pour exfiltrer les fichiers préparés, Ashen Lepus a téléchargé l’outil open source Rclone afin de transférer les données vers un serveur contrôlé par l’attaquant. Il semble que ce soit la première fois que ce groupe exploite Rclone pour l’exfiltration de données. En procédant ainsi, Ashen Lepus rejoint un nombre croissant d’acteurs qui exploitent des outils légitimes de transfert de fichiers pour dissimuler leurs activités malveillantes au sein d’un trafic réseau bénin – et ainsi échapper à la détection.

Conclusion

Ashen Lepus reste un acteur d’espionnage tenace, clairement déterminé à maintenir ses opérations tout au long du conflit régional – contrairement à d’autres groupes affiliés dont l’activité a nettement diminué. Les actions menées par cet acteur de la menace au cours des deux dernières années montrent, une fois encore, son engagement durable en faveur d’une collecte de renseignements continue.

Au cours de cette campagne, Ashen Lepus a commencé à déployer AshTag, sa nouvelle suite de malwares. Il s’agit d’une suite modulaire développée en .NET, capable d’exfiltrer des données, d’exécuter des commandes et de lancer des payloads directement en mémoire.

Si les TTP du groupe ne se distinguent pas par une grande sophistication, cette campagne marque une évolution notable dans son approche. Nous avons observé un effort clair pour renforcer son OpSec, notamment en améliorant le chiffrement des payloads, en migrant son infrastructure vers des sous-domaines à l’apparence légitime et en privilégiant l’exécution en mémoire. Cette méthode à faible coût et à fort impact permet aux acteurs de la menace d’échapper efficacement aux défenses statiques et de compliquer l’analyse.

La victimologie d’Ashen Lepus s’étend désormais au-delà de ses cibles géographiques habituelles. Associée à l’apparition de nouveaux thèmes de leurres, cette tendance indique une extension de son périmètre opérationnel. Nous estimons qu’Ashen Lepus continuera d’adapter son outillage et son ciblage afin de poursuivre ses objectifs de renseignement géopolitique. Les organisations du Moyen-Orient – en particulier celles des secteurs gouvernemental et diplomatique – doivent rester vigilantes face à cette menace en constante évolution.

Les clients de Palo Alto Networks sont mieux protégés contre les menaces décrites dans cet article grâce aux produits et services suivants :

- Les modèles de Machine Learning d’Advanced WildFire ont été mis à jour sur la base des indicateurs de compromission (IoC) identifiés dans cette recherche.

- Advanced URL Filtering et Advanced DNS Security permettent d’identifier les domaines et URL associés à cette activité comme étant malveillants.

- Cortex XDR et XSIAM

- Cortex XDR permet de prévenir les menaces décrites dans cet article grâce à son moteur de prévention des malwares. Cette approche combine plusieurs couches de protection, dont Advanced WildFire, la protection comportementale contre les menaces et le module Local Analysis afin de bloquer les malwares – connus ou non – avant qu’ils ne puissent impacter les terminaux.

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident ou composez l’un des numéros suivants :

- Amérique du Nord : Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44 20 3743 3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81 50 1790 0200

- Australie : +61.2.4062.7950

- Inde : 000 800 050 45107

Palo Alto Networks a partagé ces conclusions avec les autres membres de la Cyber Threat Alliance (CTA). Les membres de la CTA s’appuient sur ces renseignements pour déployer rapidement des mesures de protection auprès de leurs clients et perturber de manière coordonnée les activités des cybercriminels. Cliquez ici pour en savoir plus sur la Cyber Threat Alliance.

Indicateurs de compromission

Hachages SHA256 des échantillons de malware

Archives RAR

- 3502c9e4896802f069ef9dcdba2a7476e1208ece3cd5ced9f1c4fd32d4d0d768

- 1f3bd755de24e00af2dba61f938637d1cc0fbfd6166dba014e665033ad4445c0

- 4e1f7b48249dd5bf3a857d5d017f0b88c0372749fa156f5456056767c5548345

- 3d445c25752f86c65e03d4ebed6d563d48a22e424ba855001ad2db2290bf564c

- 7e5769cd8128033fc933fbf3346fe2eb9c8e9fc6aa683546e9573e7aa01a8b6b

Variante AshenLoader n°1

- f554c43707f5d87625a3834116a2d22f551b1d9a5aff1e446d24893975c431bc - dwampi.dll

- a17858f40ff506d59b5ee1ba2579da1685345206f2c7d78cb2c9c578a0c4402b - dwampi.dll

- ebe3b6977f66be30a22c2aff9b50fec8529dfa46415ea489bd7961552868f6b5 - dwampi.dll

- 8870bd358d605a5685a5f9f7785b5fee5aebdcb20e4e62153623f764d7366a3c - dwampi.dll

- 2d71d7e6ffecab8eefa2d6a885bcefe639fca988bdcac99e9b057e61698a1fd6 - dwampi.dll

- 8c44fa9bf68341c61ccaca0a3723945543e2a04d9db712ae50861e3fa6d9cc98 - wtsapi32.dll

- f380bd95156fbfb93537f35941278778819df1629cb4c5a4e09fe17f6293b7b7 - wtsapi32.dll

Variante AshenLoader n°2

- f9816bc81de2e8639482c877a8defcaed9b15ffdce12beaef1cff3fea95999d4 - srvcli.dll

- e71a292eafe0ca202f646af7027c17faaa969177818caf08569bd77838e93064 - srvcli.dll

- 739a5199add1d970ba22d69cc10b4c3a13b72136be6d45212429e8f0969af3dc - netutils.dll

- b00491dc178a3d4f320951bccb17eb85bfef23e718b4b94eb597c90b5b6e0ba2 - netutils.dll

AshenStager

- 6bd3d05aef89cd03d6b49b20716775fe92f0cf8a3c2747094404ef98f96e9376 - wtsapi32.dll

AshenOrchestrator

- 30490ba95c42cefcca1d0328ea740e61c26eaf606a98f68d26c4a519ce918c99

Module AshTag désigné sous le nom « SN »

- 66ab29d2d62548faeaeadaad9dd62818163175872703fda328bb1b4894f5e69e

Clés AES et nonce

Variante AshenLoader n°1

- Clé – {9a 20 51 98 4a 2b b1 76 ef 98 87 e3 be 87 f9 ca 44 ba 8c 19 a8 ef ba 55 62 98 e1 2a 39 21 ea 8b}

- Nonce – {44 ba 8c 19 a8 ef ba 55 62 98 e1 2a 39 21 ea 8b}

Variante AshenLoader n°2

- Clé – {60 3d eb 10 15 ca 71 be 2b 73 ae f0 85 7d 77 81 1f 35 2c 07 3b 61 08 d7 2d 98 10 a3 09 14 df f4} (clé générique par défaut)

- Nonce – {f0 f1 f2 f3 f4 f5 f6 f7 f8 f9 fa fb fc fd fe ff} (nonce générique par défaut)

- Clé XOR d’AshenStager – msasn1.dll

Domaines CnC

Backdoor

- forum.techtg[.]com

- forum.technoforts[.]com

Serveur d’exfiltration

- api.technology-system[.]com

Variante des loaders n°1

- api.healthylifefeed[.]com

- api.softmatictech[.]com

- apiv2.onlinefieldtech[.]com

- auth.onlinefieldtech[.]com

- status.techupinfo[.]com

- api.medicinefinders[.]com

- account.techupinfo[.]com

Variante des loaders n°2

- api.systemsync[.]info

- api.widetechno[.]info

Noms des tâches planifiées

- C:\Windows\System32\Tasks\Windows\WindowsDefenderUpdate\Windows Defender Updater

- C:\Windows\System32\Tasks\Windows\WindowsServicesUpdate\Windows Services Updater

- C:\Windows\System32\Tasks\Automatic Windows Update

Annexe A : Attribution

Notre analyse s’appuie sur le cadre d’attribution d’Unit 42, qui fournit une méthodologie systématique et fondée sur des preuves pour relier les activités malveillantes observées à des groupes de menace spécifiques. Cette approche dépasse les évaluations subjectives en permettant d’examiner de manière rigoureuse plusieurs dimensions des données, notamment les TTP, l’outillage, l’OpSec, l’infrastructure réseau et la victimologie.

Les tactiques, techniques et procédures (TTP)

Cette campagne présente un chevauchement significatif avec le modus operandi déjà établi d’Ashen Lepus. Le groupe élabore systématiquement des leurres rédigés en arabe portant sur l’évolution de la situation politique et militaire au Moyen-Orient, avec un accent particulier sur les territoires palestiniens.

Bien que les informations publics sur l’activité post-compromission du groupe restent limitées, les activités d’espionnage directes constatées dans le cadre de incident (en particulier le vol ciblé de documents diplomatiques) correspondent aux centres d’intérêt du groupe en matière de collecte de renseignement, ainsi qu’à son niveau de sophistication.

Les recoupements d’infrastructures

Nous avons identifié des chevauchements d’infrastructure évidents avec les rapports historiques consacrés au groupe. Plus précisément, la structure d’URL observée dans cette campagne correspond aux conclusions publiées par Check Point. Par exemple, l’URL citée dans leur rapport reprend le même schéma de dénomination des sous-domaines et la même structure de paramètres d’URL que celle relevée dans les versions précédentes du loader (api/v1.0/account?token=) :

- hxxps://support-api.financecovers[.]com/api/v1.0/account?token={encrypted_recon_data}

Une URL similaire a également été documentée dans le rapport d’OWN Security :

- https://cdn.techpointinfo.com/api/v1.0/account?token={encrypted_recon_data}

Artefacts liés au malware

L’analyse du loader révèle plusieurs fonctionnalités clés cohérentes avec les campagnes précédentes attribuées à ce groupe, telles que documentées par Check Point. Le loader continue notamment d’intégrer les payloads des étapes suivantes dans des balises HTML au sein de pages apparemment bénignes et utilise des leurres structurés de manière similaire pour initier la chaîne d’infection. Le groupe réutilise également les mêmes noms de fichiers pour ses payloads : leur backdoor SharpStage en .NET comme les versions antérieures de leur loader portaient le nom wtsapi32.dll.

Annexe B : Développement des nouvelles versions du loader

AshenLoader est une évolution probable du loader IronWind, précédemment utilisé par le groupe. Tout au long de l’année 2025, Ashen Lepus a procédé à des ajustements réguliers d’AshenLoader, qui a globalement conservé les mêmes fonctionnalités. Outre sa capacité à communiquer avec le serveur CnC pour télécharger et exécuter des payloads supplémentaires, les fonctionnalités suivantes ont été mises à jour :

- Algorithme de chiffrement : les acteurs de la menace ont implémenté un chiffrement AES-CTR-256 dans les versions du malware compilées entre le début et la fin de l’année 2025, contrairement à l’algorithme TEA mentionné dans les travaux précédents. Dans les échantillons compilés entre le milieu et la fin de 2025, ils ont modifié les valeurs de la clé de chiffrement et du compteur (nonce). Dans les deux variantes, le nonce et les clés AES sont codés en dur dans les binaires.

- Collecte d’empreintes supplémentaires sur les terminaux infectés : les nouvelles variantes fournissent aux acteurs de la menace des informations plus détaillées sur le terminal infecté que les versions précédentes (l’énumération des fichiers présents dans le répertoire ProgramFiles, par exemple).

- Mises à jour de l’URI : les variantes décrites dans les recherches publiques précédentes utilisaient le paramètre token, envoyé lors de la requête GET initiale de beaconing. Les variantes du début de 2025 sont ensuite passées aux paramètres id= et q=. Le schéma a de nouveau évolué fin 2025, les acteurs adoptant cette fois le paramètre auth=. De plus, une partie de l’URI est passée de /v1/ à /v2/.

Bien que ces ajustements ne modifient pas de manière significative la fonctionnalité du loader, ils constituent des moyens simples et efficaces d’échapper aux moteurs de détection statique.

Pour aller plus loin

Hamas-affiliated Threat Actor WIRTE Continues its Middle East Operations and Moves to Disruptive Activity - Check Point

Molerats in the Cloud - Cybereason

WIRTE Threat Group Card - Electronic Transactions Development Agency (ETDA)

WIRTE : à la recherche du temps perdu - OWN CERT

TA402 Uses Complex IronWind Infection Chains to Target Middle East-Based Government Entities - Proofpoint

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42