Avant-propos

En juin 2025, nous avons observé une nouvelle famille de ransomwares baptisée 01flip, ciblant un nombre limité de victimes dans la région Asie-Pacifique. Entièrement développé en Rust, 01flip exploite les capacités de cross-compilation de ce langage pour fonctionner sur plusieurs plateformes.

Ces acteurs, motivés par des gains financiers, ont probablement conduit cette opération via des moyens manuels. Nous avons confirmé l’existence d’une fuite de données supposément liée à une organisation touchée, publiée sur un forum du dark web peu après l’attaque. Nous suivons actuellement cette activité sous le code CL-CRI-1036, qui désigne un cluster d’opérations malveillantes vraisemblablement liées à la cybercriminalité.

Nos principales conclusions :

- Les acteurs financiers derrière CL-CRI-1036 utilisent 01flip, une nouvelle famille de ransomwares entièrement écrite en Rust

- Ce ransomware prend en charge une architecture multiplateforme, notamment Windows et Linux

- Un acteur potentiellement associé à CL-CRI-1036 propose à la vente des données sur des forums du dark web (vraisemblablement dérobées à l’aide du ransomware 01flip)

Bien que l’impact de CL-CRI-1036 demeure limité à ce stade, il est vraisemblable que cette activité soit liée aux fuites de données rapportées.

Les clients de Palo Alto Networks sont mieux protégés contre les menaces mentionnées dans cet article grâce aux produits et services suivants :

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident.

| Unit 42 – Thématiques connexes | Rust, Sliver, Ransomware, Cybercrime |

Contexte

Début juin 2025, les chercheurs de Unit 42 ont analysé un exécutable Windows suspect. Celui-ci a immédiatement retenu notre attention : il s’agissait d’un binaire écrit en Rust présentant, dans notre sandbox, un comportement typique d’un ransomware.

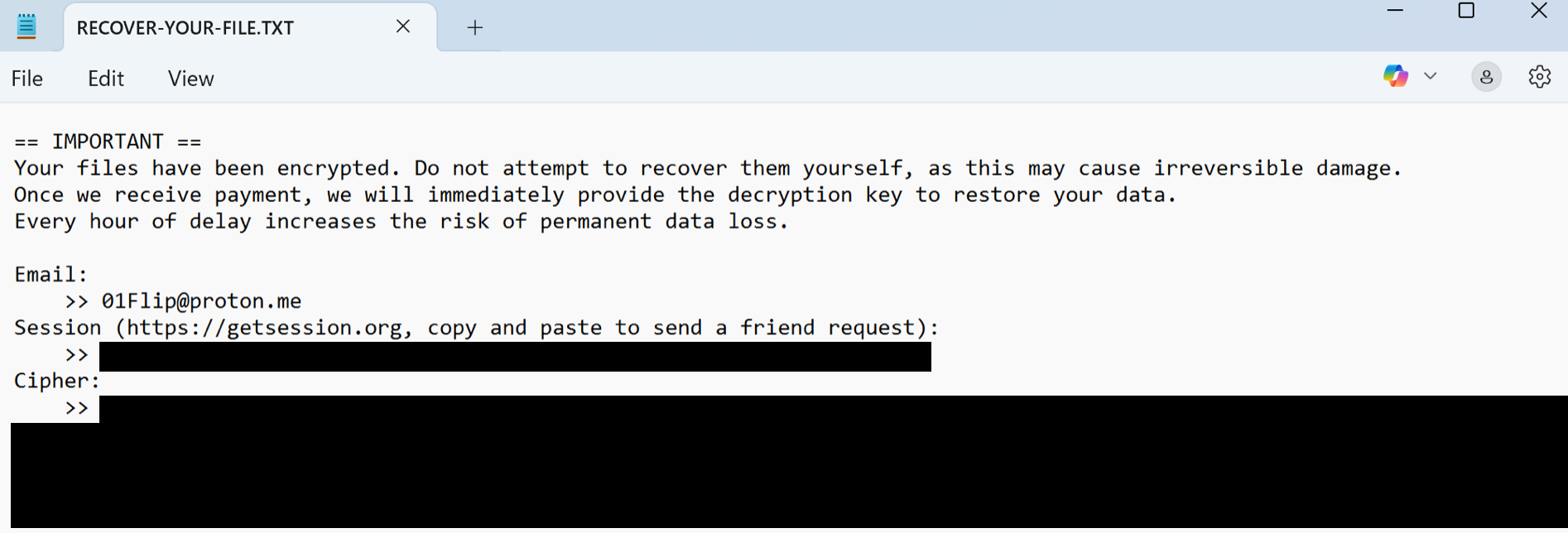

Notre analyse initiale a révélé qu’il s’agissait d’une nouvelle famille de ransomwares entièrement écrite en Rust, baptisée « 01flip ». Ce nom provient de l’extension ajoutée aux fichiers (.01flip) et de l’adresse e-mail (01Flip@proton[.]me) figurant dans la note de rançon.

Au terme de nos investigations, nous avons également identifié une version Linux du ransomware 01flip, qui présentait encore un taux de détection nul plus de trois mois après sa soumission initiale à VirusTotal.

Présentation de la campagne

Victimologie

Au moment de la rédaction, nous n’avions observé qu’un nombre très limité de victimes. Toutefois, ce ransomware a touché des organisations prenant en charge des infrastructures sociales critiques en Asie du Sud-Est.

Au fil de notre enquête, nous avons trouvé sur un forum de sécurité en ligne le message d’une personne se présentant comme victime du ransomware 01flip, affirmant que les attaquants avaient compromis un serveur Zimbra, une solution de messagerie destinée aux entreprises.

Faute d’informations suffisantes sur les victimes, nous pensons que l’utilisation du ransomware 01flip n'en est qu'à ses prémices. Toutefois, il pourrait y avoir plusieurs victimes aux Philippines et à Taïwan. C'est en tout cas ce que suggère une publication sur un forum du dark web qui, selon nous, provient d’un acteur de la menace lié à CL-CRI-1036.

Accès initial

L’analyse du réseau d’une victime révèle que l’attaquant essayait, depuis début avril 2025, d’exploiter d’anciennes vulnérabilités – notamment CVE-2019-11580 – sur des applications exposées à Internet. La méthode d’accès au système reste inconnue. Un mois plus tard, l’attaquant réussissait cependant à déployer une version Linux de Sliver, un framework open source d’émulation des modes opératoires des attaquants, multi-plateforme et développé en Go.

Post-exploitation

Fin mai 2025, l’acteur à l’origine de CL-CRI-1036 est parvenu à se déplacer latéralement vers une autre machine Linux en téléchargeant un nouvel implant Sliver, configuré cette fois en profil TCP Pivot. Une semaine plus tard, nous avons confirmé que les attaquants avaient déployé plusieurs instances du ransomware 01flip sur de nombreux terminaux du réseau, aussi bien sous Windows que sous Linux.

Les méthodes précises utilisées par les attaquants pour déployer le ransomware après la compromission initiale restent inconnues. Toutefois, compte tenu de la rapidité à laquelle le ransomware s’est propagé sur plusieurs appareils, il est très probable que les attaquants aient mené les actions suivantes, possiblement à l’aide de Sliver et de ses modules :

- Reconnaissance directement sur les machines

- Extraction d’identifiants

- Latéralisation

Analyse technique du ransomware 01flip

Analyse initiale

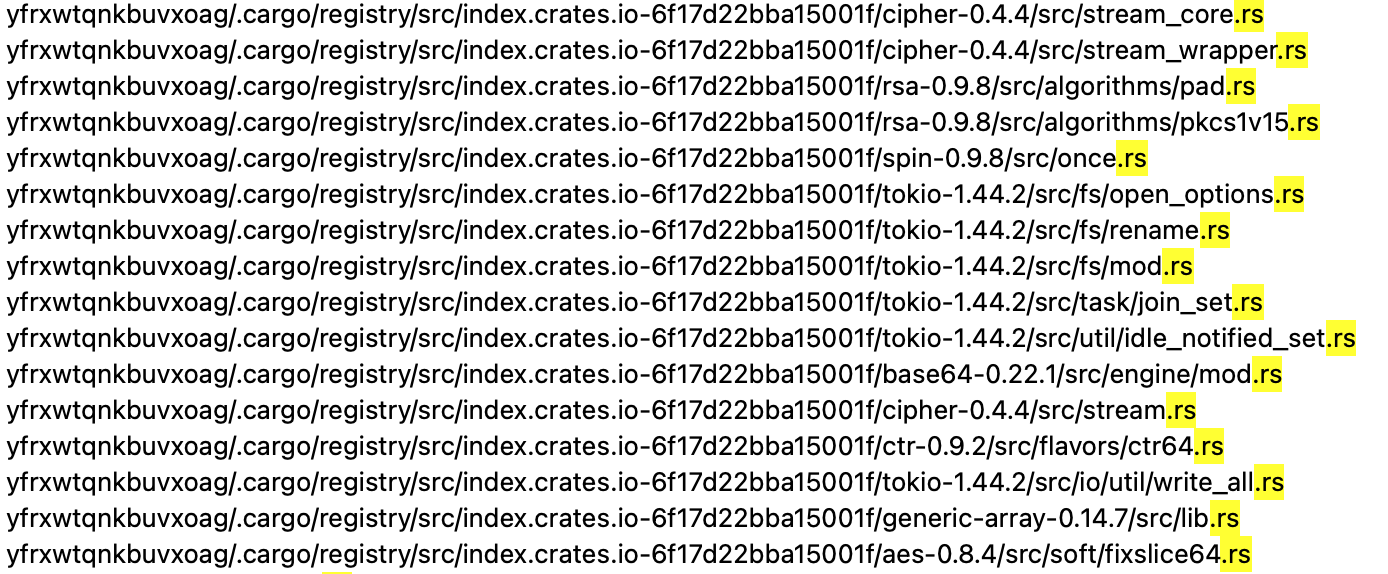

Fin octobre, nous avions identifié des versions Windows et Linux du ransomware 01flip. Contrairement à d’autres malwares utilisés par des cybercriminels, l’échantillon 01flip n’est ni packé ni fortement obfusqué. Nous pouvons donc facilement conclure qu’il a été compilé à partir de code source Rust, notamment grâce à l’extension de fichier (.rs) illustrée en Figure 1.

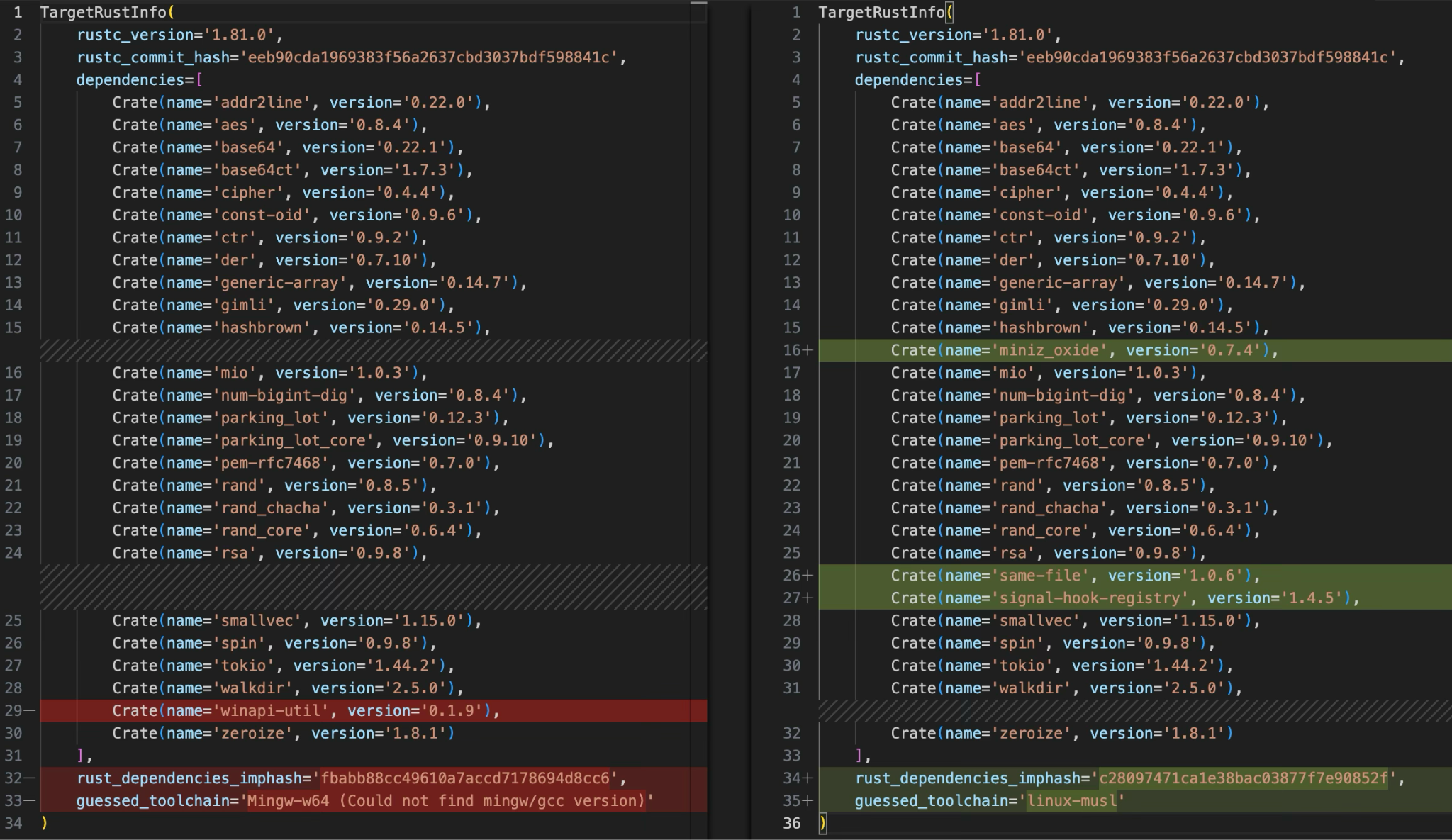

La figure 2 illustre les différences de résultats obtenus avec rustbininfo entre les échantillons Windows et Linux. L’outil rustbininfo génère une liste de dépendances (appelées « crates » dans Rust), que nous avons utilisée pour comparer les deux échantillons.

Hormis les bibliothèques propres à chaque architecture, on constate que la version de Rust, le hash du commit et les versions des bibliothèques correspondent dans l’ensemble. La plupart des fonctionnalités sont donc identiques, même si nous avons relevé quelques différences que nous décrirons plus loin.

Le compilateur Rust génère généralement un code assembleur plus complexe que celui produit par les compilateurs C/C++ traditionnels. Cette complexité supplémentaire peut rendre la rétro-ingénierie de malwares écrits en Rust plus difficile pour les analystes. Malgré cela, les fonctionnalités du malware restent simples et directes.

Fonctionnalités du ransomware

Voici un aperçu du comportement du ransomware 01flip :

- Énumération de tous les lecteurs possibles (par exemple, de A: à Z🙂

- Création d’une note de rançon, RECOVER-YOUR-FILE.TXT, dans tous les répertoires accessibles en écriture

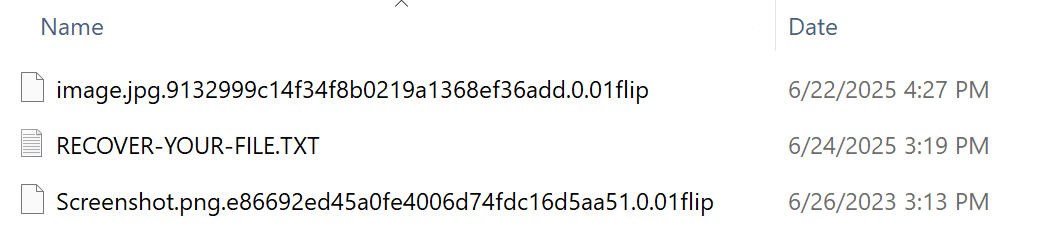

- Renommage des fichiers portant certaines extensions selon la convention suivante : <NOM_D’ORIGINE>.<ID_UNIQUE>.<0 ou 1>.01flip

- Chiffrement des fichiers (AES-128-CBC et RSA-2048)

- Suppression de son propre fichier exécutable

Techniques d’évasion

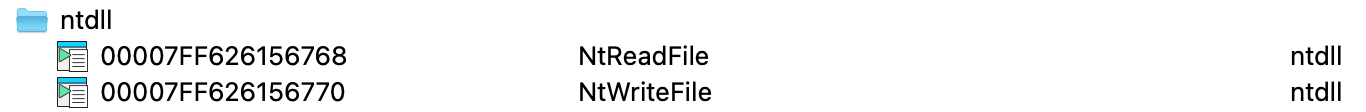

Le ransomware 01flip met en œuvre plusieurs techniques d’évasion. Par exemple, les versions Linux et Windows sont conçues pour utiliser autant que possible des API ou des appels système de bas niveau, car ces opérations se confondent plus facilement avec l’activité normale de l'OS. La Figure 3 présente un exemple d’API natives utilisées dans notre échantillon de la version Windows de 01flip.

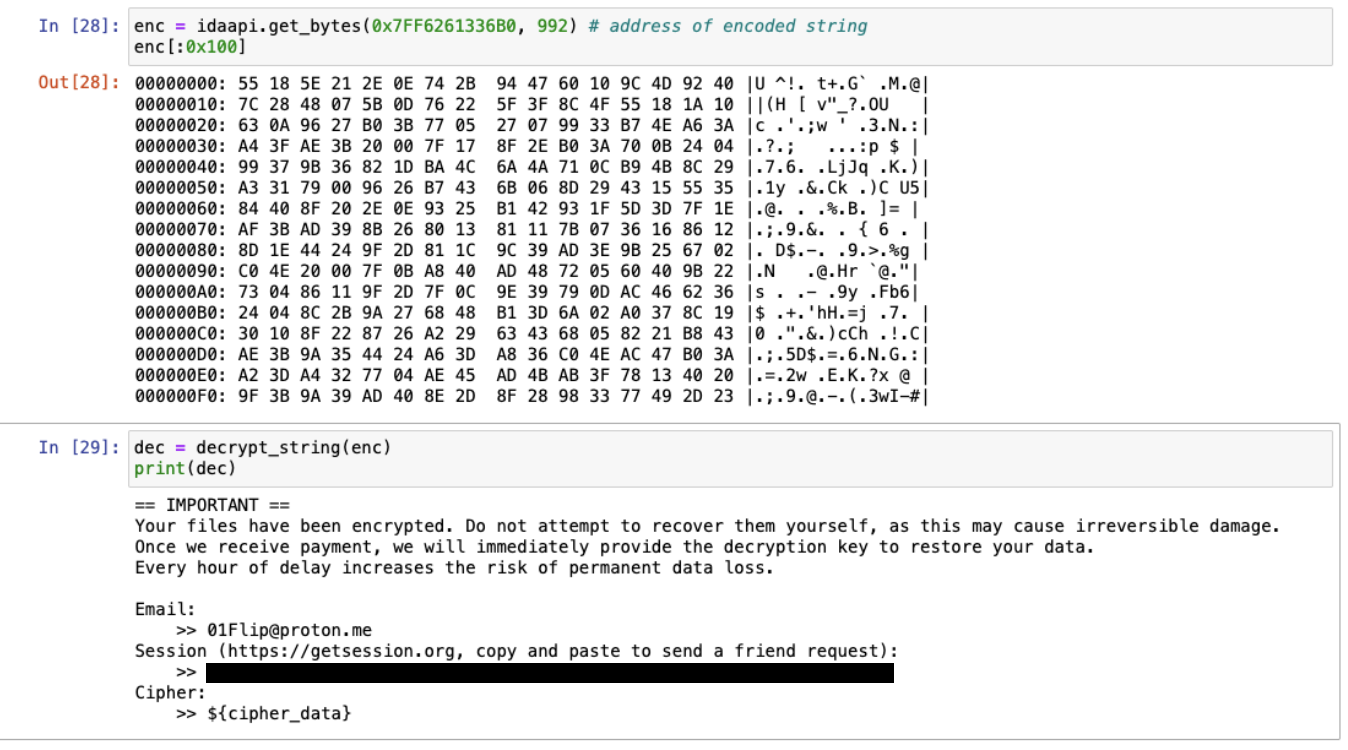

En outre, la plupart des chaînes définies par les développeurs dans le code du ransomware sont encodées. Ces chaînes ne sont décodées qu’au moment de l’exécution :

- le contenu de la note de rançon

- le nom du fichier de la note de rançon

- la liste des extensions

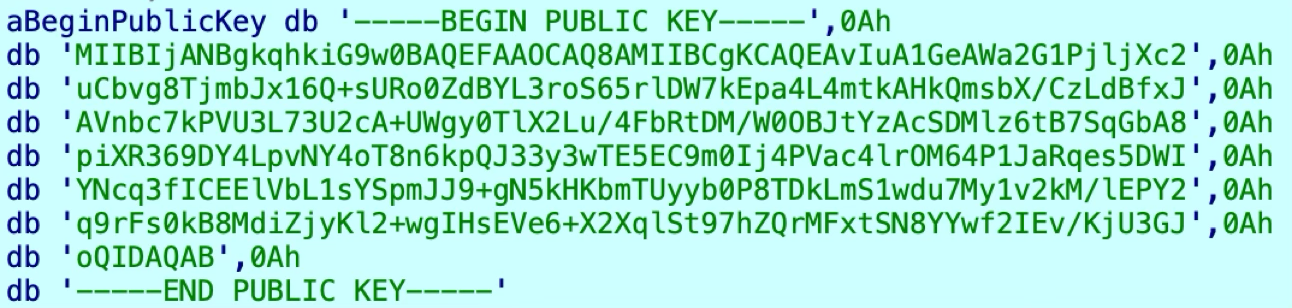

- la clé publique RSA

L’algorithme décode chaque chaîne encodée en appliquant une opération SUB tous les deux octets, comme suit.

|

1 2 3 4 5 |

from more_itertools import chunked def decrypt_string(enc: bytes) -> str: return ''.join(chr(chunk[0] - chunk[1]) for chunk in chunked(enc, 2)) |

Dans la variante Windows, les chaînes encodées sont intégrées dans les sections .text ou .data en fonction de leur longueur. La Figure 4 montre comment le ransomware 01flip décode le modèle de la note de rançon.

Des techniques comme l’invocation d’appels système ou l’usage de chaînes encodées ne constituent pas, à elles seules, une stratégie d’évasion réellement efficace. Comme l’échantillon de 01flip que nous avons analysé s’exécute normalement dans un environnement sandbox, il reste relativement simple à détecter.

La plupart des ransomwares sont relativement simples et bruyants. Cependant, certains échantillons de 01flip intègrent une technique anti-sandbox basique : ils vérifient si le nom du fichier contient la chaîne « 01flip ». Si c’est le cas, le ransomware saute directement à la suppression d’indicateurs sans procéder au chiffrement des fichiers.

Chiffrement des données

Avant de chiffrer les fichiers, le ransomware 01flip dépose des notes de rançon dans tous les répertoires accessibles en écriture. Ces notes contiennent les informations de contact ainsi que les données de chiffrement nécessaires pour obtenir une clé permettant de déchiffrer les fichiers de la victime, comme illustré à la Figure 5.

Le ransomware 01flip exclut du chiffrement les fichiers portant certaines extensions. Cette liste d’exclusions peut être consultée dans l’Annexe A. 01flip chiffre les fichiers à l’aide de l’algorithme AES. La clé de session utilisée pour le chiffrement est elle-même chiffrée au moyen d’une clé publique RSA intégrée. La Figure 6 montre un exemple de cette clé RSA.

Les fichiers chiffrés sont ensuite renommés selon la convention <NOM_D’ORIGINE>.<ID_UNIQUE>.<0 ou 1>.01flip, comme illustré à la Figure 7.

Suppression des indicateurs

Une fois le chiffrement terminé, le ransomware 01flip tente d’effacer toute trace de sa présence afin d’empêcher sa récupération sur l’hôte infecté. Les variantes Windows et Linux exécutent respectivement les commandes suivantes, après avoir remplacé ${self_name} par leur nom de fichier actuel.

|

1 2 3 |

# Windows ping 127.0.0.7 -n 5 > Nul & fsutil file setZeroData offset=0 length=4194303 ${self_name} > Nul & Del /f /q ${self_name} |

|

1 2 3 |

# Linux sleep 5 && dd if=/dev/urandom of=${self_name} bs=1M count=4 > /dev/null 2>&1 && rm ${self_name} > /dev/null 2>&1 |

Attribution possible

Activité des attaquants

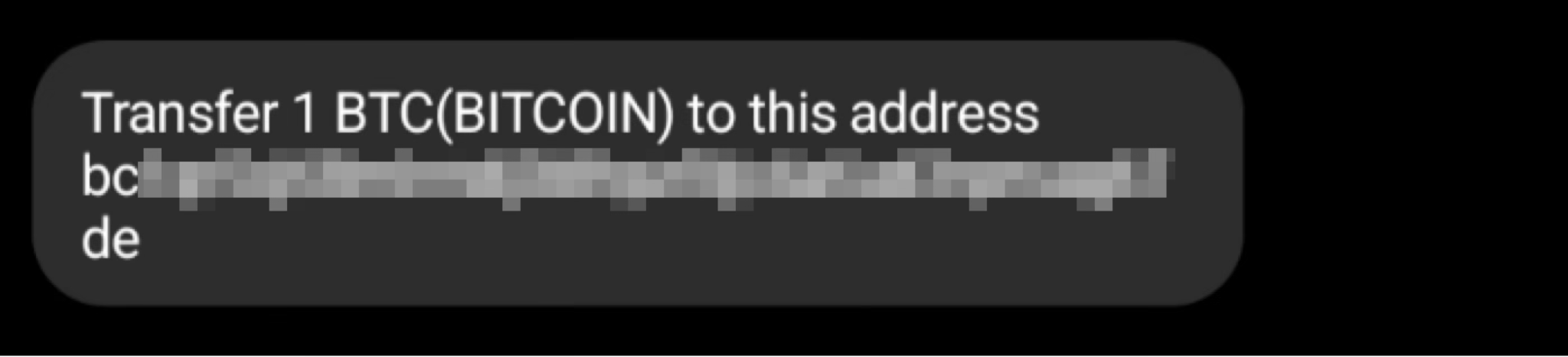

À ce stade, les attaquants impliqués dans cette campagne exigent une rançon d’un bitcoin (BTC) pour déchiffrer les fichiers. Les échanges se font par e-mail sécurisé ou via un canal de messagerie privé. La Figure 8 montre un exemple de cette demande formulée dans un message.

Fin octobre, les attaquants derrière CL-CRI-1036 ne semblaient pas disposer d’un site de double extorsion, contrairement à ce que l’on observe fréquemment chez les groupes récents de ransomware-as-a-service (RaaS).

De nouvelles investigations ont révélé une fuite de données présumée concernant l’organisation touchée, publiée sur un forum du dark web dès le lendemain du déploiement du ransomware. La Figure 9 présente cette publication. Nous n’avons pas pu en vérifier l’authenticité, mais les réactions positives d’autres utilisateurs du forum laissent penser que les données sont crédibles.

Si l’auteur du message est inscrit sur ce forum depuis avril 2023, nous n’avons identifié que trois messages postés depuis juin 2025. Selon cette publication, des victimes auraient également été ciblées à Taïwan et aux Philippines. Le nom d’utilisateur n’a rien de particulièrement distinctif, mais nous avons confirmé qu’un utilisateur russophone portant le même pseudonyme vend, depuis 2020, des données et des accès réseau sur le forum XSS, bien connu sur le dark web.

À noter que le ransomware 01flip ne permet pas d’exfiltrer des données : le seul lien possible entre cet utilisateur et 01flip est la victime.

Recoupement possible avec LockBit ?

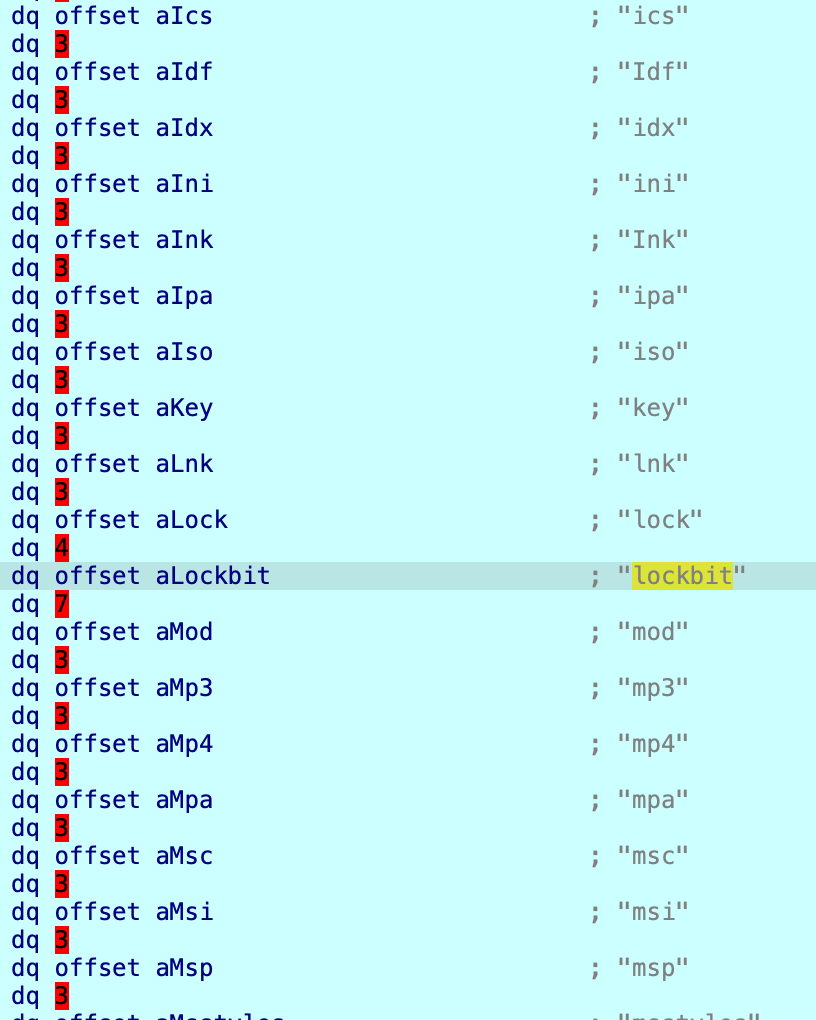

Dans le cadre de notre analyse du ransomware 01flip, nous avons identifié un élément particulièrement intéressant dans la liste des extensions de fichiers exclues du chiffrement – à savoir « lockbit » (cf. Figure 10).

Le fait d’éviter de chiffrer les fichiers portant cette extension laisse envisager un possible lien entre l’acteur de la menace derrière CL-CRI-1036 et le groupe à l’origine du ransomware LockBit, que nous suivons sous le nom de Flighty Scorpius. Toutefois, en dehors de ce détail inhabituel dans le code, nous n’avons trouvé aucun autre élément reliant ces deux familles de ransomware.

Conclusion

Nous avons présenté une activité émergente que nous suivons actuellement sous le code CL-CRI-1036, impliquant des attaquants motivés par l'appât du gain. Ces derniers utilisent un nouveau ransomware en Rust : 01flip. Cette activité illustre les défis auxquels les défenseurs sont confrontés face à des acteurs qui adoptent des langages de programmation modernes pour développer leurs malwares. D’après notre analyse, cette campagne en est encore à un stade précoce et pourrait être liée à une fuite de données présumée publiée sur un forum du dark web.

Protection et atténuation des risques par Palo Alto Networks

Les clients de Palo Alto Networks sont mieux protégés contre les menaces mentionnées ci-dessus grâce aux produits suivants :

- Les modèles de Machine Learning d’Advanced WildFire ont été mis à jour sur la base des indicateurs de compromission (IoC) identifiés dans cette recherche.

- Cortex XDR et XSIAM contribuent à prévenir les menaces décrites dans cet article grâce au moteur de prévention des logiciels malveillants. Cette approche combine plusieurs niveaux de protection, notamment WildFire, Behavioral Threat Protection et le module Local Analysis, afin d'empêcher les logiciels malveillants connus et inconnus de nuire aux terminaux.

De plus, le module Anti-Ransomware permet à Cortex XDR de protéger contre les activités de chiffrement associées aux ransomwares, afin d'aider à analyser et à stopper les ransomwares avant toute perte de données.

- Cortex Xpanse peut aider à détecter les instances exposées à Internet de logiciels non sécurisés, tels que Atlassian Crowd Server, qui a été signalé comme étant exploité par CVE-2019-11580 et conduisant à un accès initial.

Cortex Xpanse dispose d'une règle de surface d'attaque pour « Atlassian Crowd Server non sécurisé » destinée à identifier cet exemple, ainsi que de nombreuses autres détections prêtes à l'emploi pour les applications présentant des vulnérabilités RCE qui sont attrayantes pour les opérateurs de ransomware.

Toutes les détections dans Cortex Xpanse sont également disponibles dans Cortex XSIAM dans le cadre du module complémentaire Attack Surface Management (ASM).

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident ou composez l’un des numéros suivants :

- Amérique du Nord : Gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44 20 3743 3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81 50 1790 0200

- Australie : +61.2.4062.7950

- Inde : 000 800 050 45107

- Corée du Sud : +82.080.467.8774

Palo Alto Networks a partagé ces conclusions avec les autres membres de la Cyber Threat Alliance (CTA). Les membres de la CTA s’appuient sur ces renseignements pour déployer rapidement des mesures de protection auprès de leurs clients et perturber de manière coordonnée les activités des cybercriminels. Cliquez ici pour en savoir plus sur la Cyber Threat Alliance.

Indicateurs de compromission

Échantillons malveillants

Version Windows du ransomware 01flip

- Hachage SHA-256 : 6aad1c36ab9c7c44350ebe3a17178b4fd93c2aa296e2af212ab28d711c0889a3

- Taille du fichier : 741 888 octets

- Type de fichier : exécutable PE32+ (GUI) x86-64 (stripped to external PDB), pour Windows

Version Linux du ransomware 01flip

- Hachage SHA-256 : e5834b7bdd70ec904470d541713e38fe933e96a4e49f80dbfb25148d9674f957

- Taille du fichier : 948 640 octets

- Type de fichier : exécutable ELF 64-bit LSB, x86-64, version 1 (SYSV), lié en static-pie, stripped

Beacon Sliver Linux, profil TCP Pivot utilisé comme C2

- Hachage SHA-256 : ba41f0c7ea36cefe7bc9827b3cf27308362a4d07a8c97109704df5d209bce191

- Taille du fichier : 13 414 400 octets

- Type de fichier : exécutable ELF 64-bit LSB, x86-64, version 1 (SYSV), lié statiquement, stripped

Annexe : liste des extensions exclues du chiffrement

A-L

- 01flip

- 386

- Idf

- Ink

- a

- adv

- ani

- apk

- app

- bat

- bin

- cab

- cmd

- com

- cpl

- cur

- deb

- deskthemepack

- diagcab

- diagcfg

- diagpkg

- dll

- dmg

- dmp

- drv

- encrypt

- exe

- fnt

- fon

- gadget

- hlp

- hta

- icl

- icns

- ico

- ics

- idx

- ini

- ipa

- iso

- key

- la

- lnk

- lock

- lockbit

M-Z

- mod

- mp3

- mp4

- mpa

- msc

- msi

- msp

- msstyles

- msu

- nls

- nomedia

- o

- ocx

- otf

- part

- pdb

- pif

- prf

- ps1

- reg

- rom

- rpd

- rtp

- scr

- sfcache

- shs

- so

- spl

- sys

- theme

- themepack

- tmp

- ttf

- wad

- wav

- winmd

- wma

- woff

- wpx

- xex

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42