Résumé exécutif

Cette enquête dévoile un nouveau groupe de cyberespionnage que Unit 42 suit sous le nom de TGR-STA-1030. Nous désignons l'activité de ce groupe sous le nom de "Campagnes de l'ombre" (Shadow Campaigns). Nous estimons avec un haut degré de confiance que TGR-STA-1030 est un groupe parrainé par un État, opérant depuis l'Asie. Au cours de l'année écoulée, ce groupe a compromis des organisations gouvernementales et des infrastructures critiques dans 37 pays. Cela signifie qu'environ un pays sur cinq a subi une compromission critique menée par ce groupe l'année dernière. De plus, entre novembre et décembre 2025, nous avons observé le groupe mener une reconnaissance active contre des infrastructures gouvernementales associées à 155 pays.

Ce groupe cible principalement les ministères et départements gouvernementaux. Par exemple, le groupe a compromis avec succès :

- Cinq entités nationales d'application de la loi/contrôle des frontières

- Trois ministères des finances et divers autres ministères

- Des départements alignés sur des fonctions économiques, commerciales, diplomatiques et liées aux ressources naturelles à l'échelle mondiale

Compte tenu de l'ampleur des compromissions et de l'importance de ces organisations, nous avons notifié les entités touchées et leur avons proposé notre aide via des protocoles de divulgation responsable.

Nous décrivons ici la sophistication technique des acteurs, y compris les techniques d'hameçonnage et d'exploitation, les outils et l'infrastructure utilisés par le groupe. Nous fournissons des indicateurs défensifs incluant l'infrastructure active au moment de cette publication. En outre, nous explorons en profondeur la victimologie par région dans le but de démontrer les motivations suspectées du groupe. Les résultats indiquent que ce groupe priorise ses efforts contre les pays qui ont établi ou explorent certains partenariats économiques.

En outre, nous avons partagé ces indicateurs au préalable avec nos pairs du secteur pour assurer une défense inter-industrielle robuste contre cet acteur malveillant.

Les clients de Palo Alto Networks sont mieux protégés contre les menaces décrites dans cet article grâce à nos produits et services, notamment :

- Advanced URL Filtering et Advanced DNS Security

- Advanced WildFire

- Advanced Threat Prevention

- Cortex XDR et XSIAM

Si vous pensez avoir été compromis ou si vous avez une urgence, contactez l'équipe de réponse aux incidents de Unit 42.

| Sujets Unit 42 liés | Asie, Phishing |

Introduction à l'acteur

Unit 42 a identifié pour la première fois TGR-STA-1030 (alias UNC6619) lors d'une enquête sur un groupe de campagnes d'hameçonnage malveillantes (désignées ici sous le nom de Campagnes de l'ombre) ciblant des gouvernements européens au début de 2025. Nous utilisons le préfixe TGR-STA comme indicateur temporaire pour désigner une activité alignée sur un État, en attendant d'affiner l'attribution à une organisation spécifique.

Depuis notre enquête initiale, nous avons identifié une infrastructure de l'acteur remontant à janvier 2024, ce qui suggère que le groupe est actif depuis au moins deux ans. Au cours de l'année écoulée, nous avons surveillé l'évolution et l'expansion du groupe alors qu'il compromettait :

- Cinq entités nationales d'application de la loi/contrôle des frontières

- Trois ministères des finances et divers autres ministères

- Des départements alignés sur des fonctions économiques, commerciales, diplomatiques et liées aux ressources naturelles à l'échelle mondiale

Nous estimons avec un haut degré de confiance que TGR-STA-1030 est un groupe aligné sur un État opérant depuis l'Asie. Nous basons cette évaluation sur les conclusions suivantes :

- Utilisation fréquente d'outils et de services régionaux

- Préférences de paramètres linguistiques

- Ciblage et timing s'alignant régulièrement sur des événements et des renseignements d'intérêt pour la région

- Connexions en amont vers une infrastructure opérationnelle originaire de la région

- Activité de l'acteur correspondant régulièrement au fuseau horaire GMT+8

De plus, nous avons découvert que l'un des attaquants utilise le pseudonyme « JackMa », qui pourrait faire référence à l'homme d'affaires milliardaire et philanthrope cofondateur du groupe Alibaba et de Yunfeng Capital.

Hameçonnage (Phishing)

En février 2025, Unit 42 a enquêté sur un groupe de campagnes d'hameçonnage malveillantes ciblant des gouvernements européens. Ces campagnes suivaient un modèle d'envoi à des destinataires gouvernementaux avec pour leurre une réorganisation de ministère ou de département, et des liens vers des fichiers malveillants hébergés sur mega[.]nz. La Figure 1 ci-dessous en montre un exemple.

Cliquer sur le lien entraîne le téléchargement d’un fichier d'archive dont la langue et la dénomination sont cohérentes avec le pays et le ministère ciblés.

Nous estimons qu'une entité gouvernementale estonienne a identifié la campagne et a téléchargé une telle archive zip sur un dépôt public de logiciels malveillants. Dans ce cas, le nom de fichier estonien était :

Politsei- ja Piirivalveameti organisatsiooni struktuuri muudatused.zip

Cela se traduit par « Modifications de la structure organisationnelle du Conseil de la Police et des Gardes-frontières.zip ».

Chargeur DiaoYu

En analysant l'archive, nous avons constaté que le contenu avait été modifié pour la dernière fois le 14 février 2025. De plus, l'archive elle-même contient un fichier exécutable portant un nom identique à celui du ZIP ainsi qu'un fichier de zéro octet nommé pic1.png.

En examinant les métadonnées de l'exécutable, nous avons trouvé que la version du fichier est présentée comme 2025,2,13,0, ce qui suggère que le fichier a probablement été créé la veille, le 13 février. Cette date correspond également à l'horodatage de compilation PE.

En outre, les métadonnées montrent que le nom original du fichier était DiaoYu.exe. Le terme Diaoyu se traduit par « pêche », ou « phishing » dans un contexte de cybersécurité.

Le malware emploie un garde-fou d'exécution à double étape pour contrecarrer l'analyse automatisée en sandbox. Au-delà de l'exigence matérielle d'une résolution d'écran horizontale supérieure ou égale à 1440, l'échantillon effectue une vérification de dépendance environnementale pour un fichier spécifique (pic1.png) dans son répertoire d'exécution.

Dans ce contexte, pic1.png agit comme un contrôle d'intégrité basé sur un fichier. Si l'échantillon de malware est soumis à une sandbox de manière isolée, l'absence de ce fichier auxiliaire provoque la terminaison « gracieuse » du processus avant l’exécution de la charge utile, masquant efficacement son comportement malveillant. Ce n'est qu'une fois ces prérequis satisfaits que le malware procède à l'audit de l'hôte pour les produits de cybersécurité suivants :

- Avp.exe (Kaspersky)

- SentryEye.exe (Avira)

- EPSecurityService.exe (Bitdefender)

- SentinelUI.exe (Sentinel One)

- NortonSecurity.exe (Symantec)

Cette sélection restreinte de produits est intéressante, et il n'est pas clair pourquoi l'acteur a choisi de ne rechercher que ces produits spécifiques. Bien que diverses familles de malwares vérifient couramment la présence de produits antivirus, les auteurs de malwares incluent généralement une liste plus complète englobant une variété de fournisseurs mondiaux.

Après avoir vérifié ces produits, le malware télécharge les fichiers suivants depuis GitHub :

- hxxps[:]//raw.githubusercontent[.]com/padeqav/WordPress/refs/heads/master/wp-includes/images/admin-bar-sprite[.]png

- hxxps[:]//raw.githubusercontent[.]com/padeqav/WordPress/refs/heads/master/wp-includes/images/Linux[.]jpg

- hxxps[:]//raw.githubusercontent[.]com/padeqav/WordPress/refs/heads/master/wp-includes/images/Windows[.]jpg

Il est à noter que le projet GitHub padeqav n'est plus disponible.

Enfin, le malware effectue une série d'actions sur ces fichiers qui aboutissent finalement à l'installation d'une charge utile Cobalt Strike.

Exploitation

En plus des campagnes de phishing, le groupe couple souvent des tentatives d'exploitation avec ses activités de reconnaissance pour obtenir un accès initial aux réseaux cibles. À ce jour, nous n'avons pas observé le groupe développer, tester ou déployer des exploits zero-day. Cependant, nous estimons que le groupe est à l'aise pour tester et déployer une large gamme d'outils courants, de kits d'exploitation et de codes de preuve de concept pour des exploits N-day.

Par exemple, au cours de l'année écoulée, notre service Advanced Threat Prevention a détecté et bloqué des tentatives du groupe d'exploiter les types de vulnérabilités suivants :

- Vulnérabilité d'escalade de privilèges SAP Solution Manager

- Vulnérabilité de lecture de fichier à distance (XXE) Pivotal Spring Data Commons

- Vulnérabilité d'exécution de code à distance Microsoft Open Management Infrastructure

- Vulnérabilité d'exécution de code à distance Microsoft Exchange Server

- Vulnérabilité d'exécution de code à distance D-Link

- Tentative de traversée de répertoire HTTP

- Tentative d'injection SQL HTTP

- Vulnérabilité d'exécution de code à distance Struts2 OGNL

- Vulnérabilité d'exécution de commande à distance Ruijieyi Networks

- Vulnérabilité d'exécution de commande à distance Eyou Email System

- Vulnérabilité d'injection SQL Beijing Grandview Century eHR Software

- Vulnérabilité d'exécution de code à distance Weaver Ecology-OA

- Tentative d'accès win.ini Microsoft Windows détectée

- Vulnérabilité de contournement d'authentification de téléchargement de fichier Commvault CommCell CVSearchService

- Vulnérabilité d'exécution de code à distance Zhiyuan OA

À une occasion, nous avons observé l'acteur se connectant à des services de passeport électronique et de visa électronique associés à un ministère des affaires étrangères. Comme le serveur de ces services était configuré avec le logiciel Atlassian Crowd, l'acteur a tenté d'exploiter la CVE-2019-11580, téléchargeant une charge utile nommée rce.jar. Le code inclus dans la charge utile était similaire à la description du code d'une autre analyse de la CVE-2019-11580 fournie par Anquanke.

Outils

Nous évaluons que le groupe s'appuie fortement sur un mélange de frameworks de commande et de contrôle (C2) et d'outils communs à la région des acteurs pour se déplacer latéralement et maintenir un accès persistant au sein des environnements compromis.

Frameworks C2

De 2024 jusqu'au début de 2025, nous avons observé le groupe déployer couramment des charges utiles Cobalt Strike. Cependant, au fil du temps, le groupe a progressivement adopté VShell comme outil de prédilection.

VShell est un framework C2 basé sur Go. Le groupe configure souvent son accès web sur des ports TCP éphémères à 5 chiffres utilisant des numéros ordonnés. En novembre 2025, NVISO a publié une recherche complète sur les origines de cet outil, ses fonctionnalités et son utilisation à grande échelle par de multiples groupes de menace et acteurs.

Au cours de l'année passée, nous estimons que le groupe a également exploité des frameworks comme Havoc, SparkRat et Sliver avec divers degrés de succès.

Web shells

TGR-STA-1030 a fréquemment déployé des web shells sur des serveurs web exposés à l'externe ainsi que sur des serveurs web internes pour maintenir l'accès et permettre le mouvement latéral. Les trois web shells les plus couramment utilisés par le groupe sont Behinder, Neo-reGeorg et Godzilla.

De plus, nous avons noté lors d'une enquête que le groupe a tenté d'obfusquer ses web shells Godzilla en utilisant du code provenant du projet GitHub Tas9er. Ce projet obfusque le code en créant des fonctions et des chaînes avec des noms comme Baidu. Il ajoute également des messages explicites aux gouvernements.

Tunnels

Nous avons observé le groupe exploitant GO Simple Tunnel (GOST), Fast Reverse Proxy Server (FRPS) et IOX à la fois sur leur infrastructure C2 et sur les réseaux compromis pour tunneler le trafic réseau souhaité.

Présentation de ShadowGuard

Au cours d'une enquête, nous avons identifié le groupe utilisant un nouveau rootkit noyau Linux, ShadowGuard. L'échantillon que nous avons découvert (hash SHA-256 7808B1E01EA790548B472026AC783C73A033BB90BBE548BF3006ABFBCB48C52D) est un rootkit eBPF (Extended Berkeley Packet Filter) conçu pour les systèmes Linux. À ce jour, nous estimons que l'utilisation de ce rootkit est unique à ce groupe.

Les backdoors eBPF sont notoirement difficiles à détecter car elles opèrent entièrement au sein de l'espace noyau (kernel space) hautement privilégié. Les programmes eBPF n'apparaissent pas comme des modules séparés. Au lieu de cela, ils s'exécutent à l'intérieur de la machine virtuelle BPF du noyau, ce qui les rend intrinsèquement furtifs. Cela leur permet de manipuler les fonctions système centrales et les journaux d'audit avant que les outils de sécurité ou les applications de surveillance système ne puissent voir les vraies données.

Cette backdoor exploite la technologie eBPF pour fournir les capacités de furtivité au niveau noyau suivantes :

- Dissimulation au niveau noyau : Elle peut dissimuler les détails des informations de processus directement au niveau du noyau.

- Masquage de processus (interception d'appels système/syscalls) : L'outil intercepte les appels système critiques, utilisant spécifiquement des signaux « kill » personnalisés (points d'entrée et de sortie) pour identifier les processus que l'attaquant souhaite masquer.

- Elle dissimule des identifiants de processus (PID) spécifiés, les rendant invisibles aux outils d'analyse espace utilisateur standard comme la commande Linux standard ps aux.

- Elle peut masquer jusqu'à 32 processus simultanément.

- Masquage de fichiers et de répertoires : Elle dispose d'une vérification codée en dur pour dissimuler spécifiquement les répertoires et fichiers nommés swsecret.

- Liste d'autorisation (Allow-listing) : La backdoor inclut un mécanisme de liste d'autorisation où les processus placés sur la liste sont délibérément exclus et restent non affectés par la fonctionnalité de masquage.

Au démarrage, le programme vérifiera automatiquement les éléments suivants :

- Privilèges Root

- Support eBPF

- Support Tracepoint

Des exemples de commandes une fois ShadowGuard démarré sont présentés ci-dessous dans le Tableau 1.

| Commande | Aperçu |

| kill -900 1234 | \-900 = Ajouter le PID cible (1234) à la liste d'autorisation |

| kill -901 1234 | \-901 = Supprimer le PID cible (1234) de la liste d'autorisation |

| touch swsecret_config.txt

mkdir swsecret_data Note : Par défaut, ShadowGuard masque/dissimule tout répertoire ou fichier nommé swsecret. Cela pourrait être un nom de code interne raccourci utilisé par les développeurs du rootkit pour marquer leurs propres fichiers. Exemple : « Mettre toute la configuration et les logs dans un répertoire nommé swsecret. » |

ls -la les fichiers/répertoires commençant par swsecret devraient s'afficher comme un point . (c.-à-d. qu'ils devraient être masqués) |

Tableau 1. Exemples de commandes pour ShadowGuard.

Infrastructure

Conformément à tout acteur avancé menant du cyberespionnage, ce groupe se donne beaucoup de mal pour masquer et obfusquer l'origine de ses opérations. Cependant, malgré tous ses efforts, il est exceptionnellement difficile de surmonter les deux défis suivants :

- Inspection du Trafic Réseau : Il est de notoriété publique que plusieurs nations emploient des méthodes pour censurer et filtrer le trafic entrant/sortant de leurs pays respectifs. Ainsi, il est extrêmement improbable que des groupes de cyberespionnage étrangers routent volontairement leur trafic réseau à travers une nation qui emploie ces capacités d'inspection.

- Évolution du réseau : Maintenir une infrastructure pour des opérations de cyberespionnage est difficile. Cela nécessite la création routinière de nouveaux domaines, de serveurs privés virtuels (VPS) et de tunnels réseau. Étudier l'infrastructure d'un groupe au fil du temps révèle presque toujours des erreurs où des tunnels tombent ou bien où des services de protection d'identité expirent.

Structure réseau

Nous estimons que le groupe applique une approche d'infrastructure à plusieurs niveaux pour obfusquer ses activités.

Face aux victimes (Victim-Facing)

Le groupe loue et configure régulièrement ses serveurs C2 sur une infrastructure détenue par une variété de fournisseurs de VPS légitimes et communément connus. Cependant, contrairement à la plupart des groupes qui configurent leur infrastructure malveillante chez des fournisseurs « bulletproof » ou dans des lieux obscurs, ce groupe préfère établir son infrastructure dans des pays ayant un État de droit fort.

Par exemple, le groupe choisit fréquemment des serveurs virtuels aux États-Unis, au Royaume-Uni et à Singapour. Nous estimons que cette préférence de localisation aide probablement le groupe de trois manières :

- L'infrastructure peut paraître plus légitime aux défenseurs réseau.

- Cela pourrait permettre des connexions à faible latence à travers les Amériques, l'Europe et l'Asie du Sud-Est.

- Ces lieux ont des lois, politiques et priorités distinctes qui régissent les opérations de leurs forces de l'ordre nationales et de leurs organisations de renseignement étranger. Ainsi, avoir une infrastructure dans ces lieux nécessite probablement des efforts de coopération inter-agences pour que leurs gouvernements puissent enquêter efficacement et traquer le groupe.

Relais

Pour se connecter à l'infrastructure C2, le groupe loue une infrastructure VPS supplémentaire qu'il utilise pour relayer le trafic. Ces hôtes sont souvent configurés avec SSH sur le port 22 ou un port éphémère de numéro élevé. Dans certains cas, nous avons également observé des hôtes configurés avec RDP sur le port 3389.

Proxies

Au fil du temps, le groupe a exploité une variété de capacités pour anonymiser ses connexions à l'infrastructure relais. Début 2025, nous avons observé le groupe utilisant une infrastructure que nous avons associée à DataImpulse, une entreprise qui fournit des services de proxy résidentiels. Depuis lors, nous avons observé le groupe utilisant le réseau Tor et d'autres services de proxy.

En amont (Upstream)

En traquant l'infrastructure en amont, il est important de reconnaître que l'objectif principal d'un groupe d'espionnage est de voler des données. Pour accomplir cette tâche, un groupe doit construire un chemin depuis le réseau compromis vers un réseau auquel il peut accéder. Ainsi, le flux de données en amont corrèle généralement géographiquement avec l'emplacement physique du groupe.

Comme noté ci-dessus, l'acte de maintenir toute cette infrastructure et ses connexions associées est assez difficile. À l'occasion, le groupe commet des erreurs, soit parce qu'il oublie d'établir un tunnel, soit parce qu'un tunnel tombent. Lorsque cela se produit, le groupe se connecte directement depuis son infrastructure en amont.

À plusieurs occasions, nous avons observé le groupe se connectant directement à l'infrastructure relais et face aux victimes depuis des adresses IP appartenant au Système Autonome (AS) 9808. Ces adresses IP sont détenues par un fournisseur d'accès internet dans la région du groupe.

Domaines

Nous avons identifié plusieurs domaines utilisés par le groupe pour faciliter les communications C2 des malwares. La plupart ont été enregistrés avec les domaines de premier niveau suivants :

- me

- live

- help

- tech

Les domaines notables incluent :

- gouvn[.]me

Le groupe a utilisé ce domaine pour cibler des pays francophones qui utilisent gouv pour désigner les domaines gouvernementaux. Bien que l'acteur ait constamment fait pointer ce nom de domaine vers une infrastructure VPS louée face aux victimes, nous avons noté une anomalie fin 2024. Bien que le domaine n'ait jamais pointé vers lui, l'acteur semble avoir copié un certificat X.509 avec le nom commun gouvn[.]me depuis un VPS face aux victimes vers un serveur Tencent situé dans la région des acteurs. Il y a été visible pendant quatre jours en novembre 2024.

- dog3rj[.]tech

Le groupe a utilisé ce domaine pour cibler des nations européennes. Il est possible que le nom de domaine soit une référence à « DOGE Jr », qui a plusieurs significations dans un contexte occidental, comme le Département de l'Efficacité Gouvernementale (Department of Government Efficiency) des États-Unis ou le nom d'une cryptomonnaie. Ce domaine a été enregistré en utilisant une adresse e-mail associée au domaine 888910[.]xyz.

- zamstats[.]me

Le groupe a utilisé ce domaine pour cibler le gouvernement zambien.

Aperçu du ciblage mondial

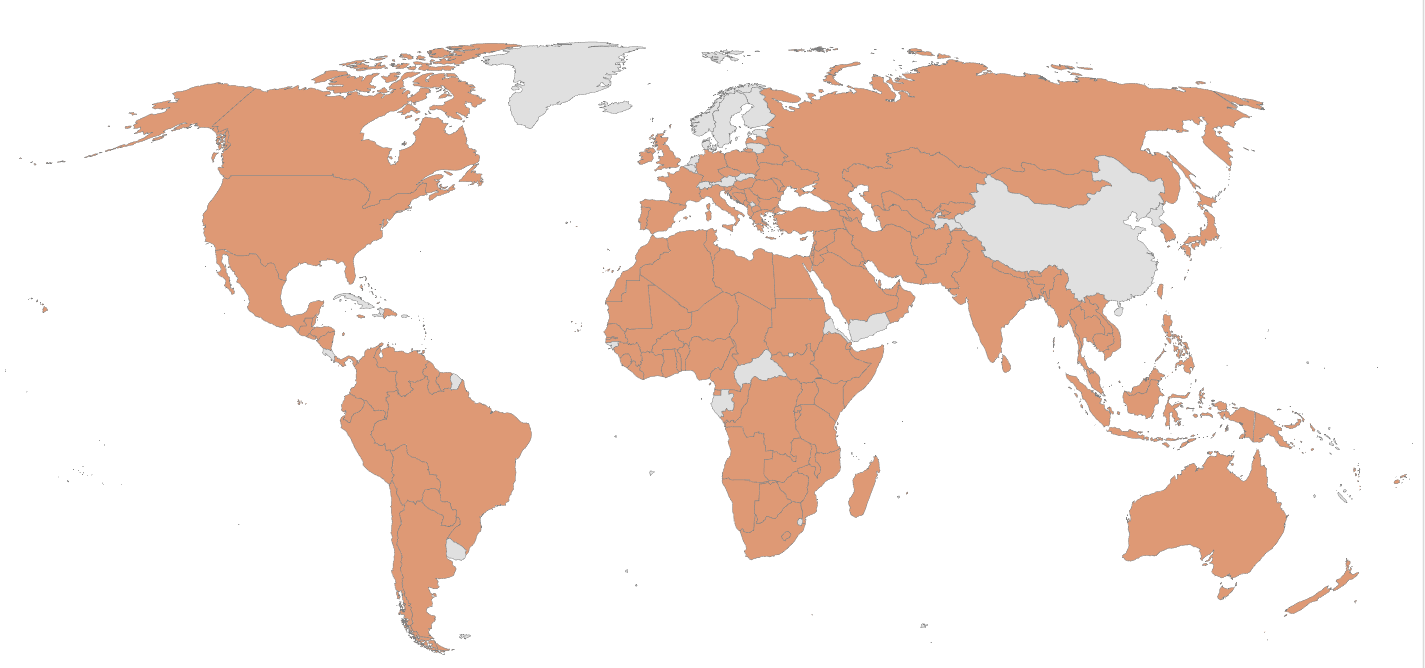

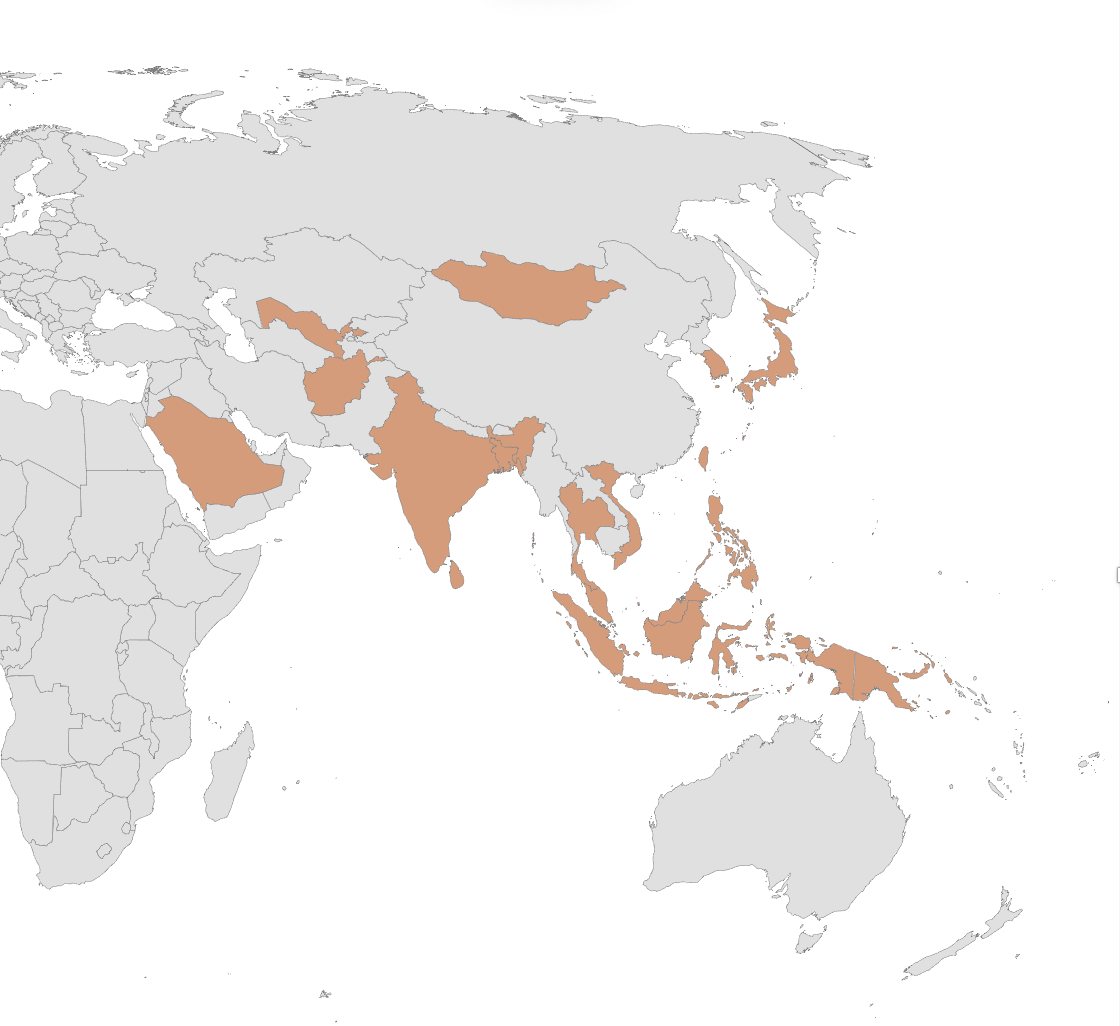

Au cours de l'année écoulée, le groupe a considérablement augmenté ses efforts de scan et de reconnaissance. Ce changement suit l'évolution du groupe, passant des e-mails de phishing aux exploits pour l'accès initial. Fait le plus emblématique de cette activité, nous avons observé le groupe scanner l'infrastructure à travers 155 pays entre novembre et décembre 2025, comme noté dans la Figure 2.

Compte tenu de la nature expansive de l'activité, certains analystes pourraient supposer à tort que le groupe lance simplement des scans larges sur l'ensemble de l'espace IPv4 de 1.1.1[.]1 à 255.255.255[.]255, mais ce n'est pas le cas. D'après nos observations, le groupe concentre étroitement son scanning sur l'infrastructure gouvernementale et des cibles spécifiques d'intérêt dans chaque pays.

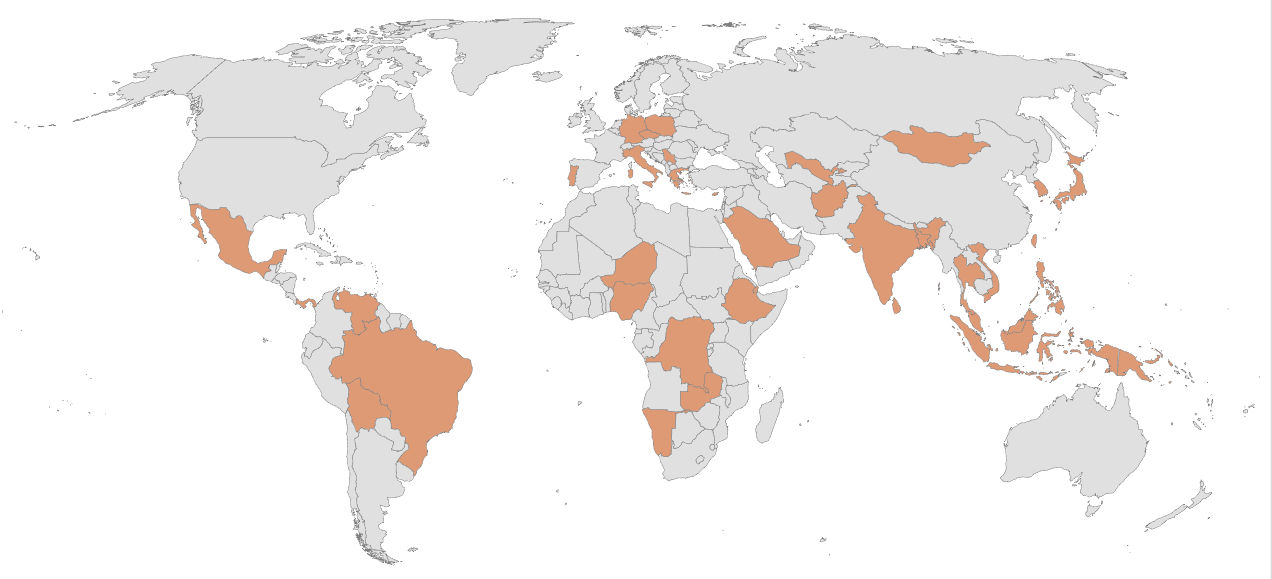

Les efforts de reconnaissance du groupe éclairent ses intérêts mondiaux. Nous avons également observé le succès du groupe à compromettre plusieurs organisations gouvernementales et d'infrastructures critiques à l'échelle mondiale. Nous estimons qu'au cours de l'année passée, le groupe a compromis au moins 70 organisations dans 37 pays, comme le montre la Figure 3. Les attaquants ont pu maintenir un accès à plusieurs des entités impactées pendant des mois.

Les organisations impactées incluent des ministères et départements de l'intérieur, des affaires étrangères, des finances, du commerce, de l'économie, de l'immigration, des mines, de la justice et de l'énergie.

Ce groupe a compromis le parlement d'une nation et un haut responsable élu d'une autre. Il a également compromis des entreprises de télécommunications de niveau national et plusieurs organisations nationales de police et de contre-terrorisme.

Bien que ce groupe puisse poursuivre des objectifs d'espionnage, ses méthodes, ses cibles et l'échelle de ses opérations sont alarmantes, avec des conséquences potentielles à long terme pour la sécurité nationale et les services clés.

En surveillant de près le timing des opérations du groupe, nous avons établi des corrélations entre plusieurs de ses campagnes et des événements du monde réel. Ces corrélations informent les évaluations quant aux motivations potentielles du groupe. Les sections suivantes fournissent des perspectives supplémentaires tirées de situations notables par région géographique.

Amériques

Pendant le shutdown du gouvernement américain qui a débuté en octobre 2025, le groupe a commencé à manifester un plus grand intérêt pour les organisations et événements se produisant à travers les pays d'Amérique du Nord, Centrale et du Sud. Au cours de ce mois, nous avons observé un scanning de l'infrastructure gouvernementale à travers le Brésil, le Canada, la République Dominicaine, le Guatemala, le Honduras, la Jamaïque, le Mexique, le Panama et Trinité-et-Tobago.

La reconnaissance la plus prononcée a peut-être eu lieu le 31 octobre 2025, lorsque nous avons observé des connexions à au moins 200 adresses IP hébergeant l'infrastructure du gouvernement du Honduras. Le timing de cette activité tombe juste 30 jours avant l'élection nationale, lors de laquelle les deux candidats ont signalé une ouverture au rétablissement des relations diplomatiques avec Taïwan.

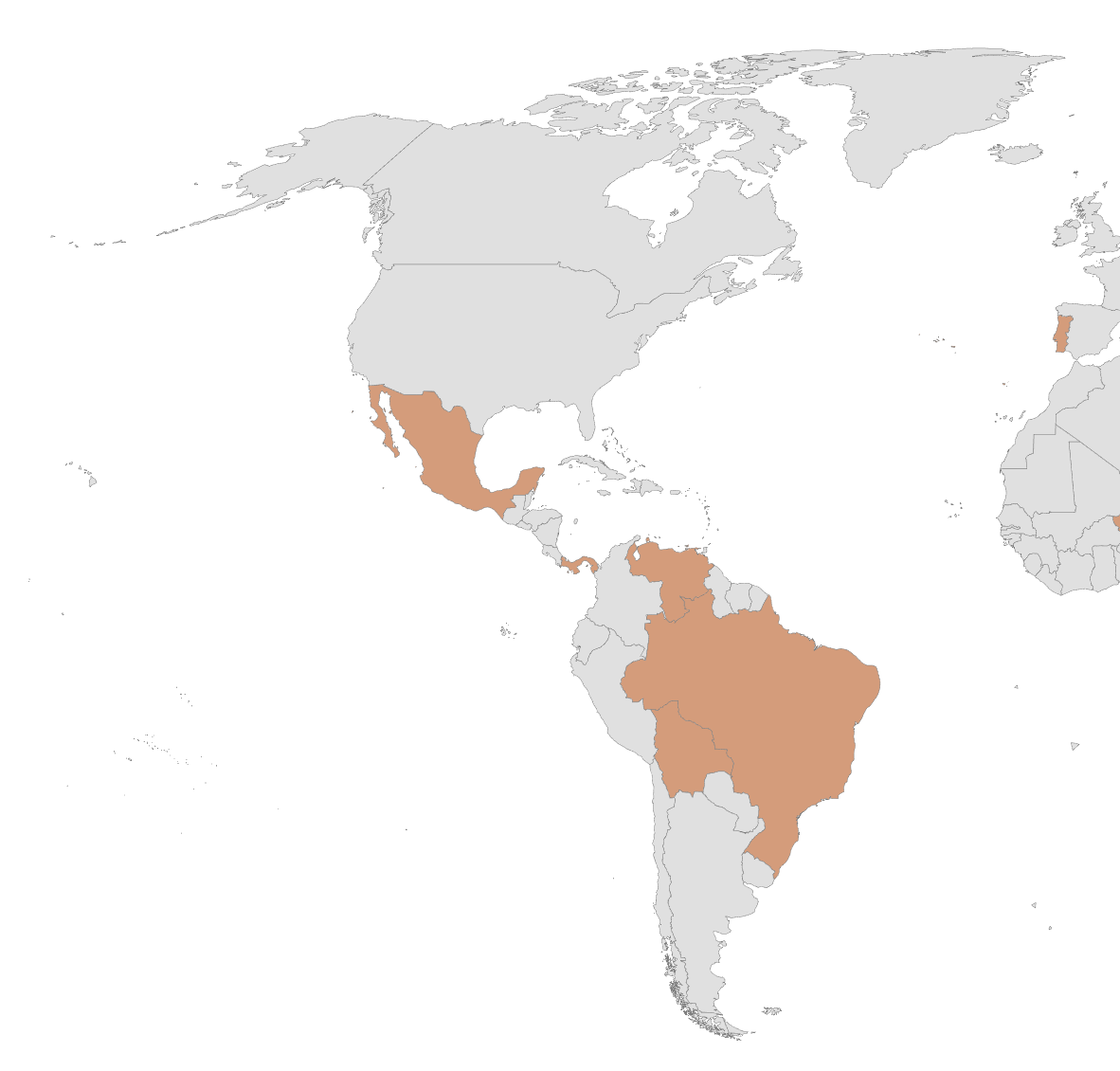

En plus des activités de reconnaissance, nous estimons que le groupe a probablement compromis des entités gouvernementales à travers la Bolivie, le Brésil, le Mexique, le Panama et le Venezuela, comme noté dans la Figure 4.

Bolivie

Nous estimons que le groupe a probablement compromis le réseau d'une entité bolivienne associée au secteur minier. La motivation derrière cette activité pourrait être associée à l'intérêt pour les minéraux de terres rares.

Nous trouvons notable que le sujet des droits miniers soit devenu un point central lors de la récente élection présidentielle en Bolivie. Fin juillet 2025, le candidat Jorge Quiroga s'est engagé à annuler des accords miniers de plusieurs milliards de dollars que le gouvernement bolivien avait précédemment signés avec deux nations.

Brésil

Nous estimons que le groupe a compromis le ministère des Mines et de l'Énergie du Brésil. Le Brésil est considéré comme détenant la deuxième plus grande réserve de minéraux de terres rares au monde.

Selon des rapports publics, les exportations de ces minéraux ont triplé au premier semestre 2025. Alors que les entreprises asiatiques resserrent leur contrôle mondial sur ces ressources, les États-Unis ont commencé à se tourner vers le Brésil pour un approvisionnement alternatif.

En octobre, le chargé d'affaires américain au Brésil a tenu des réunions avec des dirigeants miniers dans le pays. Début novembre, la Société de Financement du Développement International des États-Unis (DFC) a investi 465 millions de dollars dans Serra Verde (un producteur brésilien de terres rares). Cela a été perçu comme un effort pour réduire la dépendance envers l'Asie pour ces minéraux clés.

Mexique

Nous estimons que le groupe a compromis deux des ministères du Mexique. Cette activité est très probablement associée aux accords commerciaux internationaux.

Le 25 septembre 2025, Mexico News Daily a rapporté une enquête sur les derniers plans du Mexique visant à imposer des tarifs sur certaines marchandises. Par coïncidence, un trafic réseau malveillant a été vu pour la première fois provenant de réseaux appartenant aux ministères du Mexique dans les 24 heures suivant l'annonce de l'enquête commerciale.

Panama

En décembre 2025, un rapport a déclaré que les autorités locales avaient détruit un monument, provoquant une condamnation immédiate de certains dirigeants et des appels à une enquête.

Par coïncidence, à peu près au même moment, nous estimons que TGR-STA-1030 a probablement compromis une infrastructure gouvernementale qui pourrait être associée à l'enquête.

Venezuela

Le 3 janvier 2026, les États-Unis ont lancé l'Opération Absolute Resolve. Cette opération a abouti à la capture du président vénézuélien et de son épouse. Dans les jours qui ont suivi, TGR-STA-1030 a mené des activités de reconnaissance étendues ciblant au moins 140 adresses IP appartenant au gouvernement.

Nous estimons en outre que dès le 4 janvier 2026, le groupe a probablement compromis une adresse IP géolocalisée dans une installation de la Venezolana de Industria Tecnológica, comme le montre la Figure 5. Cette organisation a été fondée à l'origine comme une coentreprise entre le gouvernement vénézuélien et une entreprise technologique asiatique. La coentreprise a permis la production d'ordinateurs comme première étape vers l'approfondissement des liens technologiques et économiques entre les deux régions.

Europe

Tout au long de 2025, TGR-STA-1030 a accru son attention sur les nations européennes. En juillet 2025, il a appliqué une concentration concertée vers l'Allemagne, où il a initié des connexions vers plus de 490 adresses IP hébergeant une infrastructure gouvernementale.

En août 2025, le président tchèque Petr Pavel a rencontré en privé le Dalaï-lama lors d'un voyage en Inde. Dans les semaines qui ont suivi, nous avons observé un scanning de l'infrastructure gouvernementale tchèque, incluant :

- L'Armée

- La Police

- Le Parlement

- Les ministères de l'Intérieur, des Finances et des Affaires étrangères

Début novembre, une source d'information tibétaine a annoncé que le président tchèque co-parrainerait également le gala du 90e anniversaire du Dalaï-lama. Peu après, nous avons été témoins d'une seconde vague de scanning concentrée étroitement sur le site web du président tchèque.

Séparément, fin août, le groupe a appliqué une concentration concertée sur l'infrastructure de l'Union européenne. Nous avons observé le groupe tentant de se connecter à plus de 600 adresses IP hébergeant des domaines *.europa[.]eu.

En plus des activités de reconnaissance, nous estimons que le groupe a probablement compromis des entités gouvernementales dans des pays à travers Chypre, la Tchéquie, l'Allemagne, la Grèce, l'Italie, la Pologne, le Portugal et la Serbie, comme le montre la Figure 6. Ce faisant, le groupe a compromis au moins un ministère des finances où il a cherché à collecter des renseignements sur le développement international auprès du pays impacté ainsi que de l'Union européenne.

Chypre

Nous estimons que le groupe a compromis une infrastructure gouvernementale début 2025. Le timing de cette activité coïncidait avec les efforts d'une nation asiatique pour étendre certains partenariats économiques à travers l'Europe. À l'époque, Chypre prenait également des mesures préparatoires pour assumer la présidence du Conseil de l'Union européenne à la fin de l'année, une position qu'elle occupe actuellement.

Grèce

Nous estimons que le groupe a probablement compromis une infrastructure associée au Projet Syzefxis. Ce projet était destiné à moderniser les organisations du secteur public grec en utilisant des services internet à haut débit.

Asie et Océanie

Bien que le groupe effectue des scans largement à travers les deux continents, TGR-STA-1030 semble prioriser ses efforts de reconnaissance contre les pays dans les régions de la mer de Chine méridionale et du golfe de Thaïlande. Nous observons régulièrement des scans de l'infrastructure gouvernementale à travers l'Indonésie, la Thaïlande et le Vietnam. Par exemple, début novembre 2025, nous avons observé des connexions à 31 adresses IP hébergeant une infrastructure gouvernementale thaïlandaise.

De plus, il convient de noter que les efforts de reconnaissance du groupe s'étendent souvent au-delà des connexions au contenu web sur les ports 80 et 443. En novembre 2025, nous avons également observé le groupe tentant d'initier des connexions au port 22 (SSH) sur une infrastructure appartenant à :

- Le Trésor Australien

- Le ministère des Finances de l'Afghanistan

- Le bureau du Premier ministre et le Conseil des ministres du Népal

En plus des activités de reconnaissance, nous estimons que le groupe a probablement compromis des entités gouvernementales et d'infrastructures critiques dans des pays incluant l'Afghanistan, le Bangladesh, l'Inde, l'Indonésie, le Japon, la Malaisie, la Mongolie, la Papouasie-Nouvelle-Guinée, l'Arabie saoudite, le Sri Lanka, la Corée du Sud, Taïwan, la Thaïlande, l'Ouzbékistan et le Vietnam, comme le montre la Figure 7.

Indonésie

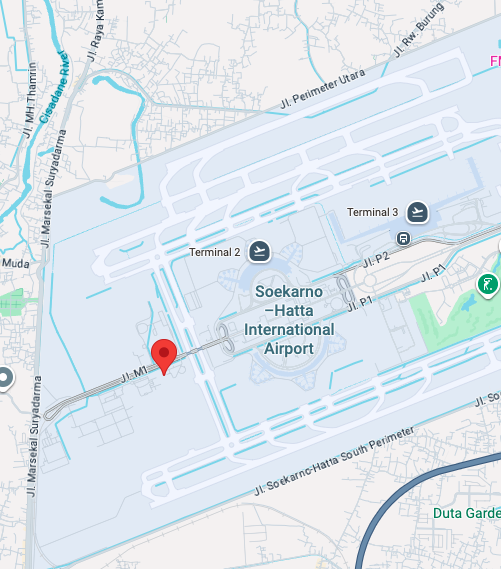

En mars 2024, l'Indonésie s'est engagée à accroître certains efforts de coordination antiterroriste. À la mi-2025, le groupe a compromis une entité d'application de la loi indonésienne.

Nous estimons que le groupe a également compromis une infrastructure associée à un officiel du gouvernement indonésien. Cette activité pourrait avoir été associée à l'extraction de ressources naturelles de la province de Papouasie. Nous avons découvert que l'officiel était chargé de superviser le développement dans la province et les investissements étrangers dans le secteur minier.

Le groupe a également compromis une compagnie aérienne indonésienne. L'infrastructure compromise se géolocalise dans des installations à l'aéroport international Soekarno-Hatta comme le montre la Figure 8. La compagnie aérienne était en pourparlers avec un constructeur aérospatial américain pour acheter de nouveaux avions dans le cadre de ses plans de croissance stratégique. Au même moment, un intérêt concurrent promouvait activement des avions d'un constructeur basé en Asie du Sud-Est.

Malaisie

Nous estimons que le groupe a compromis de multiples départements et ministères gouvernementaux malaisiens. En utilisant cet accès, le groupe a cherché à extraire des données de renseignement sur l'immigration et l'économie.

De plus, nous estimons que le groupe a compromis une grande entité financière privée en Malaisie qui fournit des microcrédits en soutien aux ménages à faible revenu et aux petites entreprises.

Mongolie

Le groupe a compromis une entité d'application de la loi mongole le 15 septembre 2025. Peu après, le ministre de la Justice et des Affaires intérieures de la Mongolie a rencontré un homologue d'une nation asiatique. Suite à la réunion, les deux pays ont signalé une intention d'étendre la coopération pour combattre la criminalité transnationale.

Compte tenu du timing, nous estimons que cette activité était probablement associée à la collecte de renseignements en soutien à la réunion initiale et aux discussions de coopération en cours.

Taïwan

Début 2025, le groupe a compromis un fournisseur majeur dans l'industrie de l'équipement électrique de Taïwan. Avec cet accès, nous pensons que le groupe a pu accéder à des fichiers commerciaux et des répertoires relatifs aux projets de production d'électricité à travers Taïwan. Nous estimons en outre qu'à la mi-décembre 2025, le groupe a regagné l'accès à ce réseau.

Thaïlande

Nous estimons que le 5 novembre 2025, le groupe a compromis un département gouvernemental thaïlandais où il a probablement cherché des renseignements économiques et commerciaux internationaux. Le timing de cette activité recoupe l'effort du gouvernement pour étendre les relations diplomatiques avec les nations voisines. Ainsi, nous estimons que l'activité était probablement une collecte de renseignements en soutien à la visite et aux futures discussions de coopération.

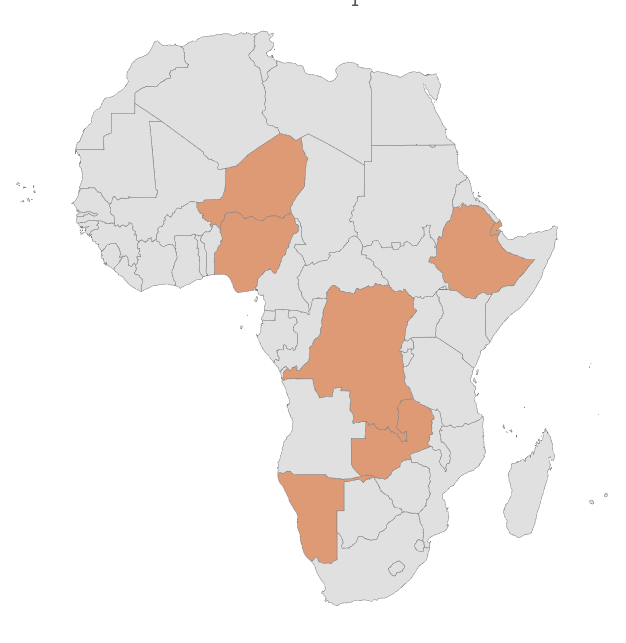

Afrique

Selon nos observations, lorsqu'il s'agit des nations africaines, la concentration du groupe reste partagée entre les intérêts militaires et l'avancement des intérêts économiques, spécifiquement les efforts miniers.

Nous estimons que le groupe a probablement compromis des entités gouvernementales et d'infrastructures critiques dans des pays à travers la République Démocratique du Congo, Djibouti, l'Éthiopie, la Namibie, le Niger, le Nigeria et la Zambie, comme le montre la Figure 9 :

République Démocratique du Congo (RDC)

Nous estimons qu'en décembre 2025, le groupe a compromis un ministère gouvernemental dans ce pays. Nous avons découvert que plus tôt dans l'année, une entreprise minière asiatique était responsable d'un déversement d'acide qui a causé des impacts significatifs sur une rivière en Zambie voisine. En novembre 2025, un second déversement par une autre entreprise asiatique a impacté les voies navigables autour de Lubumbashi, la deuxième plus grande ville de la RDC. Cet événement a incité les autorités à suspendre les opérations minières d'une filiale de la Zhejiang Huayou Cobalt Co. Compte tenu du timing et de la concentration unique du groupe sur les opérations minières, nous estimons que l'activité pourrait être liée à cette situation minière.

Djibouti

Plusieurs nations maintiennent des bases militaires à Djibouti. Ces bases permettent de combattre la piraterie en haute mer ainsi que d'autres fonctions logistiques régionales et de défense à travers la mer d'Arabie, le golfe Persique et l'océan Indien.

À la mi-novembre, un nouveau groupe d'escorte navale de l'une des nations a assumé des responsabilités dans la région. Lors de ses débuts opérationnels, le groupe a escorté un vraquier immatriculé au Panama appelé le Nasco Gem qui transporte des cargaisons telles que du charbon et du minerai. Dans le contexte de l'activité cyber, cela pourrait être lié au ciblage des secteurs miniers que nous avons observé de la part de TGR-STA-1030.

Nous estimons que fin octobre 2025, le groupe a obtenu l'accès à un réseau gouvernemental de Djibouti. Compte tenu du timing de l'activité, nous pensons qu'elle pourrait être associée à la collecte de renseignements en soutien aux opérations de relève navale.

Zambie

Nous estimons que le groupe a compromis un réseau gouvernemental zambien en 2025. Cette activité est probablement associée à la situation de Sino-Metals Leach Zambia.

En février, un barrage qui retenait des déchets d'une opération minière asiatique s'est effondré et a pollué une rivière majeure avec du cyanure et de l'arsenic. La situation et les efforts de nettoyage associés restent un point de contentieux politique.

Conclusion

TGR-STA-1030 reste une menace active pour les gouvernements et les infrastructures critiques dans le monde entier. Le groupe cible principalement les ministères et départements gouvernementaux à des fins d'espionnage. Nous estimons qu'il priorise ses efforts contre les pays qui ont établi ou explorent certains partenariats économiques.

Au cours de l'année écoulée, ce groupe a compromis des organisations gouvernementales et d'infrastructures critiques dans 37 pays. Compte tenu de l'ampleur de la compromission et de l'importance des entités gouvernementales impactées, nous travaillons avec nos pairs du secteur et nos partenaires gouvernementaux pour sensibiliser à la menace et perturber cette activité.

Nous encourageons les défenseurs réseau et les chercheurs en sécurité à utiliser les indicateurs de compromission (IoC) fournis ci-dessous pour enquêter et déployer des défenses contre ce groupe.

Protection et mitigation Palo Alto Networks

Les clients de Palo Alto Networks sont mieux protégés contre les menaces discutées ci-dessus grâce aux produits et services suivants :

- Filtrage d'URL Avancé et Sécurité DNS Avancée identifient les URL et domaines connus associés à cette activité comme malveillants.

- Les modèles d'apprentissage automatique (machine learning) et les techniques d'analyse Advanced WildFire ont été examinés et mis à jour à la lumière des indicateurs partagés dans cette recherche.

- Prévention Avancée des Menaces est conçue pour défendre les réseaux contre les menaces commoditisées et les menaces ciblées.

- Cortex XDR et XSIAM aident à se prémunir contre les menaces décrites dans ce blog en s'appuyant sur le Malware Prevention Engine. Cette approche combine plusieurs couches de protection, notamment Advanced WildFire, la Behavioral Threat Protection ainsi que le module Local Analysis, conçus pour empêcher les malwares connus et inconnus de compromettre les points de terminaison.

Si vous pensez avoir été compromis ou si vous avez une urgence, contactez l'équipe de Réponse aux Incidents de Unit 42 ou appelez :

- Amérique du Nord : Numéro gratuit : +1 (866) 486-4842 (866.4.UNIT42)

- Royaume-Uni : +44.20.3743.3660

- Europe et Moyen-Orient : +31.20.299.3130

- Asie : +65.6983.8730

- Japon : +81.50.1790.0200

- Australie : +61.2.4062.7950

- Inde : 000 800 050 45107

- Corée du Sud : +82.080.467.8774

Palo Alto Networks a partagé ces conclusions avec nos collègues membres de la Cyber Threat Alliance (CTA). Les membres de la CTA utilisent ces renseignements pour déployer rapidement des protections pour leurs clients et pour perturber systématiquement les cyberacteurs malveillants. En savoir plus sur la Cyber Threat Alliance.

Indicateurs de compromission

Adresses IP

- 138.197.44[.]208

- 142.91.105[.]172

- 146.190.152[.]219

- 157.230.34[.]45

- 157.245.194[.]54

- 159.65.156[.]200

- 159.203.164[.]101

- 178.128.60[.]22

- 178.128.109[.]37

- 188.127.251[.]171

- 188.166.210[.]146

- 208.85.21[.]30

Domaines

- abwxjp5[.]me

- brackusi0n[.]live

- dog3rj[.]tech

- emezonhe[.]me

- gouvn[.]me

- msonline[.]help

- pickupweb[.]me

- pr0fu5a[.]me

- q74vn[.]live

- servgate[.]me

- zamstats[.]me

- zrheblirsy[.]me

SHA256 Phishing/Téléchargeur

- 66ec547b97072828534d43022d766e06c17fc1cafe47fbd9d1ffc22e2d52a9c0

- 23ee251df3f9c46661b33061035e9f6291894ebe070497ff9365d6ef2966f7fe

SHA256 Cobalt Strike

- 5175b1720fe3bc568f7857b72b960260ad3982f41366ce3372c04424396df6fe

- 358ca77ccc4a979ed3337aad3a8ff7228da8246eebc69e64189f930b325daf6a

- 293821e049387d48397454d39233a5a67d0ae06d59b7e5474e8ae557b0fc5b06

- c876e6c074333d700adf6b4397d9303860de17b01baa27c0fa5135e2692d3d6f

- b2a6c8382ec37ef15637578c6695cb35138ceab42ce4629b025fa4f04015eaf2

- 5ddeff4028ec407ffdaa6c503dd4f82fa294799d284b986e1f4181f49d18c9f3

- 182a427cc9ec22ed22438126a48f1a6cd84bf90fddb6517973bcb0bac58c4231

SHA256 ShadowGuard

- 7808b1e01ea790548b472026ac783c73a033bb90bbe548bf3006abfbcb48c52d

SHA256 Exploit CVE-2019-11580

- 9ed487498235f289a960a5cc794fa0ad0f9ef5c074860fea650e88c525da0ab4

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42