Avant-propos

Nous avons mis au jour trois vulnérabilités dans le firmware du routeur TOTOLINK X6000R, version V9.4.0cu.1360_B20241207, publiée le 28 mars 2025 :

| CVE | Cote | Score | Description |

| CVE-2025-52905 | Élevée | CVSS-B 7.0 | Une faille d’injection d’arguments que des attaquants peuvent exploiter pour provoquer un déni de service (DoS), entraînant le crash du routeur ou la surcharge de serveurs distants. |

| CVE-2025-52906 | Critique | CVSS-B 9.3 | Une vulnérabilité d’injection de commandes non authentifiée permettant à des attaquants d’exécuter à distance des commandes arbitraires sur l’appareil. |

| CVE-2025-52907 | Élevée | CVSS-B 7.3 | Un contournement de sécurité exploitable pour corrompre des fichiers système, provoquer un déni de service persistant ou réaliser des écritures de fichiers arbitraires. Enchaînées, ces attaques peuvent aboutir à une exécution de code à distance (RCE). |

TOTOLINK est un fabricant de produits réseau, notamment de routeurs et d’autres appareils de dispositifs IoT (Internet des objets) utilisés par les consommateurs dans le monde entier. L’adoption massive de ces équipements rend leur sécurité particulièrement critique.

Nous avons collaboré avec TOTOLINK pour résoudre ces problèmes, et un nouveau firmware a été publié afin de les corriger. Les utilisateurs sont invités à installer la version la plus récente pour sécuriser leurs appareils.

Cet article propose une analyse technique détaillée de ces vulnérabilités. Nous en examinons les causes profondes et illustrons leurs impacts.

Les clients de Palo Alto Networks sont mieux protégés contre les menaces mentionnées dans cet article grâce aux produits et services suivants :

- Le Pare-feu nouvelle génération, associé à l’abonnement de sécurité Threat Prevention ou Advanced Threat Prevention, permet de bloquer ces attaques.

- La solution Device Security Palo Alto Networks offre une visibilité immédiate, une évaluation des risques et leur atténuation sur l’ensemble du parc d’appareils.

- Cortex Xpanse et l’add-on ASM pour XSIAM permettent de détecter les routeurs TOTOLINK exposés sur Internet et potentiellement accessibles par inadvertance.

Si vous pensez que votre entreprise a pu être compromise ou si vous faites face à une urgence, contactez l’équipe Unit 42 de réponse à incident.

| Unit 42 – Thématiques connexes | Vulnérabilité IoT |

Analyse des vulnérabilités

L’interface web du routeur TOTOLINK X6000R repose fortement sur la route /cgi-bin/cstecgi.cgi pour sa fonctionnalité centrale. Cet endpoint fait office de hub de traitement : il reçoit les requêtes utilisateur et décide de l’action pertinente à exécuter. Lorsque l’interface web envoie une requête à cstecgi.cgi, elle contient un paramètre topicurl. Le serveur HTTP intégré au routeur utilise la valeur de topicurl pour déterminer quelle fonction interne appeler, agissant ainsi comme un mécanisme de routage pour la configuration et l’exploitation du routeur.

Nous avons identifié plusieurs vulnérabilités dans les fonctions traitées par cette route /cgi-bin/cstecgi.cgi, qui peuvent permettre à des attaquants non authentifiés d’exploiter l’interface web du routeur. Nous proposons maintenant une analyse technique approfondie de chacune de ces vulnérabilités, en commençant par la faille d’injection d’arguments.

CVE-2025-52905 : injection d’arguments

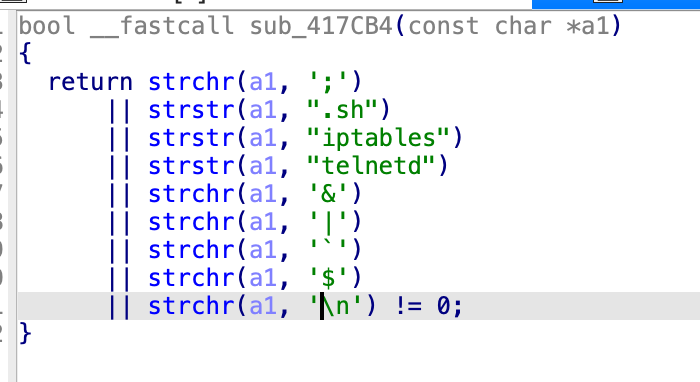

Le firmware version V9.4.0cu.1360_B20241207 inclut une fonction de validation des entrées destinée à prévenir les injections de commandes, illustrée à la figure 1.

La liste de blocage de cette fonction n’exclut pas le caractère tiret (-), ce qui crée une vulnérabilité d’injection d’arguments de sévérité élevée affectant plusieurs composants.

CVE-2025-52906 : injection de commandes non authentifiée

La fonction setEasyMeshAgentCfg, chargée de configurer les paramètres de l’agent EasyMesh, est vulnérable à une injection de commandes sans authentification. Cette vulnérabilité provient d’un défaut de validation et de désinfection de la valeur fournie par l’utilisateur pour le paramètre agentName. Un attaquant peut ainsi injecter des commandes arbitraires que le routeur exécutera avec les privilèges du processus du serveur web.

Cette vulnérabilité ne requiert aucune authentification : tout attaquant pouvant atteindre l’interface web du routeur peut l’exploiter.

Il s’agit d’un échec de la validation des entrées. L’obtention d’un accès root permettrait à un attaquant :

- d’intercepter le trafic ;

- de pivoter vers d’autres appareils du réseau ;

- d’installer des malwares persistants.

CVE-2025-52907 : contournement de sécurité

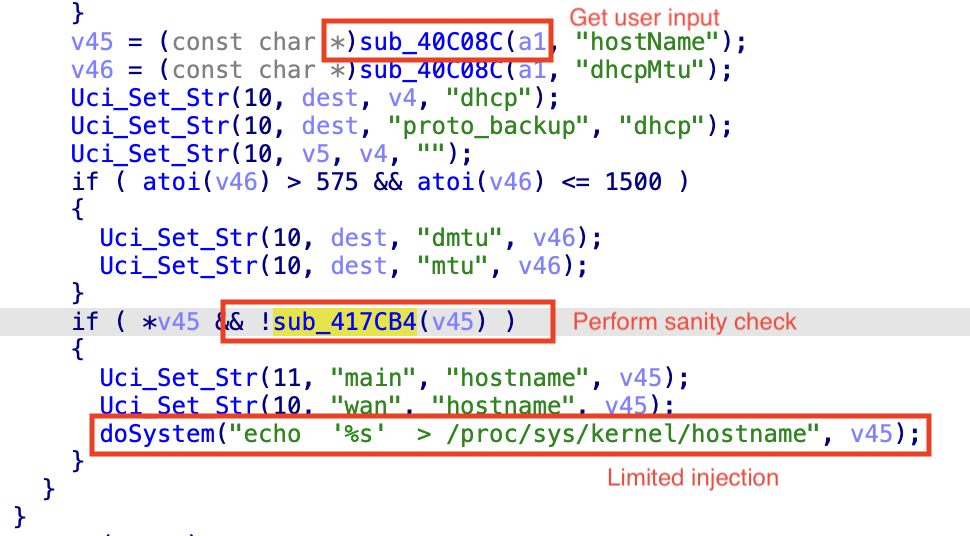

Comme indiqué dans la section précédente, la fonction de désinfection du firmware est déployée dans plusieurs composants mais repose sur une liste de blocage de caractères incomplète. Cela permet à un attaquant non authentifié de contourner la vérification et d’effectuer des manipulations arbitraires de fichiers.

Cette même vulnérabilité s’étend à d’autres composants, y compris la fonction setWizardCfg (figure 2).

La vulnérabilité permet une écriture arbitraire de fichiers en contournant le même contrôle de validation des entrées utilisateur, ce qui autorise un attaquant non authentifié pour escalader son attaque. Cela peut inclure la création ou la modification de fichiers système critiques – par exemple /etc/passwd pour ajouter de nouveaux utilisateurs – ou l’altération de scripts de démarrage afin d’obtenir une exécution de code à distance (RCE) persistante.

Conclusion et recommandations

Les routeurs domestiques sont la porte d’entrée numérique vers Internet pour des millions d’utilisateurs. Ils jouent un rôle clé dans la protection des données personnelles, des équipements connectés de la maison et des actifs de l’entreprise accessibles en télétravail.

Des attaquants non authentifiés pourraient exploiter ces vulnérabilités pour perturber les services réseau, obtenir un accès non autorisé aux appareils et potentiellement exécuter du code arbitraire. La mise à jour rapide du firmware est donc essentielle pour réduire ces risques. Ces vulnérabilités rappellent l’importance de pratiques de sécurité robustes dans les dispositifs IoT et la responsabilité partagée entre les fournisseurs, les chercheurs en sécurité et les utilisateurs pour maintenir un écosystème numérique sûr.

Pour se prémunir de ces menaces, les utilisateurs doivent immédiatement mettre à jour leur routeur TOTOLINK X6000R avec la dernière version de firmware disponible (V9.4.0cu.1498_B20250826).

Les clients Palo Alto Networks bénéficient d’une protection proactive contre ces vulnérabilités grâce à nos produits et services suivants :

- Le Pare-feu nouvelle génération, associé à l’abonnement de sécurité Threat Prevention ou Advanced Threat Prevention, permet de bloquer ces attaques en appliquant les bonnes pratiques via les signatures suivantes : 95097 et 96495.

- La plateforme Device Security Palo Alto Networks peut exploiter les informations issues du trafic réseau pour identifier le fournisseur, le modèle et la version du firmware d’un dispositif, détecter les équipements affectés par des vulnérabilités connues et appliquer des politiques de sécurité adaptatives selon le niveau de risque.

- Cortex Xpanse et l’add-on ASM pour XSIAM permettent de détecter les routeurs TOTOLINK exposés sur Internet et potentiellement accessibles par inadvertance.

Calendrier de divulgation

- 13 juin 2025 : Palo Alto Network signale les vulnérabilités à TOTOLINK.

- 19 juin 2025 : TOTOLINK a fourni une version corrigée du firmware (V9.4.0cu.1454_B20250619) et l’a transmis à Palo Alto Networks pour validation.

- 20 juin 2025 : Palo Alto Networks a lancé le processus d’attribution des identifiants CVE pour ces vulnérabilités.

- 25 juin 2025 : TOTOLINK a publié le firmware dans une mise à jour publique.

- 23 septembre 2025 : les CVE ont été publiés sur le GitHub de Palo Alto Networks.

Pour aller plus loin

- Dernière version du firmware X6000R – TOTOLINK

- Nouvelle vulnérabilité dans le firmware QNAP QTS : CVE-2023-50358 – Unit 42, Palo Alto Networks

- PANW-2025-0001 – GitHub Palo Alto Networks Vulnerability Disclosures

- PANW-2025-0002 – GitHub Palo Alto Networks Vulnerability Disclosures

- PANW-2025-0003 – GitHub Palo Alto Networks Vulnerability Disclosures

Abonnez-vous aux infos d’Unit 42

Abonnez-vous aux infos d’Unit 42