Sintesi

Gli attacchi contro le infrastrutture ospitate nel cloud sono in aumento e la prova è nell'analisi delle tendenze degli avvisi di sicurezza. Una recente ricerca rivela che alla fine del 2024 le organizzazioni hanno rilevato un numero di avvisi giornalieri basati sul cloud quasi cinque volte superiore rispetto all'inizio dell'anno. Ciò significa che gli autori degli attacchi si sono concentrati particolarmente sulle infrastrutture cloud per colpirle e violarle.

Questi avvisi non sono solo avvertimenti. Il maggiore incremento è stato riscontrato negli avvisi di gravità elevata, il che significa che gli attacchi stanno prendendo di mira con successo risorse cloud critiche, come illustrato nella Tabella 1.

| Risorsa cloud | Perché è fondamentale |

| Identity and access management (IAM) | Le credenziali trapelate possono aprire la porta dell'infrastruttura cloud di un'organizzazione. |

| Storage | Può contenere dati sensibili dell'organizzazione o dei clienti. |

| Macchine virtuali | Spesso connesse a servizi interni aggiuntivi, offrono agli autori degli attacchi l'opportunità di spostarsi lateralmente. |

| Containers | Lo sfruttamento di host di container può consentire agli autori degli attacchi di eseguire container dannosi. |

| Serverless | Le funzioni serverless sono progettate per singoli scopi automatizzati. Esecuzioni di righe di comando da remoto non devono verificarsi. |

Tabella 1. Criticità di alcune risorse del cloud.

In particolare, gli autori degli attacchi hanno spesso preso di mira i token IAM serverless con conseguente utilizzo della riga di comando da remoto. Questi sono significativi perché possono essere utilizzati per ottenere l'accesso all'ambiente cloud più ampio di un'organizzazione. Nell'ambito dell'aumento degli avvisi cloud, è stato registrato un numero tre volte superiore di eventi di accesso remoto da riga di comando che utilizzano token di accesso e gestione dell'identità (IAM) e credenziali che vengono utilizzate da funzioni serverless del cloud.

Abbiamo anche identificato altre tendenze nell'aumento degli avvisi:

- Un aumento del 116% degli avvisi di "eventi di spostamento fisico impossibili (posizioni geografiche incompatibili)" basati su IAM (cioè eventi di accesso da aree geografiche distanti entro una finestra temporale ristretta).

- Un aumento del 60% delle richieste di API (Application Programming Interface) IAM da regioni esterne per risorse di calcolo (macchine virtuali cloud).

- Un aumento del 45% del numero di esportazioni di istantanee cloud nel mese di novembre 2024.

- Un aumento del 305% del numero di download sospetti di più oggetti di cloud storage

L'identità è il perimetro di difesa dell'infrastruttura cloud. Gli autori di attacchi prendono di mira i token e le credenziali IAM in quanto detengono le chiavi del regno del cloud, che consentono agli autori degli attacchi di muoversi lateralmente, ampliare le autorizzazioni ed eseguire ulteriori operazioni dannose. L'aumento del numero di tentativi di accesso e dell'utilizzo di account di servizi IAM sensibili indica che gli autori degli attacchi di tutto il mondo hanno puntato sulle risorse cloud.

Gli autori degli attacchi prendono di mira i servizi di cloud storage perché spesso contengono dati sensibili. Abbiamo riscontrato un notevole aumento del numero di download sospetti di oggetti di cloud storage e di esportazioni di istantanee di immagini. Gli avvisi di download sospetto di oggetti di cloud storage si attivano quando una singola identità basata su IAM scarica un numero elevato di oggetti di storagein una finestra temporale ristretta. Questo può indicare operazioni dannose come ransomware o estorsioni. Le istantanee delle immagini sono prese di mira dagli autori degli attacchi in quanto possono contenere dati sensibili relativi all'infrastruttura cloud e alle credenziali IAM che potrebbero consentire all'autore degli attacchi di ampliare le autorizzazioni e spostarsi lateralmente all'interno di un ambiente cloud target.

Questi esempi illustrano la necessità immediata di proteggere gli ambienti cloud, non solo con strumenti fondamentali CSPM (Cloud Security Posture Management) per la gestione del livello di sicurezza del cloud, ma anche con strumenti che individuano e prevengono le operazioni runtime dannose nel momento in cui si verificano.

Distribuendo gli strumenti di sicurezza cloud runtime di Cortex Cloud, noti anche come CDR (Cloud Detection and Response), i team addetti alla sicurezza possono identificare e prevenire eventi dannosi all'interno degli ambienti cloud.

Se pensi di essere stato vittima di un attacco o hai una questione urgente da risolvere, contatta il Team di risposta agli incidenti della Unit 42.

Attacchi al cloud su larga scala

In un recente post della Unit 42, abbiamo pubblicato dettagli di una campagna su ransomware ed estorsione che mirava direttamente a file di variabili di ambiente esposte.. L'autore delle minacce della campagna ha raccolto con successo oltre 90.000 credenziali da 110.000 domini target. Inoltre, cosa ancora più preoccupante, ha raccolto quasi 1.200 credenziali IAM del cloud. Queste credenziali hanno permesso all'autore delle minacce di eseguire con successo attacchi di estorsione contro diverse organizzazioni.

Questa operazione rappresenta un'opportunità per discutere i meccanismi di sicurezza che sono in atto per proteggere le organizzazioni. In particolare, questo ci permette di determinare come adottare senza problemi sia la gestione del livello di sicurezza che soluzioni di sicurezza per il monitoraggio runtime. Ciò consente alle organizzazioni di costruire un perimetro di difesa della sicurezza del cloud sufficientemente solido e in grado di affrontare queste nuove ondate di attacchi.

Durante l'indagine per questo articolo, abbiamo scoperto che il numero medio totale di avvisi cloud rilevati da un'organizzazione è aumentato del 388% nel 2024. Questi avvisi provengono sia dalla gestione del livello di sicurezza che dalle operazioni di rilevamento del monitoraggio runtime.

Sebbene per la maggior parte si trattava di avvisi "informativi", è estremamente importante sottolineare che il cambiamento più significativo è stato il numero di avvisi di gravità elevata. Gli avvisi di questa gravità sono aumentati del 235% nel 2024. Anche gli avvisi di media e bassa gravità sono aumentati rispettivamente del 21% e del 10%.

Cosa significano queste tendenze degli avvisi

I cambiamenti che abbiamo osservato nel numero di avvisi sono in linea con il nostro 2024 State of Cloud-Native Security Report, che ha rilevato che il 71% delle organizzazioni attribuisce l'aumento dell'esposizione alle vulnerabilità alle distribuzioni accelerate. Inoltre, il 45% di queste organizzazioni riferisce un aumento degli attacchi APT (Advanced Persistent Threat) nell'ultimo anno.

Un esempio è la recente ricerca di Microsoft su Storm-2077, un gruppo di autori di minacce cloud (CTAG, Cloud Threat Actor Group) basato in Cina che utilizza complesse tecniche di raccolta di credenziali IAM per ottenere e mantenere l'accesso agli ambienti cloud delle vittime. Diventa subito evidente che sia la gestione del livello di sicurezza del cloud che il monitoraggio della sicurezza runtime devono funzionare come un'unica unità per garantire una protezione adeguata dalla prossima fase di minacce negli ambienti cloud. La sezione Background di seguito fornisce ulteriori informazioni sulla gestione del livello di sicurezza e sui rilevamenti del monitoraggio runtime.

Una missione fondamentale per i difensori del cloud è progettare e distribuire una piattaforma di sicurezza del cloud che migliori le capacità di rilevamento. Ciò consente agli amministratori non solo di rilevare configurazioni errate e vulnerabilità, ma anche di raccogliere e analizzare gli eventi runtime all'interno degli ambienti cloud. Una piattaforma di questo tipo offre ai difensori una migliore visibilità e consente tempi di risposta più rapidi quando si gestiscono gli avvisi.

Mentre la capacità di identificare e rilevare eventi cloud dannosi o sospetti è aumentata in tutto il settore, è aumentata anche la complessità delle operazioni cloud offensive degli autori delle minacce. Ad esempio, nel gennaio 2024, l'ambiente cloud medio ha visto solo due avvisi per l'utilizzo dalla riga di comando da remoto di un token IAM di una funzione serverless. Questo dato è rimasto costante nel corso dell'anno. Tuttavia, entro dicembre 2024, l'ambiente cloud medio ha visto più di 200 di questi stessi avvisi, un segnale preoccupante di aumento dell'attività. Come condiviso nell'articolo Leaked Environment Variables, questa operazione runtime è esattamente ciò che si è verificato durante l'evento di estorsione dannosa.

A supporto di questa tendenza ci sono anche le seguenti prove:

- Un aumento del 116% di avvisi di spostamento impossibile relativi a identità cloud

- Un aumento del 60% del numero di chiamate API di carichi di lavoro di calcolo che si verificano al di fuori della regione cloud dell'istanza

- Un aumento del 45% del numero di esportazioni di istantanee cloud

- Un aumento del 305% del numero di download sospetti di più oggetti di cloud storage

Entrambi i risultati di questi avvisi indicano chiaramente che l'obiettivo principale del CTAG è individuare, raccogliere e utilizzare un token o una credenziale IAM nel cloud. Ciò indica anche che gli autori degli degi attacchi utilizzeranno questi token o credenziali per operazioni potenzialmente dannose.

Sfondo

Gli strumenti di gestione della postura di sicurezza del cloud (CSPM) costituiscono la base della sicurezza del cloud. Le loro operazioni sono incentrate sul monitoraggio del controllo del guardrail per garantire che gli ambienti cloud mantengano configurazioni sicure e siano privi di vulnerabilità e configurazioni errate.

Il monitoraggio della gestione della postura si basa tradizionalmente sulla scansione di sicurezza specifica per il tempo delle risorse e delle configurazioni di un ambiente cloud. Gli avvisi vengono attivati quando una risorsa cloud nuova o modificata sembra presentare potenziali rischi per la sicurezza.

Ad esempio, verrà attivato un avviso se un criterio IAM è eccessivamente permissivo e consente l'accesso ad altre risorse cloud. Si attiverà anche se un'istanza di in cloud o una funzione serverless contiene vulnerabilità o configurazioni errate.

Le operazioni di scansione per la gestione della postura vengono eseguite secondo un programma di routine, spesso ogni ora o ogni giorno. Alcuni strumenti di sicurezza CSPM consentono di monitorare anche i registri di auditing delle piattaforme cloud, che possono aiutare a rilevare attività sospette quando si verificano all'interno di una piattaforma di servizi cloud (CSP). È fondamentale che le aziende configurino la propria piattaforma CSPM per raccogliere i log di audit dalle applicazioni software-as-a-service (SaaS) di terze parti basate su cloud per garantire la visibilità.

Gli strumenti CDR forniscono rilevamenti di monitoraggio runtime raccogliendo, identificando e persino prevenendo le operazioni che si verificano durante un particolare evento. Raccogliendo i registri dalle istanze di calcolo del cloud, dalle risorse di registrazione del CSP e dalle applicazioni SaaS del cloud di terze parti, gli strumenti di sicurezza CDR possono identificare, avvisare e prevenire gli eventi cloud dannosi.

Esempi di queste operazioni includono l'esecuzione di una richiesta API contro una piattaforma cloud o un'applicazione cloud, come ad esempio:

- Creazione di nuovi utenti o account di servizi cloud

- Allegare le politiche IAM a utenti o ruoli IAM nuovi o già consolidati

- Stabilire connessioni di rete da un nodo di uscita Tor o da un host VPN

A differenza degli strumenti di gestione della postura, gli strumenti di monitoraggio runtime monitorano continuamente l'ambiente cloud e spesso richiedono un agente dedicato per mantenere la visibilità delle risorse cloud. Quando viene installato un agente, gli strumenti di sicurezza per il monitoraggio del runtime del cloud consentono di rilevare, e persino prevenire, le operazioni cloud dannose nel momento in cui si verificano.

Tendenze degli allarmi ad alta gravità

Abbiamo osservato un chiaro aumento del numero di avvisi nel 2024, in correlazione con l'aumento degli attacchi agli ambienti cloud.

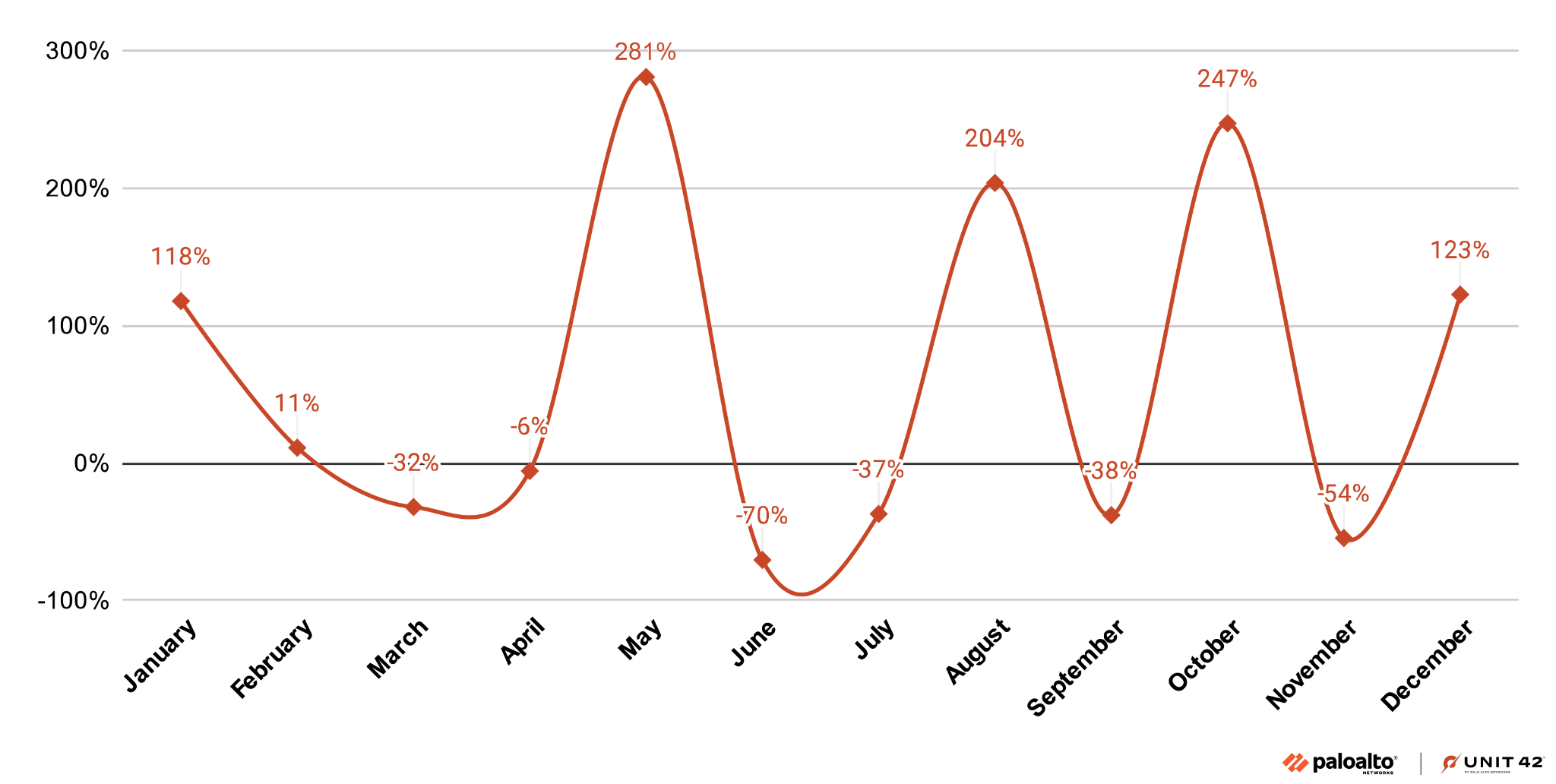

Gli allarmi cloud di gravità elevata sono aumentati del 235% nel 2024. Il picco più elevato in un singolo mese (281%) si è verificato a maggio, mentre l'aumento più consistente di queste segnalazioni (204%, 247% e 122%) si è verificato ad agosto, ottobre e dicembre, come mostrato nella Figura 1.

Top 10 degli allarmi elevati

Un'analisi più approfondita dei 10 avvisi giornalieri di gravità elevata più frequenti rivela un numero elevato di avvisi relativi esclusivamente a eventi incentrati sul tempo di esecuzione. Questi avvisi vengono attivati da un singolo evento o da una sequenza di eventi collegati. Questo ha reso necessaria un'analisi quasi in tempo reale o, in alcuni casi, un'analisi in tempo reale per il rilevamento.

La tabella 2 mostra che l'utilizzo remoto da riga di comando dei token IAM serverless è un evento che richiede un'analisi dei log in tempo reale per essere rilevato e potenzialmente prevenuto. Al contrario, l'avviso di gravità elevata più frequente, "protezione dell'eliminazione del cloud storage disattivata", può essere rilevato e mitigato con uno strumento CSPM.

| Nome dell'avviso | Controllo del tempo di esecuzione o della postura | Conteggio medio giornaliero |

| Utilizzo della linea di comando remota del token serverless | Tempo di esecuzione | 24.68 |

| Un'identità ha eseguito un download sospetto di più oggetti di archiviazione su cloud | Tempo di esecuzione | 21.09 |

| Protezione dall'eliminazione dell'archiviazione cloud disattivata | Postura e tempo di esecuzione | 20.19 |

| Allocazione anomala delle risorse di calcolo in un numero elevato di regioni | Postura e tempo di esecuzione | 11.11 |

| Un account di servizio del nodo Kubernetes è stato utilizzato al di fuori del cluster da un IP non cloud | Postura | 11 |

| Anomalo Allocazione sospetta di risorse di calcolo in più regioni | Postura e tempo di esecuzione | 10 |

| Esportazione di più istantanee cloud | Tempo di esecuzione | 9.33 |

| Utilizzo della riga di comando remota del ruolo serverless | Tempo di esecuzione | 7.79 |

| Allocazione insolita di più risorse di calcolo nel cloud | Postura e tempo di esecuzione | 7.73 |

| Anomalo Allocazione insolita di risorse di calcolo in più regioni | Postura e tempo di esecuzione | 6.42 |

Tabella 2. Allarme di gravità elevata in base all'occorrenza media.

Per garantire la protezione degli oggetti di cloud storage all'interno di un contenitore di archiviazione la cui protezione dall'eliminazione è stata disattivata, si consiglia vivamente di distribuire uno strumento CDR. Questi strumenti sono in grado di rilevare e impedire l'eliminazione di oggetti di cloud storage in seguito a un evento di "protezione disattivata".

Altri avvisi di gravità elevata sono le esportazioni multiple di istantanee nel cloud e l'uso sospetto di un account di servizio IAM. Entrambi sono indicatori chiave di attività dannose all'interno di un ambiente cloud.

Esempi di operazioni dannose che potrebbero far scattare diversi di questi avvisi sono gli eventi di estorsione o ransomware incentrati sul cloud. Questi tipi di eventi possono essere sfruttati solo disattivando prima le protezioni del cloud storage, come la protezione dall'eliminazione e i backup automatici. Una volta rimosse queste protezioni, gli attori malintenzionati possono eliminare o esfiltrare gli oggetti dei container di cloud storage, aumentando le probabilità di successo di un'operazione di estorsione.

Alcuni di questi avvisi di gravità elevata potrebbero essere attivati anche dalla compromissione di risorse serverless o di istanze di calcolo esposte o vulnerabili. In particolare, per quanto riguarda l'utilizzo remoto da riga di comando di un token IAM serverless, le funzioni serverless sono progettate per operare in modo autonomo e indipendente.

L'utilizzo remoto o non autorizzato del token IAM di una funzione serverless indica una compromissione e un potenziale movimento laterale all'interno dell'ambiente cloud. Lo stesso tipo di evento potrebbe indicare l'uso malevolo di un token IAM dell'account di servizio. Dato che i token IAM degli account di servizio sono in genere destinati a un unico scopo, qualsiasi utilizzo anomalo di tale token deve essere considerato sospetto.

Tendenze degli allarmi di media gravità

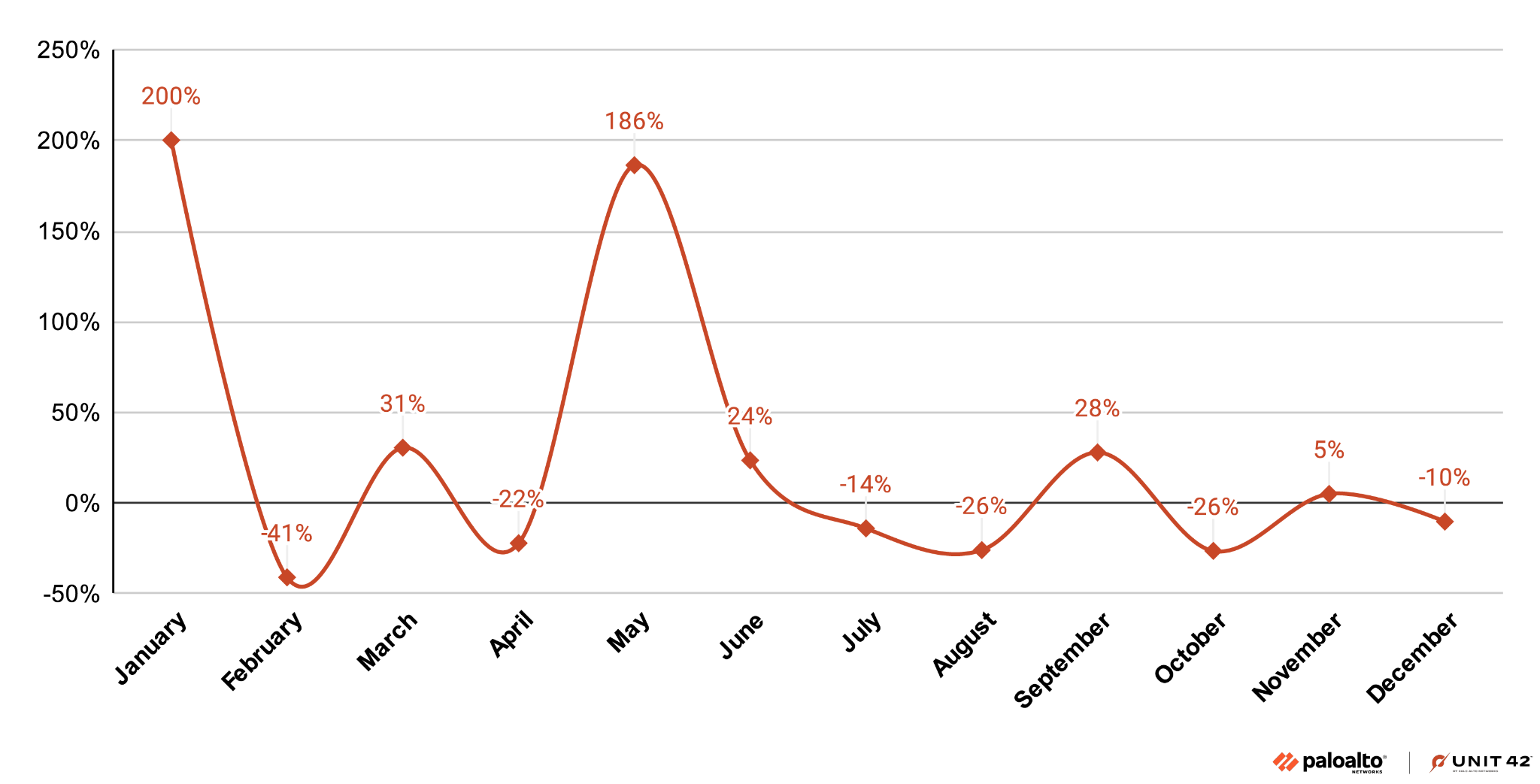

A differenza del picco di fine anno degli avvisi di gravità elevata, abbiamo assistito a un picco sostenuto di avvisi di gravità media a metà del 2024. Questo picco ha comportato un aumento iniziale del 186% e un successivo aumento del 24%, prima di una tendenza al ribasso fino a dicembre, come mostra la figura 2.

I 10 principali avvisi di Medium

I 10 principali avvisi di media gravità, riportati nella Tabella 3, differiscono dai 10 principali avvisi di gravità elevata elencati nella Tabella 2. La differenza fondamentale è che per tutti i 10 avvisi di media gravità, tranne uno, gli eventi possono essere rilevati solo eseguendo una qualche forma di analisi della protezione in runtime.

L'evento "trasferimento insolito di dati ad alto volume" può essere attivato utilizzando i tradizionali rilevamenti CSPM delle risorse cloud. Tuttavia, come nel caso dell'evento di gravità elevata "protezione dell'eliminazione del cloud storage disattivata" discusso in precedenza, uno strumento CDR sarebbe in grado di rilevare meglio questo evento insolito di trasferimento del volume mentre si verifica. Potrebbe anche identificare i tipi di file e le relative posizioni dei file o delle directory del cloud storage. Questi dettagli forniscono ai team di sicurezza le risorse più desiderate per svolgere il loro lavoro: tempo e conoscenza.

| Nome dell'avviso | Controllo del tempo di esecuzione o della postura | Conteggio medio giornaliero |

| Un'identità IAM ha tentato più azioni su risorse che sono state negate | Tempo di esecuzione | 80 |

| Un'identità associata ad una risorsa di calcolo ha eseguito chiamate API al di fuori dell'area dell'istanza | Tempo di esecuzione | 36.32 |

| Tentativo di accesso all'applicazione cloud da un tenant insolito | Tempo di esecuzione | 21.69 |

| Un'identità ha eseguito un download sospetto di più oggetti di cloud storage da più bucket | Tempo di esecuzione | 18.66 |

| Viaggio impossibile da parte di un'identità di calcolo nel cloud | Tempo di esecuzione | 18.65 |

| Trasferimento di dati e volume di archiviazione alto/inusuale | Tempo di esecuzione | 15 |

| Attività dell'account del servizio Kubernetes al di fuori del cluster da IP non cloud | Tempo di esecuzione | 12.15 |

| Un'applicazione cloud ha eseguito più azioni che erano state negate | Tempo di esecuzione | 12.02 |

| Esportazione di più istantanee cloud | Tempo di esecuzione | 10 |

| Un'identità sospetta ha scaricato più oggetti da un bucket di archiviazione di backup | Tempo di esecuzione | 9.68 |

Tabella 3. Allarme di media gravità in base alla frequenza media.

Molti degli avvisi elencati nella Tabella 3 potrebbero indicare che gli attori malintenzionati stanno prendendo di mira le risorse del cloud, come gli account dei servizi Kubernetes, al di fuori del cluster o da un indirizzo IP non cloud. Questi due avvisi in particolare potrebbero indicare che i token di autenticazione del cluster Kubernetes sono stati compromessi, poiché i token IAM degli account di servizio sono progettati per uno scopo unico. Qualsiasi operazione che utilizzi queste credenziali dall'esterno del cluster, o al di fuori dell'ambiente cloud conosciuto, deve essere considerata un'attività sospetta e deve essere mitigata.

Un altro avviso importante da sottolineare è l'esportazione di più istantanee del cloud. Sebbene questo tipo di evento possa essere utilizzato legittimamente, come la distribuzione di istantanee o un backup esterno, gli attori delle minacce esportano anche le istantanee. Le istantanee del cloud possono contenere informazioni sensibili, il che le rende un bersaglio comune di operazioni dannose.

Cosa possono fare le organizzazioni

Esistono diversi accorgimenti che le organizzazioni possono attuare per proteggersi meglio dalle operazioni cloud dannose:

- Implementare un efficace monitoraggio del runtime del CDR

- Implementazione di una sicurezza cloud CDR per tutti gli ambienti cloud

- Assicurarsi che tutti gli endpoint cloud mission-critical siano dotati di agenti abilitati al runtime per rilevare le operazioni di calcolo e di runtime dei container.

- Assicuratevi che il monitoraggio dei log di audit del cloud in fase di runtime sia disponibile presso i vostri fornitori di CSP.

- Assicuratevi che le vostre applicazioni SaaS integrate nel cloud raccolgano:

- Fornitori di identità (IdP)

- Integrazioni CI/CD

- Repository di codice sorgente

- Piattaforme di biglietteria

- Porre dei limiti alle regioni CSP in cui è consentito operare con funzioni di calcolo e serverless.

- È prassi comune per gli attori delle minacce creare risorse cloud all'interno di regioni CSP straniere per eseguire una forma di offuscamento delle operazioni di base.

- Identificare e impedire che gli account di servizio IAM eseguano operazioni al di fuori delle loro funzioni previste.

- La progettazione di un'architettura a minimi privilegi per le credenziali IAM può aiutare notevolmente a contrastare il movimento laterale e le operazioni di escalation dei privilegi in caso di compromissione di una credenziale IAM.

- Assicurarsi che il versioning e la crittografia del cloud storage siano attivi per tutti i contenitori di cloud storage.

- Il versioning e la crittografia sono configurazioni gratuite per ogni container di cloud storage di ciascuno dei tre principali fornitori di servizi cloud.

- Queste due caratteristiche aumentano anche in modo significativo le difficoltà che gli attori delle minacce incontreranno quando cercheranno di rubare le vostre preziose informazioni sensibili.

In caso di dubbio, ricordate che le difese di monitoraggio del runtime CDR devono essere presenti per contrastare efficacemente la maggior parte delle minacce affrontate dagli ambienti cloud.

Conclusione

Il monitoraggio del runtime del CDR è un aspetto critico del mantenimento di un ambiente cloud sicuro, ibrido e multi-cloud. Come dimostrano i dati sull'andamento degli avvisi di gravità alta e media discussi in questo articolo, si è registrato un aumento del 388% nel numero medio di avvisi che gli ambienti cloud hanno registrato nel 2024.

Un numero significativo di questi avvisi è il risultato diretto del rilevamento di operazioni in runtime, che non possono essere rilevate con i soli strumenti di gestione della postura (CSPM). Gli strumenti CDR forniscono funzionalità di rilevamento del runtime del cloud, consentendo il rilevamento di eventi dannosi che si verificano su istanze di calcolo del cloud, host di container o funzioni serverless.

Considerando le crescenti minacce che colpiscono gli ambienti cloud, l'unica vera difesa per questi ambienti è quella di richiedere agenti basati sul cloud per gli endpoint cloud esposti pubblicamente e critici, per la registrazione degli audit dei CSP e per le applicazioni SaaS di terze parti. L'utilizzo di uno strumento di analisi del CDR consente ai difensori di raccogliere, rilevare e prevenire l'esecuzione di operazioni dannose che possono interessare una qualsiasi di queste risorse. La combinazione di monitoraggio, analisi e risposta in runtime per la registrazione degli eventi delle risorse cloud è essenziale per garantire che le operazioni dannose non siano consentite negli ambienti cloud.

Se ritieni di essere stato compromesso o hai una questione urgente, contatta il team di risposta agli incidenti dell'Unit 42 o chiama:

- Nord America: Numero verde: +1 (866) 486-4842 (866.4.UNIT42)

- REGNO UNITO: +44.20.3743.3660

- Europa e Medio Oriente: +31.20.299.3130

- Asia: +65.6983.8730

- Giappone: +81.50.1790.0200

- Australia: +61.2.4062.7950

- India: 00080005045107

Palo Alto Networks ha condiviso questi risultati con i membri della Cyber Threat Alliance (CTA). I membri del CTA utilizzano queste informazioni per distribuire rapidamente le protezioni ai loro clienti e per distruggere sistematicamente gli attori informatici malintenzionati. Per saperne di più sulla Cyber Threat Alliance.

Riferimenti

- Le variabili di ambiente trapelate consentono operazioni di estorsione su larga scala in ambienti cloud - Unità 42, Palo Alto Networks

- Rapporto sullo stato della sicurezza cloud nativa nel 2024 - Palo Alto Networks

- Microsoft condivide le ultime informazioni sugli attori delle minacce nordcoreane e cinesi alla CYBERWARCON - Blog sull'intelligence delle minacce, Microsoft

- Cosa è il CSPM? | La gestione della postura di sicurezza nel cloud spiegata - Cyberpedia, Palo Alto Networks

- Cosa è il CDR (Cloud Detection and Response)? - Cyberpedia, Palo Alto Networks

- Definizione di Identity and Access Management (IAM) - Glossario informatico Gartner

Ricevi aggiornamenti da Unit 42

Ricevi aggiornamenti da Unit 42