エグゼクティブ サマリー

ソーシャル エンジニアリングは、2025年で最も信頼性が高くスケーラブルでインパクトのある侵入手法のひとつに進化することが見込まれています。その理由は以下の通りです。

第一に、2024年5月から2025年5月までのUnit 42におけるインシデント レスポンス事例では、ソーシャル エンジニアリングが依然として初期アクセスとしての攻撃ベクトルのトップとされています。これらの攻撃は一貫して、人間のワークフローを標的とし、信頼を悪用し、IDシステムの操作を誘導することで、技術的なコントロールを迂回するものです。ソーシャル エンジニアリング攻撃によるインシデントの3分の1以上は、検索エンジン最適化(SEO)ポイズニング、偽のシステム プロンプト、ヘルプデスク操作など、フィッシング攻撃以外の手法によるものでした。

第二に、ハイタッチ攻撃の増加があげられます。Muddled Libraのような脅威は、多要素認証(MFA)を迂回し、ITサポートプロセスを悪用して、多くの場合マルウェアを使わずに数分で権限をエスカレーションさせるテクニックを持ち合わせていますある事例では、脅威アクターが組み込みのツールと社交的な口実だけを使って、40分以内でアクセスからドメイン管理者への移行を成功しています。

第三に、検出率の低さとアラート疲労は、依然として主な要因となっている点です。多くの場合、ソーシャル エンジニアリング攻撃の成功は、高度な技術によるものではなく、組織が重要なシグナルを見逃したり、分類を誤ったことが原因とされています。これはID回復のワークフローや横方向の移動のプロセスで特に問題となっています。

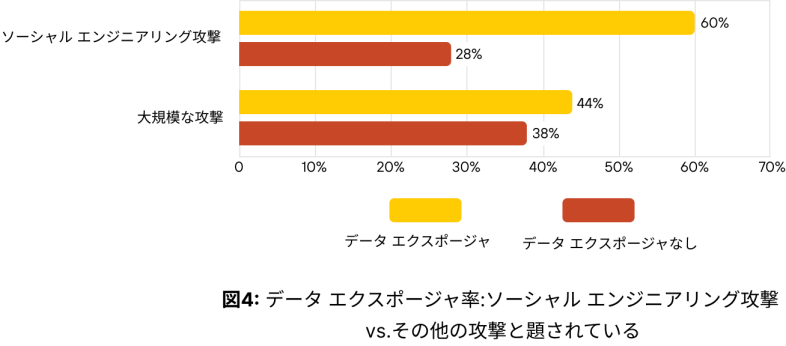

第四に、当該攻撃によるビジネスの混乱は拡大し続けている点があげられます。ソーシャル エンジニアリング攻撃のインシデントの半数以上が機密データのエクスポージャにつながり、その他のインシデントは重要なサービスを中断させたり、組織全体のパフォーマンスに影響を与えています。これらの高速攻撃は、インフラやリスクを最小限に抑えながら、高い経済的リターンを得られるように設計されています。

第5に、人工知能(AI)がソーシャル エンジニアリング攻撃キャンペーンの規模と現実性を加速させている点です。脅威アクターは現在、パーソナライズされたルアー(誘い文句)を作成し、コールバック詐欺で幹部の声を複製し、なりすましキャンペーンでライブエンゲージメントを維持するために生成AIを使用しています。

これらの傾向の根底には、以下の3つのシステム的な実現要因が潜んでいるとされています: 過剰に許可されたアクセス、行動可視性のギャップ、そして人間のプロセスでの未検証のユーザーに対する信頼。IDシステム、ヘルプデスク プロトコル、迅速な承認は、日常的な活動を模倣する脅威者によって日常的に悪用されています。

こうした脅威環境のもと、セキュリティ リーダーは、従来のユーザー意識にとどまらず、ソーシャル エンジニアリングを体系的かつアイデンティティ中心の脅威として認識するようセキュリティ体制の移行を推進することが求められています。この移行を実現するうえで以下が求められます。

- 振る舞い分析およびアイデンティティ脅威の検出と対応(ITDR)を導入し、資格情報の不正使用をプロアクティブに検出する。

- アイデンティティの回復プロセスを保護し、条件付きアクセスを強制する。

- ゼロトラストの原則を、ネットワーク周辺だけでなく、ユーザーにも拡大する。

ソーシャル エンジニアリング攻撃の成功は、攻撃者が洗練されているからではありません。人々がいまだに安易に信用し、組織のセキュリティを危険にさらしているからです。

はじめに

ソーシャル エンジニアリング攻撃は、脅威の主流を占め続けています。この1年間で、私のチームが扱ったインシデント レスポンス ケースの3分の1以上が、ソーシャル エンジニアリング攻撃を手口に始まっています。これらの侵入は、ゼロデイや巧妙なマルウェアに依存したものではありません。人々の信頼を悪用するものです。攻撃者は、従業員になりすまし、ワークフローを操作・誘導し、組織がIDや人とのやり取りを管理する方法のギャップを利用することで、管理体制を迂回することに成功しています。

今年目立ったのは、こうした攻撃がいかに急激に進化しているかという点にあります。Unit 42は以下の2つの異なるモデルを追跡しており、どちらも信頼された活動を模倣することでコントロールをバイパスするように設計されています。

- ハイタッチ侵害: リアルタイムで特定の個人をターゲットにするものです。脅威アクターはスタッフになりすまし、ヘルプデスクを悪用し、マルウェアを展開することなくアクセスをエスカレートさせます。多くの場合、音声による誘導をはじめ、ライブの口実、盗まれたIDデータを使用します。

- 大規模な詐欺行為: ClickFixスタイルのキャンペーン、SEOポイズニング、偽ブラウザのプロンプト、複数のデバイスやプラットフォームにおけるユーザー主導の侵害を誘発する混合ルアーなどがこれに該当します。

これらはごく稀に確認されるエッジ ケースではありません。攻撃者が日々改良を加えている、再現性に優れた信頼できるテクニックなのです。チームが観察した中で最も明らかになった傾向の1つは、フィッシング攻撃以外のベクトルの増加です。これには、音声ベースによるルアー(誘い文句)、なりすましのブラウザ警告、サポート チームへの直接的な操作などが含まれます。多くの環境では、このような手口により、攻撃者は検出されることなく組織に侵入し、データを窃取し、業務に重大な損害を与えることができるとされています。

本レポートは、Unit 42の脅威リサーチャーによる情報をはじめ、実際の侵入から得られたテレメトリ、そしてグローバルなインシデントレスポンス(IR)活動の最前線からのインサイトをまとめたものです。本レポートの目的は、2025年にソーシャル エンジニアリング攻撃が実際にどのように機能するのか、そしてそれを阻止するためには何が必要なのかを共有することにあります。

1つはっきりしているのは、敵はシステムをハッキングしているだけではないということです。彼らは人々をハッキングしています。

ハイタッチ、ハイインパクトの侵害

攻撃者はいかにして信頼を破るのか

IDシステムや人間のワークフローが複雑な大企業では、リアルタイムで個人を狙う攻撃が増加しています。このような組織では、連携IDプラットフォームから分散型サポート業務まで、より豊富なアクセス ポイント が存在し、攻撃者はこれを悪用して目立たないようにアクセスを拡大することができます。企業の規模と複雑さによって、悪意のある活動が日常的なリクエストに紛れ込みやすくなり、発見までの時間が長くなっているからです。

ハイタッチ作戦は、多くの場合、金銭的な動機に基づくものであり、アラートをトリガーすることなくID防御を突破するために時間と研究を投資する脅威アクターによって用いられます。従業員になりすまし、信頼を悪用し、ユーザーレベルのアクセスから特権的なコントロールへと素早くエスカレートするのが本攻撃手法です。弊社では、攻撃者がMFAをバイパスし、ヘルプデスクのスタッフを説得して認証情報をリセットすることに成功した、大きな影響をもつケースを複数調査しました。最近のあるケースでは、攻撃者はマルウェアをまったく展開することなく、初期アクセス権の獲得からドメイン管理者権限の獲得まで数分で進行したことが確認されています。

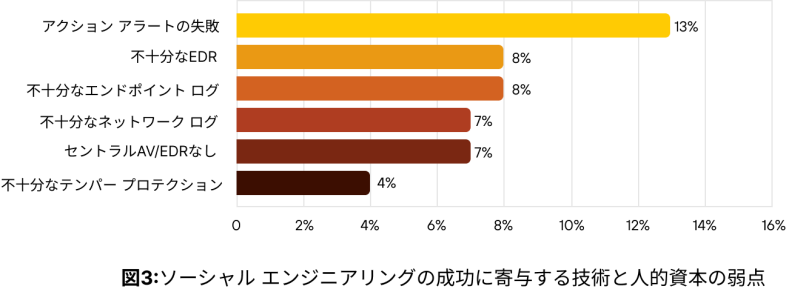

世界的な金銭的な動機に基づくサイバー犯罪活動であるMuddled Libraのようなグループは、この攻撃モデルを例証するものです。グループは、広域なフィッシング攻撃を行う代わりに、重要人物を特定し、公開データを使用してプロフィールを作成し、説得力のあるなりすましを行うことを特徴とします。こうした戦略のもと、グループは、ディープ アクセスや広範なシステムコントロール、攻撃を素早く収益化する能力を獲得することに成功しています。

すべてのハイタッチ作戦が利益重視というわけではありません。弊社ではスパイ活動や戦略的浸透のために同様の戦術を用いる国家と連携した脅威アクターも追跡してきました。イラン系のAgent Serpensや北朝鮮の脅威グループなど、国家と連携する脅威アクターに起因するキャンペーンは、これまでなりすましの組織IDや、パーソナライズされたルアー(誘い文句)、偽造文書を主に活用することで、外交や公共部門の標的を侵害しています。

脅威プロファイル #1: Muddled Libra

経済的に意欲的な脅威アクターの中で、Muddled Libraのような執拗かつ、優れた適応力、技術的な流暢さを示す者はほとんどいません。

Muddled Libraは、より広範な脅威アクターの集団の中で活動しています。これらの脅威アクターは金銭的な動機があり、IDシステムを直接悪用することで技術的な管理を回避することを特徴とします。しかし、Muddled Libraの見せる、執拗さとスピード、人間主導の策略はひときわ際立ったものです。

このグループの活動は認証情報をフィッシングするだけに留まりません。リアルタイムで従業員になりすまし、しばしばヘルプデスクのスタッフを標的にしてMFAをリセットし、IDを乗っ取って社内システムにアクセスを行います。内部に入ると、Muddled Libraはリモート監視・管理(RMM)ツールを活用して、永続的なアクセスを維持し、標的組織内で制御を確立します。

グループが用いるインフラは軽量かつ回避的であることを特徴とします。コマンド アンド コントロール(C2)については、トンネリング サービスが繰り返し悪用されていることが確認されています。

MFAのリセット、加入者IDモジュール(SIM)のスワッピング、公衆向けの信頼シグナルの悪用は、繰り返し見られるパターンです。いくつかのケースでは、攻撃者はLinkedInなどの情報源から詳細な個人データを収集し、説得力のあるペルソナを構築して、本人確認のステップを回避することに成功しています。

|

Muddled Libraが用いる6つの主要なツールとテクニック:

|

|---|

脅威プロファイル #2: 国家アクター

高度なソーシャル エンジニアリング攻撃は、サイバー犯罪グループだけのものではありません。国家アクターは、スパイ活動、監視、地政学的混乱など、戦略的アクセスを達成するうえで、長い間人間優先の戦術に依存してきた過去があります。最近のキャンペーンは、国家と連携した侵入が、金銭的動機に基づく作戦に見られるようなアイデンティティ中心の手法をますます反映するようになっていることを示しています。

イラン関連の攻撃グループAgent Serpensによるキャンペーン。このグループは信頼できる機関になりすまし、正規の文書共有ワークフローを模倣した偽装メールを介してマルウェアを配信することが多い。

北朝鮮の脅威アクターは、合成インサイダーとして知られるハイタッチ プロセッションの明確なバリエーションを開発しています。このようなキャンペーンでは、攻撃者が求職者を装い、偽造した履歴書(CV)や職業上のペルソナを使用して、標的組織に侵入するための遠隔地からの雇用を確保します。

脅威アクターとその戦術、技術、手順(TTP)のテクニック

Muddled Libraの金銭目的の侵入から、Agent Serpensや北朝鮮のキャンペーンで見られる戦略的ターゲティングに至るまで、これらの攻撃者の戦略は一貫しています。人を操り、信頼を模倣し、検知されることなくアクセス権限を昇格させることです。

現場でのハイタッチ侵入

弊社のIR事例から抜粋した以下の事例では、攻撃者がエクスプロイト攻撃によってではなく、人間のシステムを正確かつ意図的に操作することによって、いかにコントロールを迂回できるかが示されています。

ヘルプデスクの不正行為で350GBが流出

ターゲット: クラウドでホストされている顧客記録、独自文書、内部ファイル. 攻撃者は、エンドポイントやエンドポイント ディテクション&レスポンス(EDR)アラートをトリガーすることなく、350GBを超えるデータをステージングし、窃取することに成功しています。攻撃ではマルウェアは使用されず、正当な認証情報と生きたバイナリのみが用いられています。

テクニック: 攻撃者は、ロックアウトされた従業員になりすまして、組織のヘルプデスクに連絡しました。リークされた詳細情報と一般に入手可能な詳細情報を混ぜて使用し、攻撃者はIDチェックをパスしてエージェントの信頼を獲得し、MFA認証情報をリセットすることを促しています。アクセスが確保されると、攻撃者はログインし、正規の管理ツールを使って横方向の移動を実施しています。すべてのアクションは正当なユーザー行動を模倣しており、これによりアラートにつながるトリガーを意図的に避けることに成功しています。

ヘルプデスクを回避するラポール形成

ターゲット: 企業内部のシステム。攻撃者は、従業員レベルのアクセス権を求めて、特権をエスカレートさせ、より広範な侵害を行いました。侵入はログイン後まもなく阻止されています。

テクニック: 数日間にわたり、攻撃者はヘルプデスクに低姿勢で何度も電話をかけ、都度ロックアウトされた従業員になりすましました。試行錯誤を行う過程で、プロセスの詳細を収集し、口実を洗練させていきました。社内のエスカレーション プロトコルに沿って話を進め、攻撃者は緊急リクエストを発行し、MFAのリセットを促してアクセスを得ることに成功しました。しかしながらログインに成功したものの、地理的な異常により数分後にフラグが立てられています。

条件付きアクセスによってブロックされたエグゼクティブMFAリセット

ターゲット: 幅広いシステム権限を持つ中堅幹部資格。攻撃者はこれらの認証情報を使って、機密性の高いビジネス データにアクセスし、クラウドAPI経由で偵察を行うことを狙っていました。この試みは、条件付きアクセス制御のおかげで、データ窃取に至る前に食い止められています。

テクニック: 何度かフィッシング攻撃に失敗した後、攻撃者はITサポートに電話をかけ、重役になりすますことで、出張に関連したアクセスの問題を理由に説得を試みました。その口実はMFAのリセットを促すのに十分な説得力がありました。次に、新しい認証情報を使って、攻撃者はグラフAPIクエリーを開始し、パーミッション、グループ メンバーシップ、ファイル パスを列挙しました。しかしながら、条件付きアクセス ポリシーによって、認識できないデバイスと場所からの異常なログインを理由にセッションにフラグを立てられ、それ以上のエスカレーションはブロックされています。

これらの事例では、ハイタッチ攻撃者がシステムを破壊することによってではなく、システムを理解することによって成功することが示されています。成功するまで、攻撃者は日常的に見える方法で、業界を超えたプロセス、人材、プラットフォームを巧みに操作・誘導しています。

AIがソーシャル エンジニアリング攻撃の脅威の状況をどのように形成しているか

ここ数ヶ月、ソーシャル エンジニアリング キャンペーンにおけるAIと自動化の使われ方に変化が確認されています。従来のテクニックが依然として優勢である一方で、一部の攻撃者はより高速かつリアルでスケーラビリティの高いツールを試しています。

Unit 42のインシデント レスポンスの事例は、AIを活用したツールによる次の3つの異なるレイヤーを指摘しています。

- 自動化: このカテゴリーのツールは、あらかじめ定義されたルールに従い、フィッシング攻撃の配信、なりすましSMS配信、基本的なクレデンシャル テストなど、一般的な侵入ステップを高速化します。これらの機能は目新しいものではないものの、企業のワークフローを模倣し、一般的な検出手段を回避するように構成されることが多くなっています。

- 生成AI(GenAI): 電子メール、音声、ライブチャットなどのチャネルで、信頼性の高い、人間のようなコンテンツを作成するために使用されます。複数の調査において、脅威者は生成AIを使用して、公開情報を使用して高度にパーソナライズされたルアーを作成しています。一部のキャンペーンはさらに進んでおり、コールバック詐欺に偽の重役の声を使うといった手口で、電話による緊急要請の信憑性を高めています。より持続的な侵入では、AIが攻撃者のペルソナを洗練させ、カスタマイズされたフィッシング攻撃のフォローアップを生成し、リアルタイムの応答を作成するために使用されています。これらの適応的な技術により、脅威アクターは侵入の複数の段階にわたって、以前は生身のオペレーターを必要としたレベルのトーンとタイミングで、関与を維持することに成功しています。

- エージェントAI: 役割ベースで機能するコンテキストを意識したシステムを指すものです。人間の入力を最小限に抑え、フィードバックから学習しながら、マルチステップのタスクを自律的に実行することができます。今のところその採用は限定的となっていますが、弊社ではエージェントAIがクロス プラットフォームでの偵察やメッセージ配信といった活動を連鎖的に行う際に使用されていることを確認しています。あるケースでは、攻撃者は、標的型インサイダー キャンペーンで不正な求職をサポートするために、偽の履歴書やソーシャル メディア プロフィールを含む多層的な合成IDを構築しています。

従来のソーシャル エンジニアリングの手法が、AI化されたコンポーネントによってますますサポートされるようになっています。AIを採用する攻撃者はまだ一様ではないが、根本的な変化は明らかであり、自動化とAIは、ソーシャル エンジニアリング攻撃の規模、ペース、適応性を再構築し始めていると言えるでしょう。

大規模攻撃

大規模な詐欺行為: ClickFixキャンペーンの台頭

ソーシャル エンジニアリング攻撃は、信頼できるシグナルを模倣し、慣れ親しんだワークフローを悪用する、スケーラブルで自動化されたエコシステムへと進化しています。その一例がClickFixであり、偽のブラウザ警告、不正な更新プロンプト、ドライブ バイ ダウンロードを使用して侵害を開始する手法です。2024年5月から2025年5月にかけて、少なくとも8件のIRが確認され、ClickFixが初期アクセスの媒体となっています。

配信メカニズム: SEOポイズニング、不正広告、不正プロンプト

ClickFixのキャンペーンは単一の配信方法に依存しません。その代わり、複数のエントリーポイントを悪用します。弊社では、SEOポイズニング、不正広告、不正なブラウザ警告を使用した、ユーザーを誘い込み、攻撃チェーンを自ら開始させるキャンペーンを確認しています。

確認されたIRケースの1つでは、脅威アクターがSEOポイズニングを活用して、検索エンジンの検索結果の上位に悪意のあるリンクを貼り付けていました。これは、従業員がソフトウェアのインストーラーを検索すると、ペイロードのダウンロードを引き起こす偽装されたランディング ページにリダイレクトするものです。Malvertisingも同様の役割を果たし、信頼できるソフトウェアブランドを模倣した広告ネットワークやポップアップを介して、偽の「クリックして修正」バナーを配信します。また、正当なブラウザやオペレーティング システムの警告を模倣して作られた、不正なシステム アラートも増加の一途をたどっています。ある医療機関の例では、ある従業員が自宅から社内システムにアクセス中に、Microsoftの正規の更新通知と思われるものに遭遇しています。このリンクはローダーのダウンロードにつながり、インフォステーラーを実行し、クレデンシャル ハーベスティングの土台となるものです。これらの配信メカニズムには、3つの核となる次の属性があります。

- 信頼を得るための模倣

- ユーザーによる開始

- プラットフォーム不可知論

リンクをクリックしたり、ファイルをダウンロードしたり、プロンプトに応答したりしてユーザーがアクションを開始するため、攻撃は多くの場合、従来の境界防御を迂回し、エンドポイントツールによる早期検知を回避することができます。

| Unit 42がレビューしたClickFix攻撃のうち、初期アクセスの60%以上が、メールではなくウェブ経由のインタラクションによって開始されていました。これは従来のフィッシングからの明確な変化を示しており、受信トレイを越えた防御の重要性を強調しています。 |

|---|

一般的なClickFixのペイロードと行動パターン

ClickFixキャンペーンは、スピード、認証情報の窃取、金銭化を優先する一貫した行動パターンに従います。ペイロードは様々ですが、ClickFixキャンペーンは多くの場合、足がかりの確立、価値の抽出、検知の回避に重点を置いています。

クレデンシャル ハーベスティング マルウェアは、最も一般的な第一段階のペイロードです。多くの場合、RedLineやLummaのような既製のステラーが使用されており、ユーザーが悪意のあるインストーラーをダウンロードした直後や、なりすましの更新プロンプトに応答した直後に展開されることが確認されています。これらのツールは、ブラウザに保存されたクレデンシャル、保存されたトークン、セッション・クッキーを抽出するように設定されています。

Unit 42のリサーチャーによって分析されたバンキング型トロイの木馬であるLampionは、これらのペイロードの進化を例証しています。Lampionの亜種への誘導・攻撃には、SEOポイズニングや侵害されたウェブサイトが配布に利用されます。

私たちは、小売業界の組織がこの種の攻撃の影響を受けていることを確認しています。一例として、偽の更新プロンプトが表示され、小売業の従業員が知らず知らずのうちにリモートアクセス型トロイの木馬(RATs)をインストールしてしまったケースがあります。これにより攻撃者は被害者のデバイスを監視し、最終的に制御することが可能になりました。90分以内に、攻撃者は組織の注文管理システムの認証情報を取得し、外部へのデータ転送を準備しました。

モジュラー、エスカレーション ツールチェーン

ClickFix攻撃は、段階的にエスカレートするペイロードを使用することがよくあります

- まず軽量な認証情報収集ツールで情報を集める。

- サイレント ローダーをデプロイし、機密システムへのアクセスが確認された場合にのみ、追加ツールを配信する。

- 後続のペイロードには次のようなものがあります。

- リモート アクセス トロイの木馬

- インフォスティーラー

- 暗号化モジュールまたはワイパー。

- Wipers

ペイロード自体が目新しいことは稀ですが、攻撃者はリスクを最小限に抑え、実用性を最大限に高めるように調整し、その配布方法とタイミングを変化させます。多くの場合、攻撃者は(ゼロデイやカスタムエクスプロイトではなく)使い古されたテクニックに依存していました。なぜなら、侵入ポイントはシステムのソフトウェアではなく、そのユーザーだったからです。

ClickFixは洗練されていない: システマティックである

ClickFixのキャンペーンの多くは、一般に入手可能なツールを再利用して、認証情報の窃取やリモートアクセスを行うものでした。グループを特徴付けるのは、マルウェアの精巧さではなく、正確な配信、正当なプロンプト、信頼性の高い配信経路、摩擦の少ない実行力です。

| 我々が調査したClickFix関連ケースの75%において、攻撃者は最初の侵害で窃取した認証情報を48時間以内に再利用し、クラウドサービスへの直接アクセスや、違法なマーケットプレイスでの販売に用いていました。 |

|---|

戦略的な学習要点

ClickFixは、スケーラブルな欺瞞の手法です。これに対抗するために、セキュリティリーダーには次のことを推奨します:

- 初期段階のアクセスパターン、特にクレデンシャル ハーベスターやファイルレスローダーを監視する。

- 一般的に悪用されるマルウェア ファミリ(コモディティグレードとみなされるマルウェアも含む)に対するエンドポイントの防御を強化する。

- ソフトウェアのインストール権限の追跡と管理。多くのインシデントはユーザーが承認したダウンロードから始まっているからです。

- 電子メールだけでなく、Webベースの配信、SEO操作、なりすましシステムプロンプトなど、検出できる幅を広げる。

- クレデンシャルの衛生習慣を確立し、システム間での再利用を制限して、連鎖エクスポージャを防止する。

数字で見るソーシャル エンジニアリング攻撃

このセクションでは、戦術からテレメトリに目を向け、その成功の裏にある技術的、組織的パターンを検証します。

ソーシャルエンジニアリングが初期アクセスベクターであった場:

- 66%のソーシャル エンジニアリング攻撃が特権アカウントを標的にしている。

- 23%はコールバックや音声ベースの手法を用いている。

- 45%が信頼構築のために社内関係者になりすましを行っている。

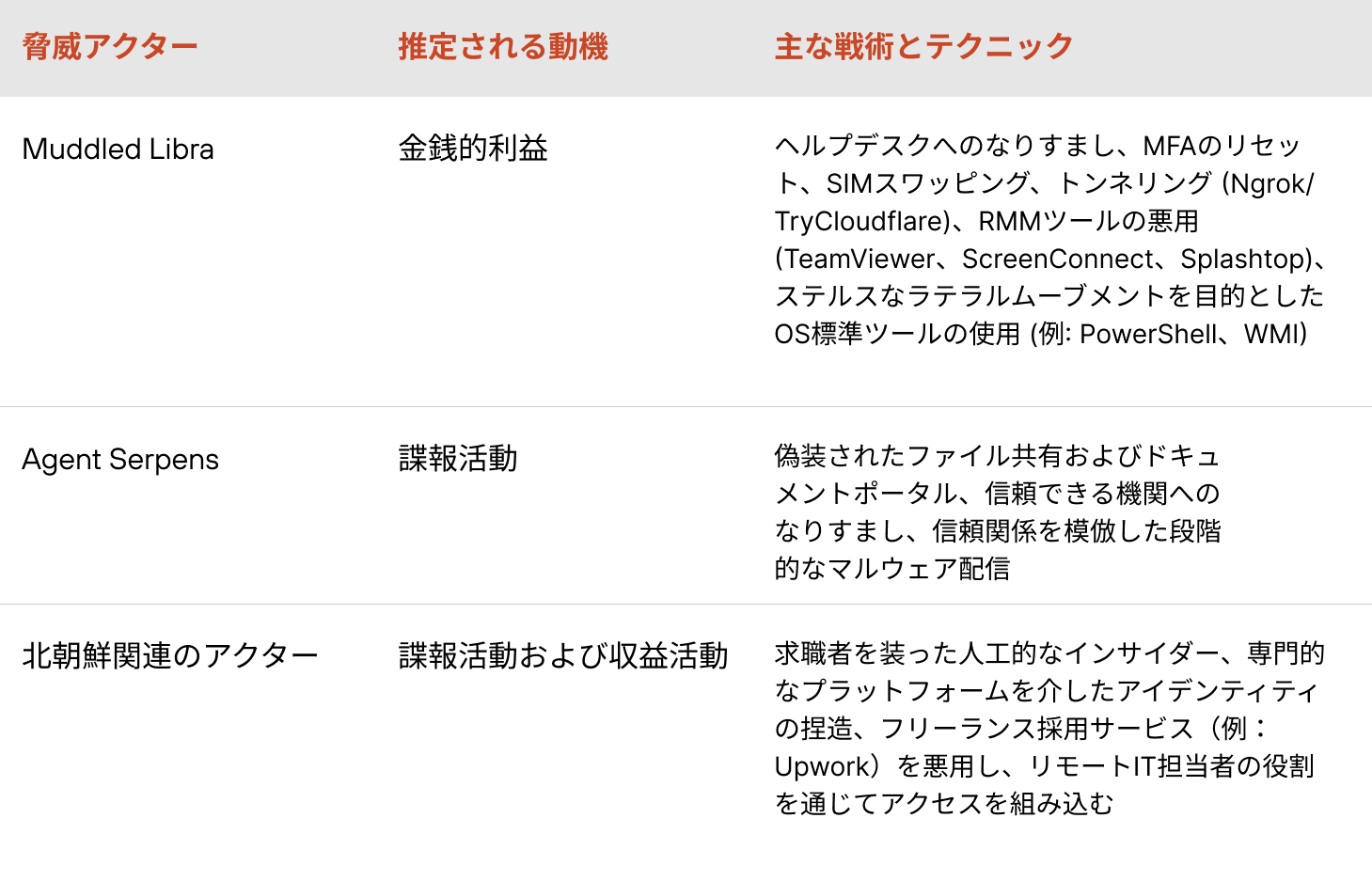

1月に報告されたように、フィッシングは全侵入事案の23%を占め、その数値はこのレポートで使用されたデータセットにおいても一定です。ソーシャルエンジニアリングによる侵入のみに絞ると、フィッシングはそれらのケースの65%に上昇します(図1参照)。

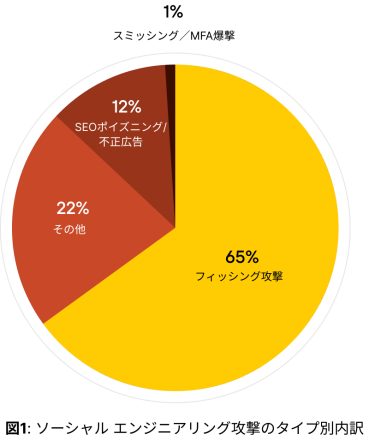

当社のデータは、ソーシャル エンジニアリング攻撃が成功し続けている背景にある6つの主要なパターンと、それらがどのように防御を回避しているかを明らかにしています。

初期アクセス: ソーシャル エンジニアリング攻撃が依然として最大の手口

IRが対応したインシデント全体の36%は、ソーシャルエンジニアリングの手口に端を発するものでした。

重要な洞察

パッチが適用されていないシステムやゼロデイに依存する技術的エクスプロイトとは異なり、ソーシャル エンジニアリング攻撃は、脆弱なアクセス制御、危機感、許可されすぎたアカウント、誤った信頼によって成功します。このような状況は、最新の検知ツールが導入されていても、企業環境では続いてます。

戦略的な学習要点

ソーシャル エンジニアリング攻撃は、技術的な欠陥ではなく人間の行動を悪用するため、依然として最も効果的な攻撃ベクトルとされています。組織の成熟度に関係なく、一貫して管理を迂回することができるためです。

ユーザー教育が第一の防御策であることを、今こそ超えるべき時です。ソーシャル エンジニアリング攻撃を、重層的な技術的コントロールと厳格なゼロトラスト検証を要求するシステム的脆弱性として扱います。

台頭する新たな攻撃ベクター

ソーシャル エンジニアリングのケースの合計35%は、SEOポイズニングやマルバタイジング、スミッシングやMFAボミングなど、従来とは異なる手法によるもので、その他の手法も増加傾向にあります(図1を参照)。

フィッシング攻撃が依然として主要な手口である一方で、これらの新たな手口は、攻撃者がソーシャル エンジニアリング攻撃を適応させ、従来の電子メールセキュリティがもはや障壁とならないプラットフォーム、デバイス、ワークフローを横断してユーザーにアプローチしていることを示しています。

重要な洞察

フィッシング攻撃の優位性は深い変化を画するものであり、脅威の手口を広げています。

戦略的な学習要点

ソーシャル エンジニアリング攻撃の防御は、受信トレイ以上のものをカバーする必要があります。セキュリティ リーダーは、モバイル メッセージング、コラボレーション ツール、ブラウザー ベースのベクター、クイック レスポンス(QR code )インターフェイスにまで脅威検出の範囲を広げることが求められます。

ソーシャル エンジニアリング攻撃による侵入を助長するアラートの見落とし、脆弱な管理、過剰なアクセス許可

これらの弱点は、以下を含む業界にまたがっています:

- 製造業

- ヘルスケア

- 金融

- 専門サービス

- 小売業

- 州および連邦政府

また、これらの問題は中小企業から大企業まで、あらゆる規模の組織に影響を及ぼしており、いかに広範かつ体系的な問題であるかを浮き彫りにしています。

これらの弱点は、製造業、医療、金融、専門サービス、小売、州政府、連邦政府など、さまざまな業界に及んでいます。また、これらの問題は、中小企業から大企業まで、あらゆる規模の組織が抱えるものであり、これらの問題がいかに広範かつ体系的であるかを浮き彫りにしています。

- 多くの場合、セキュリティアラートは見過ごされていました。過負荷状態のチームは、侵害が確認された後まで、悪意のあるログイン、権限昇格、または異常なデバイスアクセスによってトリガーされたアラートを見逃したり、優先度を下げたり、無視したりしていました。

- 過剰なパーミッションは、衝撃を与えるエリアを拡大します。多くの場合、侵害されたアカウントは、業務上の役割をはるかに超えたアクセス権を持っていました。

- MFAの欠如または不十分なデプロイメントが、クレデンシャル ベースの侵入の大きな割合を占めています。攻撃者は多くの場合、二次認証に遭遇することなく、取得した認証情報を使って認証に成功することができています。

重要な洞察

脅威の主体は、閉じることができたはずのコントロール ギャップを悪用しています。

戦略的な学習要点

ソーシャル エンジニアリング攻撃に対する防御は、初期段階の指標を検出し、侵害後のアクセスを制限することに依存します。また、多くの初期指標が見逃されているのは、無視されているからではなく、分類が間違っているからです。

- 異常なログインパターン、MFAの不正使用、異常な software-as-a-service (SaaS) アクセスに優先的にフラグを立てるよう、アラートロジックの優先順位を設定する必要があります。

- セキュリティ チームは、重要なアラートがレビューされ、エスカレーションされるようにする必要があります。

- 強制MFAは、すべての特権アカウントと外部向けアカウントに適用されるべきです。

- アクセス権の範囲は厳密に設定され、定期的に見直されなけれる必要があります。

脆弱な検出テクノロジーと人材不足のチームがソーシャル エンジニアリング攻撃に対するリスクを招く

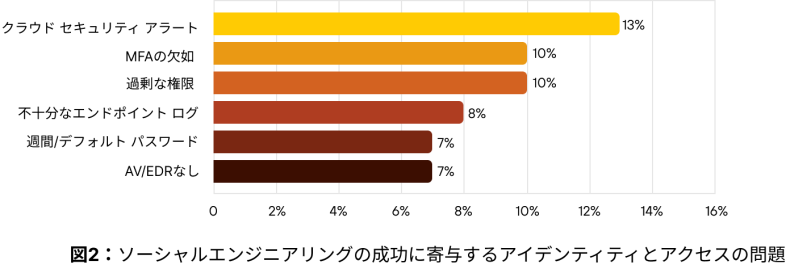

ソーシャルエンジニアリングによる侵入は、攻撃者の高度な技術だけに依存することは稀です。むしろ、限られた検知能力と、過負荷または訓練不足のチームが交差するところで成功します。私たちのインシデントレスポンス(IR)データは、技術的な弱点と人員の制約が、いかにして侵害の機会を生み出すかを浮き彫りにしています。

最も多く挙げられている6つの要因は、ツーリング ギャップ以上に、システム的なひずみを反映したものです。ソーシャル エンジニアリング攻撃を検出し、アカウント乗っ取りを防止するためにますます不可欠になっている2つの機能である Identity Threat Detection and Response (ITDR) やユーザー エンティティ振る舞い分析(UEBA)を導入している組織はほとんどありませんでした。従来のロギングやエンドポイントの遠隔測定だけに頼っている企業は、初期の指標を見逃す可能性が高いとされます。

これらの弱点は、以下の4つの主要分野で最も多く表面化しています。

- アラートのエスカレーションの失敗:いくつかのケースでは、早期警告サインがログに記録されながらもフラグが立てられず、攻撃者が妨げられることなく進行することを許してしまいました。

- 警告の不履行: 多くの場合、アラートに対する疲労、所有者の不明確さ、セキュリティチーム内のスキルギャップのために、異常な動作にフラグが立てられてもエスカレーションされなかった。

- EDRとエンドポイントのロギングが不十分: 明確な指標や行動ベースラインがないため、アナリストは日常的な活動と侵害の兆候を区別するのに苦労しています。

- 一元化されたアンチウイルス/EDRと改ざん防止機能の欠如は、管理されていない資産のエクスポージャにつながっており、脅威アクターはこれを悪用して横方向に移動したり、検知されずにコントロールを無効にしたりしています。

重要な洞察

セキュリティの崩壊は、攻撃者の洗練度ではなく、脆弱な遠隔測定、不明確なアラート所有権、緊張した現場の能力に起因します。

戦略的な学習要点

- 人間による防御層を強化するには、それを支えるシステムを強化する必要がある。

- 明確なオーナーシップとエスカレーション パスでアラートがトリアージされるようになる。

- EDRを拡張検出&レスポンス(XDR)へと拡大し、豊富なコンテキストによる集中検知を優先することが必要。

- 管理されていない資産やアクセスベクターを無防備な状態にする、ツールのギャップに対処する。

初期アクセスは始まりに過ぎません。多くの場合、たった1回の欺瞞的なやりとりが、結果的に広範囲にデータを暴露することになり、攻撃者はまさにその結果を得ることに最適化しています。

ソーシャル エンジニアリング攻撃がデータ流出率を高める

私たちのIRデータによると、ソーシャルエンジニアリング攻撃はケースの60%でデータ漏洩につながりました。これは、ケース全体を考慮した場合よりも16パーセントポイント高い数値です。これには以下が含まれます:

- 直接的なデータ送出

- 認証情報窃取による間接的な漏洩

- 内部システムへの不正アクセス

- インフォスティーラーおよびリモートアクセス型トロイの木馬の展開

重要な洞察

ソーシャル エンジニアリングのケースの約半数はビジネス メール侵害(BEC)であり、BECのケースの約60%はデータ流出が発生していることから、脅威アクターはこの種のインシデントにおいて、アクセスの獲得からデータの流出や認証情報の採取へと迅速に移行していることがわかります。 さらに、一般的なネットワーク侵入とランサムウェアが、データが流出したインシデントの上位2つのタイプでした。これらのインシデント タイプのうち、ソーシャル エンジニアリング攻撃は、最初のアクセス ベクトルの上位2つに入っており、異なるタイプの侵入や脅威アクターにおいて、この手法が人気であることが読み取れます。

クレデンシャルの流出もまた、より広範なデータ損失の前兆として一般的であるとされています。いくつかのケースでは、攻撃者は漏洩した認証情報を再利用してファイル共有、顧客システム、クラウド環境にアクセスしていることが確認されました。この連鎖的なエクスポージャ効果は、1つのルアー(誘い文句)が成功した場合の影響を増幅させ、危険にさらされた1つのIDをより広範な組織的リスクに変えるものです。

戦略的な学習要点

ソーシャル エンジニアリングは単なるアクセス問題ではなく、重大なデータ損失リスクである。エクスポージャを減らすために、セキュリティ チームは、最初の侵害を防ぐことだけに集中するのではなく、ログイン後のユーザー行動の可視性を向上させる必要があります。主な対策は以下の通りです。

- 機密資産へのアクセスをデフォルトで制限する。

- 横移動とファイルアクセスを監視する。

- 特権業務にジャストインタイム プロビジョニングを導入する。

- データ損失防止(DLP)ポリシーとデータのタグ付けは、特に侵害されたアカウントを介したソーシャル エンジニアリング攻撃によるアクセスの可能性も考慮すべきである。

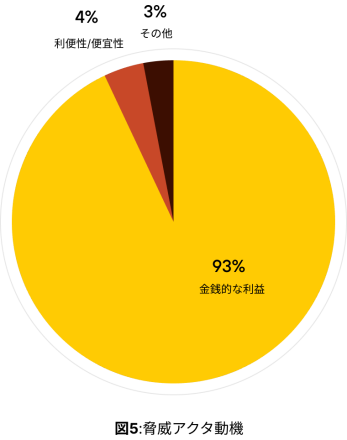

利益が主な原動力であることに変わりはない

金銭的利益は、Unit 42のインシデント レスポンスの事例において支配的な動機であり、ソーシャル エンジニアリング攻撃も例外ではありません。2024年5月から2025年5月にかけてのソーシャルエンジニアリングによる侵入のほぼすべてが金銭的な動機によるものであり(図5を参照)、脅威アクターはデータ窃取、恐喝、ランサムウェア、認証情報の転売などを通じてアクセスの収益化を狙っていることが確認されています。

重要な洞察

ソーシャルエンジニアリングは、実行が容易で、インフラへの依存が少なく、多くの場合検知を回避できるため、依然として好まれるアクセス手法です。攻撃者はフィッシングキットのような実証済みのツールを再利用します。目標は、信頼ベースのアクセスを利用して、強化されたセキュリティ制御をバイパスすることです。

戦略的要点

攻撃者は、その高度さではなく、容易さ、スピード、信頼性のためにソーシャルエンジニアリングを選択し続けています。検知と対応は、データステージング、ファイル移動、異常なシステムアクセスを発見できるように調整されなければなりません。

|

ソーシャルエンジニアリングが成功する理由:

|

|---|

セキュリティ担当者への提言

ソーシャル エンジニアリング攻撃は、技術的に洗練されているのではなく、人、プロセス、プラットフォーム間のギャップを利用することによって、他のアクセス ベクターを凌駕し続けています。これに対抗するため、防衛側はアイデンティティの回復力、ワークフロー全体の可視化、インテリジェンス主導のオペレーションに注力することが求められています。UEBAやITDRのような機能は、異常な活動を特定し、アカウント乗っ取りの試みをブロックする上で、ますます重要な役割を果たしています。

以下の8つの提言は、Unit 42のインシデント レスポンスの事例と脅威調査から直接導き出されたものです。

アイデンティティ シグナルの相関性で乱用を早期発見

攻撃者はしばしば、異常な行動が現れるまでは合法的に映るものです。ID、デバイス、セッションの挙動を横断してシグナルを相関させることで、セキュリティ運用チームはソーシャル エンジニアリング攻撃が拡大する前に検知することができます。Cortex XSIAMなどのプラットフォームは、このプロセスを加速し、従来の侵害指標(IoCs)に頼ることなく、より迅速な脅威の検出と封じ込めを可能にします。

アクセス経路におけるゼロトラストの徹底

強固なゼロトラスト体制は、初期アクセス後の攻撃者の動きを制限することができます。アクセスを許可する前に、デバイスの信頼性、場所、ログイン動作を評価する条件付きアクセスポリシーを適用します。最小権限の原則をはじめ、ジャスト イン タイム アクセス、ネットワーク セグメンテーションを組み合わせて、横方向の動きを制限し、インシデントの影響半径を小さくすることが可能です。

検出とトレーニングで人間による防御層を強化する

従業員は検知面の一部です。(メール、ブラウザ、メッセージングアプリなどの)一般的な攻撃ポイントを、インテリジェンス主導の制御で強化してください。人事やITサポートなどの最前線のチームが、なりすまし、音声による誘導、プリテキスティングを認識し報告できるように訓練してください。ヘルプデスクのなりすましやMFA(多要素認証)操作など、最新の攻撃テクニックをシミュレートしてください。

アイデンティティと振る舞い分析による検出強化

ソーシャル エンジニアリング攻撃を検出するには、従来の指標を超えた可視性が必要です。ID、エンドポイント、ネットワーク、SaaSのアクティビティ全体のシグナルを関連付け、エスカレーションの試みを早期に発見します。UEBAやITDRのような機能は、なりすまし、セッションの不正使用、クレデンシャルの不正使用などの異常を表面化するのに効果的です

ネイティブ ツールとビジネス プロセス ワークフローの不正使用を制御・監視する

攻撃者は、PowerShellやWMIなどの組み込みユーティリティを使用して、検知されずに移動することができます。振る舞いベースラインを確立し、異常があれば警告をトリガーできることが重要です。ビジネス ワークフローをマッピングし、プロセスの信頼性が悪用される可能性のある箇所、特に迅速な承認や想定されるIDに依存するエスカレーション ポイントを明らかにします。これには、ヘルプデスクのクレデンシャル リセット、財務システムのオーバーライド、非公式なSlackやTeamsのメッセージを通じて付与された特権アクセスなどが含まれます。

シミュレーションとプレーブックの準備で回復力を高める

防御体制を整えることで、対応のギャップを縮めることができます。なりすましや連鎖クレデンシャルの使用など、現在のソーシャル エンジニアリング攻撃の手口に基づいたライブ ドリルを実行します。プレイブックを検証し、部門横断的なチームを巻き込み、4Unit 42の脅威インテリジェンスをブルーチーム演習とユーザー意識向上プログラムの両方に統合します。

ネットワーク層制御の強化

Advanced DNS Securityと高度なAdvanced URL Filteringを導入することで、悪意のあるインフラへのアクセスをブロックすることができます。これらのコントロールは、なりすましドメイン、タイポ スクワッティング、SEOポイズニング、リンクベースのクレデンシャル盗難に依存するソーシャル エンジニアリング攻撃の検出と防止に役立ちます。ネットワーク層での可視性は、エンドポイントまたはIDベースの検知が失敗した場合に備えた、重要な防御ラインを追加するものです。

IDリカバリー経路をロックダウンする

脅威アクターは、認証情報をリセットし、MFAをバイパスするために、ITヘルプデスクを標的にすることが増えています。厳格な本人確認プロトコルを実施し、リセットを開始できる人を制限し、異常なリクエスト パターンを監視することで、アカウント回復に関する統制を強化することができます。ヘルプデスクのスタッフは、実際の脅威活動に基づいたトレーニングを定期的に受けることが推奨されます。

最終的な感想

ソーシャル エンジニアリング攻撃は進化し続けているが、その成功は依然として人間の信頼にかかっています。防御者は、マルウェアやインフラ制御の枠を超えて防御策を考える必要があります。新しいペリメーターは、人、プロセス、そして彼らがリアルタイムで下す決断によって形作られています。本セクションに記載されている提言は、こうした決断を強化し、人々の信頼を簡単に悪用できない環境を作ることに向けられています。

パロアルトネットワークスの支援

パロアルトネットワークスは、高度に標的化された脅威と広範なソーシャルエンジニアリングの脅威の両方を防御できる統合型セキュリティプラットフォームを提供しています。

Cortex XSIAMとCortex XDRは、統合された可視性と保護機能によってセキュリティ オペレーション センター(SOC)を変革し、エンドポイントの脅威をブロックし、電子メールセキュリティ機能を追加し、あらゆるデータソースにわたってAIを活用した検出、調査、対応を可能にします。

Advanced WildFire、Advanced URL Filtering、Advanced DNS Securityは、AIを活用した分析により、フィッシング攻撃をはじめマルウェア、悪意のあるWebコンテンツがユーザーに届く前にブロックすることで、さらなる防御強化を実現します。

Prisma AccessおよびPrisma AIRSは、リモートワーカーへの保護を拡張し、あらゆる場所での一貫したポリシー実施と脅威防止を可能にします。Prisma Access Browser は、あらゆるデバイス上で安全なWebブラウジングを実現し、Webベースの脅威から保護します。

組織が回復力とプロアクティブ性を維持できるよう、パロアルトネットワークスのUnit 42保守契約とプロアクティブ サービスは、24時間365日のインシデント対応と最新の脅威インテリジェンスへのアクセスを提供しています。Unit42のインテリジェンスを従業員トレーニングプログラムに組み込むことで、企業は従業員に新たなソーシャルエンジニアリングの手口を常に警戒させることができ、攻撃者のイノベーションと防御者の意識のギャップを埋めることができます。この総合的なアプローチによって、ゼロトラストを運用し、人間にまつわるアタックサーフェスを保護し、進化する脅威への迅速な対応を可能にすることが可能です。

データとメソドロジー

本レポートの目的は、読者に既存の脅威シナリオと予想される脅威シナリオを戦略的に理解してもらい、より効果的な保護戦略を実施できるようにすることにあります。

2024年5月から2025年5月までにUnit 42が対応した700件以上のケースから、本レポートのためのデータを入手しました。弊社のクライアントは、従業員数50人未満の小規模な組織から、フォーチュン500やグローバル2000にランクインする企業、従業員数10万人以上の政府機関まで多岐にわたります。

当該攻撃の被害を受けた組織の本部は49ヶ国に及びました。これらのケースで標的となった組織の約73%は北米に位置づけられ、ヨーロッパ、中東、アジア太平洋を拠点とする組織に関する事例が残りの約27%を占めています。攻撃はしばしば、組織が本部を置く場所以外にも影響を及ぼしています。

調査結果は、2023年10月から2024年10月までのIR事例を分析した2025年1月のグローバル インシデント レスポンス レポートで発表されたものとは異なる可能性があります。パーセンテージの違いは、時系列の違いと、ソーシャル エンジニアリング攻撃に特化した侵入に重点を置いた本レポートの性格を反映したものです。

分析の完全性を損なう可能性のあるいくつかの要因は本データから除外されています。例えば、CVE-2024-3400の潜在的な影響を調査している顧客をサポートしたところ、この脆弱性がデータセットに異常な頻度で出現するようになりました。必要に応じて、統計的な不均衡に対処するためにデータを再較正しています。

付録

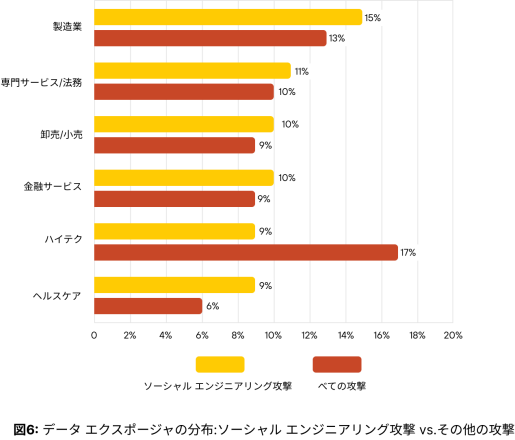

ソーシャル エンジニアリング攻撃の影響を最も受けている業界

2024年5月から2025年5月までのユニット42のIRデータによると、確認された侵入のすべてにおいて、ハイテクが最も標的とされたセクターとなっています。しかし、ソーシャル エンジニアリング攻撃という切り口で見ると、製造業が最も影響を受けていることが明らかとなっています。このシフトは、攻撃者の戦術が業界のプロファイルによっていかに異なるかを強調するものです。セクター別の内訳は図6を参照。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得