エグゼクティブ サマリー

弊社は、2025年3月28日にリリースされたTOTOLINK X6000Rルーターのファームウェア(バージョンV9.4.0cu.1360_B20241207)に3件の脆弱性を発見しました。

| CVE | 評価 | スコア評価 | 説明 |

| CVE-2025-52905 | 高 | CVSS-B 7.0 | 引数インジェクションの脆弱性を利用して、攻撃者がサービス拒否(DoS)攻撃を引き起こし、ルーターをクラッシュさせたり、リモート サーバーを機能停止に追い込む可能性があります。 |

| CVE-2025-52906 | 深刻 | CVSS-B 9.3 | 認証されていないコマンド インジェクションの脆弱性は、攻撃者に対してデバイス上でのコマンドのリモート実行を許すものです。 |

| CVE-2025-52907 | 高 | CVSS-B 7.3 | セキュリティ制御のバイパスを許すこの脆弱性は、システム ファイルの破損、永続的なサービス拒否、あるいは任意のファイル書き込みに発展する恐れがあるものです。連鎖攻撃はリモートコード実行(RCE)につながる可能性があります。 |

TOTOLINKは、世界中のコンシューマーによって利用されているルーターやその他のIoT機器を製造しているネットワーク製品メーカーです。これらの製品が広く普及していることから、そのセキュリティは重要な焦点となりつつあります。

弊社はTOTOLINKと協力してこの問題に対処し、ファームウェアの更新版をリリースして解決しました。当該製品のユーザーは最新のファームウェアをインストールし、デバイスを保護することが推奨されています。

本記事は、これらの脆弱性に関する詳細な技術的分析を行うものである、根本的な原因を分析し、その影響を実証します。

パロアルトネットワークスのお客様は、以下の製品およびサービスを通じて、記載されている脅威に対する確実な保護を構築いただけます。

- 次世代ファイアウォールをはじめ、Threat PreventionやAdvanced Threat Preventionのセキュリティ サブスクリプションは、攻撃を阻止するのに役立ちます。

- パロアルトネットワークス Device Securityソリューションは、デバイス全体にわたって、即時の可視化、リスク評価、リスク軽減を提供します。

- Cortex Xpanseおよび XSIAM用ASMアドオンをご利用いただくことで、インターネット上に意図せず公開されたTOTOLINKルーターデバイスを検出することができます。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | IoTの脆弱性 |

脆弱性分析

TOTOLINK X6000RルーターのWebインターフェースは、そのコア機能を/cgi-bin/cstecgi.cgiエンドポイントに大きく依存しています。このエンドポイントは中央処理ハブとして機能し、ユーザーリクエストを受け取って実行すべき適切なアクションを決定します。Webインターフェースがcstecgi.cgiにリクエストを送信する際、「topicurl」パラメータを含めます。ルーター内のHTTPサーバーは、このtopicurlの値を使ってどの内部関数を呼び出すかを決定します。これは事実上、ルーターの設定と操作を制御するルーティングメカニズムとして機能します。

私たちは、/cgi-bin/cstecgi.cgiエンドポイントで処理される複数の関数内に脆弱性を発見しました。これにより、認証されていない攻撃者がルーターのWebインターフェースを悪用できる可能性があります。本稿の残りの部分では、引数インジェクションの脆弱性をはじめとする各脆弱性について、技術的な詳細を解説します。

CVE-2025-52905: 引数インジェクション

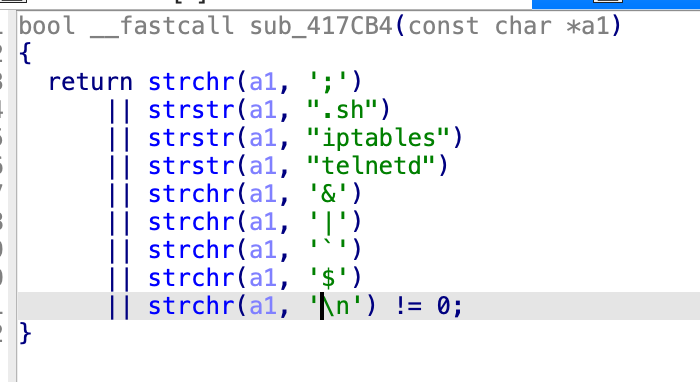

ファームウェア バージョンV9.4.0cu.1360_B20241207には、図1に示すように、コマンド インジェクションを防止するために設計された入力サニタイズ機能が含まれています。

この関数のブロックリストがハイフン文字(-)のフィルタリングに失敗し、複数のコンポーネントにまたがってHigh引数インジェクションの脆弱性が生じていることが確認されました。

CVE-2025-52906: 認証されていないコマンド インジェクション

EasyMeshエージェントの設定を行うsetEasyMeshAgentCfg関数には、認証不要のコマンドインジェクションの脆弱性が存在します。この脆弱性は、この関数がagentNameパラメータに対してユーザーが指定した入力を適切に検証・サニタイズしないために発生します。その結果、攻撃者は任意のコマンドを注入し、ルーターのWebサーバープロセスの権限で実行させることが可能になります。

この脆弱性は認証を必要としないため、ルーターのWebインターフェイスに到達できる攻撃者なら誰でも悪用できるものです。

この種の脆弱性は、入力検証の不備を意味します。ルートアクセス権を取得した攻撃者は、以下のような活動が可能になるおそれがあります:

- トラフィックの遮断

- ネットワーク上の他デバイスへのピボット

- 永続的なマルウェアのインストール

CVE-2025-52907: セキュリティ バイパス

前のセクションで確立されたように、ファームウェアのサニタイズ機能は、複数のコンポーネ ントにまたがって実装されているものの、不完全な文字ブロックリストに依存しています。これを悪用することで、攻撃者は認証を受けづとも、チェックを回避し、任意のファイル操作を行うことができます。

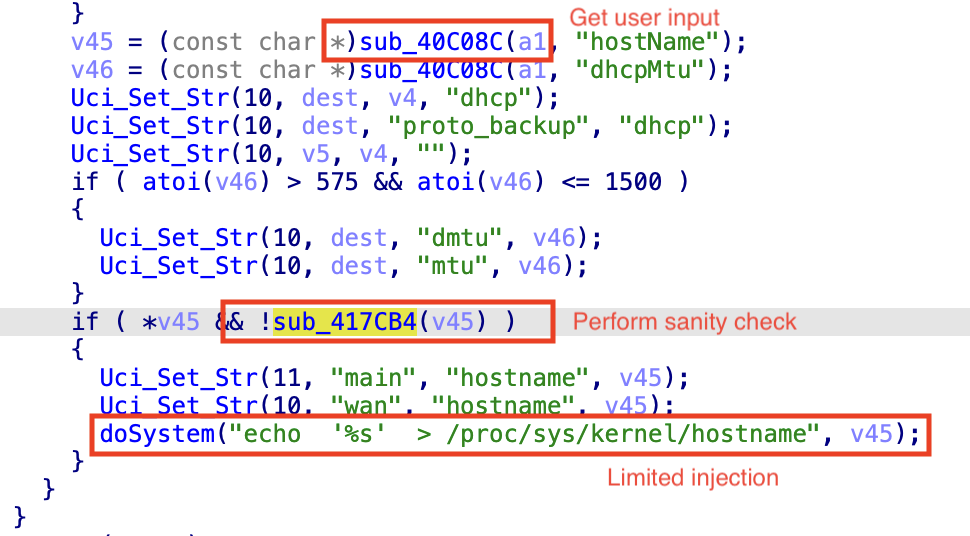

同様の脆弱性は、setWizardCfg関数を含む他のコンポーネントにも及んでいます(図2)。

この脆弱性を利用することで、同じユーザー入力の信頼性チェックをバイパスして任意のファイルを書き込むことが可能であることから、認証されていない攻撃者に対して、その攻撃のエスカレーションを許すものとされています。これには、/etc/passwdなどの重要なシステム ファイルを作成または変更して新規ユーザーを追加したり、ブート スクリプトを変更して永続的な RCE を実現したりすることが含まれます。

結論と推奨事項

家庭用ルーターは、何百万ものユーザーにとって、世界中のインターネットにつながるデジタル玄関口です。個人データやスマート ホーム デバイスだけでなく、リモート ワークでアクセスする企業資産の重要な防衛手段としての機能も担う存在です。

認証されていない攻撃者は、これらの脆弱性を悪用してネットワークサービスを妨害したり、デバイスに不正アクセスしたり、任意のコードを実行したりする可能性があります。ファームウェアをタイムリーにアップデートすることが、これらのリスクを軽減する上で極めて重要です。これらの脆弱性は、IoTデバイスにおける堅牢なセキュリティ対策の重要性と、安全なデジタルエコシステムを維持する上でのベンダー、セキュリティ研究者、ユーザーの共同責任を浮き彫りにしています。

脅威対策として、ユーザーは直ちにTOTOLINK X6000Rルーターを公開されている最新のファームウェア(V9.4.0cu.1498_B20250826)にアップグレードする必要があります。

パロアルトネットワークスのお客様には、以下のサービスを通じて、これらの脆弱性に対するプロアクティブな保護をご構築いただけます。

- Threat PreventionまたはAdvanced Threat Preventionのセキュリティサブスクリプションを持つ次世代ファイアウォールは、脅威防御シグネチャ95097および96495を介してベストプラクティスで攻撃をブロックするのに役立ちます。

- パロアルトネットワークス Device Securityセキュリティ プラットフォームは、ネットワーク トラフィック情報を活用して、デバイスのベンダー、モデル、およびファームウェア バージョンを識別し、既知の脆弱性の影響を受ける特定のデバイスを特定します。

- Cortex Xpanseおよび XSIAM用ASMアドオンをご利用いただくことで、インターネット上に意図せず公開されたTOTOLINKルーターデバイスを検出することができます。

情報開示のタイムライン

- 2025年6月13日: パロアルトネットワークスが脆弱性をTOTOLINKに報告。

- 2025年6月19日: TOTOLINKが、パロアルトネットワークスの検証用に、固定ファームウェアビルド(V9.4.0cu.1454_B20250619)を提供。

- 2025年6月20日パロアルトネットワークスが脆弱性にCVEを割り当てるプロセスを開始。

- 2025年6月25日: TOTOLINKが更新されたファームウェアを公開。

- 2025年9月23日: CVEがパロアルトネットワークスのGitHubで公開。

その他の資料

- X6000R 最新ファームウェア - TOTOLINK

- QNAP QTSファームウェアに新たな脆弱性: CVE-2023-50358 – Unit 42, パロアルトネットワークス

- PANW-2025-0001 – パロアルトネットワークス 脆弱性情報の開示 GitHub

- PANW-2025-0002 – パロアルトネットワークス 脆弱性情報の開示 GitHub

- PANW-2025-0003 – パロアルトネットワークス 脆弱性情報の開示 GitHub

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得