エグゼクティブ サマリー

本レポートでは、Iconics Suite で発見された脆弱性について詳述します。 CVE-2025-0921として追跡され、CVSS スコアは 6.5 です。Iconics Suiteは、監視制御およびデータ収集(SCADA)システムの名称です。このシステムは、自動車、エネルギー、製造業など、さまざまな産業における工業プロセスの制御と監視に使用されています。

2024年初頭、私たちはIconics Suiteの評価を実施し、5つの脆弱性を特定しました。これらはMicrosoft WindowsのVersion 10.97.2以前のものです。関連する脆弱性は以前の投稿で発表しています。本稿では、CVE-2025-0921の分析に集中します。

この脆弱性の悪用に成功すると、影響を受けるシステムにサービス拒否(DoS)状態が発生する可能性があります。その他の詳細は表1の概略のとおりです。

| CVE識別子 | 脆弱性の説明 | スコア評価 |

| CVE-2025-0921: | Mitsubishi Electric Iconics Digital Solutions GENESIS64 の複数のサービスに、不要な権限で実行される脆弱性 | 6.5 - 中程度 |

表1. CVE-2025-0921の詳細。

攻撃者はIconics Suiteの脆弱なバージョンを実行しているマシンにおいて、特権ファイルシステム操作を悪用して権限を昇格させ、重要なバイナリを破損させ、システムの完全性と可用性を損なわせる可能性があります。私たちはIconicsのセキュリティチームと調整し、この問題への対策を詳述したアドバイザリーを発表しました。この回避策を適用すれば、報告された脆弱性は取り除くことができます。

パロアルトネットワークスのお客様は、以下の製品を通じて、本書で取り上げるツールに対して確実な保護を構築できます。

- OTデバイスセキュリティは、次世代ファイアウォール(NGFW)内で動作するセキュリティサービスを備えた、パロアルトネットワークスの運用技術(OT)ソリューションです。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | Vulnerabilities, Privilege Escalation, CVE-2025-0921 |

背景

以前の記事で、Iconics Suiteのバージョン10.97.3以前で発見された5つの脆弱性について報告しま。これらの脆弱性は、攻撃者が権限を昇格させ、最終的に脆弱なシステムを操作不能にする可能性があります。この調査に関連して、私たちはさらに1つの問題を発見しました。

脆弱性の背景を理解する

昇格した権限で実行されるプロセスは、特に適切なアクセス制御なしに機密性の高いファイルやディレクトリを操作する場合、重大なセキュリティリスクとなります。これは特権ファイルシステム操作の脆弱性として知られています。

この手の脆弱性は、ファイルの作成、上書き、コピー、移動、削除などのファイルシステム操作を悪用する機会を攻撃者に与える可能性があり、これらの行為はDoSや情報漏洩から完全なシステム侵害に至るまで、様々なインシデントをもたらす可能性があります。

CVE-2025-0921は攻撃者が Iconics Suite の特権ファイルシステム操作を悪用して、重要なシステムバイナリを破壊し、SCADA システムの可用性と完全性を破壊することを可能にするなど、さまざまなシナリオで悪用される可能性があります。このデモでは、以前に確認された脆弱性 CVE-2024-7587を利用し、過剰なファイル操作権限を付与することで最適な攻撃環境を構築します。

CVE-2025-0921の影響を完全に実証するために、CVE-2024-7587(以前の研究で詳述)を含む脆弱性チェーンを使用します。CVE-2024-7587 は GenBroker32インストーラーに影響し、C:\ProgramData\ICONICS ディレクトリに過剰な権限が付与されるため、システム上の任意のユーザーが重要な設定ファイルを変更できるようになります。

Iconics Suiteでは、AlarmWorX64 MMX機能セットのコンポーネントであるページャー・エージェントに、特権ファイルシステム操作の脆弱性が見つかりました。AlarmWorX64 MMXは、産業プロセスを監視し、問題発生時に自動的にアラートを発報するアラート管理システムです。

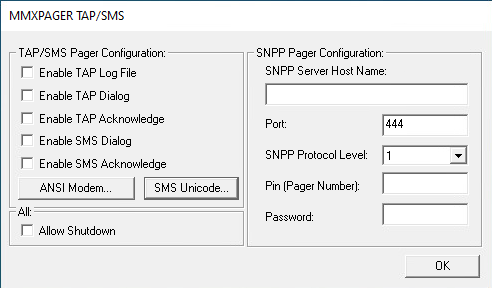

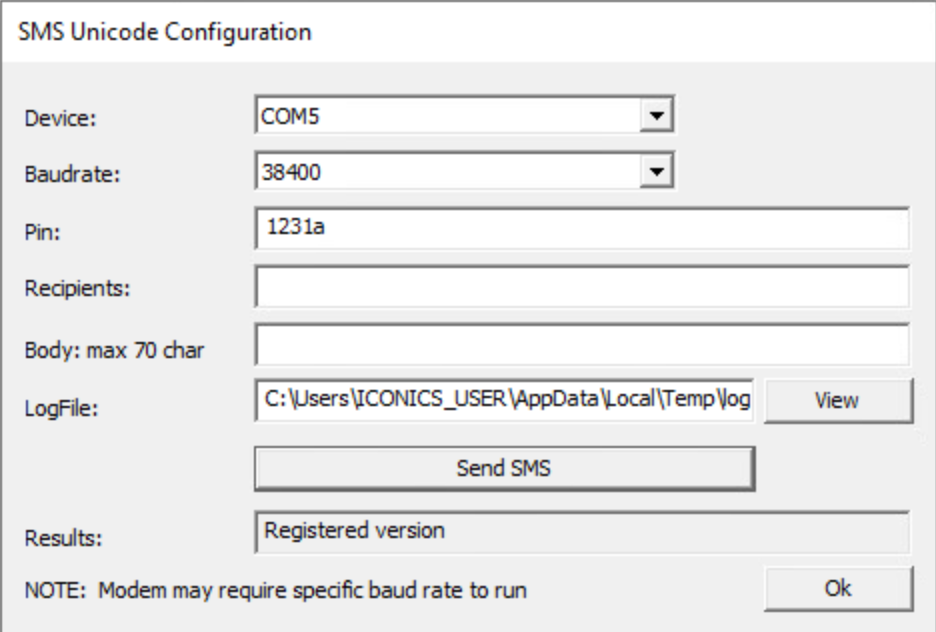

ページャー・エージェントを使用すると、管理者は AlarmWorX64 MMX でカスタマイズしたトリガーと動作アラートを設定できます。これらのアラートは、ページャー・エージェントの設定ユーティリティであるPagerCfg.exeを通じて管理されます。このユーティリティにより、管理者はSMS、GSM、TAPなどの多種多様なページャー・サービスやプロトコルを介して配信されるアラートを設定することができます。

図 1は、Windowsホスト上でPagerCfg.exeを実行したときに表示されるページャー・エージェントの設定ウィンドウを示しています。

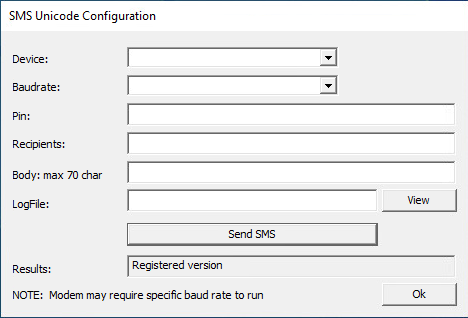

SMS アラートを設定するために、管理者は図 1 に示す SMS Unicode ボタンを押して SMS 設定ウィンドウを開くことができます。図 2 に SMS Unicode設定ウィンドウのパラメータを示します。

このSMS Unicode設定ウィンドウは、システム管理者がデバイス、ボーレート、受信者を選択し、アラートのメッセージ本文を作成することを可能にします。この設定ウィンドウには、テストSMSを送信するオプションもあります。

SMS設定に加えて、PagerCfg.exeは、図2に示すように、管理者がSMSLogFileのパスを定義することを可能にします。管理者が SMSLogFile のパスを定義すると、アプリケーションは各 SMS 操作のログをこのファイルに書き込みます。

重要な設定ファイルの脆弱性

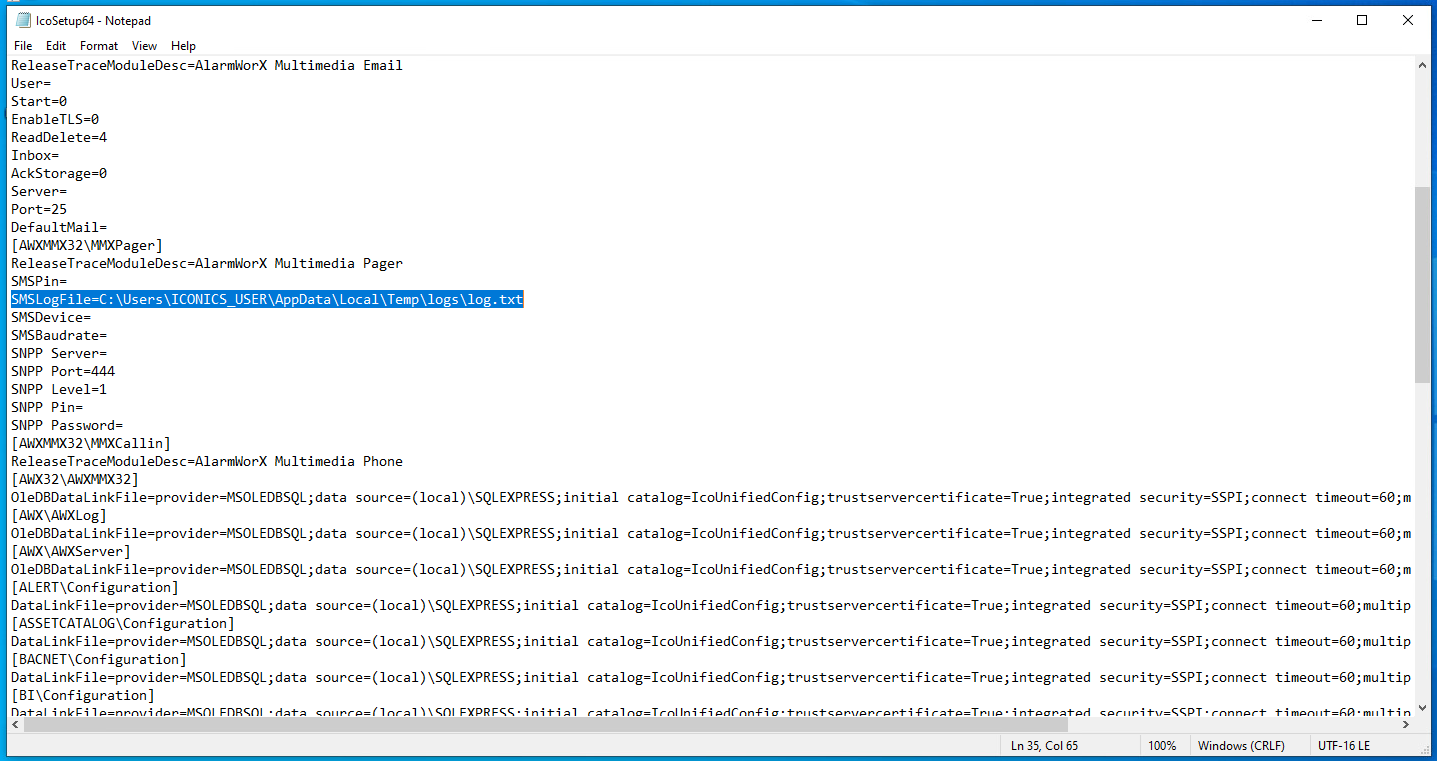

管理者がPagerCfg.exeを使用してページャー・エージェントを設定した後、SMSLogFileのパスはC:\ProgramData\ICONICS\IcoSetup64.ini 設定ファイルに保存されます。通常のセキュリティ環境の設定ファイルは、特権を持たないユーザーによる変更から保護されていますが、GenBroker32がシステムにインストールされるとCVE-2024-7587の対象となります。

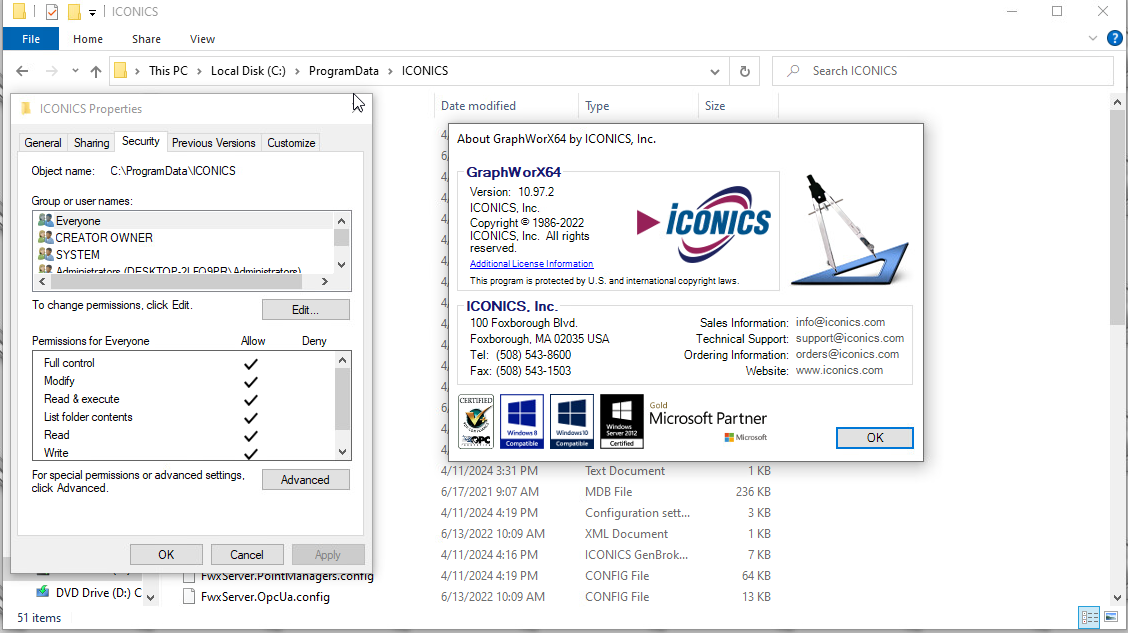

GenBroker32は、Iconics ソフトウェア・スイートに含まれるレガシー通信ユーティリティで、異なる通信プロトコル間の変換により、古い産業用システムと新しいIconicsソフトウェアとの接続を支援するものです。GenBroker32のインストーラに存在脆弱性(CVE-2024-7587)は、システム上の全てのユーザーに対して、C:\ProgramData\ICONICSディレクトリへの完全な読み書きアクセスを許可し、ローカルユーザーにIcoSetup64.ini 設定ファイルの書き込みを可能にします。

図3は、GenBroker32インストーラーが変更したC:\ProgramData\ICONICSに対する、Iconics Suiteの中核的なHMI/SCADA可視化コンポーネントであるGraphWorX64の権限を示しています。

脆弱性を利用

攻撃者がGenBroker32をインストールしたシステムへの非管理者アクセスを獲得するシナリオでは、攻撃者は設定ファイル内に含まれる任意の情報を操作することができるようになります。これは特に、アプリケーションが SMS の活動をどこに記録するかを制御する SMSLogFile パスに該当します。

攻撃者は以下の手順でCVE-2025-0921を悪用し(CVE-2024-7587による過剰なファイル操作権限を利用)、GenBroker32がインストールされたシステムに対してDoS攻撃を行う可能性があります。

ステップ1

非管理ユーザーとしてログインした場合、攻撃者はC:\ProgramData\ICONICSにあるIcoSetup64.ini設定ファイルを検査することで、SMSLogFileのパスを発見できます。SMSLogFileのパスは図4に記載の通りC:\usersiconics_user\AppData\Local\Temp\logs\log.txtとなります。

ステップ2

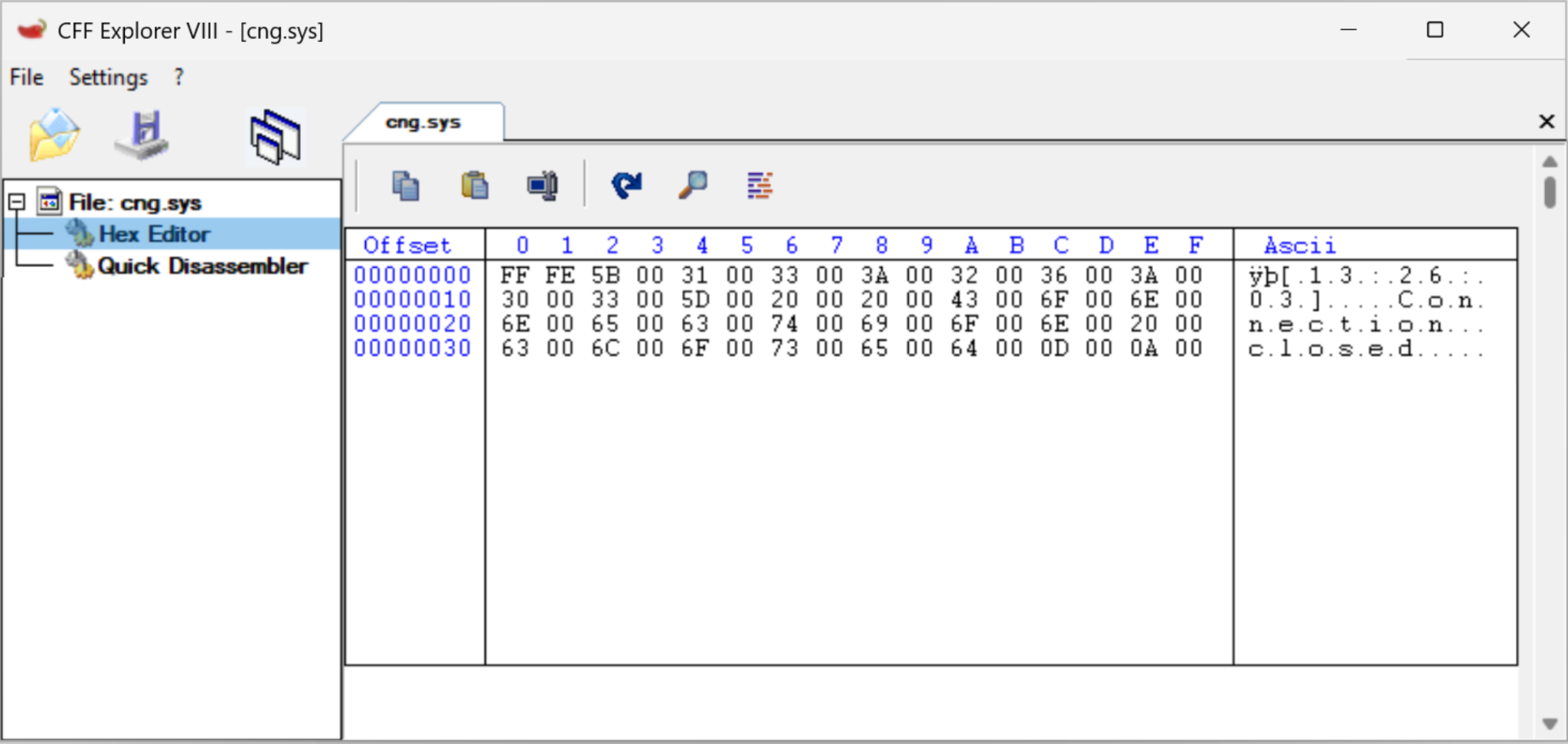

攻撃者は、SMSLogFileの場所からターゲットとなるバイナリに対して、特別に細工したシンボリックリンク(symlink)を作成します。攻撃者は、このシンボリックリンクを作成するために管理者権限を必要としません。セキュリティ評価では、cng.sysをターゲット・バイナリとして選択済みです。その後、PagerCfg.exeはこのバイナリの内容を書き込みか上書きし、結果的にターゲットバイナリを破壊します。

cng.sys ドライバーは、Microsoft Cryptography API: Next Generation (CNG) で使用されます。CNG は、Windows システムコンポーネントにおける暗号化サービスを提供するものです。通常、cng.sys ドライバーは C:\Windows\System32\drivers ディレクトリに存在します。しかし、もし cng.sys がその親ディレクトリである C:\Windows\System32 に存在する場合、Windows は C:\Windows\System32\drivers からではなく、C:\Windows\System32 からドライバーファイルをロードしようとする可能性があります。

攻撃者がC:\Windows\System32\cng.sys に無効なドライバを作成したり、有効なドライバを破損させたりすると、オペレーティングシステムは起動に失敗します。これは、Object ManagerのシンボリックリンクとNTFSマウントポイントを組み合わせて、管理者権限なしでファイルのシンボリックリンクを作成することで実現できます。

ステップ3

攻撃者はその後、管理者がSMS Unicode設定ウィンドウからテストメッセージを送信するか、AlarmWorx MMXが自動的にアラートを発出するのを待ちます。

図 5 は、SMSlogFile パスを含む、セキュリティ評価中に使用した SMS Unicode設定項目の例です。

SMSが送信されると、この設定はそのロギング情報をC:\ProgramData\ICONICS\LogFiles\log.txtからC:\Windows\System32\cng.sys へのシンボリックリンクをたどるように指示し、ログデータを実質的にC:\Windows\System32\cng.sys へとリダイレクト(出力)します。

変更されたcng.sysの内容には、期待されたバイナリの代わりにSMS情報のログデータが含まれるようになります。これは図6に示すように、CFFエクスプローラを使用してC:\Windows\System32\cng.sysを調査することで確認できました。

ステップ4

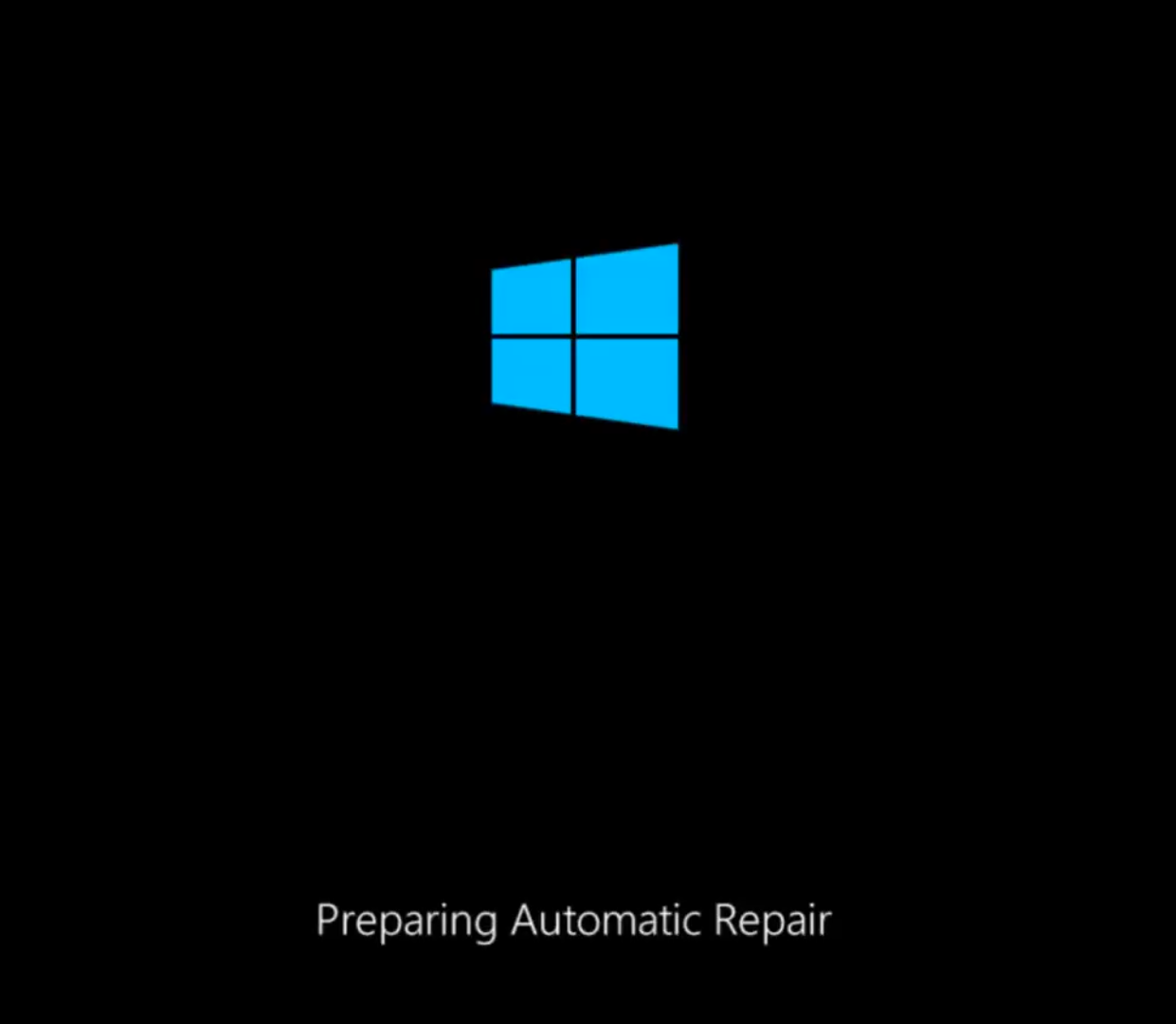

マシンを再起動すると、オペレーティング・システムはC:\Windows\System32\cng.sysをロードしようとしますが、新しく変更されたファイルは有効なドライバーではなくログファイルであるため、読み込み処理は失敗します。この障害は、図7に示すように、オペレーティング・システムが修復モードで失敗し、スタックする原因となります。

このDoS攻撃手法を要約すると、次のようになります:

- 管理者権限を持たないローカルユーザーとしてログインした状態で、攻撃者はまず、管理者がIcoSetup64.iniファイルにあらかじめ設定したSMSLogFileのパスを特定します。

- 次に、シンボリックリンクを作成することで、攻撃者はcng.sys ドライバのような重要なバイナリを破壊します。

- 攻撃者はその後、管理者がSMSをトリガーし、ログ情報をcng.sysファイルにリダイレクトするのを待ち、その結果、cng.sysドライバの破損したバージョンが生成されます。

- 再起動すると、オペレーティング・システムは破損したドライバーをロードしようとして失敗します。この結果、起動に失敗して、マシンが修復モードでスタックし、重要なOTエンジニアリング・ワークステーションでDoSが発生します。

以前の脅威調査記事で解説した脆弱性CVE-2024-7587が存在しなかったとしても、ログファイルが他の手段で非特権ユーザーによって書き込み可能な状態になれば、攻撃者はCVE-2025-0921を悪用する可能性があります。例えば、設定ミス、他の脆弱性、ファイル操作権限を変更するソーシャルエンジニアリング攻撃などが挙げられます。

結論

特権ファイルシステムが攻撃者に悪用される可能性は、そのプロセスを実行するシステムに及ぼす危険性にかかわらずしばしば見過ごされがちです。こうした脆弱性がOT環境で発見された場合、その重要性は極めて高くなります。

Microsoft Windows版 Iconics Suite(バージョン10.97.2以前)において脆弱性が発見されたことは、強固なセキュリティ対策を講じる重要性を改めて浮き彫りにしています。プロアクティブな対策を講じることで、こうした脆弱性の影響を緩和し、潜在的な悪用からシステムを保護することが可能になります。

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威に対する確実な保護を構築いただけます。

パロアルトネットワークス OTデバイスセキュリティは、Iconics Suite などの SCADA アプリケーションを実行しているシステムを含む、潜在的なリスクの露出を評価できるよう支援します。次世代ファイアウォール (NGFW)と組み合わせることで、セグメンテーションやアクセス制御を適用し、CVE-2025-0921のような脆弱性のローカルでの悪用に伴うリスクを低減することができます。

情報漏えいの可能性がある場合、または緊急の案件がある場合はUnit 42インシデント レスポンス チームまでご連絡ください。

- 北米(フリーダイヤル):866.486.4842 (866.4.UNIT42)

- ヨーロッパ/中東/アフリカ(EMEA): +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 000 800 050 45107

- 韓国: +82.080.467.8774

パロアルトネットワークスは、本調査結果を Cyber Threat Alliance (CTA)のメンバーと共有しています。CTAの会員は、このインテリジェンス情報を利用して、その顧客に対して迅速に保護をデプロイし、悪意のあるサイバー アクターを組織的に阻止しています。サイバー脅威アライアンスについて詳細をご確認ください。

その他の資料

- SCADAシステムに複数の脆弱性が発見される - Unit 42

- GENESIS64TMとMC Works64のマルチエージェント通知機能における情報改ざんの脆弱性 - 三菱電機株式会社

- 過去へのリンクWindowsでシンボリックリンクを悪用- James Forshaw, Google Project Zero

- シンボリックリンク・テスティング・スイート- James Forshaw, Google Project Zero

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得