エグゼクティブ サマリー

2025年6月、アジア太平洋地域の限定的な被害者を標的とした01flipという新しいランサムウェア ファミリーが確認されました。01flipランサムウェアは完全にRustプログラミング言語で書かれており、Rustのクロスコンパイル機能を活用することでマルチプラットフォーム アーキテクチャをサポートしています。

こうした金銭的動機に基づく攻撃者は、おそらく手作業で攻撃を実行したと思われます。我々は、攻撃直後にダークWebフォーラム上で、被害を受けた組織からデータが漏洩した疑いがあることを確認しました。現在CL-CRI-1036としてこの活動を追跡中です。これはサイバー犯罪に関連すると思われる悪意のある活動のクラスターを示します。

主な調査結果は以下の通りです:

- CL-CRI-1036の背後にいる金銭的動機に基づく攻撃者は、新たに確認された完全にRustで書かれたランサムウェア ファミリーである01flipランサムウェアを使用しています

- このランサムウェアは、WindowsやLinuxを含むマルチプラットフォーム アーキテクチャに対応しています

- CL-CRI-1036との関与が疑われる脅威アクターは、ダークWebフォーラムで(01flipランサムウェアで盗まれた可能性が高い)データを販売しています

CL-CRI-1036の影響は現時点では限定的ですが、このアクティビティはデータ漏洩疑惑に関連している可能性があります。

パロアルトネットワークスのお客様は、以下の製品およびサービスを通じて、記載されている脅威に対する確実な保護を構築いただけます。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

| Unit 42の関連トピック | ランサムウェア、Rust, サイバー犯罪, Sliver |

背景

2025年6月初旬、Unit 42の研究者は不審なWindows実行ファイルを調査しました。この実行ファイルはRustベースのバイナリで、私たちのサンドボックスでランサムウェアのような挙動を示したため注目しました。

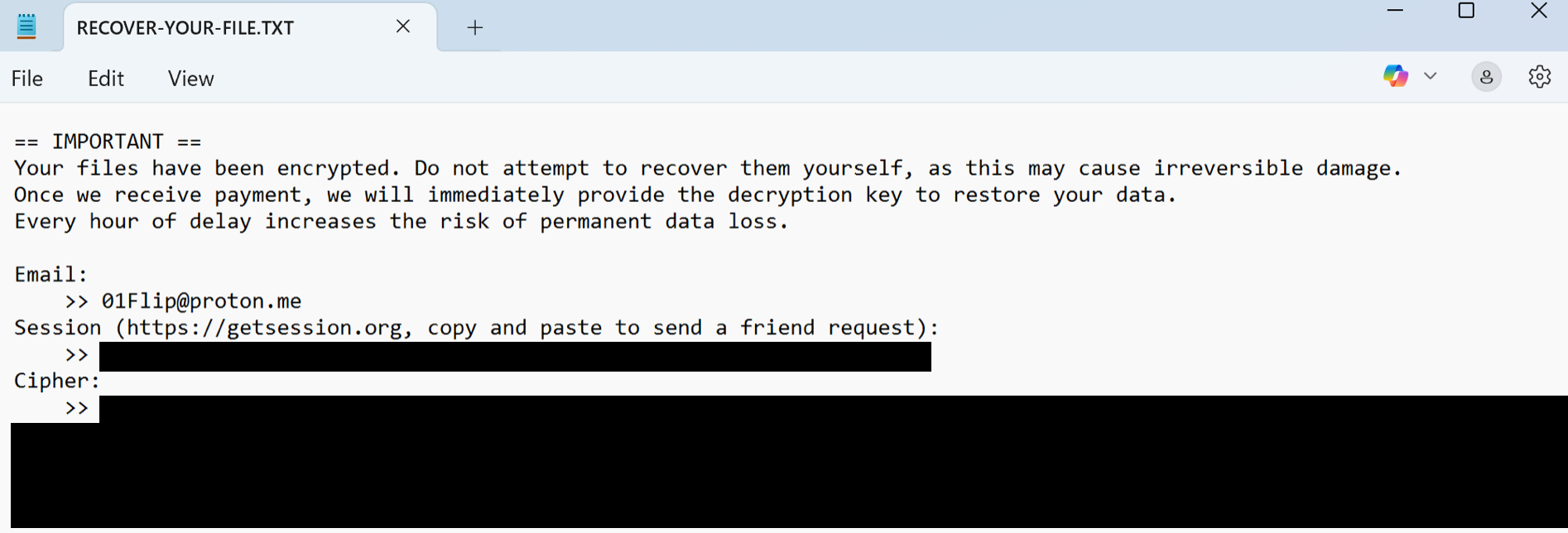

最初の分析で、これは"01flip"と呼ばれる完全にRustで書かれた新しいランサムウェアファミリーであることが判明しました。この名前は、追加されたファイル拡張子(.01flip)と身代金要求文に記載されている電子メールアドレス(01Flip@proton[.]me)に基づいています。

さらなる調査の結果 Linux版の01flipランサムウェアを発見しました。このサンプルは、最初にVirusTotalに提出されてから少なくとも3カ月が経過した時点で、検出率がゼロであることを示していました。

キャンペーンの概要

被害者学

この記事の執筆時点では、最小限の被害者しか確認されていません。しかし、このランサムウェアの被害者には、東南アジアの重要な社会インフラを担う組織も含まれています。

さらに調査を進めた結果、01flipランサムウェアの被害者とされる人物によるオンライン セキュリティ フォーラムへの投稿を発見しました。投稿によると、攻撃者はエンタープライズ向けメール ソリューションのZimbraサーバーを侵害したということです。

被害者に関する情報が不足しているため、01flipランサムウェアの使用は非常に初期の段階にあると推測されます。しかし、CL-CRI-1036に関連する脅威アクターによるものと思われるダークWebフォーラムへの投稿によれば、フィリピンと台湾に複数の被害者がいる可能性があります。

初期アクセス

被害者のネットワークを調査したところ、攻撃者とされる人物は2025年4月初旬以降、内部使用のアプリケーションに対してCVE-2019-11580などの旧来のエクスプロイトを試みていたことが判明しました。攻撃者がどのようにしてこのシステムにアクセスしたのかはまだ不明です。その1ヶ月後、彼らはLinux版のSliverのデプロイに成功しました。これはGoで記述され一般に公開されているクロスプラットフォーム脅威エミュレーションフレームワークです。

エクスプロイト後

2025年5月下旬、CL-CRI-1036の背後にいる脅威アクターは、別のSliverインプラントをダウンロードすることで、別のLinuxマシンへの横移動に成功しました。これはTCP ピボットプロファイルのインプラントでした。1週間後、私たちは、攻撃者がWindowsおよびLinuxマシンの両方を含むネットワーク内の多くのデバイス上に複数の01flipランサムウェアインスタンスをデプロイしたことを確認しました。

攻撃者が最初の侵害の後にランサムウェアをデプロイするために使用した正確な方法は、依然として不明です。しかし、ランサムウェアが複数のデバイスに急速に配布されたことを考えると、攻撃者はSliverとそのモジュールを通じて、次のような活動を行った可能性が高いと思われます:

- 実地偵察

- クレデンシャル ダンピング

- 横方向の移動

01flipランサムウェアのテクニカル分析

初期分析

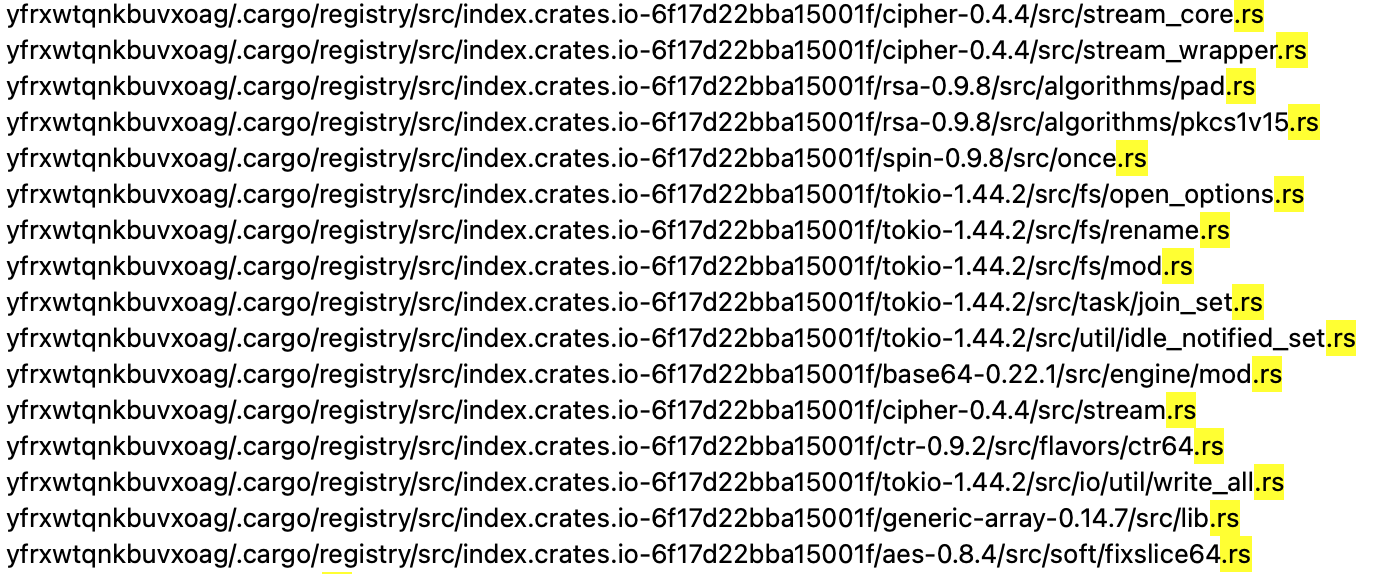

10月下旬の時点で、私たちは01flipランサムウェアのWindows版とLinux版の両方を確認済みです。01flipランサムウェアのサンプルは、サイバー犯罪者が使用する他のマルウェアとは異なり、パック化や高度な難読化が行われていません。したがって、図1に示すように、ファイルの拡張子(.rs)により、Rustのソースコードからコンパイルされたものであることが容易に識別できます。

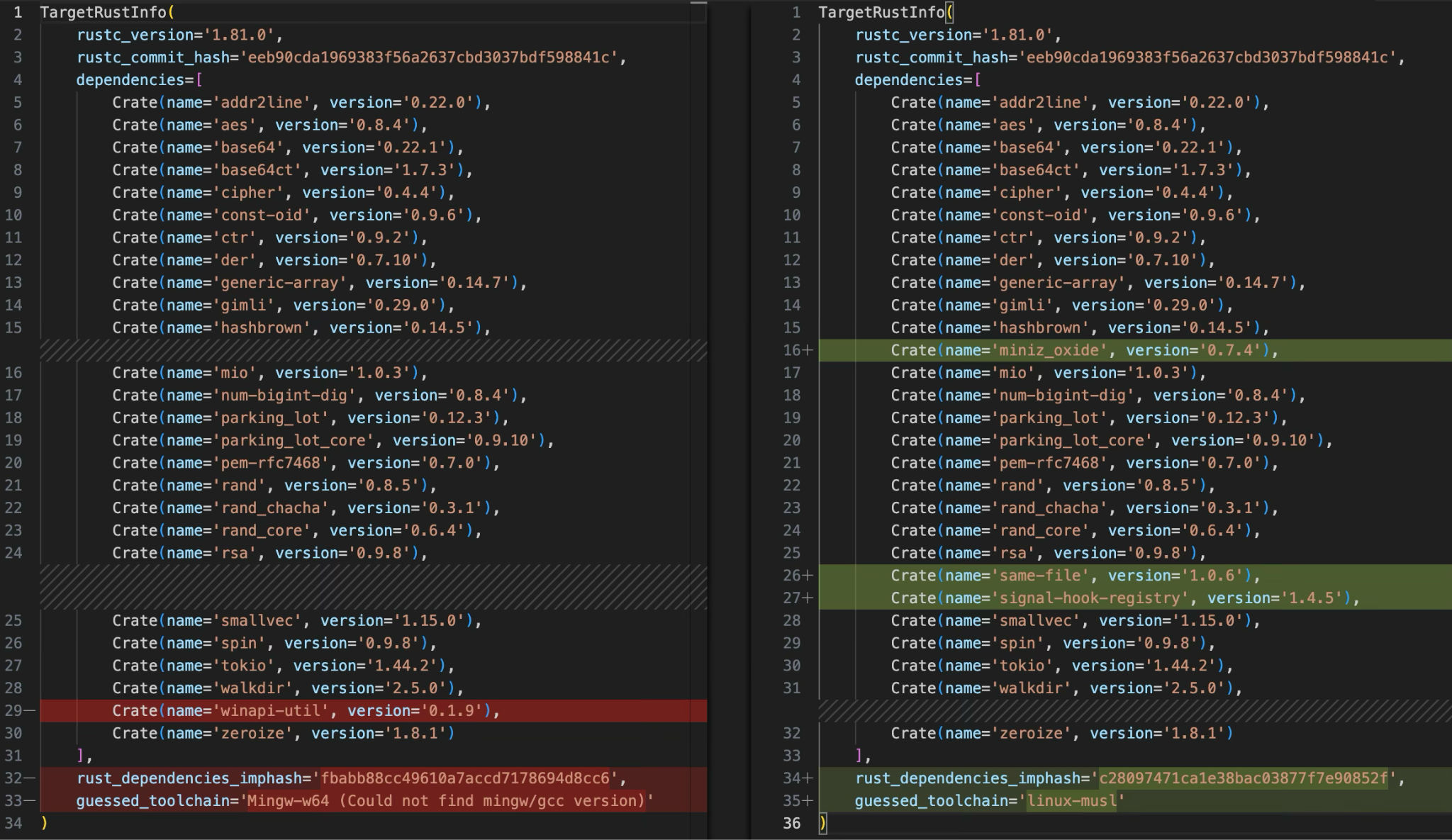

図2はWindowsおよびLinuxプラットフォームでrustsbininfoを使用した結果の違いを示しています。rustbinfoツールは依存関係のリスト(Rustでは「クレート」と呼ばれる)を生成しますが、私たちはこれを2つのサンプルの比較に使用しました。

アーキテクチャ固有のライブラリを除けば、Rustのバージョン、コミットハッシュ、ライブラリのバージョンはほぼ一致していることがわかります。したがってほとんどの機能は同じですが、一方で後述するいくつかの違いにも気づきました。

Rustコンパイラは一般的に、従来のC/C++コンパイラよりも複雑なアセンブリ コードを生成します。このような複雑さが加わることで、マルウェア アナリストにとってRustマルウェアのリバース エンジニアリングは困難なものとなる場合があります。にもかかわらず、このマルウェアの機能は単純明快です。

ランサムウェアの機能

01flipランサムウェアの挙動の概要は以下のとおりです:

- すべての可能なドライブを列挙する(例: A:からZ:まで)

- すべての書き込み可能なディレクトリに身代金要求文RECOVER-YOUR-FILE.TXTを作成する

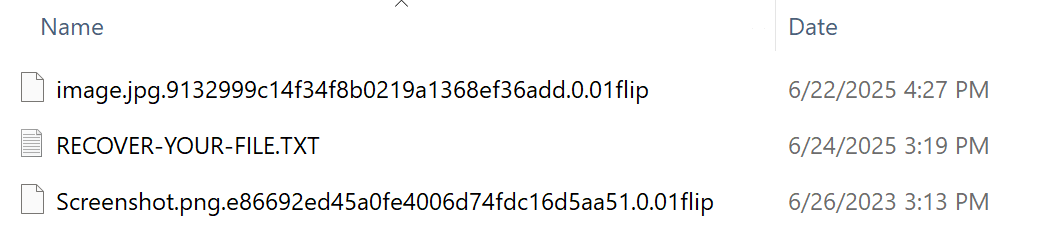

- <ORIGINAL_FILENAME>.<UNIQUE_ID>.<0または1>.01flipという命名規則で、特定ファイルの拡張子を含むファイルの名前を変更する

- AES-128-CBCとRSA-2048を使ってファイルを暗号化する

- 自分自身を削除する

回避対抗テクニック

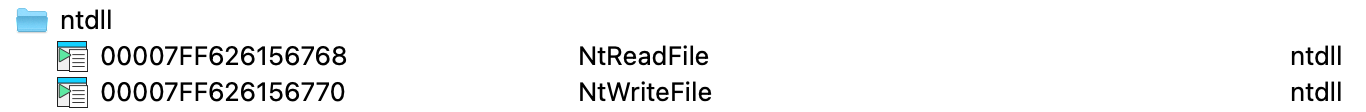

01flipランサムウェアはいくつかの回避テクニックを採用しています。たとえば、LinuxとWindowsの両バージョンは、できるだけ低レベルのAPIやシステムコールを使うように設計されています。なぜならそうしたアクティビティは通常のオペレーティング システムのアクティビティから際立ちにくいためです。図3は、Windows版01flipランサムウェアのサンプルで使用されたネイティブAPIの例を示しています。

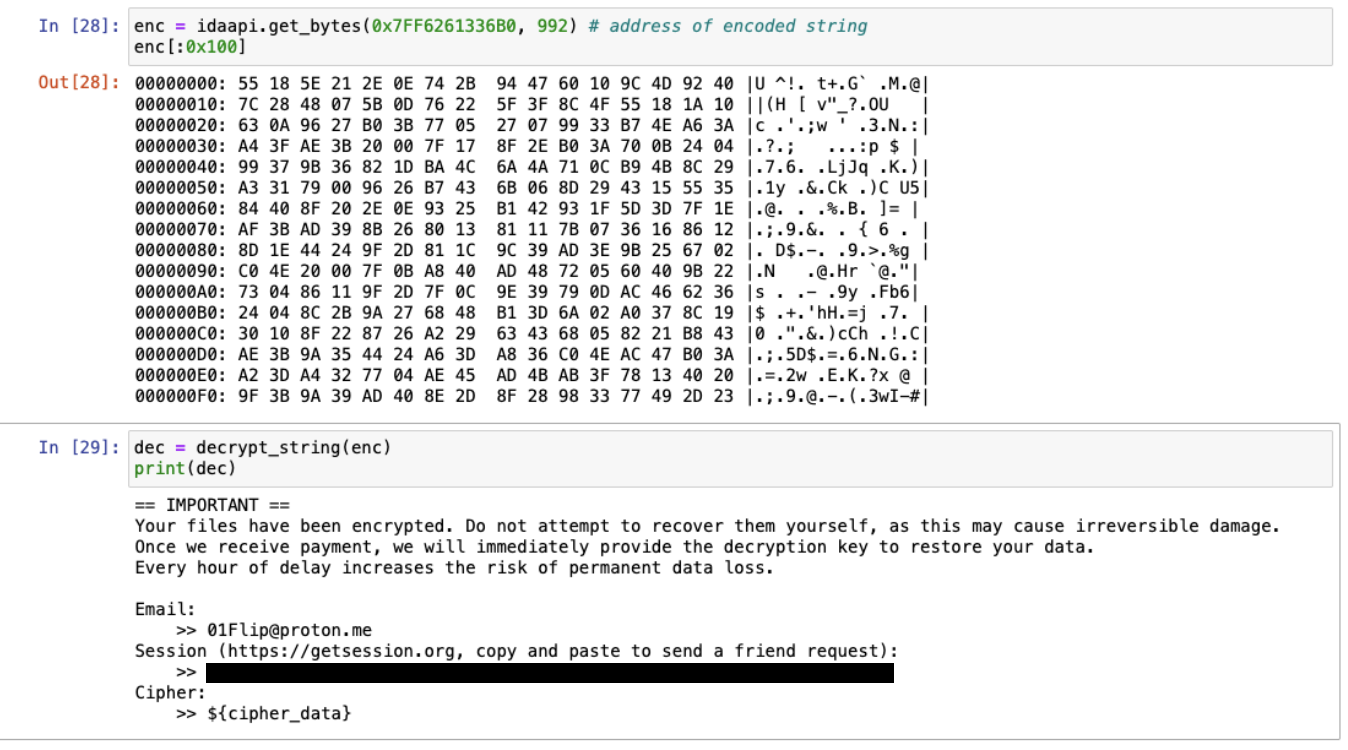

さらに、ランサムウェアのコードに含まれるユーザー定義文字列のほとんどはエンコードされています。これらの文字列はランタイムにデコードされます:

- 身代金要求文の内容

- 身代金要求文のファイル名

- 拡張子リスト

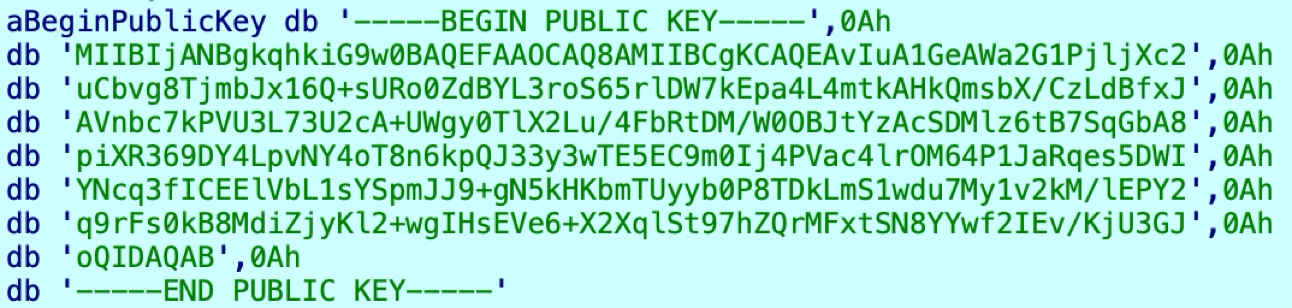

- RSA公開鍵

アルゴリズムは、以下のように2バイトごとにSUB演算を行うことで、エンコードされた文字列をデコードします。

|

1 2 3 4 5 |

from more_itertools import chunked def decrypt_string(enc: bytes) -> str: return ''.join(chr(chunk[0] - chunk[1]) for chunk in chunked(enc, 2)) |

エンコードされた文字列は、その長さに応じてWindowsのバリアントの.textまたは.dataセクションに埋め込まれます。図4は、01flipランサムウェアがどのように身代金要求文テンプレートをデコードするかを示しています。

システム コールの呼び出しやエンコードされた文字列のようなテクニックは、それだけでは効果的な回避戦略にはなりません。私たちが分析した01flipランサムウェアのサンプルは、サンドボックス環境で設計通りに動作するため、検出は比較的容易です。

ほとんどのランサムウェアは、比較的単純でノイズの多いものです。しかし、01flipランサムウェアのサンプルの中には、ファイル名に01flipという文字列が含まれているかどうかをチェックすることで、単純なアンチサンドボックス技術を実装しているものもあります。サンプルのファイル名に01flipという文字列が含まれている場合、ランサムウェアはファイルの暗号化を行うことなくインジケータの削除に進みます。

データの暗号化

01flipランサムウェアは、ファイルを暗号化する前に、すべての書き込み可能なディレクトリに身代金要求文をドロップします。これらの身代金要求文には、図5に示すように、被害者のファイルを復号化するための鍵を入手するために必要な連絡先情報や暗号データが含まれています。

01flipランサムウェアは、特定の拡張子を持つファイルを暗号化の対象から除外します。この暗号化除外拡張子リストは 付録Aにあります。最後に、01flipはAES暗号化アルゴリズムを使ってファイルを暗号化します。ランサムウェアのファイル暗号化アクティビティに使用されるセッション キー自体も、埋め込みRSA公開鍵を使用して暗号化されています。図6に、このRSA鍵の例を示します。

暗号化されたファイルは、図7に示すように、<ORIGINAL_FILENAME>.<UNIQUE_ID>.<0または1>.01flipという特定の命名規則で名前を変更されます。

インジケータの除去

暗号化が完了すると、01flipランサムウェアは感染したホストから復元されないように、自身の痕跡をすべて削除しようとします。Windows版とLinux版では、${self_name}を現在のファイル名に置き換えた後、それぞれ以下のコマンドを実行します。

|

1 2 3 |

# Windows ping 127.0.0.7 -n 5 > Nul & fsutil file setZeroData offset=0 length=4194303 ${self_name} > Nul & Del /f /q ${self_name} |

|

1 2 3 |

# Linux sleep 5 && dd if=/dev/urandom of=${self_name} bs=1M count=4 > /dev/null 2>&1 && rm ${self_name} > /dev/null 2>&1 |

帰属の可能性

攻撃者のアクティビティ

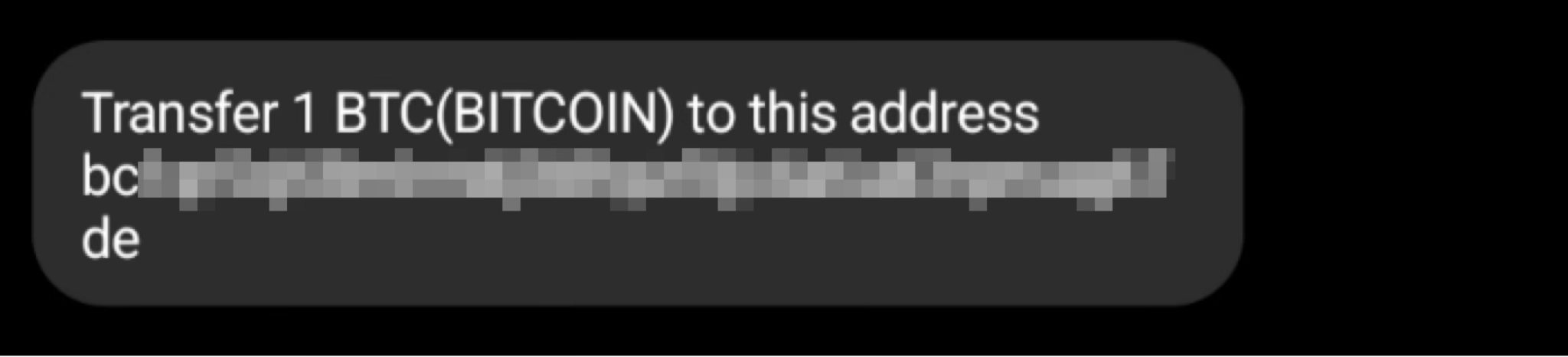

このキャンペーンの背後にいる攻撃者は、これまでのところ、ファイルを解読するために1ビットコイン(BTC)を要求しています。攻撃者とのコミュニケーションは、安全な電子メールまたはプライベート メッセージング チャンネルで行われます。図8は、メッセージング チャンネルのテキストによる要求の例を示しています。

10月下旬の時点で、CL-CRI-1036の背後にいる攻撃者は、最近のサービスとしてのランサムウェア(RaaS)グループによく見られるような二重脅迫サイトを運営しているようには見えません。

さらに調査を進めると、ランサムウェアが展開された翌日に投稿されたダークWebフォーラムで、被害を受けた組織のデータ漏洩の疑いがあることが判明しました。図9はこの投稿です。この投稿の正当性を確認することはできませんでしたが、フォーラムの他のユーザーの肯定的な反応から、このデータは信用できるものと思われます。

この投稿をしたユーザーは2023年4月からこのフォーラムに登録されているものの、2025年6月以降の投稿は3件しか確認できませんでした。この投稿によれば、台湾とフィリピンの被害者も標的になっていたということです。ユーザー名自体は特にユニークなものではありませんが、同じユーザー名を持つロシア語を話すユーザーが、2020年以降有名なダークWebフォーラムXSSでデータとネットワーク アクセスを販売していたことが確認されています。

注目すべきは、01flipランサムウェアはデータを流出させることができないため、この投稿者と01flipの唯一のつながりは被害者であるということです。

LockBitとの重複の可能性?

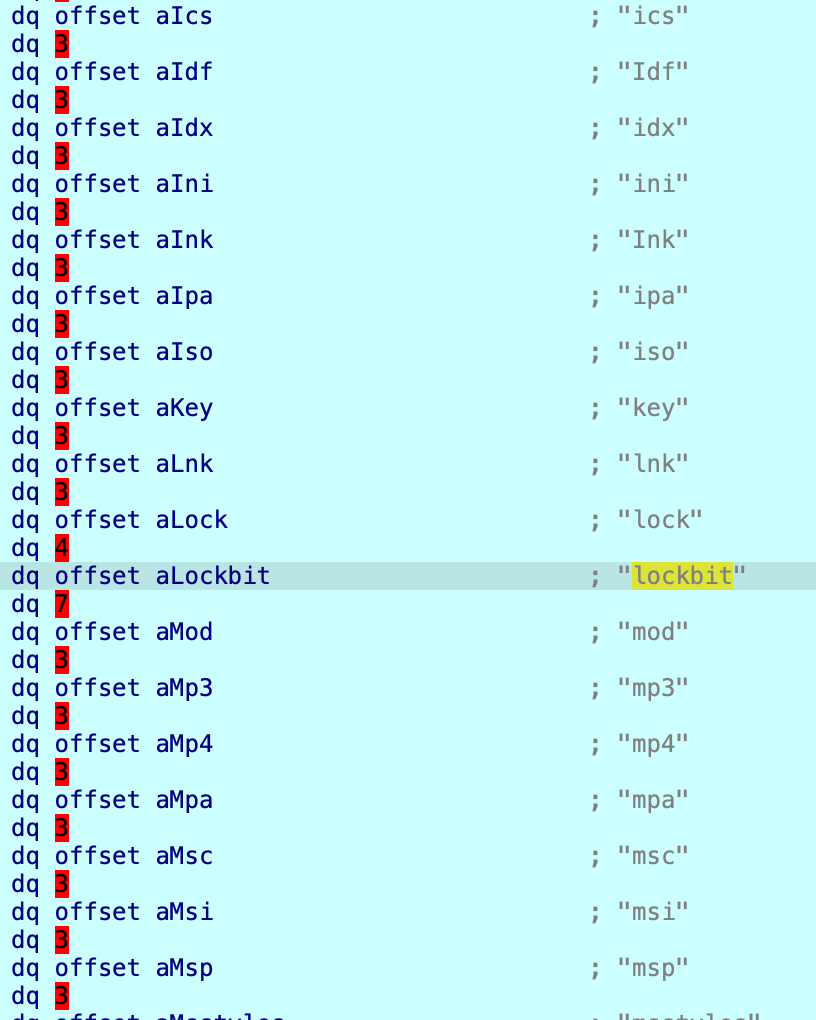

01flipランサムウェアの分析中、暗号化から除外されるファイル拡張子のリストに特に興味深い拡張子としてLockBitが含まれていることがわかりました。図10をご覧ください。

LockBitファイル拡張子を持つファイルの暗号化を回避していることから、CL-CRI-1036の背後にいる脅威アクターと、私たちがFlighty Scorpiusとして追跡しているLockBitランサムウェアの背後にいるグループが重複している可能性が示唆されます。しかし、この奇妙な少量のコード以外には、これら2つのランサムウェア ファミリーの間に他のつながりは見つかっていません。

結論

現在CL-CRI-1036として追跡している、金銭的動機に基づく攻撃者が01flipという新しいRustベースのランサムウェアを使用する新たなアクティビティについて説明しました。このアクティビティでは、マルウェア開発に最新のプログラミング言語を使用する攻撃者から、防御者が直面する課題が浮き彫りになっています。私たちの分析によると、このキャンペーンは初期段階にあると思われ、ダークWebフォーラムでのデータ流出疑惑に関連している可能性があります。

パロアルトネットワークスの保護と緩和策

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威に対する確実な保護を構築いただけます。

- Advanced WildFireの機械学習モデルと分析技術は、本研究で共有されたインジケーターに照らして見直され、更新されています。

- Cortex XDRとXSIAMは、マルウェア防御エンジンを搭載することで、このブログで解説した脅威の防御を支援します。このアプローチは、WildFire、Behavioral Threat Protection、Local Analysisモジュールなど、複数の保護レイヤーを組み合わせることで、既知および未知のマルウェアによるエンドポイントへの被害を防ぎます。

さらに、アンチランサムウェア モジュールにより、Cortex XDR はランサムウェアに関連する暗号化ベースのアクティビティから保護し、データ損失が発生する前にランサムウェアを分析して停止することができます。

- Cortex Xpanse は、CVE-2019-11580 によって悪用され、初期アクセスにつながることが報告されている Atlassian Crowd Server などの、インターネットに接続された安全でないソフトウェアのインスタンスを検出するのに役立ちます。

Cortex Xpanse には、この例を識別するための「安全でない Atlassian Crowd Server」に対する攻撃対象領域ルールがあり、ランサムウェア操作者にとって魅力的な RCE 脆弱性を持つアプリケーションに対する他の多くのすぐに使用できる検出機能も備わっています。

Cortex Xpanse のすべての検出機能は、Attack Surface Management (ASM) アドオンの一部として Cortex XSIAM でも利用できます。

情報漏えいの可能性がある場合、または緊急の案件がある場合は、Unit 42インシデント レスポンス チームまでご連絡ください。

- 北米:フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- ヨーロッパおよび中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 000 800 050 45107

- 韓国: +82.080.467.8774

パロアルトネットワークスは、本調査結果をサイバー脅威アライアンス(CTA)のメンバーと共有しています。CTAの会員は、この情報を利用して、その顧客に対して迅速に保護を提供し、悪意のあるサイバー アクターを組織的に妨害しています。サイバー脅威アライアンスについて詳細を見る。

侵害のインジケーター

悪意のあるサンプル

Windows版01flipランサムウェア

- SHA-256 hash: 6aad1c36ab9c7c44350ebe3a17178b4fd93c2aa296e2af212ab28d711c0889a3

- ファイルサイズ: 741,888バイト

- ファイルの種類: PE32+ 実行ファイル(GUI) x86-64(外部PDBにストリップ)、MS Windows用

Linux版01flipランサムウェア

- SHA-256 hash: e5834b7bdd70ec904470d541713e38fe933e96a4e49f80dbfb25148d9674f957

- ファイルサイズ: 948,640バイト

- ファイルの種類: ELF 64ビットLSB実行可能ファイル、x86-64、バージョン1 (SYSV)、, static-pieリンク、ストリップ

Linux Sliverビーコン、TCPピボットをC2として使用

- SHA-256 hash: ba41f0c7ea36cefe7bc9827b3cf27308362a4d07a8c97109704df5d209bce191

- ファイルサイズ: 13,414,400バイト

- ファイルの種類: ELF 64ビットLSB実行可能ファイル、x86-64、バージョン1 (SYSV)、静的にリンク、ストリップ

付録: 暗号化除外拡張子リスト

A-L

- 01flip

- 386

- Idf

- Ink

- a

- adv

- ani

- apk

- app

- bat

- bin

- cab

- cmd

- com

- cpl

- cur

- deb

- deskthemepack

- diagcab

- diagcfg

- diagpkg

- dll

- dmg

- dmp

- drv

- encrypt

- exe

- fnt

- fon

- gadget

- hlp

- hta

- icl

- icns

- ico

- ics

- idx

- ini

- ipa

- iso

- key

- la

- lnk

- lock

- lockbit

M-Z

- mod

- mp3

- mp4

- mpa

- msc

- msi

- msp

- msstyles

- msu

- nls

- nomedia

- o

- ocx

- otf

- part

- pdb

- pif

- prf

- ps1

- reg

- rom

- rpd

- rtp

- scr

- sfcache

- shs

- so

- spl

- sys

- theme

- themepack

- tmp

- ttf

- wad

- wav

- winmd

- wma

- woff

- wpx

- xex

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得