2025年10月、私たちはScattered LAPSUS$ Hunters (SLSH) として知られるサイバー犯罪者同盟に関連する脅威活動について、2つのインサイトブログを公開しました。数週間、目立った活動が見られませんでしたが、オープンソースの情報や、新たなTelegramチャネル (scattered LAPSUS$ hunters part 7) から入手した会話に基づくと、この脅威アクターは猛烈な勢いで活動を再開したようです。この最新のインサイト脅威ブログでは、11月中旬以降に Unit 42 が観測したいくつかの注目すべき点について詳述し、ホリデーシーズンを迎える組織に向けた備えについて解説します。

新たなデータ窃取の主張と突きつけられた期限

2025年11月20日、Salesforceは「Gainsightが公開したアプリケーションに関連する異常な活動」を検知したことを認めるセキュリティアドバイザリを公開しました。これにより、同社は調査を実施する間、「Gainsightが公開したアプリケーションに関連するすべてのアクティブなアクセスおよびリフレッシュトークン」を取り消し、AppExchangeから当該アプリケーションを一時的に削除する措置を取りました。

本稿執筆時点で、Salesforceはこの活動が同社プラットフォームの脆弱性に起因するものではないと評価しており、「この活動により、アプリの接続を通じて特定の顧客のSalesforceデータへの不正アクセスが可能になった恐れがある」としています。同社は影響を受けたすべての顧客に通知を行い、2025年11月22日には、この活動に関連するいくつかの侵害の痕跡 (IoC) を含む追加のアドバイザリを発行しました。

BleepingComputerの報道によると、Bling Libra (別名 ShinyHunters) は、Gainsightへの侵害を通じてさらに285のSalesforceインスタンスへのアクセス権を取得したと主張しています。この脅威グループは、2025年8月にSalesloft Driftを標的としたサプライチェーン攻撃で入手したシークレットを使用してこれを達成したと主張しており、これについては Unit 42 が2025年9月10日に報告済みです。

Gainsightは2025年9月3日、Salesloft Driftへの攻撃に関連して盗まれたOAuthトークンを通じて侵害を受けたことを認めました。このセキュリティアラートの中で、同社は以下の種類の情報が脅威アクターによってアクセスされた可能性が高いことを確認しています。

- 氏名

- ビジネスメールアドレス

- 電話番号

- 地域/場所の詳細

- Gainsight製品のライセンス情報

- 特定のサポートケースのプレーンテキストコンテンツ (添付ファイルは含まない)

2025年11月20日、SLSHの代表者は新設されたTelegramチャネルにメッセージを投稿しました。その中には、図1に示すように「24 November 2025, stay tuned (2025年11月24日、乞うご期待)」というテキストが書かれた、新しい暴露サイト (DLS) と思われる画像が含まれていました。これは、この最新のデータ窃取キャンペーンの影響を受けた企業に対し、身代金支払いの期限を設定したことを暗示しているようです。

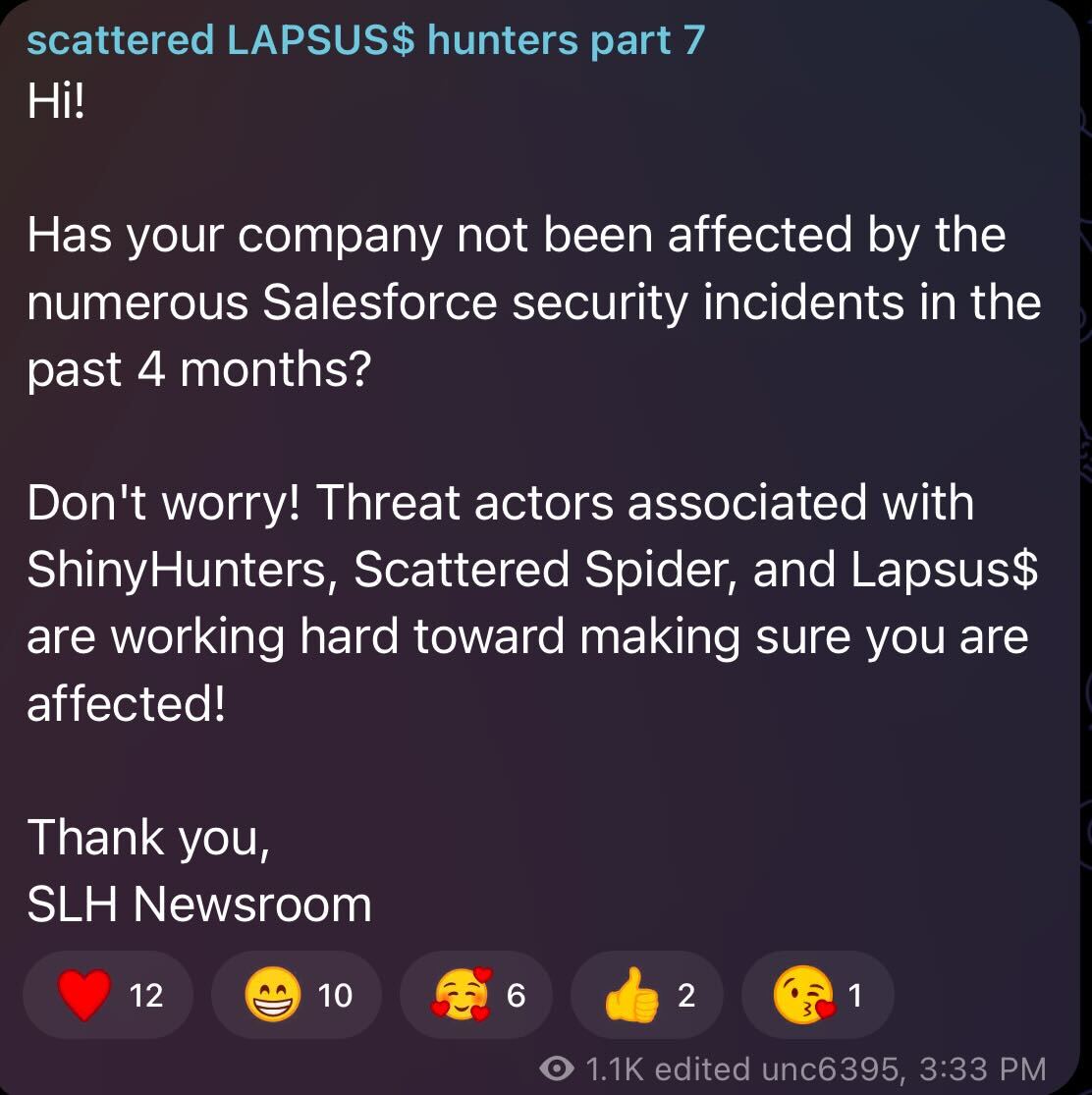

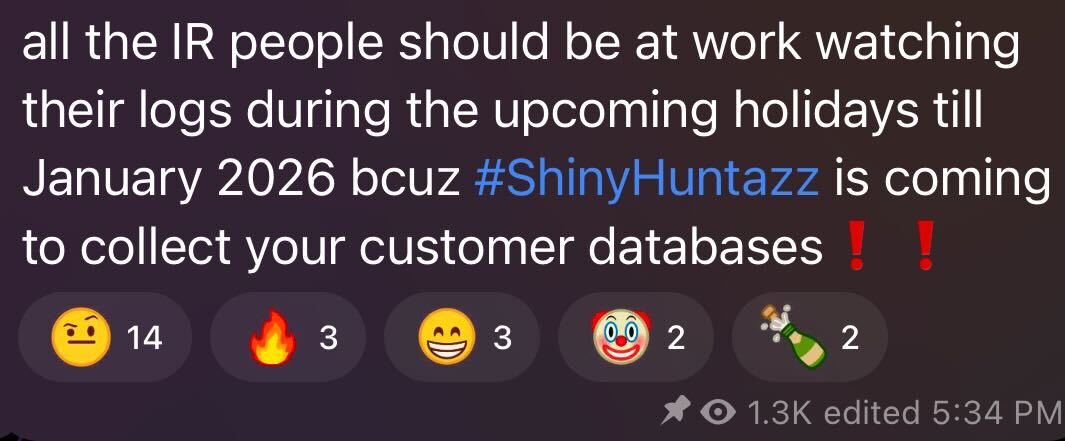

2025年11月21日、SLSHは図2に示す別のメッセージを投稿しました。これは、Salesforceデータ窃取キャンペーンの影響をまだ受けていない企業に対する警告として機能しています。

ランサムウェア・アズ・ア・サービス「ShinySp1d3r」の出現

2025年11月19日、BleepingComputerは、SLSHによって現在も活発に開発が進められているとされる「ShinySp1d3r」と名付けられた新しいランサムウェア・アズ・ア・サービス (RaaS) プログラムについて報じました。このランサムウェアは現在Windowsシステムでのみ動作しますが、この犯罪集団の代表者は記者に対し、LinuxおよびESXiシステム向けのバージョンも完成間近であると語っています。

Unit 42 は以前、SLSHに関する前回のインサイトブログでShinySp1d3rランサムウェアの開発について示唆しました。さらに先週、この形態のランサムウェアに関連する可能性が高いIoC (侵害の痕跡) の調査に基づくタイムリーな脅威インテリジェンスも公開しました。図3と図4は、実行に成功したShinySp1d3rの暗号化部分に関する詳細情報を示しています。

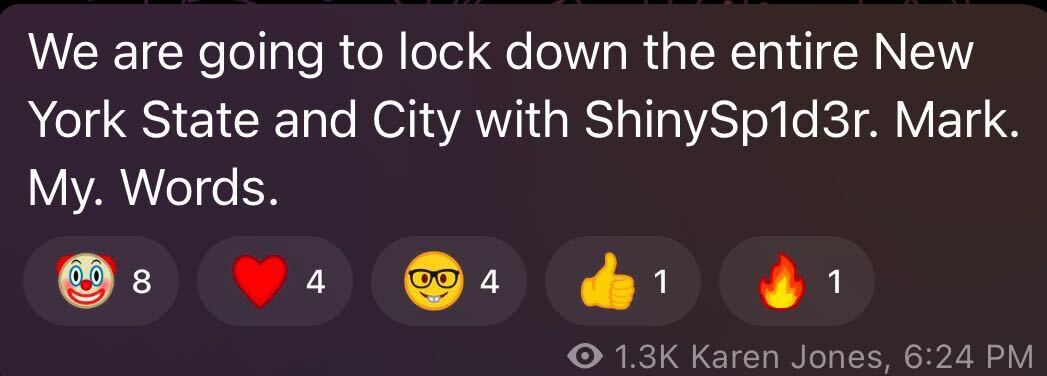

2025年11月21日、SLSHは図5に示す別のTelegramメッセージを投稿し、ニューヨーク市およびニューヨーク州全体に対してShinySp1d3rランサムウェアを展開すると脅迫しました。

最新の内部関係者募集の試み

2025年11月21日、CrowdStrikeは、ある従業員が社内システムのスクリーンショットをSLSHと共有し、それが同グループのTelegramチャネルに投稿されたことをBleepingComputerに対して認めました。CrowdStrikeは、当該人物は先月解雇されており、この活動の結果としてシステムが侵害された事実はないと断言しました。Bling Libraは記者に対し、CrowdStrikeのネットワークへのアクセスと引き換えに、内部関係者に25,000ドルを支払うことに合意したことを認めました。

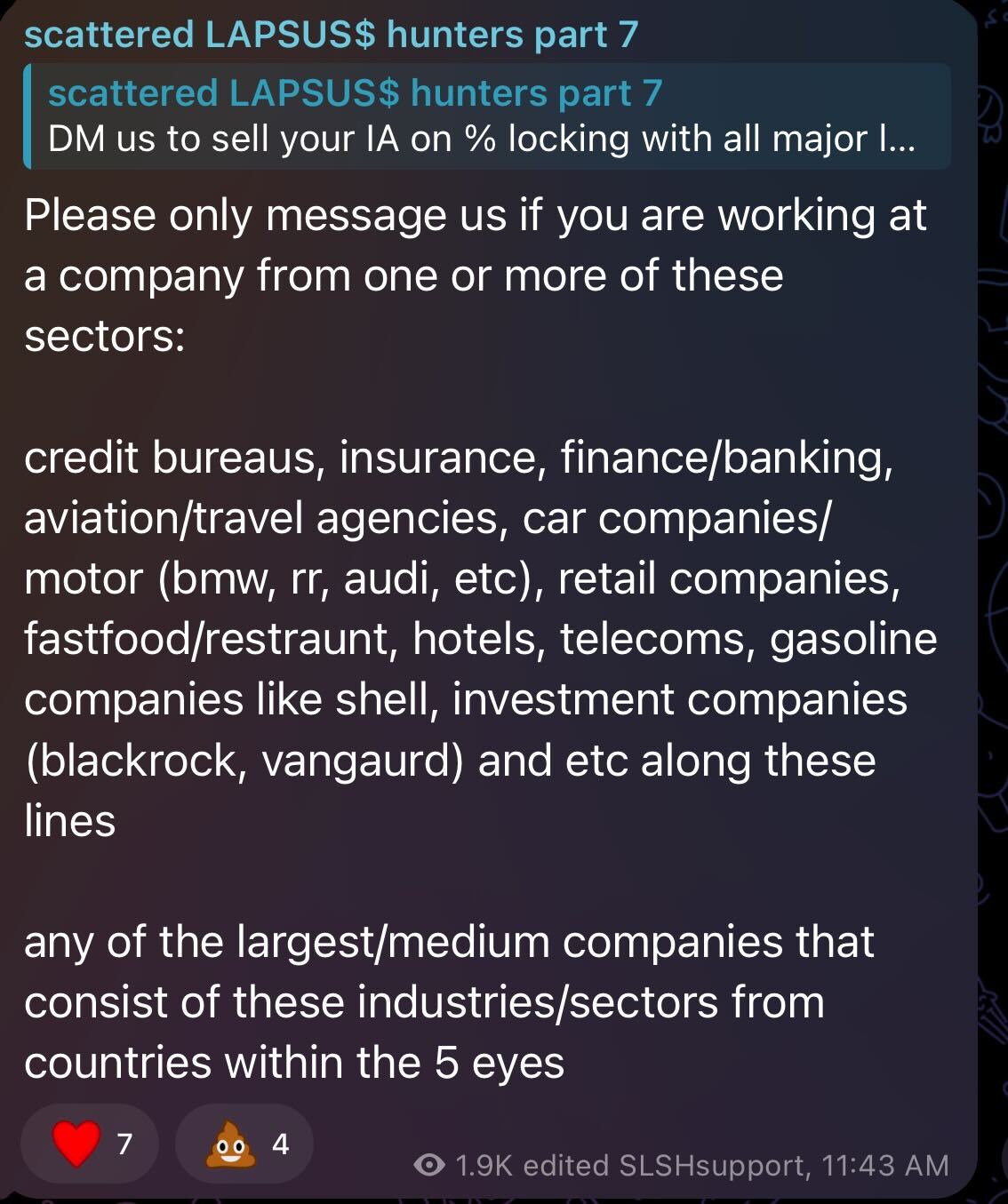

同日、SLSHはさらにいくつかのTelegramメッセージを投稿しました (図6および図7)。以下の最初の画像は、脅威アクターが内部関係者を募ろうとしていた業界を強調しており、小売業および宿泊業界が含まれています。

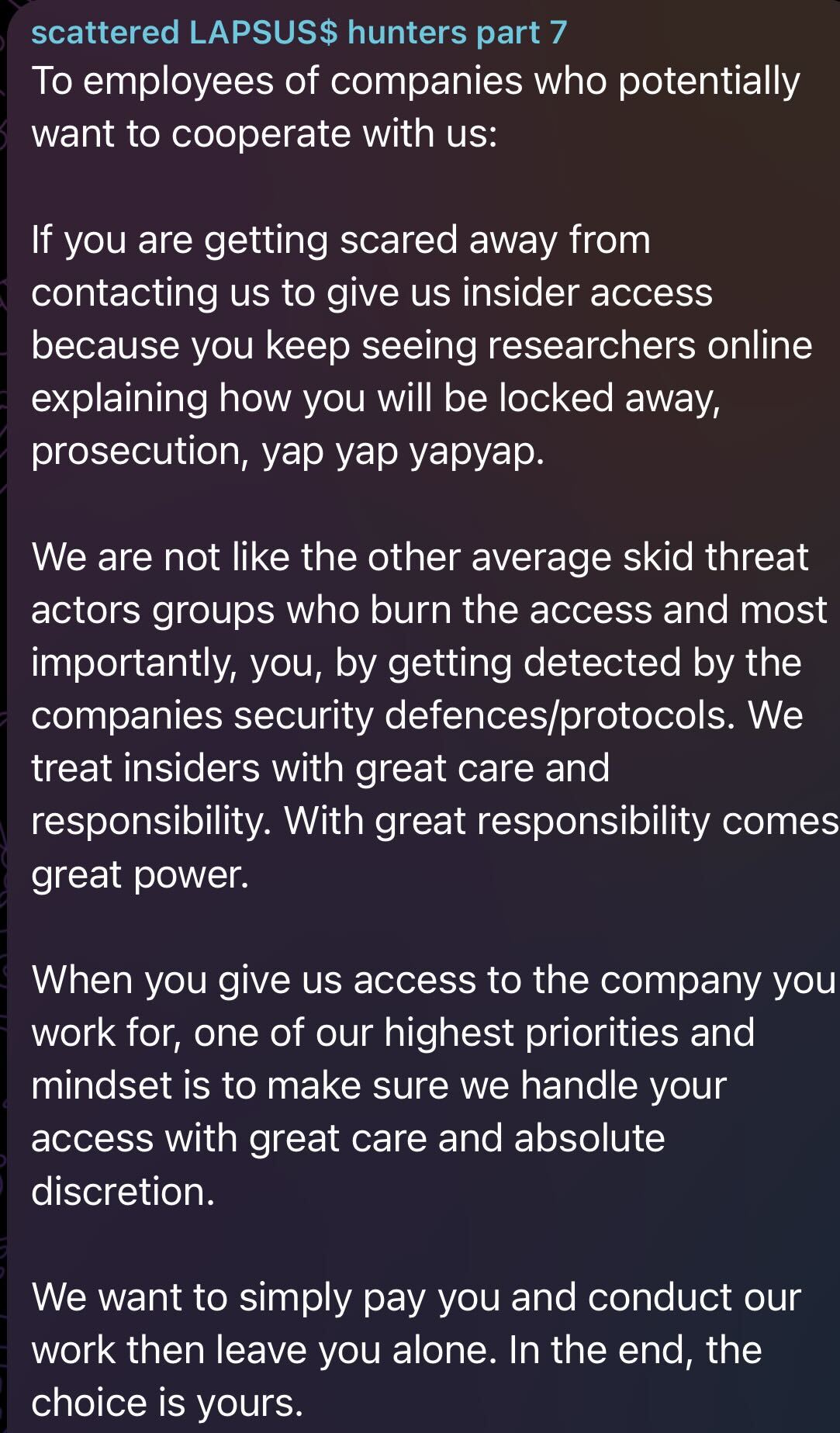

以下の2番目の画像は、CrowdStrikeの内部不正検知を受けて潜在的な内部協力者が感じているかもしれない不安を、脅威アクターがいかに鎮めようとしているかを示しています。

2026年に向けて

2025年11月24日、Gainsightは、サプライチェーン攻撃を受けて、HubSpotやZendeskなどの他のSaaSプラットフォームへの接続を一時的に停止していると発表しました。同社はまた、予防措置としてS3キーをローテーションするよう顧客に推奨しました。

本稿公開時点で、Unit 42 は、脅威アクターによるGainsightデータ窃取キャンペーンに関連する情報のリークを主張する情報発信を確認していません。しかし、彼らは2025年11月24日にTelegramチャネルに以下のメッセージを投稿しました。

「pretty sure the 2025 victim count by us in total is ~1.5k (1000 already publicly reported) and still increasing」

(2025年の我々による被害者総数は約1,500件(1,000件はすでに公に報告済み)であり、さらに増加していると確信している)

2026年以降、これらの金銭目的の脅威アクターに関して私が予測するのは、これまでと同様、すなわち「変わらぬ混沌」です。以前、SLSHは休暇を取り、新年早々に前述の活動とともに再浮上すると予想していましたが、これらの最新の観測に基づくと、彼らはそのタイムラインを早めることを決定したようです。RaaSプログラムの出現とEaaS (Extortion-as-a-Service) の提供が相まって、SLSHは侵入活動を収益化するために複数の手法を用い、組織に対して広範囲に網をかけることができる強力な敵対者となっています。さらに、内部関係者の募集という要素が加わることで、組織が防御すべき層がもう一つ増えることになります。

これらの展開のタイミングは、多くの組織、特に小売業にとって、年間を通して最大の商戦期に向けて準備を進めている最中であり、これ以上ないほど最悪なものです。図8は、今後数週間における脅威アクターの活動計画についてさらなる洞察を提供するもので、より多くの顧客データが彼らのDLS (暴露サイト) にリークされる可能性を暗示しているようです。

パロアルトネットワークスは最近、AIを活用した攻撃に対抗するためにAI主導の防御を適用するという点で、2026年は「防御側の年 (Year of the Defender)」になると予測しました。SLSHが組織を標的とする多方面からの攻撃を私たちが総力を挙げて打ち負かすためには、2026年を防御側の年にするというこの考え方を、真に実現させる必要があると私は強く信じています。

この時期、組織に贈ることができる最高のギフトの1つは、業界固有のISAC (Information Sharing and Analysis Center) に加入し、積極的に参加することです。これにより、ネットワーク防御担当者は同業他社から学び、総力を挙げて結果を「事前の防御 (left of bang)」へとシフトさせることが可能になります。

Unit 42 は、進行中の侵害への対応支援や、進化する脅威活動に関連する組織のリスクを低減するためのプロアクティブな評価の提供など、お客様の組織をサポートする準備が整っています。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得