エグゼクティブサマリー

本調査では、Unit 42がTGR-STA-1030として追跡している新たなサイバースパイグループについて明らかにします。私たちはこのグループの活動を「Shadow Campaigns(シャドウ・キャンペーン)」と呼んでいます。我々は、TGR-STA-1030がアジアを拠点とする国家支援型(state-aligned)グループであると高い確度で評価しています。過去1年間で、このグループは37カ国の政府および重要インフラ組織を侵害しました。これは、過去1年間に約5カ国に1カ国がこのグループによる重大な侵害を経験したことを意味します。さらに、2025年11月から12月にかけて、我々はこのグループが155カ国に関連する政府インフラに対して活発な偵察を行っていることを観測しました。

このグループは主に政府省庁や部門を標的としています。例えば、以下の組織への侵害に成功しています。

- 5つの国レベルの法執行機関/国境管理機関

- 3つの財務省およびその他の様々な政府省庁

- 経済、貿易、天然資源、外交機能に関連する世界各国の部門

侵害の規模とこれら組織の重要性を鑑み、我々は影響を受けた組織に通知を行い、責任ある開示プロトコルを通じて支援を申し出ました。

本稿では、フィッシングやエクスプロイトの手法、ツール、インフラなど、攻撃者の技術的な高度さについて解説します。本書の公開時点でアクティブなインフラを含む防御用の指標(インジケータ)を提供します。さらに、グループの動機を示すことを目的として、地域ごとの被害状況(victimology)を詳細に調査します。その結果、このグループは特定の経済的パートナーシップを確立している、あるいは模索している国々に対する活動を優先していることが示唆されています。

さらに、この脅威アクターに対する業界横断的な防御を確実にするため、我々は業界の同業者とこれらのインジケータを事前に共有しています。

Palo Alto Networksのお客様は、以下の製品・サービスを通じて、本稿で解説する脅威から保護されています。

- Advanced URL Filtering および Advanced DNS Security

- Advanced WildFire

- Advanced Threat Prevention

- Cortex XDR および XSIAM

侵害の懸念がある場合や緊急の事案がある場合は、Unit 42 インシデントレスポンスチームにご連絡ください。

| 関連するUnit 42のトピック | アジア, フィッシング |

攻撃者の概要

Unit 42は、2025年初頭に欧州の政府機関を標的とした一連の悪意あるフィッシングキャンペーン(ここでは「Shadow Campaigns」と呼称)を調査した際、初めてTGR-STA-1030(別名 UNC6619)を特定しました。TGR-STAというプレフィックスは、特定の組織へのアトリビューション(帰属)を精緻化するまでの間、国家と連携した活動を行う一時的なグループを示すプレースホルダーとして使用しています。

初期の調査以降、我々は2024年1月まで遡る攻撃者インフラを特定しており、このグループが少なくとも2年間活動していることを示唆しています。過去1年間、我々はこのグループの進化と拡大を監視しており、以下の組織が侵害されました。

- 5つの国レベルの法執行機関/国境管理機関

- 3つの財務省およびその他の様々な政府省庁

- 経済、貿易、天然資源、外交機能に関連する世界各国の部門

我々は以下の知見に基づき、TGR-STA-1030がアジアを拠点とする国家支援型グループであると高い確度で評価しています。

- 地域特有のツールやサービスを頻繁に使用していること

- 言語設定の好み

- 標的選定やタイミングが、その地域の関心事やインテリジェンスと日常的に一致していること

- その地域を発信源とする運用インフラへのアップストリーム接続

- アクターの活動時間が日常的にGMT+8と一致していること

さらに、攻撃者の一人が「JackMa」というハンドルネームを使用していることが判明しました。これは、Alibaba GroupやYunfeng Capitalの共同創業者である億万長者の実業家兼慈善家を指している可能性があります。

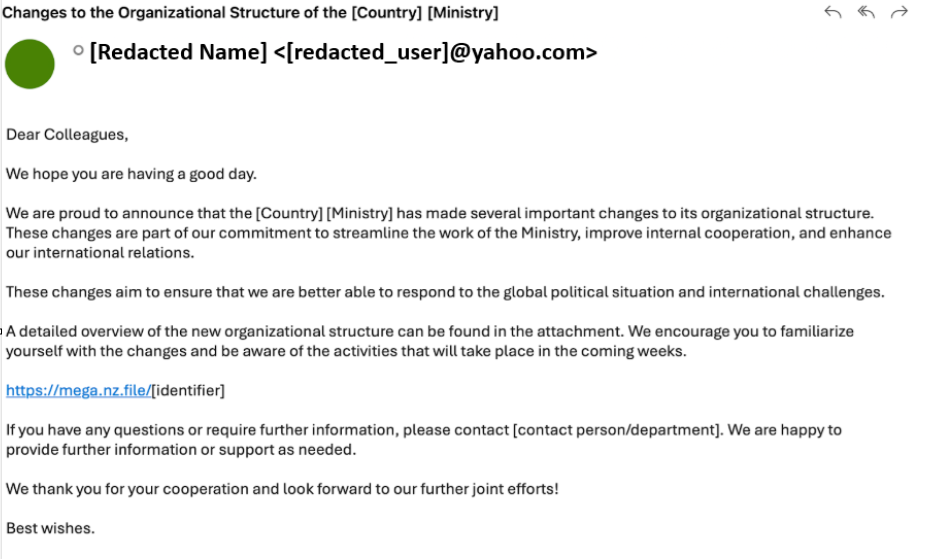

フィッシング

2025年2月、Unit 42は欧州の政府機関を標的とした一連の悪意あるフィッシングキャンペーンを調査しました。これらのキャンペーンは、省庁や部門の再編を囮(ルアー)とし、mega[.]nzでホストされた悪意あるファイルへのリンクを含むメールを政府機関の受信者に送信するパターンに従っていました。以下の図1にその例を示します。

リンクをクリックすると、標的となった国や省庁と一致する言語や名称が使用されたアーカイブファイルがダウンロードされます。

我々は、エストニアの政府機関がこのキャンペーンを特定し、そのようなzipアーカイブの一つを公開マルウェアリポジトリにアップロードしたと評価しています。このケースでは、エストニア語のファイル名は以下の通りでした:

Politsei- ja Piirivalveameti organisatsiooni struktuuri muudatused.zip

これは「警察・国境警備隊の組織構造の変更.zip」と訳されます。

Diaoyuローダー

アーカイブを分析したところ、コンテンツの最終更新日は2025年2月14日でした。さらに、アーカイブ自体には、ZIPと同じ名前の実行ファイルと、pic1.pngという名前の0バイトのファイルが含まれていました。

実行ファイルのメタデータを確認すると、ファイルバージョンは 2025,2,13,0 となっており、ファイルがその前日の2月13日に作成された可能性が高いことを示唆しています。この日付はPEのコンパイルタイムスタンプとも一致しています。

さらに、メタデータにはファイルの元の名前が DiaoYu.exe であったことが示されています。「Diaoyu(釣魚)」という用語は「釣り」、つまりサイバーセキュリティの文脈では「フィッシング」を意味します。

このマルウェアは、自動化されたサンドボックス分析を回避するために、二段階の実行ガードレールを採用しています。水平画面解像度が1440以上というハードウェア要件に加え、サンプルは実行ディレクトリ内に特定のファイル(pic1.png)が存在するかどうかの環境依存性チェックを行います。

この文脈において、pic1.png はファイルベースの整合性チェックとして機能します。マルウェアのサンプルが単独でサンドボックスに送信された場合、この補助ファイルが存在しないため、プロセスはデトネーション(起爆)前に正常終了し、悪意ある動作を効果的に隠蔽します。これらの前提条件が満たされた場合にのみ、マルウェアはホスト上で以下のサイバーセキュリティ製品の監査(チェック)に進みます。

- Avp.exe (Kaspersky)

- SentryEye.exe (Avira)

- EPSecurityService.exe (Bitdefender)

- SentinelUI.exe (Sentinel One)

- NortonSecurity.exe (Symantec)

このように製品が限定されているのは興味深い点であり、なぜアクターがこれら特定の製品のみをチェックすることを選んだのかは不明です。様々なマルウェアファミリーがウイルス対策製品の存在をチェックするのは一般的ですが、マルウェア作者は通常、世界中の様々なプロバイダーを網羅したより包括的なリストを含めるものです。

これらの製品をチェックした後、マルウェアはGitHubから以下のファイルをダウンロードします。

- hxxps[:]//raw.githubusercontent[.]com/padeqav/WordPress/refs/heads/master/wp-includes/images/admin-bar-sprite[.]png

- hxxps[:]//raw.githubusercontent[.]com/padeqav/WordPress/refs/heads/master/wp-includes/images/Linux[.]jpg

- hxxps[:]//raw.githubusercontent[.]com/padeqav/WordPress/refs/heads/master/wp-includes/images/Windows[.]jpg

なお、padeqav というGitHubプロジェクトは現在利用できません。

最終的に、マルウェアはこれらのファイルに対して一連のアクションを実行し、その結果、Cobalt Strikeペイロードがインストールされます。

エクスプロイト(悪用)

このグループは、標的ネットワークへの初期アクセスを獲得するために、偵察活動とエクスプロイトの試みを組み合わせることがよくあります。現在までのところ、このグループがゼロデイエクスプロイトを開発、テスト、または展開している様子は観測されていません。しかし、Nデイエクスプロイト(既知の脆弱性に対するエクスプロイト)のための一般的なツール、エクスプロイトキット、概念実証(PoC)コードを幅広くテストし、展開することには慣れていると評価しています。

例えば、過去1年間、当社のAdvanced Threat Preventionサービスは、グループによる以下の種類の脆弱性を悪用しようとする試みを検知し、ブロックしました。

- SAP Solution Manager 特権昇格の脆弱性

- Pivotal Spring Data Commons リモートファイル読み取り(XXE)の脆弱性

- Microsoft Open Management Infrastructure リモートコード実行の脆弱性

- Microsoft Exchange Server リモートコード実行の脆弱性

- D-Link リモートコード実行の脆弱性

- HTTP ディレクトリトラバーサルのリクエスト試行

- HTTP SQLインジェクションの試行

- Struts2 OGNL リモートコード実行の脆弱性

- Ruijieyi Networks リモートコマンド実行の脆弱性

- Eyou Email System リモートコマンド実行の脆弱性

- Beijing Grandview Century eHR Software SQLインジェクションの脆弱性

- Weaver Ecology-OA リモートコード実行の脆弱性

- Microsoft Windows win.ini アクセス試行の検知

- Commvault CommCell CVSearchService ダウンロードファイル認証バイパスの脆弱性

- Zhiyuan OA リモートコード実行の脆弱性

ある事例では、アクターが外務省に関連する電子パスポートおよび電子ビザサービスに接続しているのを観測しました。これらのサービスのサーバーはAtlassian Crowdソフトウェアで構成されていたため、アクターはCVE-2019-11580の悪用を試み、rce.jarという名前のペイロードをアップロードしました。ペイロードに含まれていたコードは、Anquankeが提供したCVE-2019-11580の別の分析におけるコードの説明と類似していました。

ツール

我々は、このグループが侵害された環境内でのラテラルムーブメント(横方向への移動)や永続的なアクセスの維持を行うために、コマンド&コントロール(C2)フレームワークや、アクターの地域で一般的なツールを組み合わせて大きく依存していると評価しています。

C2フレームワーク

2024年から2025年初頭にかけて、我々はこのグループが一般的にCobalt Strikeペイロードを展開しているのを観測しました。しかし、時間の経過とともに、グループは徐々にVShellを選択するツールへと移行しました。

VShellはGo言語ベースのC2フレームワークです。グループは、Webアクセスを順序付けされた番号を使用した5桁のエフェメラルTCPポート上で構成することがよくあります。2025年11月、NVISOはこのツールの起源、機能、および複数の脅威グループやアクターによる大規模な使用に関する包括的なリサーチを公開しました。

過去1年以内に、グループはHavoc、SparkRat、Sliverなどのフレームワークも活用しており、その成功度は様々であると評価しています。

Webシェル

TGR-STA-1030は、アクセスを維持し、ラテラルムーブメントを可能にするために、外部公開Webサーバーや内部WebサーバーにWebシェルを頻繁に展開しています。グループが使用する最も一般的な3つのWebシェルは、Behinder、Neo-reGeorg、Godzillaです。

さらに、ある調査中に、グループがTas9er GitHubプロジェクトのコードを使用してGodzilla Webシェルを難読化しようとしたことに気づきました。このプロジェクトは、Baiduのような名前を持つ関数や文字列を作成することでコードを難読化します。また、政府に対する明示的なメッセージも追加します。

トンネル

我々は、このグループがC2インフラと侵害されたネットワークの両方で、GO Simple Tunnel (GOST)、Fast Reverse Proxy Server (FRPS)、およびIOXを活用して、目的のネットワークトラフィックをトンネリングしているのを観測しています。

ShadowGuardの紹介

調査中に、我々はこのグループが新しいLinuxカーネルルートキット「ShadowGuard」を使用していることを特定しました。我々が発見したサンプル(SHA-256ハッシュ: 7808B1E01EA790548B472026AC783C73A033BB90BBE548BF3006ABFBCB48C52D)は、Linuxシステム向けに設計されたExtended Berkeley Packet Filter (eBPF) ルートキットです。現時点では、このルートキットの使用はこのグループに固有のものであると評価しています。

eBPFバックドアは、信頼性の高いカーネル空間内で完全に動作するため、検知が非常に難しいことで知られています。eBPFプログラムは個別のモジュールとしては表示されません。その代わり、カーネルのBPF仮想マシン内部で実行されるため、本質的にステルス性が高くなっています。これにより、セキュリティツールやシステム監視アプリケーションが真のデータを参照する前に、コアシステム機能や監査ログを操作することが可能になります。

このバックドアはeBPF技術を活用し、以下のカーネルレベルのステルス機能を提供します。

- カーネルレベルの隠蔽: プロセス情報の詳細をカーネルレベルで直接隠蔽できます。

- プロセスの隠蔽(システムコールの傍受): ツールは重要なシステムコールを傍受し、具体的にはカスタムのキルシグナル(エントリポイントと終了ポイント)を使用して、攻撃者が隠したいプロセスを特定します。

- 特定のプロセスID(PID)を隠蔽し、標準的なLinuxの ps aux コマンドのようなユーザー空間の分析ツールからは見えなくします。

- 最大32個のプロセスを同時に隠すことができます。

- ファイルとディレクトリの隠蔽: swsecret という名前のディレクトリやファイルを具体的に隠蔽するためのハードコードされたチェック機能を持っています。

- 許可リスト(Allow-listing): バックドアには許可リストのメカニズムが含まれており、リストに載せられたプロセスは意図的に除外され、隠蔽機能の影響を受けません。

起動時に、プログラムは自動的に以下をチェックします。

- ルート権限

- eBPFのサポート

- トレースポイントのサポート

ShadowGuard起動後のコマンド例を以下の表1に示します。

| コマンド | 概要 |

| kill -900 1234 | -900 = ターゲットPID (1234) を許可リストに追加 |

| kill -901 1234 | -901 = ターゲットPID (1234) を許可リストから削除 |

| touch swsecret_config.txt

mkdir swsecret_data 注:デフォルトでは、ShadowGuardは swsecret という名前のディレクトリやファイルを隠蔽します。これは、ルートキットの開発者が自身のファイルをタグ付けするために使用する短縮された内部コード名である可能性があります。例:「設定とログはすべて swsecret という名前のディレクトリに入れること」 |

ls -la コマンドでswsecretで始まるファイル/ディレクトリはドット . として表示されるはずです(つまり、隠蔽されている)。 |

表1. ShadowGuardのコマンド例。

インフラ

サイバースパイ活動を行う高度なアクターと同様に、このグループも活動の発生源を隠蔽し、難読化するために多大な労力を費やしています。しかし、あらゆる努力にもかかわらず、以下の2つの課題を克服することは非常に困難です。

- ネットワークトラフィックの検査: 複数の国家が、自国に出入りするトラフィックを検閲し、フィルタリングする方法を採用していることは広く知られています。そのため、外国のサイバースパイグループが、これらの検査機能を採用している国を経由してネットワークトラフィックを自ら進んでルーティングする可能性は極めて低いと言えます。

- ネットワークの進化: サイバースパイ活動のためのインフラを維持することは困難です。新しいドメイン、仮想プライベートサーバー(VPS)、ネットワークトンネルを日常的に作成する必要があります。あるグループのインフラを長期にわたって調査すると、トンネルの崩壊や身元保護サービスの期限切れなど、ミスやエラーがほぼ確実に明らかになります。

ネットワーク構造

我々は、このグループが活動を隠蔽するために多層的なインフラアプローチを採用していると評価しています。

被害者対向(Victim-Facing)

このグループは、日常的に、正当かつ一般的に知られている様々なVPSプロバイダーが所有するインフラ上でC2サーバーをリースし、構成しています。しかし、防弾ホスティングプロバイダーや不明瞭な場所に悪意あるインフラを構成する多くのグループとは異なり、このグループは法の支配が強固な国にインフラを構築することを好みます。

例えば、グループは米国、英国、シンガポールの仮想サーバーを頻繁に選択します。このような場所を好むことは、以下の3つの点でグループの助けになっていると考えられます。

- インフラがネットワーク防御者にとってより正当に見える可能性がある。

- 南北アメリカ、ヨーロッパ、東南アジア全域で低遅延の接続が可能になる。

- これらの場所には、国内の法執行機関や外国の諜報機関の活動を規定する個別の法律、政策、優先順位があります。したがって、これらの場所にインフラを持つことは、政府がグループを効果的に捜査・追跡するために、機関間の協力体制を必要とする可能性が高くなります。

リレー

C2インフラに接続するために、グループはトラフィックを中継(リレー)するために使用する追加のVPSインフラをリースしています。これらのホストは、ポート22のSSHや、番号の大きいエフェメラルポートで構成されていることがよくあります。場合によっては、ポート3389のRDPで構成されたホストも観測されています。

プロキシ

時間の経過とともに、グループはリレーインフラへの接続を匿名化するために様々な機能を活用してきました。2025年初頭には、住宅用プロキシサービスを提供するDataImpulseに関連するインフラを使用しているのが観測されました。それ以降、Torネットワークやその他のプロキシサービスを使用しているのが観測されています。

アップストリーム

アップストリームのインフラを追跡する際には、スパイグループの主な目的がデータの窃取であることを認識することが重要です。そのタスクを達成するために、グループは侵害されたネットワークからアクセス可能なネットワークへの経路を構築する必要があります。そのため、アップストリームのデータの流れは、通常、グループの物理的な位置と地理的に相関しています。

前述のように、これらすべてのインフラと関連する接続を維持することは非常に困難です。トンネルの確立を忘れたり、トンネルが崩壊したりして、グループがミスを犯すことがあります。このような場合、グループはアップストリームのインフラから直接接続します。

我々は何度か、グループがAS 9808に属するIPアドレスから、リレーおよび被害者対向インフラに直接接続しているのを観測しました。これらのIPアドレスは、グループの地域のインターネットサービスプロバイダー(ISP)が所有しています。

ドメイン

我々は、グループがマルウェアのC2通信を容易にするために使用するいくつかのドメインを特定しました。そのほとんどは、以下のトップレベルドメイン(TLD)で登録されていました。

- me

- live

- help

- tech

注目すべきドメインは以下の通りです。

- gouvn[.]me

このグループは、政府ドメインを表すために gouv を使用するフランス語圏の国々を標的とするためにこのドメインを使用しました。アクターはこのドメイン名を一貫してリースされた被害者対向VPSインフラに向けていましたが、2024年後半に異常が見られました。ドメインがそこを指すことはありませんでしたが、アクターは gouvn[.]me というコモンネームを持つX.509証明書を、被害者対向VPSからアクターの地域にあるTencentサーバーにコピーしたようです。ここでは2024年11月の4日間、それが確認できました。

- dog3rj[.]tech

このグループは、欧州諸国を標的とするためにこのドメインを使用しました。このドメイン名は、米国の政府効率化省(Department of Government Efficiency)や暗号通貨の名前など、西側の文脈でいくつかの意味を持つ「DOGE Jr」への言及である可能性があります。このドメインは 888910[.]xyz ドメインに関連付けられたメールアドレスを使用して登録されました。

- zamstats[.]me

このグループは、ザンビア政府を標的とするためにこのドメインを使用しました。

世界的な標的の概要

過去1年間で、このグループはスキャンと偵察の取り組みを大幅に強化しました。この変化は、グループの手法がフィッシングメールから初期アクセスのためのエクスプロイトへと進化したことに伴うものです。この活動を最も象徴しているのが、図2に示すように、2025年11月から12月にかけてグループが155カ国のインフラをスキャンしていたことです。

活動が広範囲に及ぶことから、一部のアナリストはこのグループが単純に 1.1.1[.]1 から 255.255.255[.]255 までのIPv4空間全体に対して広範なスキャンを行っていると誤解するかもしれませんが、そうではありません。我々の観測に基づくと、グループは政府インフラや各国の特定の関心対象にスキャンを絞り込んでいます。

グループの偵察活動は、その世界的な関心事に光を当てています。また、我々はグループが世界中のいくつかの政府および重要インフラ組織への侵害に成功していることも観測しています。過去1年間で、このグループは図3に示すように、37カ国で少なくとも70の組織を侵害したと評価しています。攻撃者は、影響を受けた組織のいくつかに対して数ヶ月間アクセスを維持することができました。

影響を受けた組織には、内務省、外務省、財務省、貿易省、経済省、移民局、鉱業省、司法省、エネルギー省などの省庁や部門が含まれます。

このグループはある国の議会や、別の国の上級選出公務員を侵害しました。また、国レベルの通信会社や、いくつかの国家警察および対テロ組織も侵害しました。

このグループはスパイ活動の目的を追求している可能性がありますが、その手法、標的、活動規模は警戒すべきものであり、国家安全保障や主要なサービスに長期的な影響を与える可能性があります。

グループの活動のタイミングを綿密に監視することで、我々はいくつかのキャンペーンと現実世界の出来事との相関関係を導き出しました。これらの相関関係は、グループの潜在的な動機に関する評価の根拠となっています。以下のセクションでは、地域ごとの注目すべき状況から得られたさらなる洞察を提供します。

南北アメリカ(米州)

2025年10月に始まった米国政府機関の閉鎖(シャットダウン)の間、グループは北米、中米、南米諸国の組織やイベントに対してより大きな関心を示し始めました。その月、我々はブラジル、カナダ、ドミニカ共和国、グアテマラ、ホンジュラス、ジャマイカ、メキシコ、パナマ、トリニダード・トバゴの政府インフラに対するスキャンを観測しました。

おそらく最も顕著な偵察は2025年10月31日に行われ、ホンジュラス政府のインフラをホストする少なくとも200のIPアドレスへの接続が観測されました。この活動のタイミングは、両候補とも台湾との外交関係回復に前向きな姿勢を示していた国政選挙のわずか30日前にあたります。

偵察活動に加え、図4に示すように、グループはボリビア、ブラジル、メキシコ、パナマ、ベネズエラの政府機関を侵害した可能性が高いと評価しています。

ボリビア

我々は、グループが鉱業に関連するボリビアの組織のネットワークを侵害した可能性が高いと評価しています。この活動の背後にある動機は、レアアース鉱物への関心に関連している可能性があります。

ボリビアの最近の大統領選挙において、鉱業権の話題が中心的な争点となったことは注目に値します。2025年7月下旬、候補のホルヘ・キロガ氏は、ボリビア政府が以前に2つの国と署名した数十億ドル規模の鉱業契約を破棄することを公約としました。

ブラジル

我々は、グループがブラジルの鉱山エネルギー省を侵害したと評価しています。ブラジルは世界第2位のレアアース鉱物埋蔵量を有すると考えられています。

公開情報によると、これら鉱物の輸出は2025年上半期に3倍に増加しました。アジア企業がこれらの資源に対する世界的な支配を強める中、米国は代替の調達先としてブラジルに目を向け始めています。

10月、在ブラジル米国臨時代理大使は同国の鉱業幹部と会合を持ちました。11月初旬、米国国際開発金融公社(DFC)はSerra Verde(ブラジルのレアアース生産者)に4億6500万ドルを投資しました。これは、主要鉱物に関するアジアへの依存を減らすための取り組みと見られています。

メキシコ

我々は、グループがメキシコの2つの省庁を侵害したと評価しています。この活動は、国際貿易協定やと強く関連している可能性が高いです。

2025年9月25日、Mexico News Dailyは、特定の物品に関税を課すというメキシコの最新計画に関する調査について報じました。偶然にも、貿易調査の発表から24時間以内に、メキシコの省庁に属するネットワークから発信された悪意あるネットワークトラフィックが初めて確認されました。

パナマ

2025年12月、ある報告書で地元当局が記念碑を破壊したと述べられ、一部の指導者からの即時の非難と調査の要求を引き起こしました。

偶然にも、ほぼ同時期に、TGR-STA-1030がその調査に関連している可能性のある政府インフラを侵害した可能性が高いと評価しています。

ベネズエラ

2026年1月3日、米国は「アブソリュート・リゾルブ作戦(Operation Absolute Resolve)」を開始しました。この作戦により、ベネズエラ大統領と夫人が拘束されました。その後数日間、TGR-STA-1030は少なくとも140の政府所有IPアドレスを標的とした広範な偵察活動を行いました。

さらに、早ければ2026年1月4日には、グループがVenezolana de Industria Tecnológicaの施設にジオロケーション(位置特定)されるIPアドレスを侵害した可能性が高いと評価しています(図5参照)。この組織はもともと、ベネズエラ政府とアジアのテクノロジー企業の合弁事業として設立されました。このベンチャーにより、両地域間の技術的および経済的な結びつきを深める初期段階として、コンピュータの生産が可能になりました。

ヨーロッパ(欧州)

2025年を通じて、TGR-STA-1030は欧州諸国への注力を強めました。2025年7月にはドイツに集中的な焦点を当て、政府インフラをホストする490以上のIPアドレスへの接続を開始しました。

2025年8月、チェコのペトル・パベル大統領はインドへの旅行中にダライ・ラマと非公式に会談しました。その後の数週間、以下を含むチェコ政府インフラのスキャンが観測されました。

- 陸軍

- 警察

- 議会

- 内務省、財務省、外務省

11月初旬、チベットのニュースソースは、チェコ大統領がダライ・ラマの90歳の誕生日ガラを共同後援する予定であると発表しました。その直後、チェコ大統領のウェブサイトに絞った第2ラウンドのスキャンが目撃されました。

これとは別に、8月下旬には、グループが欧州連合(EU)のインフラに集中的な焦点を当てました。我々は、グループが *.europa[.]eu ドメインをホストする600以上のIPアドレスへの接続を試みているのを観測しました。

偵察活動に加え、図6に示すように、グループはキプロス、チェコ、ドイツ、ギリシャ、イタリア、ポーランド、ポルトガル、セルビアの政府機関を侵害した可能性が高いと評価しています。その際、グループは少なくとも1つの財務省を侵害し、影響を受けた国と欧州連合の両方から国際開発に関するインテリジェンスを収集しようとしました。

キプロス

我々は、グループが2025年初頭に政府インフラを侵害したと評価しています。この活動のタイミングは、あるアジアの国が欧州全域で特定の経済的パートナーシップを拡大しようとする取り組みと一致していました。当時、キプロスは年末に欧州連合理事会の議長国(現在はその地位にある)に就任するための準備段階にありました。

ギリシャ

我々は、グループがSyzefxisプロジェクトに関連するインフラを侵害した可能性が高いと評価しています。このプロジェクトは、高速インターネットサービスを使用してギリシャの公共部門組織を近代化することを目的としていました。

アジアおよびオセアニア

このグループは両大陸で広くスキャンを行っていますが、TGR-STA-1030は南シナ海およびタイランド湾地域の国々に対する偵察活動を優先しているようです。我々は日常的に、インドネシア、タイ、ベトナムの政府インフラのスキャンを観測しています。例えば、2025年11月初旬には、タイ政府のインフラをホストする31のIPアドレスへの接続が観測されました。

さらに、グループの偵察活動は、ポート80および443上のWeb公開コンテンツへの接続にとどまらないことが多い点に注目すべきです。2025年11月には、以下の組織に属するインフラ上のポート22(SSH)への接続開始を試みているのも観測されました。

- オーストラリア財務省

- アフガニスタン財務省

- ネパール首相および閣僚評議会事務所

偵察活動に加え、図7に示すように、グループはアフガニスタン、バングラデシュ、インド、インドネシア、日本、マレーシア、モンゴル、パプアニューギニア、サウジアラビア、スリランカ、韓国、台湾、タイ、ウズベキスタン、ベトナムを含む国々の政府および重要インフラ組織を侵害した可能性が高いと評価しています。

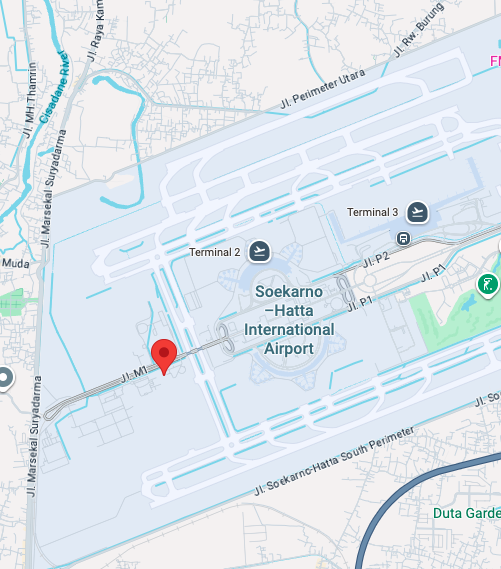

インドネシア

2024年3月、インドネシアは特定の対テロ調整の取り組みを強化することを約束しました。2025年半ば、グループはインドネシアの法執行機関を侵害しました。

我々は、グループがインドネシア政府当局者に関連するインフラも侵害したと評価しています。この活動は、パプア州からの天然資源の採掘に関連していた可能性があります。我々は、その当局者が同州の開発および鉱業部門への外国投資の監督を任されていたことを突き止めました。

グループはインドネシアの航空会社も侵害しました。図8に示すように、侵害されたインフラはスカルノ・ハッタ国際空港の施設にジオロケーションされます。この航空会社は、戦略的成長計画の一環として新しい航空機を購入するために、米国の航空宇宙メーカーと協議を行っていました。同時に、競合する利益団体が東南アジアに拠点を置くメーカーの航空機を積極的に宣伝していました。

マレーシア

我々は、グループが複数のマレーシア政府部門および省庁を侵害したと評価しています。このアクセスを使用して、グループは移民および経済に関するインテリジェンスデータを抽出しようとしました。

さらに、我々はグループが低所得世帯や中小企業を支援するマイクロローンを提供するマレーシアの大手民間金融機関を侵害したと評価しています。

モンゴル

グループは2025年9月15日にモンゴルの法執行機関を侵害しました。その直後、モンゴルの法務・内務大臣はあるアジアの国のカウンターパートと会談しました。会談後、両国は国境を越えた犯罪と戦うための協力を拡大する意向を示しました。

タイミングを考慮すると、この活動は最初の会談および進行中の協力に関する議論を支援するためのインテリジェンス収集に関連していた可能性が高いと評価しています。

台湾

2025年初頭、グループは台湾の電力機器業界の主要サプライヤーを侵害しました。このアクセスにより、グループは台湾全土の発電プロジェクトに関するビジネスファイルやディレクトリにアクセスできたと考えています。さらに、2025年12月中旬にグループがこのネットワークへのアクセスを回復したと評価しています。

タイ

我々は、2025年11月5日にグループがタイの政府部門を侵害し、経済および国際貿易に関するインテリジェンスを求めた可能性が高いと評価しています。この活動のタイミングは、近隣諸国との外交関係を拡大しようとする政府の取り組みと重なっています。そのため、この活動は訪問および将来の協力に関する議論を支援するためのインテリジェンス収集であった可能性が高いと評価しています。

アフリカ

アフリカ諸国に関しては、グループの関心は軍事的利益と、経済的利益(具体的には鉱業の取り組み)の推進とに分かれていることが観察されています。

コンゴ民主共和国 (DRC)

我々は、2025年12月にグループがこの国の政府省庁を侵害したと評価しています。その年、あるアジアの鉱業企業が酸の流出事故を起こし、隣国ザンビアの川に重大な影響を与えたことがわかりました。2025年11月には、別のアジア企業による2回目の流出事故が、DRC第2の都市ルブンバシ周辺の水路に影響を与えました。この出来事を受けて、当局は浙江華友コバルト(Zhejiang Huayou Cobalt Co)の子会社の鉱業操業を停止させました。タイミングと、このグループが鉱業活動に特有の焦点を当てていることを考慮すると、この活動はこの鉱業の状況に関連している可能性があると評価しています。

ジブチ

いくつかの国がジブチに軍事基地を維持しています。これらの基地は、公海上の海賊対策だけでなく、アラビア海、ペルシャ湾、インド洋全域におけるその他の地域の物流や防衛機能を可能にしています。

11月中旬、ある国の新しい海軍護衛部隊(Naval Escort Group)がこの地域での任務を引き継ぎました。作戦デビューの際、この部隊は石炭や鉱石などの貨物を運ぶ「Nasco Gem」というパナマ船籍のばら積み貨物船を護衛しました。サイバー活動の文脈では、これはTGR-STA-1030で観測された鉱業部門への標的化に関連している可能性があります。

我々は、2025年10月下旬にグループがジブチ政府のネットワークへのアクセス権を獲得したと評価しています。活動のタイミングを考慮すると、これは海軍の引き継ぎ作戦を支援するためのインテリジェンス収集に関連している可能性があると考えています。

ザンビア

我々は、グループが2025年にザンビア政府のネットワークを侵害したと評価しています。この活動は、Sino-Metals Leach Zambiaの状況に関連している可能性があります。

2月、アジアの鉱業事業からの廃棄物を保持していたダムが決壊し、主要な川がシアン化物とヒ素で汚染されました。この状況と関連する浄化活動は、依然として政治的な論争の的となっています。

結論

TGR-STA-1030は、世界中の政府および重要インフラにとって依然として活発な脅威です。このグループは主にスパイ目的で政府省庁や部門を標的としています。我々は、このグループが特定の経済的パートナーシップを確立している、あるいは模索している国々に対する活動を優先していると評価しています。

過去1年間で、このグループは37カ国の政府および重要インフラ組織を侵害しました。侵害の規模と影響を受けた政府機関の重要性を鑑み、我々は業界の同業者や政府のパートナーと協力して、脅威に対する認識を高め、この活動を阻止するための取り組みを行っています。

ネットワーク防御者やセキュリティ研究者が、以下に提供する侵害の痕跡(IoC)を活用し、このグループに対する調査や防御を展開することを推奨します。

Palo Alto Networksの保護と緩和策

Palo Alto Networksのお客様は、以下の製品・サービスを通じて、上記で議論された脅威から保護されています。

- Advanced URL Filtering および Advanced DNS Security は、この活動に関連する既知のURLやドメインを悪意あるものとして識別します。

- Advanced WildFireの機械学習モデルおよび解析手法は、本リサーチで共有されたインジケーター(IoC)に基づき、精査および更新されました。

- Advanced Threat Prevention は、コモディティ化された脅威と標的型脅威の両方からネットワークを防御するように設計されています。

-

Cortex XDRおよびXSIAMは、マルウェア防御エンジン(Malware Prevention Engine)を活用することで、本ブログで解説した脅威からの保護を実現します。このアプローチでは、Advanced WildFire、振る舞いベースの脅威防御(Behavioral Threat Protection)、およびローカル解析モジュールを含む多層防御を組み合わせています。これにより、既知および未知のマルウェア双方がエンドポイントに危害を加えるのを未然に防ぐよう設計されています。

侵害の懸念がある場合や緊急の事案がある場合は、Unit 42 インシデントレスポンスチームにご連絡いただくか、以下にお電話ください。

- 北米フリーダイヤル: +1 (866) 486-4842 (866.4.UNIT42)

- 英国: +44.20.3743.3660

- 欧州および中東: +31.20.299.3130

- アジア: +65.6983.8730

- 日本: +81.50.1790.0200

- オーストラリア: +61.2.4062.7950

- インド: 000 800 050 45107

- 韓国: +82.080.467.8774

Palo Alto Networksは、これらの調査結果をCyber Threat Alliance (CTA) の仲間のメンバーと共有しました。CTAのメンバーはこのインテリジェンスを使用して、顧客に対して迅速に保護を展開し、悪意あるサイバーアクターを組織的に阻止します。Cyber Threat Allianceについての詳細はこちらをご覧ください。

侵害の痕跡 (IoC)

IPアドレス

- 138.197.44[.]208

- 142.91.105[.]172

- 146.190.152[.]219

- 157.230.34[.]45

- 157.245.194[.]54

- 159.65.156[.]200

- 159.203.164[.]101

- 178.128.60[.]22

- 178.128.109[.]37

- 188.127.251[.]171

- 188.166.210[.]146

- 208.85.21[.]30

ドメイン

- abwxjp5[.]me

- brackusi0n[.]live

- dog3rj[.]tech

- emezonhe[.]me

- gouvn[.]me

- msonline[.]help

- pickupweb[.]me

- pr0fu5a[.]me

- q74vn[.]live

- servgate[.]me

- zamstats[.]me

- zrheblirsy[.]me

フィッシング/ダウンローダー SHA256

- 66ec547b97072828534d43022d766e06c17fc1cafe47fbd9d1ffc22e2d52a9c0

- 23ee251df3f9c46661b33061035e9f6291894ebe070497ff9365d6ef2966f7fe

Cobalt Strike SHA256

- 5175b1720fe3bc568f7857b72b960260ad3982f41366ce3372c04424396df6fe

- 358ca77ccc4a979ed3337aad3a8ff7228da8246eebc69e64189f930b325daf6a

- 293821e049387d48397454d39233a5a67d0ae06d59b7e5474e8ae557b0fc5b06

- c876e6c074333d700adf6b4397d9303860de17b01baa27c0fa5135e2692d3d6f

- b2a6c8382ec37ef15637578c6695cb35138ceab42ce4629b025fa4f04015eaf2

- 5ddeff4028ec407ffdaa6c503dd4f82fa294799d284b986e1f4181f49d18c9f3

- 182a427cc9ec22ed22438126a48f1a6cd84bf90fddb6517973bcb0bac58c4231

ShadowGuard SHA256

- 7808b1e01ea790548b472026ac783c73a033bb90bbe548bf3006abfbcb48c52d

CVE-2019-11580 エクスプロイト SHA256

- 9ed487498235f289a960a5cc794fa0ad0f9ef5c074860fea650e88c525da0ab4

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得